Argomento

Questo articolo spiega come utilizzare l'applicazione Vulnerability Importer in NinjaOne.

Ambiente

Gestione delle vulnerabilità

Descrizione

La gestione delle vulnerabilità per reti e sistemi è un processo continuo e ripetitivo che richiede un'attenzione e un adattamento costanti alle minacce e alle vulnerabilità emergenti. Si tratta di una componente fondamentale della strategia complessiva di cybersecurity di un'organizzazione, che aiuta a proteggere le risorse e i dati da potenziali violazioni e attacchi.

L'importer funziona tramite l'inserimento di un file CSV (valori separati da virgole) contenente un elenco di vulnerabilità identificate da uno strumento di terze parti. Le vulnerabilità vengono mappate sui dispositivi gestiti da NinjaOne e segnalate in una dashboard e attraverso lo stato di integrità del dispositivo. Ninja One corregge le vulnerabilità quando vengono caricate nuove scansioni che non contengono più vulnerabilità precedentemente identificate.

Indice

- Informazioni sull'integrazione delle vulnerabilità in NinjaOne

- Importare un file di vulnerabilità da sottoporre a scansione

- Reimportare o sovrascrivere un file di vulnerabilità

- Eliminare un gruppo di scansione

- Trovare i dati sulle vulnerabilità in NinjaOne

- Automatizzare il processo di importazione delle vulnerabilità

- Risorse aggiuntive

Informazioni sulle integrazioni di vulnerabilità in NinjaOne

- NinjaOne dispone attualmente di quattro integrazioni di vulnerabilità in Amministrazione → App:

- Utilizzare lo strumento di scansione dell'inventario per identificare le vulnerabilità esaminando le versioni del sistema operativo e delle applicazioni installate rispetto al National Vulnerability Database (NVD). Lo strumento di scansione dell'inventario identifica sia i dispositivi tradizionali gestiti che quelli non gestiti, dove gli endpoint vengono valutati regolarmente o continuamente per le singole vulnerabilità.

- Integra i risultati delle scansioni di vulnerabilità con NinjaOne per semplificare il processo di correzione applicando gli aggiornamenti del sistema operativo e delle applicazioni di terze parti dalla stessa piattaforma.

- L'integrazione comprende anche l'individuazione delle vulnerabilità identificate in NinjaOne Patching.

- I dispositivi forniranno report sullo stato di integrità nelle dashboard di NinjaOne.

- La scansione delle vulnerabilità mappa le colonne da un file Excel o CSV caricato. Come minimo, il file caricato deve contenere una colonna con l'identificatore del dispositivo e una colonna con l'identificatore CVE.

Terminologia

Nella gestione delle vulnerabilità vengono comunemente utilizzati diversi acronimi per comunicare vari concetti, strumenti e processi. Di seguito è riportato un elenco di alcuni degli acronimi più frequentemente utilizzati nella gestione delle vulnerabilità. Per la terminologia aggiuntiva utilizzata in NinjaOne e nel Dojo, consultare l'articolo Terminologia di NinjaOne.

| Termine | Definizione |

|---|---|

| CVE | "Common Vulnerabilities and Exposures" (Vulnerabilità ed esposizioni comuni) Una nomenclatura ampiamente utilizzata per le vulnerabilità di sicurezza informatica pubblicamente note. |

| ID CVE | Identificatore unico per un CVE specifico. |

| CVSS | "Common Vulnerability Scoring System" Un quadro standardizzato per la valutazione della gravità delle vulnerabilità di sicurezza. |

| CWE | "Common Weakness Enumeration" Un sistema di categorie per le debolezze e le vulnerabilità del software. |

| DAST | "Dynamic Application Security Testing" (Test dinamico di sicurezza di una applicazione) Processo di verifica di un'applicazione o di un prodotto software in uno stato operativo. |

| GDPR | "General Data Protection Regulation" (Regolamento generale sulla protezione dei dati) Un regolamento basato sulle leggi in UE sulla protezione dei dati e della privacy nell'Unione europea e nello Spazio economico europeo. |

| HIPAA | "Health Insurance Portability and Accountability Act" (Legge sulla portabilità e l'affidabilità dell'assicurazione sanitaria) Legge statunitense volta a fornire standard di privacy per la protezione delle cartelle cliniche e di altre informazioni sanitarie dei pazienti. |

| IAM | "Identity and Access Management" (gestione dell'identità e degli accessi) Un quadro di criteri e tecnologie che garantiscono che le persone giuste accedano alle risorse appropriate. |

| IDS | "Intrusion Detection System" (sistema di rilevamento delle intrusioni) Un dispositivo o un'applicazione software che monitora una rete o dei sistemi alla ricerca di attività dannose o di violazioni dei criteri. |

| IP | "Intrusion Prevention System" (sistema di prevenzione delle intrusioni) Una tecnologia di sicurezza di rete/prevenzione delle minacce che esamina i flussi di traffico di rete per rilevare e prevenire gli exploit di vulnerabilità. |

| NVD | "National Vulnerability Database" Un archivio governativo statunitense di dati sulla gestione delle vulnerabilità basati su standard. |

| OWASP | "Open Web Application Security Project" Una comunità online che produce articoli, metodologie, documentazione, strumenti e tecnologie nel campo della sicurezza delle applicazioni web. |

| PCI-DSS | "Payment Card Industry Data Security Standard" Una serie di standard di sicurezza progettati per garantire che tutte le aziende che accettano, elaborano, memorizzano o trasmettono informazioni sulle carte di credito mantengano un ambiente sicuro. |

| SAST | "Static Application Security Testing" Un processo di verifica dell'applicazione dall'interno, effettuato esaminando il codice sorgente, il codice byte o il codice binario. |

| SIEM | "Security Information and Event Management" Soluzioni che forniscono un'analisi in tempo reale degli avvisi di sicurezza generati dalle applicazioni e dall'hardware di rete. |

| SOC | "Security Operations Center" Unità centralizzata che si occupa di questioni di sicurezza a livello organizzativo e tecnico. |

Importare un file di vulnerabilità da sottoporre a scansione

- In NinjaOne, navigare in Amministrazione → Applicazioni → Applicazioni installate, oppure fate clic sull'icona a forma di grappolo nell'angolo in alto a destra della console e selezionate Visualizza tutte le applicazioni.

Figura 1: Visualizza le applicazioni in NinjaOne (fare clic per ingrandire)

- Selezionare Vulnerability Importer. Se l'applicazione non viene visualizzata, fare clic su Aggiungi applicazioni nell'angolo in alto a destra e selezionarla dall'elenco per includerla nella pagina delle applicazioni.

- Fare clic su Abilita nell'angolo superiore destro dell'applicazione.

- Per creare un nuovo gruppo, clicca su Crea gruppo di scansione sul lato destro dell'importer. Un gruppo di scansione è un raggruppamento specifico relativo a particolari elementi, ad esempio server o workstation.

Figura 2: App Importer di vulnerabilità → pulsante Crea gruppo di scansione

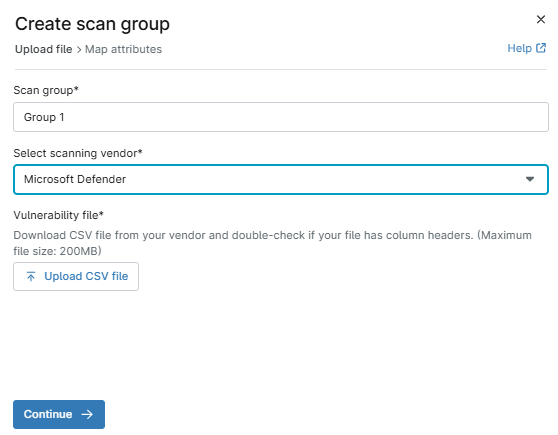

- L'editor Crea gruppo di scansione visualizzato come una finestra di menu. Inserisci il nome di un gruppo di scansione.

- Dal menu a discesa Seleziona un fornitore di scansioni, selezionare un fornitore di scansioni. In questo modo è possibile identificare la fonte della scansione. Se selezioni "Altro", verrà visualizzato un nuovo campo dati in cui dovrai inserire il nome della fonte di scansione come riferimento.

- Clicca su Carica file CSV. Cerca e seleziona un file .csv (di dimensioni limitate a 200 MB) contenente i dati sulle vulnerabilità (puoi anche automatizzare il caricamento delle vulnerabilità dalla Libreria di automazione).

- Clicca su Continua per confermare gli attributi di mappatura dal file.

Immagine 3: Creazione del gruppo di scansione delle vulnerabilità → Creazione modale del gruppo di scansione → Caricamento del file

- La pagina successiva del menu ti consentirà di mappare gli attributi. Dal menu a discesa in alto(Identificatore ID dispositivo), selezionare il titolo della colonna con l'identificatore del dispositivo elencato nel file.

- Viene visualizzato un nuovo menu a tendina per confermare il tipo di ID dispositivo. Selezionare l'opzione applicabile dal menu a tendina.

- Dal terzo menu a discesa(identificatore ID CVE), selezionare la colonna con l'ID CVE.

- Clicca su Fine.

Immagine 4: Creazione del gruppo di scansione delle vulnerabilità → Creazione modale del gruppo di scansione → Mappa degli attributi

Il file importato visualizza i dati delle colonne associate nella griglia dell'importatore.

Se lo stato non è attivo, effettua un refresh della console per aggiornare lo stato e visualizzare il numero di vulnerabilità elaborate dal file.

Immagine 5: Vulnerability Importer → Colonna Stato e colonna Processo di vulnerabilità (fare clic per ingrandire)

Reimportare o sovrascrivere un file di vulnerabilità

Poiché la gestione delle vulnerabilità è in corso, potreste avere elenchi CVE aggiornati da importare nella console NinjaOne.

- Nella console di NinjaOne, navigare all'indirizzo in Amministrazione → Applicazioni → Vulnerability Importer.

Si apre il Vulnerability Importer, che visualizza un elenco dei gruppi di scansione importati. - Sposta il cursore su una riga del gruppo di scansione per visualizzare tre puntini. Clicca sui tre puntini e seleziona Importa file.

Figura 6: Importatore di vulnerabilità → Importazione del file (fare clic per ingrandire)

- Verrà visualizzata la finestra di dialogo Importa file. Clicca su Carica file CSV, quindi reimporta il file di vulnerabilità.

- Se necessario, aggiornare la console per visualizzare gli aggiornamenti. Vengono sempre mostrati i dati del file di importazione più recente.

Eliminare un gruppo di scansione

- Nella console di NinjaOne, navigare all'indirizzo in Amministrazione → Applicazioni → Vulnerability Importer.

Si apre l'importatore di vulnerabilità, che visualizza un elenco di file .csv importati. - Sposta il cursore su una riga del gruppo di scansione per visualizzare tre puntini. Clicca sui tre puntini e seleziona Elimina gruppo.

Figura 7: Vulnerability Importer → Elimina gruppo (fare clic per ingrandire)

Trovare i dati sulle vulnerabilità in NinjaOne

La scheda Vulnerabilità dei dashboard del sistema, dell'organizzazione e dei dispositivi raggruppa i dati per CVE, con ogni riga della tabella del dashboard che rappresenta una singola CVE e i relativi dispositivi. Questi dati sono filtrati in base all'insieme di dispositivi visibili all'utente chiamante, quindi il dashboard contiene solo i conteggi dei dispositivi visibili.

Immagine 8: Cruscotto → Dati sulla vulnerabilità

- La colonna Rimedio si popola solo se lo strumento Patch Vulnerability Health è abilitato. Recensione NinjaOne Vulnerability Management: Getting Started with Configuration and Setup per maggiori dettagli sugli strumenti di patch.

- Fare clic sul collegamento ipertestuale nella colonna ID CVE. Questa azione apre una nuova pagina che fornisce informazioni sul rischio, punteggio CVSS, informazioni sul gruppo di scansione, fonti impattate, dispositivi impattati e riferimenti.

- È possibile visualizzare ed esportare i dati CVE associati a un dispositivo non gestito facendo clic sul numero nella colonna Dispositivi non gestiti. I dispositivi non gestiti riflettono i dati che NinjaOne non è riuscito a mappare su un dispositivo esistente.

- Accedere alla correzione delle vulnerabilità facendo clic sul collegamento ipertestuale KB Remediation . Si passa alla tabella dei dati di patch del sistema operativo applicabile, dove è possibile intervenire.

Figura 9: Dashboard → Dettagli CVE → Bonifica delle vulnerabilità

Automatizzare il processo di importazione delle vulnerabilità

Per supportare i clienti in questo processo continuo e iterativo, abbiamo creato una serie di API per automatizzare il processo di importazione delle vulnerabilità. Per ulteriori informazioni, leggere Automazione del processo di importazione delle vulnerabilità.

Risorse aggiuntive

Per saperne di più sulla gestione delle vulnerabilità in NinjaOne, consultate le seguenti risorse:

- Come iniziare con la gestione delle vulnerabilità di NinjaOne

- Stati di salute e definizioni delle icone (regolare il livello di gravità della vulnerabilità CVSS per i dispositivi per indicare l'impatto sulla salute del dispositivo).

- Script di esempio dell'importatore di vulnerabilità