Tema

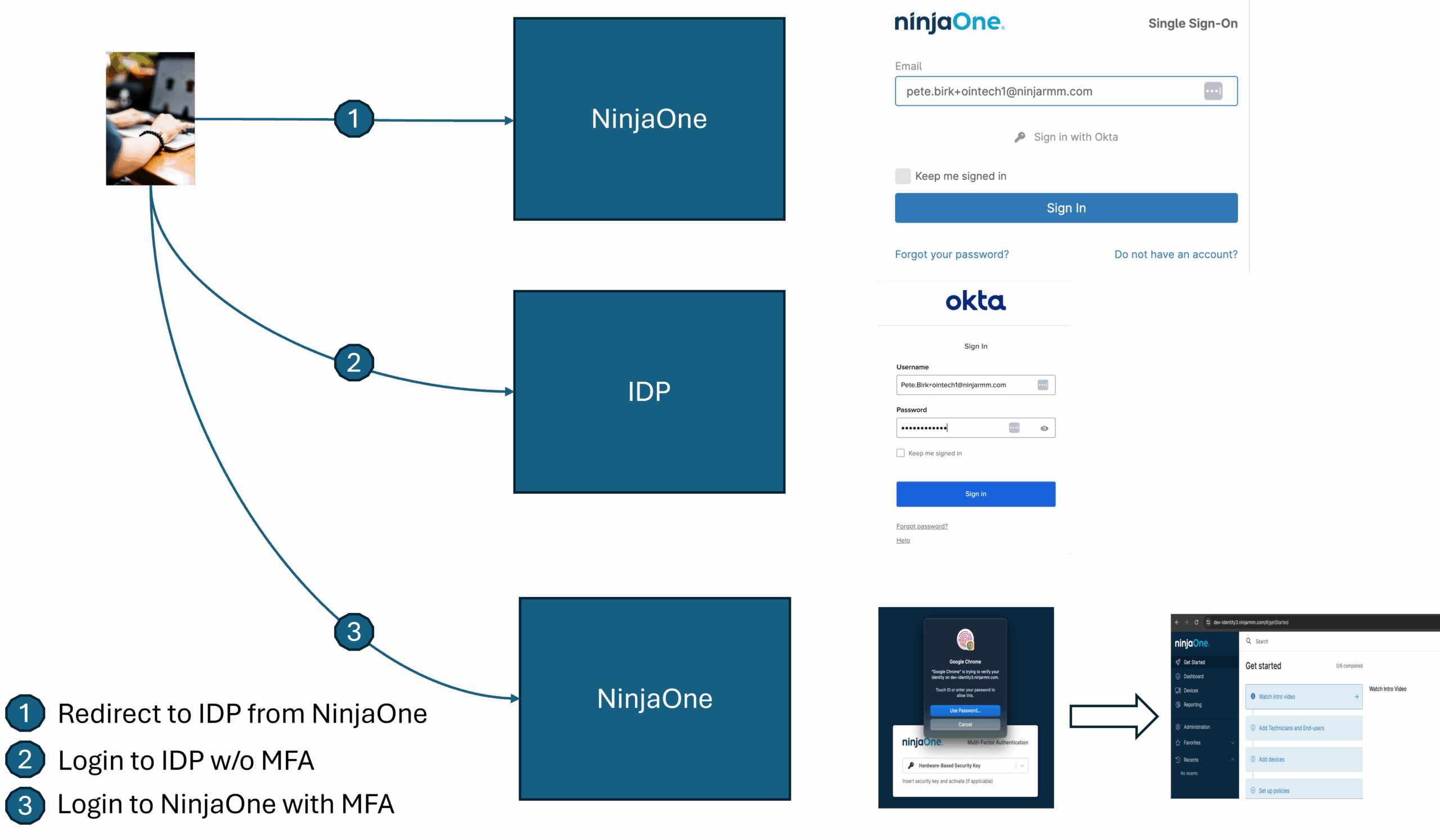

La habilitación del bypass condicional de NinjaOne MFA garantiza que la autenticación multifactor (MFA) solo se realice una vez durante un inicio de sesión SSO, ya sea en el proveedor de identidad o en NinjaOne, pero no en ambos. Esto sigue garantizando un alto nivel de seguridad con la ventaja añadida de que solo se solicita una única autenticación multifactor.

Entorno

Autenticación multifactor

Índice

- Flujo de trabajo de MFA

- ¿Cómo lo hace NinjaOne?

- ¿Qué proveedores de identidad son compatibles?

- ¿Qué atributos busca NinjaOne?

- ¿Por qué se oculta la opción «Habilitar el bypass condicional de NinjaOne MFA» después de la prueba del proveedor de identidad?

- ¿Por qué los usuarios siguen viendo Ninja MFA durante el inicio de sesión aunque tengo esta función habilitada?

- ¿Afecta esto a la MFA de NinjaOne para operaciones sensibles en NinjaOne después de iniciar sesión?

Flujo de trabajo de MFA

MFA solo en el proveedor de identidad

- O

MFA solo en NinjaOne

¿Cómo lo hace NinjaOne?

Algunos proveedores de identidad (IdP), incluidos Okta y Azure, añaden un atributo SAML a la respuesta de inicio de sesión del usuario que indica si se ha realizado la MFA en el IdP durante la sesión de inicio de sesión. Buscamos este atributo una vez recibida la respuesta SAML para determinar si se debe omitir la MFA de Ninja en función de esta condición. La respuesta SAML es un documento firmado criptográficamente que establece la confianza entre NinjaOne y el proveedor de identidad. No se puede modificar entre el proveedor de identidad y NinjaOne sin que se detecte. Si no vemos este atributo MFA específico en la respuesta SAML, no omitiremos la MFA de NinjaOne para el inicio de sesión del usuario.

¿Qué proveedores de identidad son compatibles?

Actualmente, solo Azure y Okta son proveedores de identidad compatibles con esta función. Se admitirán otros IdP una vez que se determine que admiten un atributo MFA basado en sesiones como el descrito anteriormente.

¿Qué atributos busca NinjaOne?

NinjaOne buscará los siguientes atributos en la respuesta SAML para Okta y Azure. Si los encuentra, NinaOne omitirá la MFA para esa solicitud. Si no los encuentra, NinjaOne realizará la MFA para la solicitud de inicio de sesión.

Atributos de Okta:

<saml2:Attribute Name="amr" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:unspecified">

<saml2:AttributeValue xmlns:xs="http://www.w3.org/2001/XMLSchema" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:type="xs:string">swk</saml2:AttributeValue>

<saml2:AttributeValue xmlns:xs="http://www.w3.org/2001/XMLSchema" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:type="xs:string">mfa</saml2:AttributeValue>

<saml2:AttributeValue xmlns:xs="http://www.w3.org/2001/XMLSchema" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:type="xs:string">pwd</saml2:AttributeValue>

</saml2:Attribute>Atributos de Azure:

<Attribute Name="http://schemas.microsoft.com/claims/authnmethodsreferences">

<AttributeValue>http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password</AttributeValue>

<AttributeValue>http://schemas.microsoft.com/claims/multipleauthn</AttributeValue>

</Attribute>

¿Por qué se oculta la opción Habilitar omisión condicional de MFA de NinjaOne después de la prueba del proveedor de identidad?

Dado que en esta versión solo se admiten Azure y Okta, actualmente estamos buscando una URL de proveedor de identidad que contenga .okta.com (Okta) o .microsoftonline.com (Azure). Si su proveedor de identidad tiene una URL de marca, actualmente no es compatible, pero es probable que lo sea en el futuro. Por ahora, todos los demás IdP tendrán esta opción oculta después de la prueba de conexión del IdP.

¿Por qué los usuarios siguen viendo Ninja MFA durante el inicio de sesión aunque tengo esta función habilitada?

Esto puede ocurrir por varias razones:

- Asegúrese de que la función está habilitada en la configuración del proveedor de identidades de NinjaOne.

- Es posible que el atributo establecido en la respuesta SAML por el IdP no esté presente o no sea el nombre del atributo que estamos buscando. Asegúrese de que el atributo aparece en la respuesta SAML recibida por NinjaOne.

- Es posible que el usuario no haya realizado la MFA en el proveedor de identidad. Asegúrese de que la política del IdP aplica la MFA para la aplicación NinjaOne.

- Si el IdP está configurado con un tercero para la MFA (por ejemplo, utilizando Duo con Azure IdP), es posible que el IdP no esté añadiendo el atributo MFA que estamos buscando.

¿Afecta esto a la MFA de NinjaOne para operaciones sensibles en NinjaOne después de iniciar sesión?

No, no afecta a los requisitos de MFA posteriores al inicio de sesión. Incluso si se omite la MFA de NinjaOne durante el inicio de sesión, todos los usuarios de NinjaOne (técnicos y usuarios finales) deben seguir teniendo configurada la MFA de NinjaOne y se les seguirá solicitando que realicen la MFA para operaciones sensibles en materia de seguridad después de iniciar sesión.