Tema

Este artículo trata sobre la gestión de identidades de usuario mediante el uso del Sistema de Gestión de Identidades entre Dominios (SCIM) con NinjaOne.

Entorno

- Plataforma NinjaOne

- Integraciones de NinjaOne

- Microsoft Entra ID

Descripción

Integre su proveedor de identidad (IdP) a través de SCIM para crear y eliminar automáticamente técnicos y usuarios finales dentro de NinjaOne.

Este artículo sirve como punto de partida para la configuración de SCIM en NinjaOne. La configuración depende de su configuración específica de Microsoft Entra, por lo que recomendamos revisar la sección de Recursos Adicionales para encontrar procesos relacionados.

Seleccione una categoría para obtener más información:

- Consideraciones importantes

- Configuración SCIM

- Asignación de grupos en NinjaOne

- Desactivar SSO y SCIM

- Ver actividades SCIM y SSO

- Recursos adicionales

Consideraciones importantes

Piensa en lo siguiente:

- Los usuarios gestionados a través de SCIM no pueden ser editados o eliminados en la consola de NinjaOne, a menos que SCIM esté temporalmente desactivado. Sin embargo, puedes cambiar el número de teléfono, el idioma y otros ajustes menores no gestionados por SCIM. La eliminación y edición de usuarios debe hacerse en el IDP.

- Los usuarios aprovisionados a través de SCIM no recibirán una invitación para configurar su contraseña o MFA, ya que sus direcciones de correo electrónico ya se considerarán activadas por el proveedor de identidades.

- Al revocar los tokens SCIM o desactivar el SSO (Single Sign-On), se pedirá al usuario que verifique la MFA introduciendo el código basado en el tiempo.

- No se pueden asignar administradores del sistema a través de SCIM. Debe asignarlos manualmente en la consola de NinjaOne. Para obtener instrucciones sobre cómo agregar un administrador del sistema, consulte NinjaOne Platform: Crear una cuenta de técnico.

- Cuando los usuarios dejan de ser miembros de una empresa, el IDP los marcará automáticamente como Inactivos en la consola de NinjaOne. Sin embargo, seguirán apareciendo en la lista de usuarios.

Configuración SCIM

Se ha confirmado que las siguientes instrucciones son compatibles con Microsoft Entra ID. Si desea utilizar Okta como su IDP, lea NinjaOne Identity Authentication Management: Activar SCIM para su identidad Proporcionarr. Las instrucciones de este artículo asumen que su IDP soporta SCIM. Debe probar una configuración híbrida de SSO (Single Sign-On) antes de activarla a través de NinjaOne.

Para activar SCIM y generar el token secreto, realice los siguientes pasos:

- Cree una aplicación Microsoft Entra ID Enterprise en Microsoft Azure. Consulte Seguridad de inicio de sesión: Configure Single Sign-On en NinjaOne para aprender más.

- Navegue por hasta Administración → Cuentas → Proveedores de identidad y abra la entrada del proveedor de Microsoft Entra ID que creó en el paso anterior.

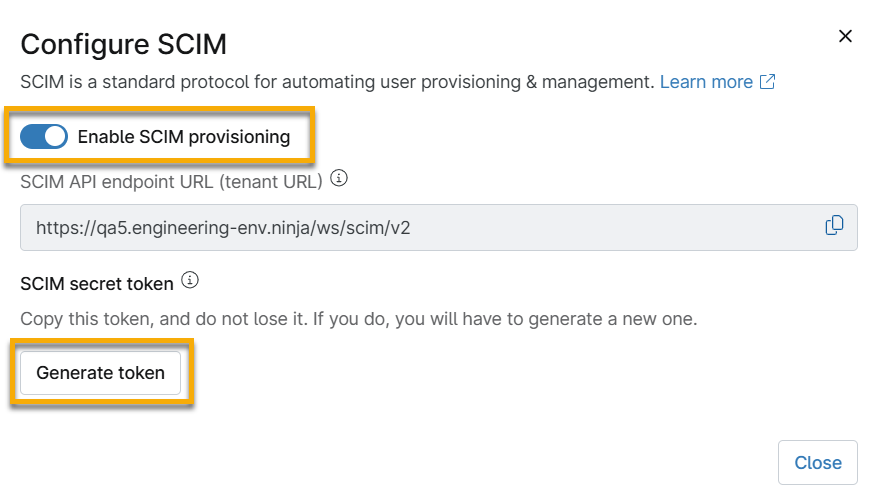

- Haga clic en Activar para Sistema de gestión de identidades entre dominios (SCIM).

Figura 1: Habilite SCIM para su proveedor de identidad

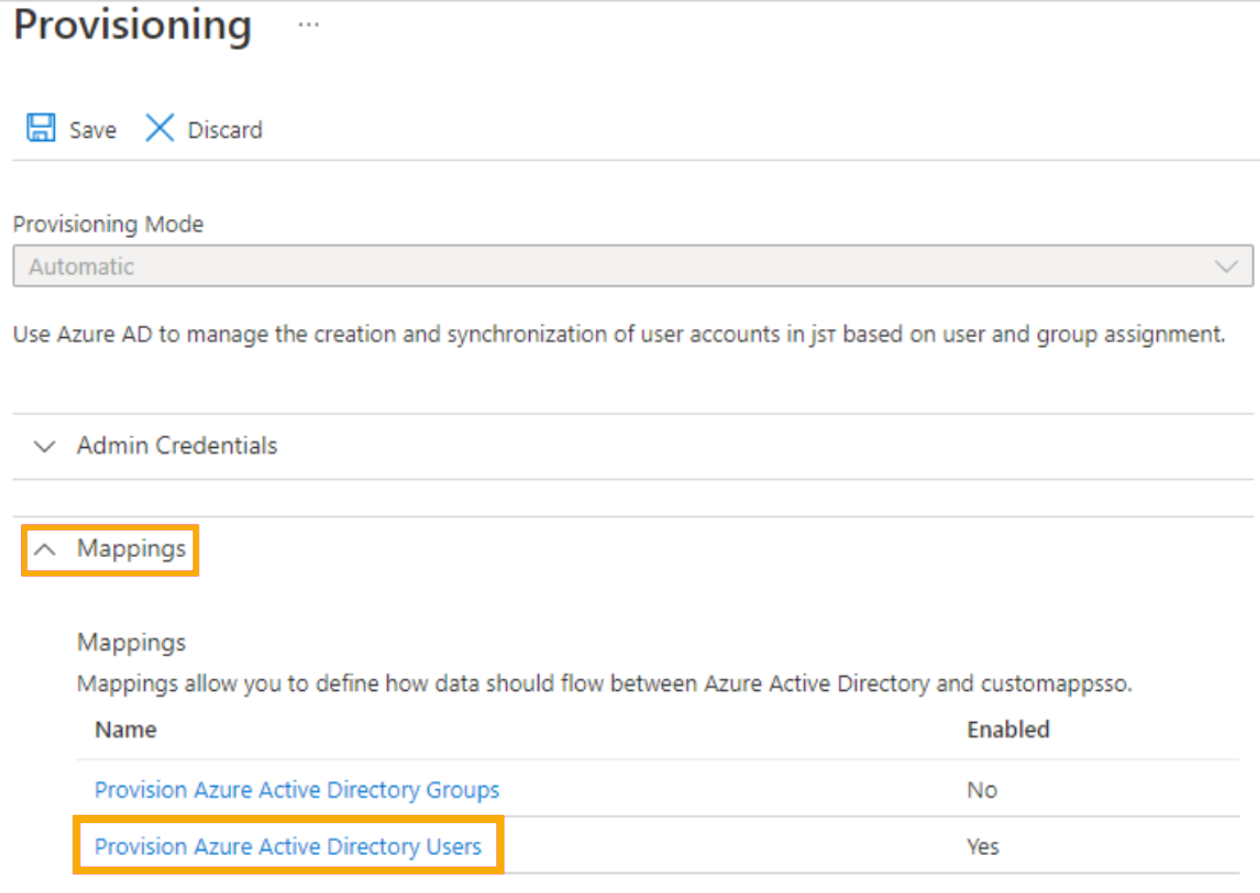

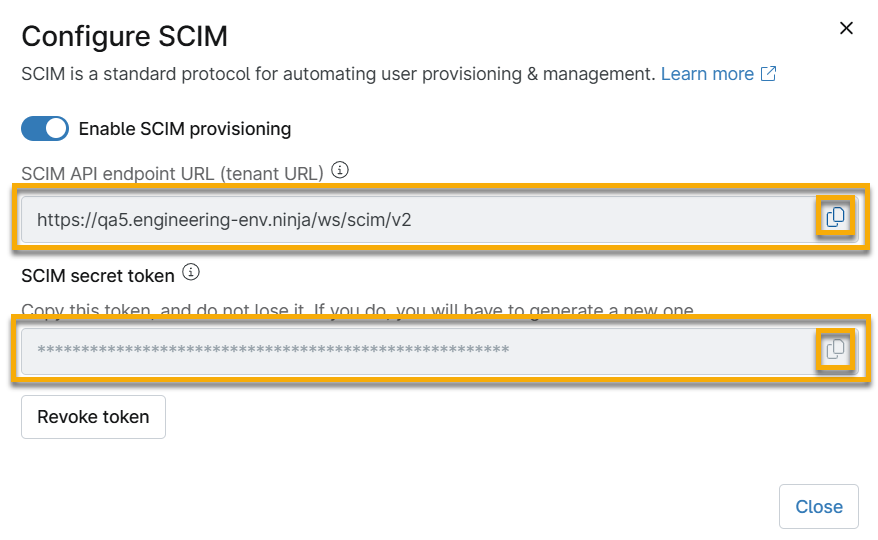

- Active el conmutador Enable SCIM provisioning en el modal de configuración y, a continuación, haga clic en Generate token. Mantenga abierto este modal de configuración para poder copiar los datos para los pasos siguientes.

Imagen 2: Habilitar SCIM y generar un token para el proveedor de identidades

Provisión SCIM

Para gestionar el aprovisionamiento para SCIM, realice los siguientes pasos:

- Abra su aplicación Microsoft Azure Enterprise en una pestaña o ventana separada del navegador. En Gestionar, seleccione la pestaña Aprovisionamiento y, a continuación, haga clic en Empezar.

- En NinjaOne, copie la URL del punto final de la API SCIM (URL del inquilino) y el token secreto de NinjaOne y péguelos en la configuración de aprovisionamiento de Azure. Puede encontrar estos datos en el paso 4, que se encuentra al principio de este proceso.

- La URL es el punto final del IDP y apuntará a la URL del punto final de la API SCIM.

- La URL del punto final de la API SCIM debe ser

https://{tenant-hostname}/ws/scim/v2, donde{tenant-hostname}es el nombre de host nativo de su inquilino, como app.ninjarmm.com, eu.ninjarmm.com, o similar.

Figura 3: Copiar los datos SCIM de NinjaOne

- Pegue los datos copiados en su aplicación Microsoft Azure Enterprise. Prueba la conexión para asegurarte de que se ha realizado correctamente.

Configurar atributos

Para configurar los atributos de su proveedor de identidad, siga estos pasos:

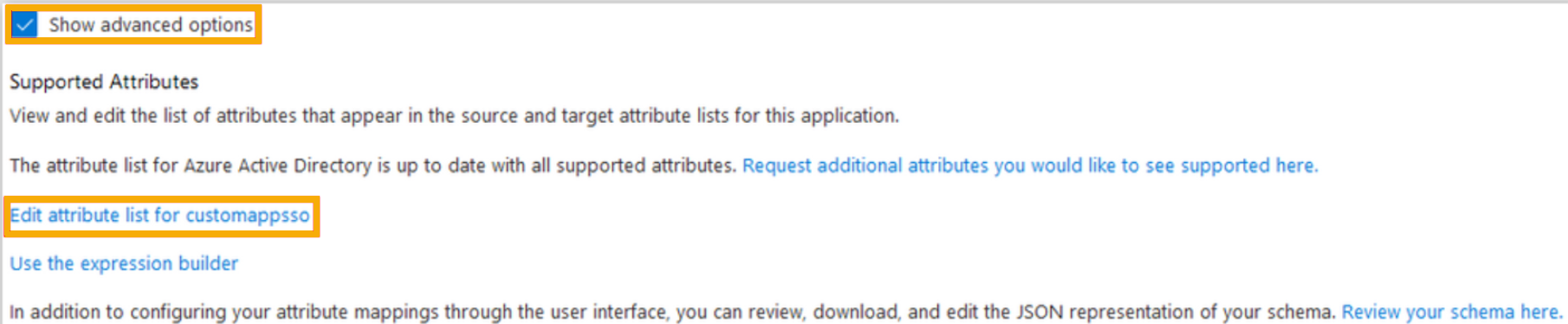

- En su aplicación Microsoft Azure Enterprise, expanda la sección Mappings y haga clic en Provision Azure Active Directory Users.

Figura 4: Pantalla de aprovisionamiento en Entra ID (haga clic para ampliar)

- Configure los siguientes atributos utilizando la siguiente tabla. Elimine todos los demás atributos de la asignación, ya que no se utilizan.

| Atributos de Azure Active Directory | Atributo customappsso |

|---|---|

| userPrincipalName | userName |

| Switch([IsSoftDeleted], , "False", "True", "True", "False") | active |

| emails[type eq "work"].value | |

| givenName | name.givenName |

| surname | name.familyName |

| mailNickname | externalId |

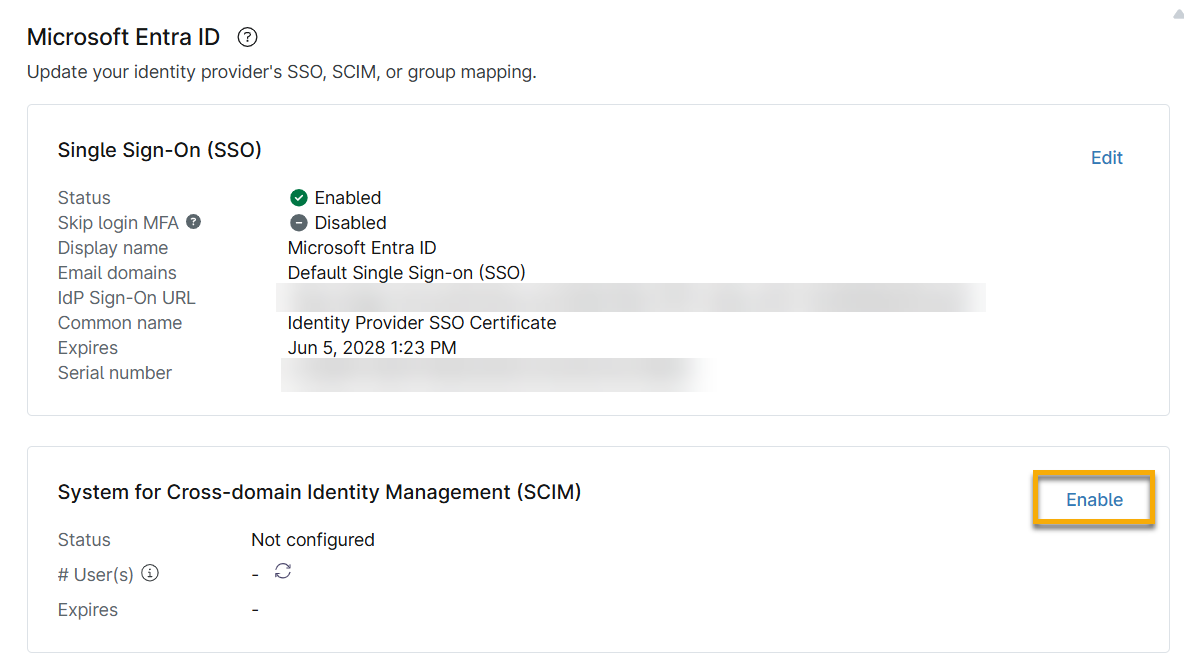

- Selecciona la casilla Mostrar opciones avanzadas y, a continuación, haz clic en Editar lista de atributos para customappsso.

Figura 5: Opciones avanzadas de atributos en Entra ID (haga clic para ampliar)

- Añade un nuevo atributo en la parte inferior, y luego añade lo siguiente:

- Nombre: urn:ietf:params:scim:schemas:extension:ninjaone:2.0:Usuario:organizationId

- Tipo: Cadena

- Obligatorio?: Seleccione esta opción

- Deje el resto de opciones en blanco. Cuando hayas terminado, haz clic en Guardar.

- Si está creando técnicos NinjaOne con SCIM, añada el siguiente atributo para Nombre:

urn:ietf:params:scim:schemas:extension:ninjaone:2.0:User:userTypeMapa de usuarios finales

Puede asignar usuarios finales a organizaciones específicas en NinjaOne o asignarlos como un usuario final global (no asignado a un grupo en particular). En la mayoría de las situaciones, debe utilizar expresiones para asignar usuarios a su organización correcta de forma dinámica.

- En su cuenta de Microsoft Entra, vaya a Aprovisionamiento → Asignación de atributos → Aprovisionar usuarios de Microsoft Entra ID.

- Abra NinjaOne en otra pestaña o ventana y navegue hasta Administración → Organizaciones. Mueva el cursor sobre la elipsis Acciones en el borde derecho de la fila Organización y seleccione Copiar Org ID.

Figura 6: Copie el ID de la organización en NinjaOne (haga clic para ampliar)

- Vuelva a su cuenta de Microsoft Entra y haga clic en Añadir nueva asignación.

Figura 7: Añadir una nueva asignación en Microsoft Entra (haga clic para ampliar)

- Seleccione el tipo de asignación en función de si va a asignar usuarios finales a una o varias organizaciones:

- Seleccione Constante si va a asignar los usuarios finales a una única organización. A continuación, pegue el ID de la organización única en el campo Valor constante.

- Seleccione Expresión si va a asignar usuarios finales a varias organizaciones. A continuación, cree una expresión que haga referencia a los ID de la organización NinjaOne de destino e introdúzcala en el campo Valor constante. Los usuarios finales se asignan en función de los resultados de la expresión. Para obtener más información sobre la creación de expresiones para la asignación de organizaciones, consulte Referencia para escribir expresiones para asignaciones de atributos en Microsoft Entra Application Provisioning - Microsoft Entra ID | Microsoft Learn(enlace externo).

- Introduzca lo siguiente en el campo Atributo de destino para asignar los usuarios finales a su respectivo ID de organización de NinjaOne:

urn:ietf:params:scim:schemas:extension:ninjaone:2.0:Usuario:organizationId - Utilice "Todos" como ID de organización del usuario final para crear un usuario final global.

Figura 8: Utilización de un tipo de asignación constante al editar un atributo de destino (haga clic para ampliar)

- Haga clic en Aceptar y, a continuación, en Guardar.

Establezca el tipo de usuario en Usuario final o Técnico

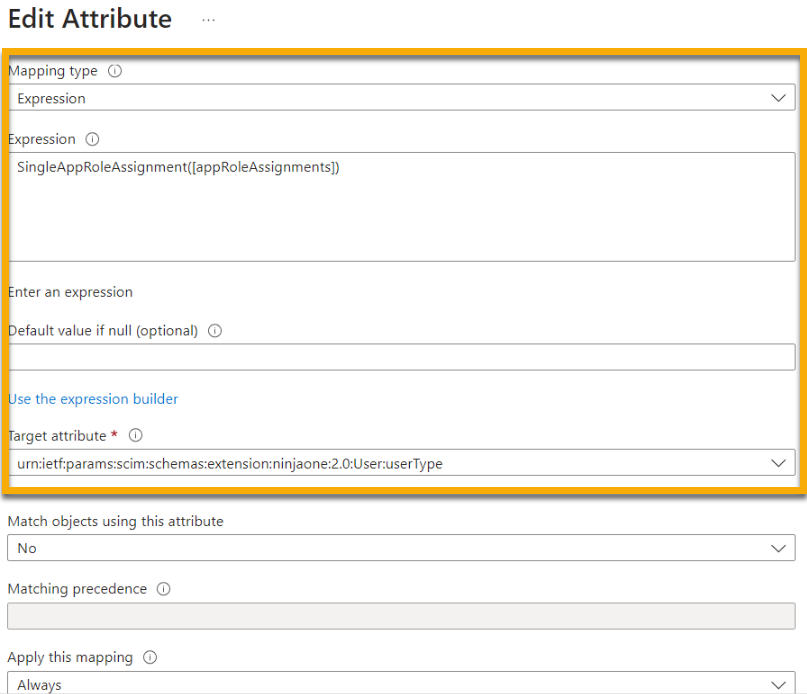

Por defecto, Entra ID crea usuarios gestionados por SCIM como cuentas de usuario final. Si ha añadido el atributo opcional Tipo de usuario a la configuración de SCIM (consulte el paso 5 de la sección Configurar atributos ), ahora tiene la opción de crear cuentas de técnico a través de SCIM.

- En su cuenta de Microsoft Entra, navegue por hasta Provisioning → Attribute mapping → Provision Microsoft Entra ID Users.

- Haga clic en Añadir nueva asignación.

- Seleccione el tipo de asignación en función de si va a crear usuarios finales o técnicos:

- Seleccione "Constante" si está creando técnicos. A continuación, introduzca "técnico" (distingue mayúsculas de minúsculas) en el campo Valor constante.

- Seleccione "Expresión" si va a crear cuentas de usuario final y de técnico. A continuación, cree una expresión que asigne a las cuentas de usuario final el valor "endUser" y a los técnicos el valor "technician" (distingue entre mayúsculas y minúsculas). Para obtener más información sobre la creación de expresiones para la asignación de organizaciones, consulte Referencia para escribir expresiones para asignaciones de atributos en Microsoft Entra Application Provisioning - Microsoft Entra ID | Microsoft Learn(externo).

Imagen 9: Utilización de un tipo de asignación de expresión al editar un atributo de destino (haga clic para ampliar)

- Introduzca lo siguiente en el campo Atributo de destino para asignar usuarios finales a su respectivo ID de organización NinjaOne:

urn:ietf:params:scim:schemas:extension:ninjaone:2.0:Usuario:userType - Haga clic en Aceptar y, a continuación, en Guardar.

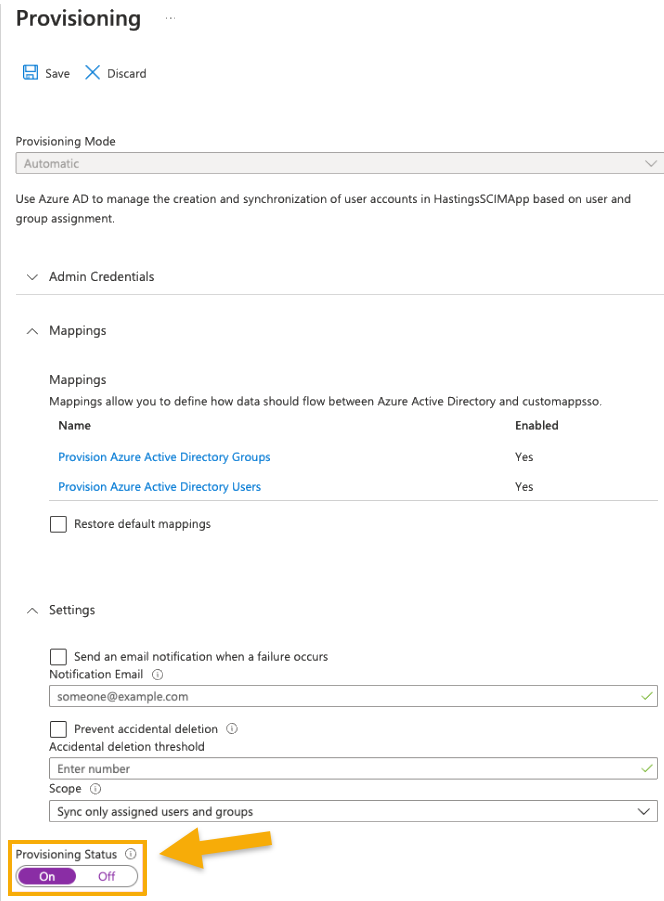

Guardar la configuración

Vuelva a Aprovisionamiento, active el conmutador Estado de aprovisionamiento en la parte inferior de la página y, a continuación, haga clic en Guardar. NinjaOne aprovisionará a los usuarios automáticamente.

Figura 10: Pantalla de aprovisionamiento en Entra ID (haga clic para ampliar)

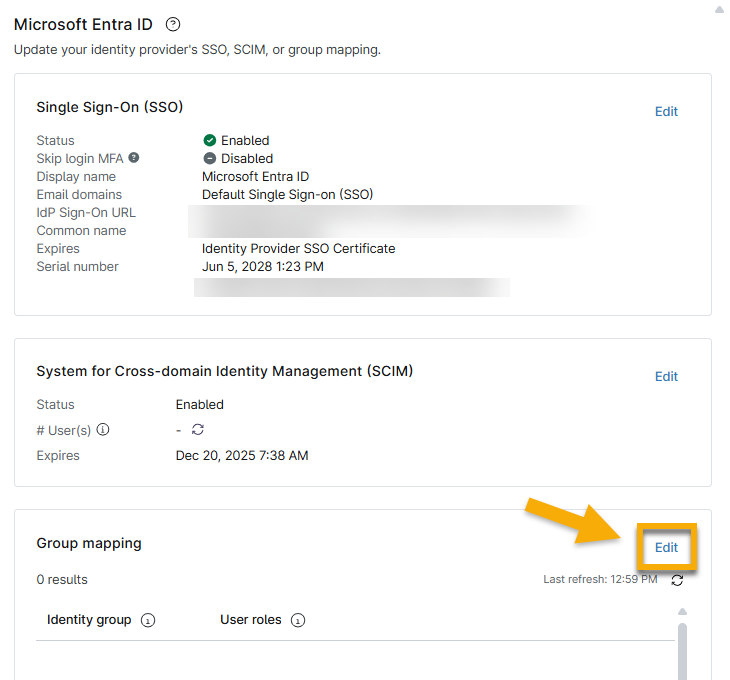

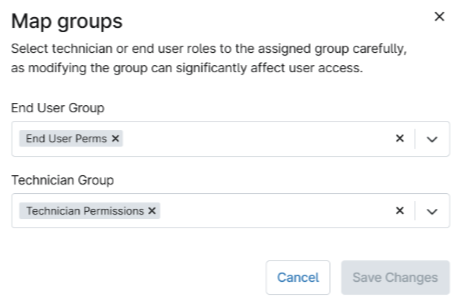

Asignación de grupos en NinjaOne

Una vez que haya aprovisionado el grupo en su IDP, aparecerá en la sección de Asignación de Grupo de la página de Proveedor de Identidad de la consola NinjaOne. La asignación de grupos permite asignar funciones de usuario final o técnico a un grupo de identidades. Para obtener más información sobre la creación y gestión de roles en NinjaOne, consulte Roles y Permisos de Usuario.

- Grupo de identidad: Grupos mapeados del PDI

- Funciones de los usuarios: Funciones asignadas al grupo

Para cambiar la asignación de grupos para su proveedor de identidad, realice los siguientes pasos:

- Si es administrador del sistema, puede añadir funciones a los usuarios de cada grupo haciendo clic en Editar.

Figura 11: Editar asignación de grupos

- Añada una o más funciones a cada menú desplegable según sea necesario. A los usuarios marcados como usuarios finales se les asignarán funciones de usuario final, y a los usuarios marcados como técnicos se les asignarán funciones de técnico.

Imagen 12: Mapa de técnicos y grupos de usuarios finales

NinjaOne mostrará cada usuario y su rol en la página de configuración de la cuenta NinjaOne, permitiéndole rastrear la asignación o editar según sea necesario.

- La columna Fuente en la página de configuración de la cuenta bajo Roles indicará si un rol fue asignado manualmente o vía SCIM. Las funciones que indican "Nativo" se asignaron manualmente.

- No puede editar los roles asignados a través de SCIM en la consola NinjaOne. Debe actualizarlos a través del IDP utilizado para asignar inicialmente los roles (en los ejemplos utilizados en este artículo, usted actualizaría los roles en Microsoft Entra).

Figura 13: Fuente de asignación de funciones (haga clic para ampliar)

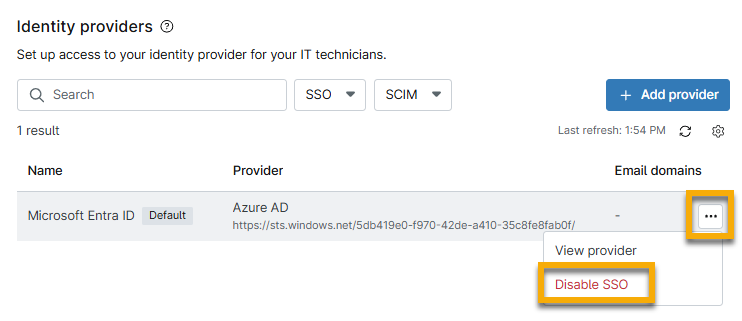

Desactivar SSO y SCIM

En la página Inicio de sesión único, puedes desactivar el SSO, el aprovisionamiento SCIM y revocar tokens.

Desactivar SSO

Para desactivar SSO como proveedor, realice los siguientes pasos:

- Vaya a Administración → Cuentas → Proveedor de identidad.

- Sitúe el cursor sobre el IDP y haga clic en el botón de menú elipsis. Seleccione Desactivar SSO.

Figura 14: Desactivar SSO para un IDP

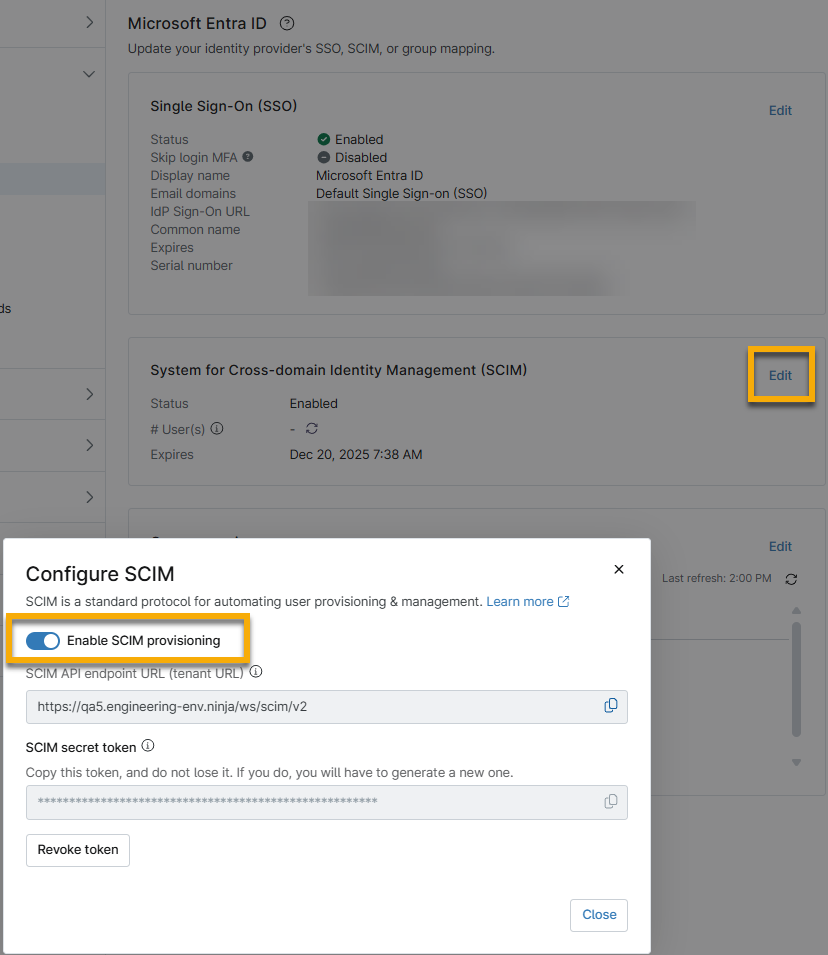

Desactivar SCIM

Para desactivar el aprovisionamiento SCIM, realice los siguientes pasos:

- Vaya a Administración → Cuentas → Proveedor de identidad y haga clic en el nombre del proveedor para editar la configuración.

- Haga clic en Editar en la sección Sistema para la gestión de identidades entre dominios (SCIM).

- Desactive el conmutador Activar aprovisionamiento SCIM y, a continuación, haga clic en Desactivar SCIM en la ventana de confirmación.

Figura 15: Desactivar el aprovisionamiento SCIM para un IDP (haga clic para ampliar)

- Haz clic en Cerrar.

Revocar token

Para revocar un token, siga estos pasos:

- Vaya a Administración → Cuentas → Proveedor de identidad y haga clic en el nombre del proveedor para editar la configuración.

- Haga clic en Editar en la sección Sistema para la gestión de identidades entre dominios (SCIM).

- Haga clic en Revocar token y, a continuación, vuelva a hacer clic en Revocar token en la ventana de confirmación.

- Haz clic en Cerrar.

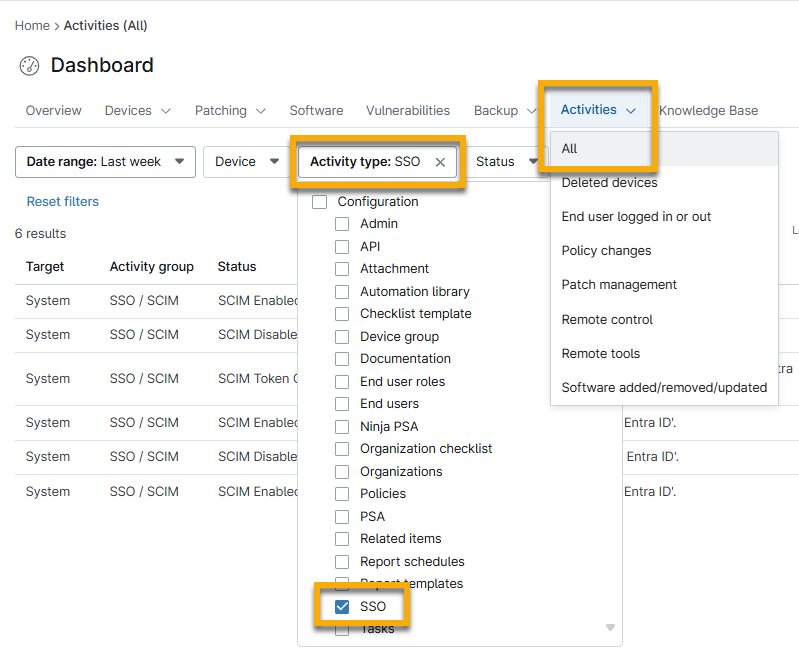

Ver las actividades de SCIM y SSO

- En la consola de NinjaOne, navegue a Tablero (sistema u organización) → Actividades → Todas.

- Seleccione "SSO" en el menú desplegable Tipo de actividad.

Figura 16: Ver todas las actividades relacionadas con SSO y SCIM (haga clic para ampliar)

Utilice el menú desplegable Estado para filtrar aún más los resultados. Existen opciones para las siguientes actividades:

- SCIM:

- Usuario final creado, actualizado o desactivado

- Técnico creado, eliminado o actualizado

- Token creado o eliminado

- Grupo de usuarios creado, eliminado, actualizado

- SSO: Creado, Suprimido, Desactivado, Activado

Figura 17: Filtrar las actividades SSO y SCIM por estado

Recursos adicionales

Consulte los siguientes recursos para obtener más información sobre NinjaOne SCIM: