Argomento

In questo articolo si parla della gestione delle identità degli utenti utilizzando il System for Cross-domain Identity Management (SCIM) con NinjaOne.

Ambiente

- Piattaforma NinjaOne

- Integrazioni NinjaOne

- Microsoft Entra ID

Descrizione

Integrate il vostro Identity Provider (IdP) tramite SCIM per creare ed eliminare automaticamente tecnici e utenti finali all'interno di NinjaOne.

Questo articolo serve come punto di partenza per la configurazione di SCIM in NinjaOne. La configurazione dipende dalla configurazione specifica di Microsoft Entra, pertanto si consiglia di consultare la sezione Risorse aggiuntive per trovare i processi correlati.

Selezionate una categoria per saperne di più:

- Considerazioni importanti

- Configurazione SCIM

- Mappatura dei gruppi in NinjaOne

- Disattivare SSO e SCIM

- Visualizza le attività SCIM e SSO

- Risorse aggiuntive

Considerazioni importanti

Considerate quanto segue:

- Gli utenti gestiti tramite SCIM non possono essere modificati o eliminati nella console NinjaOne, a meno che SCIM non sia temporaneamente disattivato. Tuttavia, puoi modificare il numero di telefono, la lingua e altre impostazioni minori non gestite da SCIM. L'eliminazione e la modifica degli utenti devono essere effettuate nell'IDP.

- Gli utenti forniti tramite SCIM non riceveranno un invito a impostare la password o l'MFA, poiché i loro indirizzi e-mail saranno già considerati attivati dal fornitore di identità.

- Quando si revocano i token SCIM o si disabilita l'SSO (Single Sign-On), all'utente verrà richiesto di verificare l'MFA inserendo il codice a tempo.

- Non è possibile assegnare amministratori di sistema tramite SCIM. È necessario assegnarli manualmente nella console NinjaOne. Per istruzioni sull'aggiunta di un amministratore di sistema, consultare NinjaOne Platform: Creare un account tecnico.

- Quando gli utenti non sono più membri di un'azienda, l'IDP li contrassegna automaticamente come inattivi nella console NinjaOne. Tuttavia, continueranno a comparire nell'elenco degli utenti.

Configurazione SCIM

È stato confermato che le seguenti istruzioni supportano Microsoft Entra ID. Se si desidera utilizzare Okta come IDP, leggere NinjaOne Identity Authentication Management: Attivare SCIM per la propria identità Fornirer. Le istruzioni contenute in questo articolo presuppongono che il vostro IDP supporti SCIM. È necessario testare una configurazione SSO (Single Sign-On) ibrida prima di attivarla tramite NinjaOne.

Per abilitare SCIM e generare il token segreto, eseguire le seguenti operazioni:

- Creare un'applicazione Microsoft Entra ID Enterprise in Microsoft Azure. Consultare Sicurezza dell'accesso: Configurare il Single Sign-On in NinjaOne per saperne di più.

- Andate su in Amministrazione → Accounts → Identity Providers e aprite la voce del provider Microsoft Entra ID creata nel passaggio precedente.

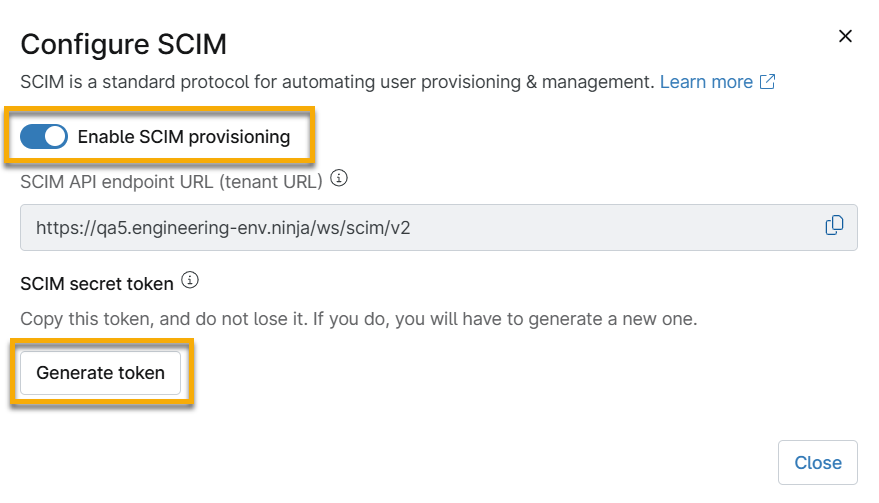

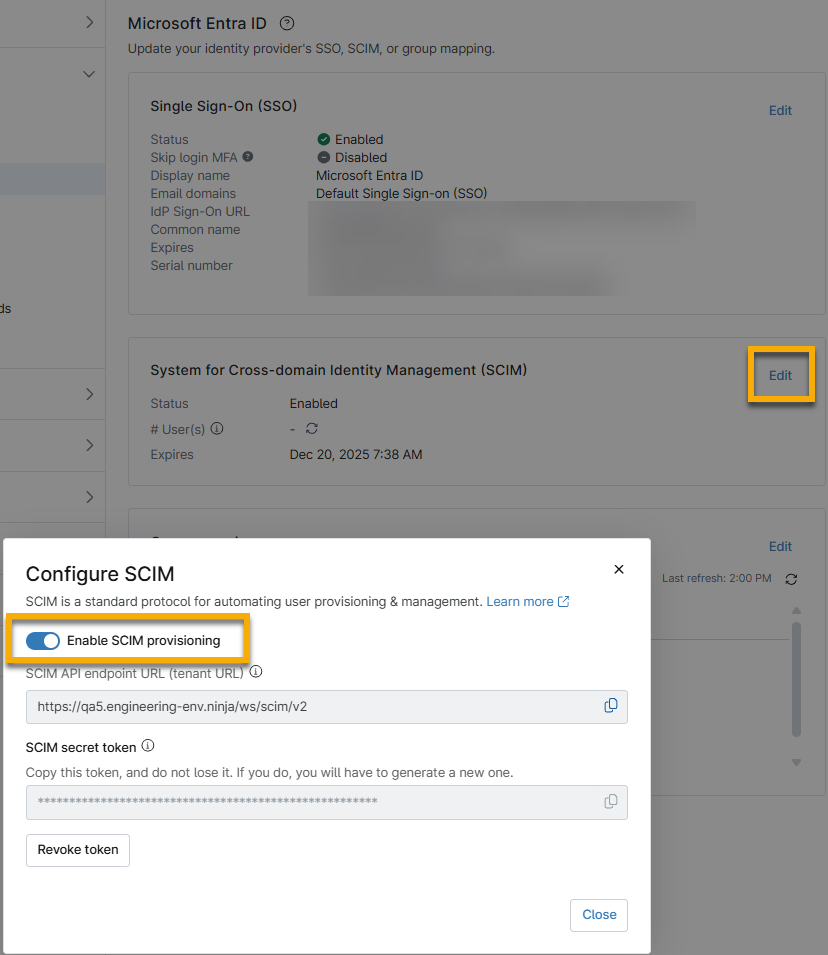

- Fare clic su Abilita per System for Cross-domain Identity Management (SCIM).

Figura 1: Abilitare SCIM per il provider di identità

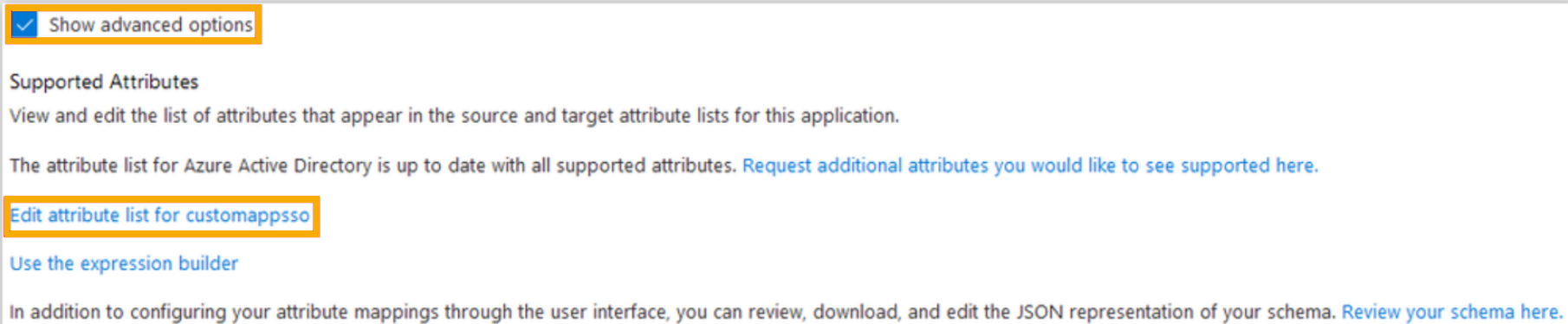

- Attivare l'interruttore Enable SCIM provisioning (Abilita provisioning SCIM ) nella maschera di configurazione e quindi fare clic su Generate token (Genera token). Mantenere aperta la maschera di configurazione per copiare i dati per i passi successivi.

Immagine 2: Abilitare SCIM e generare un token per il fornitore di identità

Fornitura SCIM

Per gestire il provisioning per SCIM, eseguire le seguenti operazioni:

- Aprite l'applicazione Microsoft Azure Enterprise in una scheda o finestra separata del browser. In Gestione, selezionare la scheda Provisioning, quindi fare clic su Inizia.

- In NinjaOne, copiare l' URL dell'endpoint API SCIM (URL del tenant) e il token segreto da NinjaOne e incollarli nella configurazione di provisioning di Azure. Questi dati si trovano nel passaggio 4, che si trova all'inizio di questo processo.

- L'URL è l'endpoint dell'IDP e punta all'URL dell'endpoint dell'API SCIM.

- L'URL dell'endpoint dell'API SCIM deve essere

https://{tenant-hostname}/ws/scim/v2, dove{tenant-hostname}è il nome host nativo del tenant, ad esempio app.ninjarmm.com, eu.ninjarmm.com o simili.

Figura 3: Copiare i dati SCIM da NinjaOne

- Incollare i dati copiati nell'applicazione Microsoft Azure Enterprise. Testa la connessione per assicurarti che sia andata a buon fine.

Configurare gli attributi

Per configurare gli attributi per il provider di identità, procedere come segue:

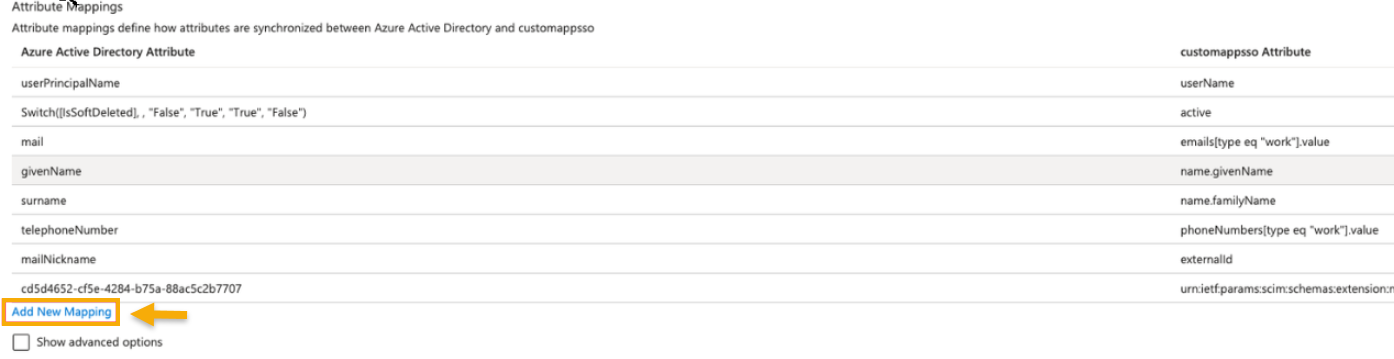

- Nell'applicazione Microsoft Azure Enterprise, espandere la sezione Mappings e fare clic su Provision Azure Active Directory Users.

Figura 4: La schermata di Provisioning in Entra ID (fare clic per ingrandire)

- Configurare i seguenti attributi utilizzando la tabella seguente. Rimuovere tutti gli altri attributi dalla mappatura, in quanto non utilizzati.

| Attributi di Azure Active Directory | Attributo customappsso |

|---|---|

| userPrincipalName | Nome utente |

| Switch([IsSoftDeleted], , "False", "True", "True", "False") | attivo |

| emails[type eq "work"].value | |

| givenName | name.givenName |

| cognome | name.familyName |

| mailNickname | iD esterno |

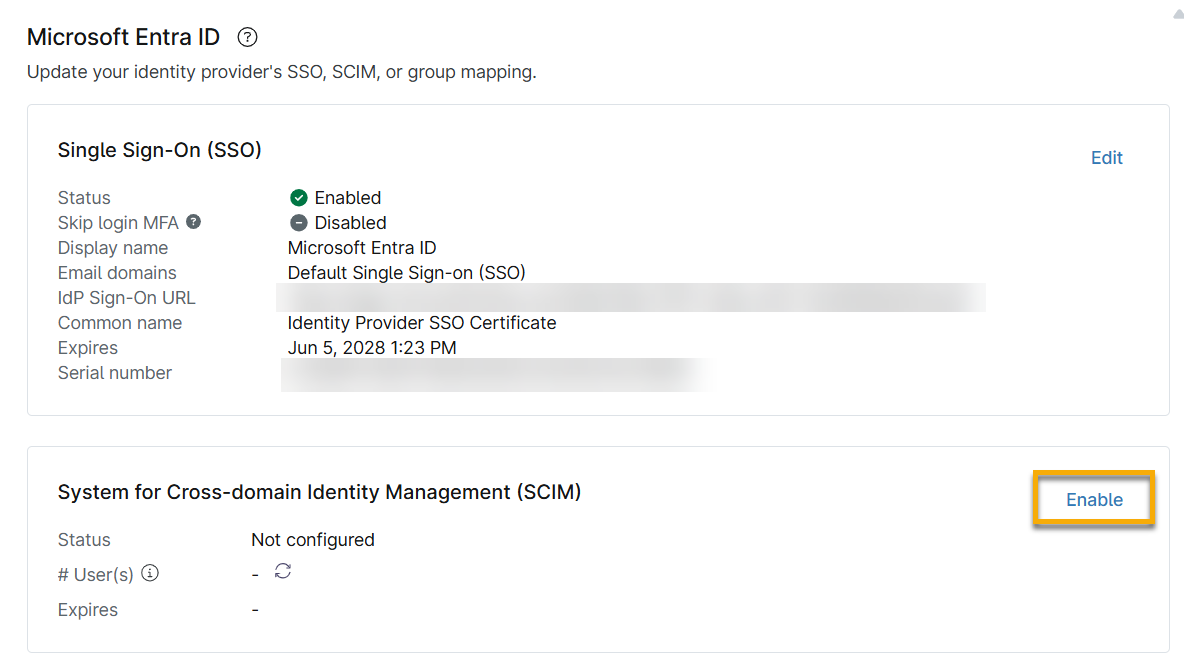

- Seleziona la casella di controllo Mostra opzioni avanzate, poi clicca su Modifica elenco attributi per customappsso.

Figura 5: Opzioni avanzate degli attributi in Entra ID (fare clic per ingrandire)

- Aggiungi un nuovo attributo in basso, e poi inserisci quanto segue:

- Nome: urn:ietf:params:scim:schemas:extension:ninjaone:2.0:User:organizationId

- Tipo: Stringa

- Obbligatorio?: Selezionare questa opzione

- Lasciare in bianco tutte le altre opzioni. Dopo averlo fatto, clicca su Salva

- Se si stanno creando tecnici NinjaOne con SCIM, aggiungere il seguente attributo per il Nome:

urn:ietf:params:scim:schemas:extension:ninjaone:2.0:User:userTypeMappare gli utenti finali

È possibile mappare gli utenti finali a organizzazioni specifiche in NinjaOne o assegnarli come utenti finali globali (non assegnati a un gruppo particolare). Nella maggior parte delle situazioni, si dovrebbero usare le espressioni per assegnare dinamicamente gli utenti all'organizzazione corretta.

- Nell'account Microsoft Entra, navigare in Provisioning → Mappatura attributi → Provisionare gli utenti Microsoft Entra ID.

- Aprire NinjaOne in una scheda o finestra separata e navigare su fino a Amministrazione → Organizzazioni. Spostare il cursore sull'ellissi Azioni sul bordo destro della riga Organizzazione e selezionare Copia ID organizzazione.

Figura 6: Copiare l'ID dell'organizzazione in NinjaOne (fare clic per ingrandire)

- Tornare all'account Microsoft Entra e fare clic su Aggiungi nuova mappatura.

Figura 7: Aggiungere una nuova mappatura in Microsoft Entra (fare clic per ingrandire)

- Selezionare il tipo di mappatura a seconda che si stiano mappando gli utenti finali a una singola o a più organizzazioni:

- Selezionare Costante se si stanno mappando gli utenti finali su un'unica organizzazione. Quindi, incollare l'ID della singola organizzazione nel campo Valore costante.

- Selezionare Espressione se si stanno mappando gli utenti finali a più organizzazioni. Quindi, creare un'espressione che faccia riferimento agli ID dell'organizzazione NinjaOne di destinazione e inserirla nel campo Valore costante. Gli utenti finali vengono mappati in base ai risultati dell'espressione. Per saperne di più sulla creazione di espressioni per la mappatura dell'organizzazione, fare riferimento a Riferimento per la scrittura di espressioni per la mappatura degli attributi in Microsoft Entra Application Provisioning - Microsoft Entra ID | Microsoft Learn(link esterno).

- Immettere quanto segue nel campo dell' attributo Target per mappare gli utenti finali al rispettivo ID dell'organizzazione NinjaOne:

urn:ietf:params:scim:schemas:extension:ninjaone:2.0:User:organizationId - Utilizzare "Tutti" come ID organizzazione dell'utente finale per creare un utente finale globale.

Figura 8: Utilizzo di un tipo di mappatura costante quando si modifica un attributo di destinazione (fare clic per ingrandire)

- Fare clic su Ok e poi su Salva.

Impostare il tipo di utente per Utente finale o Tecnico

Per impostazione predefinita, Entra ID crea gli utenti gestiti da SCIM come account utente finale. Se si è aggiunto l'attributo opzionale Tipo di utente alla configurazione di SCIM (fare riferimento al passaggio 5 della sezione Configurazione degli attributi ), ora si ha la possibilità di creare account di tecnici tramite SCIM.

- Nell'account Microsoft Entra, navigare su fino a Provisioning → Attribute mapping → Provision Microsoft Entra ID Users.

- Fare clic su Aggiungi nuova mappatura.

- Selezionare il tipo di mappatura in base alla creazione di utenti finali o tecnici:

- Selezionare "Costante" se si stanno creando dei tecnici. Quindi, inserire "technician" (senza distinzione tra maiuscole e minuscole) nel campo Valore costante.

- Selezionare "Espressione" se si creano account di utenti finali e tecnici. Quindi, creare un'espressione che assegni agli account degli utenti finali il valore "endUser" e ai tecnici il valore "technician" (sensibile alle maiuscole). Per ulteriori informazioni sulla creazione di espressioni per la mappatura dell'organizzazione, fare riferimento a Riferimento per la scrittura di espressioni per la mappatura degli attributi in Microsoft Entra Application Provisioning - Microsoft Entra ID | Microsoft Learn(esterno).

Immagine 9: Utilizzo di un tipo di mappatura di espressione quando si modifica un attributo di destinazione (fare clic per ingrandire)

- Immettere quanto segue nel campo dell' attributo Target per mappare gli utenti finali al rispettivo ID dell'organizzazione NinjaOne:

urn:ietf:params:scim:schemas:extension:ninjaone:2.0:User:userType - Fare clic su Ok e poi su Salva.

Salvare la configurazione

Tornare a Provisioning, attivare l'interruttore a levetta Provisioning Status in fondo alla pagina e fare clic su Save. NinjaOne provvederà al provisioning automatico degli utenti.

Figura 10: La schermata di Provisioning in Entra ID (fare clic per ingrandire)

Mappatura dei gruppi in NinjaOne

Una volta effettuato il provisioning del gruppo nell'IDP, questo apparirà nella sezione Mappatura gruppi della pagina Identity Provider della console NinjaOne. La mappatura dei gruppi consente di assegnare ruoli di utenti finali o tecnici a un gruppo di identità. Per saperne di più sulla creazione e la gestione dei ruoli in NinjaOne, consultare la sezione Ruoli e autorizzazioni degli utenti.

- Gruppo di identità: Gruppi mappati dall'IDP

- Ruoli utente: Ruoli assegnati al gruppo

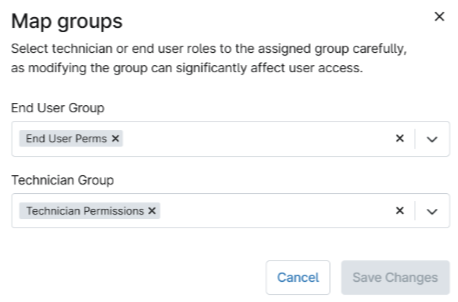

Per modificare la mappatura dei gruppi per il provider di identità, procedere come segue:

- Se siete un amministratore di sistema, potete aggiungere ruoli agli utenti di ciascun gruppo facendo clic su Modifica.

Figura 11: Modifica della mappatura dei gruppi

- Aggiungere uno o più ruoli a ciascun menu a discesa, se necessario. Agli utenti segnalati come utenti finali verranno assegnati i ruoli di utente finale, mentre agli utenti segnalati come tecnici verranno assegnati i ruoli di tecnico.

Figura 12: Mappare i tecnici e i gruppi di utenti finali

NinjaOne visualizzerà ogni utente e il suo ruolo nella pagina di configurazione dell'account NinjaOne, consentendo di monitorare la mappatura o di modificarla se necessario.

- La colonna Origine nella pagina di configurazione dell'account, alla voce Ruoli , indica se il ruolo è stato assegnato manualmente o tramite SCIM. I ruoli che indicano "nativo" sono stati assegnati manualmente.

- Non è possibile modificare i ruoli assegnati tramite SCIM nella console NinjaOne. È necessario aggiornarli attraverso l'IDP utilizzato per assegnare inizialmente i ruoli (negli esempi utilizzati in questo articolo, si aggiornano i ruoli in Microsoft Entra).

Figura 13: Fonte di assegnazione dei ruoli (cliccare per ingrandire)

Disattivare SSO e SCIM

Nella pagina Single-Sign-On è possibile disattivare l'SSO, il provisioning SCIM e revocare i token.

Disattiva SSO

Per disabilitare SSO come provider, eseguire le seguenti operazioni:

- Andare in Amministrazione → Account → Identity Provider.

- Spostare il cursore sull'IDP e fare clic sul pulsante del menu a forma di ellisse. Selezionare Disattiva SSO.

Figura 14: Disabilitare SSO per un IDP

Disabilita SCIM

Per disabilitare il provisioning SCIM, eseguire le seguenti operazioni:

- Andare in Amministrazione → Account → Identity Provider e fare clic sul nome del provider per modificare le impostazioni.

- Fare clic su Modifica nella sezione Sistema per la gestione dell'identità cross-domain (SCIM).

- Disattivare l'interruttore a levetta Enable SCIM provisioning e fare clic su Disable SCIM nella finestra di conferma.

Figura 15: Disabilitare il provisioning SCIM per un IDP (fare clic per ingrandire)

- Fare clic su Chiudi.

Revoca del gettone

Per revocare un token, eseguire le seguenti operazioni:

- Andare in Amministrazione → Account → Identity Provider e fare clic sul nome del provider per modificare le impostazioni.

- Fare clic su Modifica nella sezione Sistema per la gestione dell'identità cross-domain (SCIM).

- Fare clic su Revoke token (Revoca token e quindi su Revoke token (Revoca token) nella finestra di conferma.

- Fare clic su Chiudi.

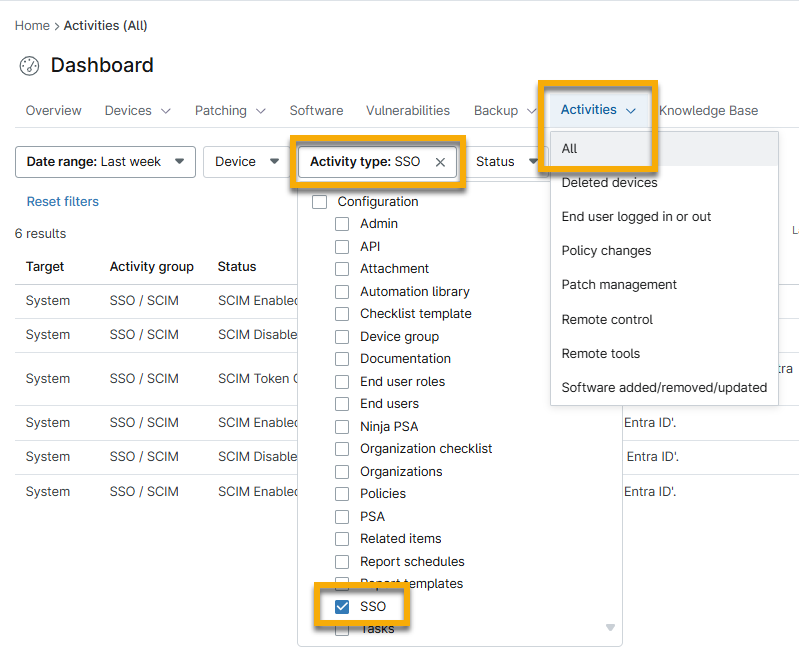

Visualizza le attività SCIM e SSO

- Nella console NinjaOne, navigare su fino a Dashboard (sistema o organizzazione) → Attività → Tutte.

- Selezionare "SSO" nel menu a discesa Tipo di attività.

Figura 16: Visualizza tutte le attività relative a SSO e SCIM (clicca per ingrandire)

Utilizzare il menu a discesa Stato per filtrare ulteriormente i risultati. Sono disponibili opzioni per le seguenti attività:

- SCIM:

- Utente finale creato, aggiornato o disattivato

- Tecnico creato, cancellato o aggiornato

- Token creato o rimosso

- Gruppo di utenti creato, eliminato, aggiornato

- SSO: Creato, Eliminato, Disabilitato, Abilitato

Figura 17: Filtrare le attività SSO e SCIM per stato

Risorse aggiuntive

Per saperne di più su NinjaOne SCIM, consultare le seguenti risorse: