Thema

In diesem Artikel wird erläutert, wie Sie mit NinjaOne die Plattform-SSO für Ihre macOS-Geräte mit Entra ID einrichten. Außerdem wird der Registrierungsprozess beschrieben, damit Endbenutzer sehen können, wann ihr Gerät in der NinjaOne-Mobilgeräteverwaltung (MDM) registriert wurde.

Umgebung

- NinjaOne MDM

- macOS

- Apple-Plattform

- Microsoft Entra

Beschreibung

Platform SSO ist eine von Apple für macOS entwickelte Technologie, mit der Identitätsanbieter (IDPs) die SSO für ihre Unternehmensanwendungen basierend auf der lokalen Anmeldung des Benutzers am Gerät selbst verwalten können. Weitere Informationen zu diesem Produkt finden Sie auf der Entwickler-Website: Platform Single Sign-on für macOS – Apple Support (extern).

Je nach der spezifischen Implementierung kann Platform SSO verschiedene Arten von Funktionen ermöglichen. Derzeit erhalten bestehende lokale Benutzerkonten auf einem macOS-Gerät eine Benachrichtigung, sich für Platform SSO für ihr Konto zu authentifizieren und zu registrieren. Techniker können optional die Richtlinie festlegen, dass nachfolgende lokale Benutzerkonten durch Authentifizierung des IDP im lokalen Geräteanmeldefenster erstellt werden können.

Index

- Voraussetzungen

- Plattform-SSO mit Microsoft Entra ID

- 1. Bereitstellen der Intune-Unternehmensportal-App auf NinjaOne-Geräten

- 2. Einrichten des MDM-Profils „Plattform-SSO-Erweiterung“ in NinjaOne

- 3. Registrierung bei Plattform-SSO auf dem Gerät mit einem Secure Enclave-Schlüssel

- 4. (Optional) Überspringen der erforderlichen Datenschutzhinweise für Microsoft AutoUpdater

- 5. (Optional) Anderen Benutzern die Anmeldung mit ihren Entra ID-Anmeldedaten erlauben

- Zusätzliche Ressourcen

Voraussetzungen

Um Platform SSO zu konfigurieren, müssen Sie unabhängig vom IDP und der mobilen Geräteverwaltung (MDM) bestimmte Anforderungen erfüllen, wobei die genauen Schritte je nach Implementierung variieren können.

- Der IDP (z. B. Microsoft oder Okta) muss das Plattform-SSO-Protokoll unterstützen.

- Das macOS-Gerät muss in MDM registriert sein.

- Die entsprechende Platform SSO-Erweiterung (eine native macOS-App) muss auf dem Gerät bereitgestellt werden.

- Das MDM-Profil für die Plattform-SSO-Erweiterung muss auf dem Gerät bereitgestellt sein.

Plattform-SSO unterstützt als Protokoll drei Authentifizierungsmethoden für Benutzer. Der für die Authentifizierung verwendete IDP muss dieselben Methoden ebenfalls unterstützen, da sonst möglicherweise nur eine Teilmenge dieser Methoden für einen bestimmten IDP verfügbar ist.

- Secure Enclave-gesicherter Schlüssel: In den meisten Fällen ist dies die bevorzugte und sicherste Authentifizierungsmethode, wenn Platform SSO mit einem IDP verwendet wird, der dies unterstützt. Bei dieser Authentifizierungsmethode erstellt der Benutzer ein lokales Passwort für das Gerät. Sobald Platform SSO registriert ist, generiert das Gerät einen hardwaregebundenen kryptografischen Schlüssel, der für SSO mit allen Websites und Apps verwendet wird, die für die Authentifizierung mit dem IDP verbunden sind.

- Da der Authentifizierungsschlüssel an das physische Gerät gebunden ist und dem Endbenutzer niemals bekannt ist, ermöglicht dies eine passwortfreie und phishing-resistente Authentifizierungsmethode für Unternehmensanwendungen. Bei diesem Ansatz fungiert das lokale Gerätepasswort effektiv als persönliche Identifikationsnummer (PIN) des Geräts, die nur für den Zugriff auf das physische Gerät verwendet wird.

- Smartcard: Eine Smartcard oder ein Hard-Token wird verwendet, um sich lokal bei macOS anzumelden. Nach der Anmeldung wird dieselbe Smartcard für die SSO bei allen Apps verwendet, die für die Authentifizierung mit dem IDP verbunden sind.

- Passcode: Das IDP-Passwort des Benutzers wird mit dem lokalen Gerätepasswort synchronisiert. Dieses Passwort wird für die SSO-Anmeldung bei allen Apps verwendet, die für die Authentifizierung mit dem IdP verbunden sind.

- Dies bietet zwar einen zusätzlichen Komfort für den Endbenutzer, da das lokale Gerätepasswort mit dem IDP-Passwort identisch ist, birgt jedoch ein zusätzliches Phishing-Risiko. Wenn ein böswilliger Dritter den IDP-Passcode in Erfahrung bringen würde, könnte er potenziell sowohl auf das physische Gerät als auch auf alle mit dem IDP verbundenen Unternehmensanwendungen zugreifen. Aus diesem Grund empfiehlt NinjaOne die Verwendung eines Secure Enclave-gesicherten Schlüssels, wenn Geräte hauptsächlich von einem einzigen Benutzer verwendet werden.

Plattform-SSO mit Microsoft Entra ID

Microsoft Entra ID unterstützt Plattform-SSO und alle drei Optionen zur Endbenutzerauthentifizierung.

Benutzer sehen in der Regel die erste Systembenachrichtigung, nachdem sowohl die NinjaOne Agent- als auch die Microsoft Company Portal-App auf dem Gerät installiert wurden. Dies kann nach der ersten MDM-Registrierung einige Minuten dauern. Wenn die Registrierungsbenachrichtigung nicht angezeigt wird, melden Sie sich lokal vom Gerät ab und dann wieder an, um sie zu starten.

1. Stellen Sie die Intune-Unternehmensportal-App auf NinjaOne-Geräten bereit

Für Plattform-SSO mit Microsoft Entra ID verwendet Microsoft die Unternehmensportal-App, um die SSO-Funktionalität zu vermitteln. Die Unternehmensportal-App kann hier von Microsoft heruntergeladen werden(herunterladbare Paketdatei).

Nach dem Herunterladen können Sie die folgenden Schritte ausführen, um sie auf Ihren in NinjaOne MDM registrierten macOS-Geräten bereitzustellen:

- Navigieren Sie in der NinjaOne-Konsole zu „Administration“ → „Library“ → „Automation“.

- Klicken Sie auf Hinzufügen und wählen Sie Installation.

- Konfigurieren Sie im Modal „Anwendung installieren“ die folgenden Einstellungen und wählen Sie dann „Senden“.

- Name: Geben Sie einen Namen ein, z. B. „Intune-Unternehmensportal“

- Betriebssystem: „Mac“

- Installationsprogramm: Belassen Sie die Dropdown-Liste auf der Standardoption „Datei hochladen“ und klicken Sie auf „Installationsdatei auswählen“. Laden Sie das Installationsprogramm „Company Portal PKG“ hoch.

- Überprüfen Sie, ob die Konfiguration die Überprüfung bestanden hat und in der Automatisierungsbibliothek angezeigt wird. Die Überprüfung der Installation kann einige Minuten dauern.

- Fügen Sie die Automatisierung zu Ihrer Mac-Richtlinie hinzu. Navigieren Sie zu „Verwaltung“ → „Richtlinien“ → „Agent-Richtlinien“ und erstellen Sie eine neue Richtlinie oder bearbeiten Sie Ihre vorhandene Richtlinie. Anweisungen zum Erstellen einer neuen Richtlinie finden Sie unter Richtlinien: Neue Richtlinie erstellen.

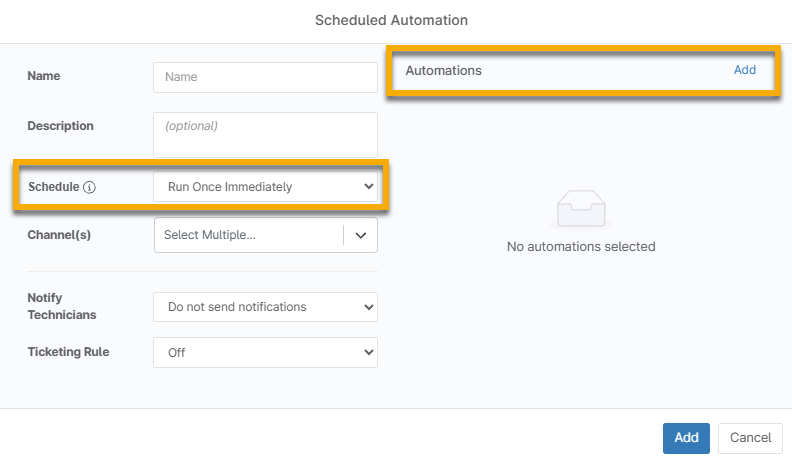

- Wählen Sie die Registerkarte „Geplante Automatisierungen “ und klicken Sie auf „Geplante Automatisierung hinzufügen“.

- Geben Sie der geplanten Automatisierung einen Namen und wählen Sie die Automatisierung aus, die Sie zuvor in Schritt 3 hochgeladen haben. Wählen Sie einen geeigneten Zeitplan, z. B. „Einmal sofort ausführen“.

- Klicken Sie auf „Hinzufügen“. Speichern Sie anschließend die Richtlinie.

Die Company Portal-App sollte gemäß Ihrem konfigurierten Zeitplan auf allen verwalteten macOS-Geräten bereitgestellt werden.

2. MDM-Profil für die Plattform-SSO-Erweiterung in NinjaOne einrichten

Sie können die mobileconfig-Datei am Ende dieses Abschnitts kopieren und direkt in eine benutzerdefinierte Nutzlast in einer macOS-NinjaOne-Richtlinie einfügen, um Platform SSO mit Entra ID zu konfigurieren.

Beachten Sie die folgenden konfigurierbaren Felder:

- AuthenticationMethod: Zeilen 13–14. Legen Sie je nach gewünschter Erfahrung eine der folgenden Optionen fest:

- UserSecureEnclaveKey

- Passwort

- SmartCard

- AccountDisplayName: Zeilen 15–16. Dieser Name wird Endbenutzern während des Registrierungsprozesses für die Plattform-SSO angezeigt.

- EnableCreateUserAtLogin: Zeilen 19–20. Wenn auf „true“ gesetzt, werden nach der Authentifizierung mit Entra ID auf dem lokalen Anmeldebildschirm automatisch neue lokale Benutzerkonten erstellt.

- NewUserAuthorizationMode: Zeilen 21–22. Wenn das Erstellen neuer Benutzer zulässig ist, legen Sie einen der folgenden Werte fest, um die Berechtigungsstufe der Benutzerkonten festzulegen:

- Standard

- Admin

- UserAuthorizationMode: Zeilen 23–24. Dies unterstützt dieselben Werte wie NewUserAuthorizationMode. Die Berechtigung gilt für ein Konto jedes Mal, wenn sich der Benutzer authentifiziert.

- TokenToUserMapping: Zeilen 25–31. Wenn die automatische Erstellung neuer lokaler Benutzer zulässig ist, definiert dieses Wörterbuch die Werte aus dem IDP, die für den lokalen Kontonamen und den vollständigen Namen verwendet werden.

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN"

"http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>PayloadContent</key>

<array>

<dict>

<key>ScreenLockedBehavior</key>

<string>DoNotHandle</string>

<key>RegistrationToken</key>

<string>${device.id}</string>

<key>PlatformSSO</key>

<dict>

<key>AuthenticationMethod</key>

<string>UserSecureEnclaveKey</string>

<key>AccountDisplayName</key>

<string>Entra ID</string>

<key>EnableAuthorization</key>

<true />

<key>EnableCreateUserAtLogin</key>

<false />

<key>NewUserAuthorizationMode</key>

<string>Standard</string>

<key>UserAuthorizationMode</key>

<string>Standard</string>

<key>TokenToUserMapping</key>

<dict>

<key>AccountName</key>

<string>${device.owner.firstName}</string>

<key>FullName</key>

<string>${device.owner.firstName} ${device.owner.lastName}</string>

</dict>

<key>UseSharedDeviceKeys</key>

<true />

</dict>

<key>ExtensionData</key>

<dict>

<key>AppPrefixAllowList</key>

<string>com.microsoft.,com.apple.</string>

<key>browser_sso_interaction_needed</key>

<integer>1</integer>

<key>disable_explicit_app_prompt</key>

<integer>1</integer>

</dict>

<key>TeamIdentifier</key>

<string>UBF8T346G9</string>

<key>ExtensionIdentifier</key>

<string>com.microsoft.CompanyPortalMac.ssoextension</string>

<key>Type</key>

<string>Redirect</string>

<key>URLs</key>

<array>

<string>https://login.microsoftonline.com</string>

<string>https://login.microsoft.com</string>

<string>https://sts.windows.net</string>

<string>https://login.partner.microsoftonline.cn</string>

<string>https://login.chinacloudapi.cn</string>

<string>https://login.microsoftonline.us</string>

<string>https://login-us.microsoftonline.com</string>

</array>

<key>PayloadIdentifier</key>

<string>56DD5560-5BFF-41E5-8197-939FB3374BA3</string>

<key>PayloadType</key>

<string>com.apple.extensiblesso</string>

<key>PayloadUUID</key>

<string>56DD5560-5BFF-41E5-8197-939FB3374BA3</string>

<key>PayloadVersion</key>

<integer>1</integer>

</dict>

</array>

<key>PayloadDisplayName</key>

<string>Microsoft PSSO</string>

<key>PayloadIdentifier</key>

<string>Microsoft.PSSO-EAE14F52-5119-4CF3-AACE-EA485054A4FD</string>

<key>PayloadType</key>

<string>Konfiguration</string>

<key>PayloadUUID</key>

<string>EAE14F52-5119-4CF3-AACE-EA485054A4FD</string>

<key>PayloadVersion</key>

<integer>1</integer>

</dict>

</plist>3. Registrierung bei Platform SSO auf dem Gerät mit einem Secure Enclave-Schlüssel

Um diesen Schritt des Vorgangs zu beginnen, muss das macOS-Gerät in NinjaOne MDM registriert sein. Anweisungen dazu finden Sie unter NinjaOne MDM: Registrieren von macOS-Geräten.

Wenn Sie ADE verwenden, um das macOS-Gerät in NinjaOne MDM zu registrieren, müssen Sie ein lokales Benutzerkonto einrichten und sich beim Gerät anmelden. Nach der Registrierung wird der NinjaOne RMM Agent automatisch bereitgestellt und anschließend wird die Unternehmensportal-App gemäß Ihrer konfigurierten geplanten Automatisierung installiert (Schritt 1.6 dieses Artikels). Dies kann einige Minuten dauern.

Sobald die Installation des MDM-Profils und der Unternehmensportal-App abgeschlossen ist, erhält der Benutzer des Geräts eine Benachrichtigung zur Registrierung für Platform SSO. Wenn diese ignoriert wird, wird die Benachrichtigung regelmäßig erneut angezeigt.

Die folgenden Schritte beschreiben die Anweisungen, die der Benutzer auf seinem Gerät ausführen muss:

- Klicken Sie auf „Registrieren“. Klicken Sie im Registrierungsmodus auf „Weiter“ und folgen Sie den Anweisungen, um die Anmeldedaten des lokalen Geräteadministrators einzugeben und fortzufahren.

- Authentifizieren Sie sich mit den Entra ID-Anmeldeinformationen. Bei Bedarf werden Sie möglicherweise zur Eingabe einer zweiten Authentifizierungsstufe aufgefordert.

- Wenn Plattform-SSO für die Verwendung eines Secure Enclave -Schlüssels konfiguriert ist, werden Sie aufgefordert, dem Unternehmensportal die Verwendung eines Passkeys zu erlauben. Klicken Sie auf „Systemeinstellungen öffnen“ und aktivieren Sie den Passkey wie in der Abbildung gezeigt.

Damit ist die Registrierung für Platform SSO abgeschlossen. Der Benutzer sollte nun in der Lage sein, SSO zur automatischen Authentifizierung bei allen Microsoft Entra ID-Anmeldeaufforderungen zu verwenden. Diese Authentifizierung wird mit dem lokalen Konto auf dem macOS-Gerät verknüpft. Wenn sich der Benutzer bei dem lokalen Konto anmeldet, wird die nachfolgende SSO-Authentifizierung basierend auf dem Secure Enclave-Schlüssel autorisiert.

4. (Optional) Erforderliche Datenschutzhinweise für Microsoft AutoUpdater überspringen

Normalerweise wird bei der Installation des Unternehmensportals auch Microsoft AutoUpdater automatisch installiert und ein Datenschutzhinweis angezeigt, den der Benutzer bestätigen muss.

Durch Bereitstellen der folgenden benutzerdefinierten Nutzlast können Sie die Anzeige dieses Hinweises überspringen. Wenn Sie bereits eine benutzerdefinierte Nutzlast bereitstellen, um Microsoft AutoUpdate zu konfigurieren, können Sie einfach den Schlüssel „AcknowledgedDataCollectionPolicy“ mit dem Wert „RequiredDataOnly“ in Zeile 8–9 hinzufügen:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>PayloadContent</key>

<array>

<dict>

<key>AcknowledgedDataCollectionPolicy</key>

<string>RequiredDataOnly</string>

<key>PayloadType</key>

<string>com.microsoft.autoupdate2</string>

<key>PayloadDisplayName</key>

<string>Microsoft AutoUpdate-Einstellungen</string>

<key>PayloadIdentifier</key>

<string>0F4CE0C7-22AD-454C-B9FE-FF025EED58EF</string>

<key>PayloadUUID</key>

<string>0F4CE0C7-22AD-454C-B9FE-FF025EED58EF</string>

<key>PayloadVersion</key>

<integer>1</integer>

</dict>

</array>

<key>PayloadDisplayName</key>

<string>Microsoft AutoUpdate Settings</string>

<key>PayloadIdentifier</key>

<string>CB4A399D-1CCF-458C-A192-AD1066F7E7B6</string>

<key>PayloadUUID</key>

<string>CB4A399D-1CCF-458C-A192-AD1066F7E7B6</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadVersion</key>

<integer>1</integer>

</dict>

</plist>5. (Optional) Anderen Benutzern die Anmeldung mit ihren Entra ID-Anmeldedaten erlauben

Wenn das Platform SSO MDM-Profil so konfiguriert ist, dass EnableCreateUserAtLogin auf „true“ gesetzt ist, können sich andere Benutzer mit ihren Entra ID-Anmeldedaten beim Gerät anmelden.

Wählen Sie auf der Anmeldeseite die Option „Anderer Benutzer...“, um sich anzumelden, und geben Sie dann den Entra ID-Benutzernamen und das Kennwort direkt in die Felder ein. Das lokale Benutzerkonto wird automatisch erstellt, wobei der Kontoname und der Anzeigename aus den Suchwerten im Verzeichnis „TokenToUserMapping“ des MDM-Profils übernommen werden.

Weitere

Weitere Informationen zu SSO und anderen Identitätsverwaltungsdiensten in NinjaOne finden Sie in den folgenden Ressourcen: Identitätsauthentifizierung und -verwaltung: Ressourcen-Katalog.