Thema

Aktivieren Sie den bedingten Bypass von NinjaOne MFA, um sicherzustellen, dass MFA nur einmal während einer SSO-Anmeldung durchgeführt wird, entweder beim Identitätsanbieter oder bei NinjaOne, aber nicht beiden. Dies gewährleistet immer noch ein hohes Sicherheitsgrad mit dem zusätzlichen Vorteil der Benutzerfreundlichkeit, dass nur eine einzige MFA angefordert wird.

Umgebung

Multi-Faktor-Authentifizierung

Sicherheit

Index

- Multi-Faktor-Authentifizierung-Arbeitsablauf

- Wie macht NinjaOne es möglich?

- Welche Identitätsanbieter werden unterstützt?

- Nach welchen Attributen sucht NinjaOne?

- Warum wird der bedingte Bypass von NinjaOne MFA nach dem Identitätsanbieter-Test ausgeblendet?

- Warum erhalten Benutzer:innen immer noch die NinjaOne MFA während der Anmeldung, obwohl ich diese Funktion aktiviert habe?

- Hat dies Auswirkungen auf NinjaOne MFA für sicherheitsrelevante Vorgänge in NinjaOne nach der Anmeldung?

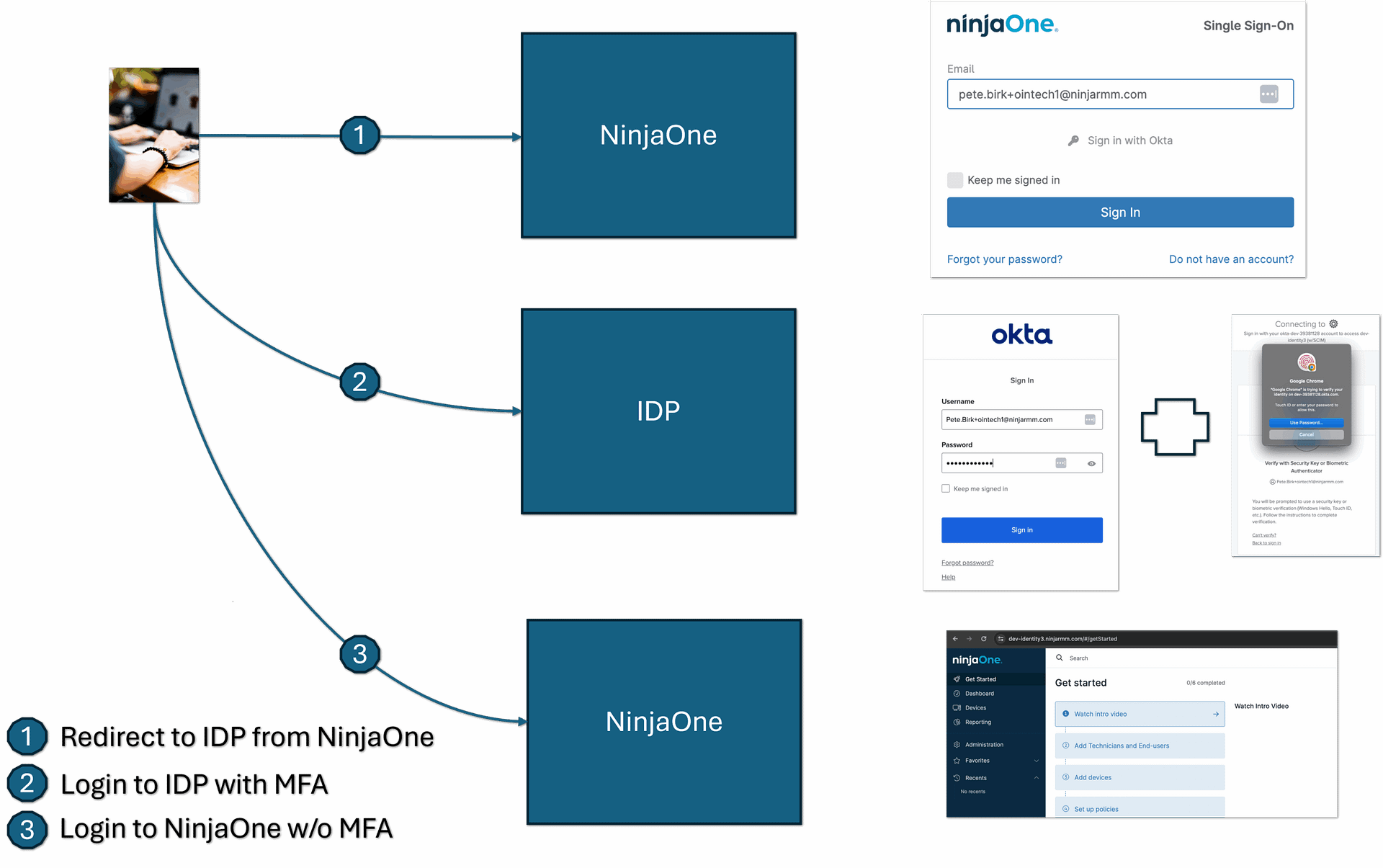

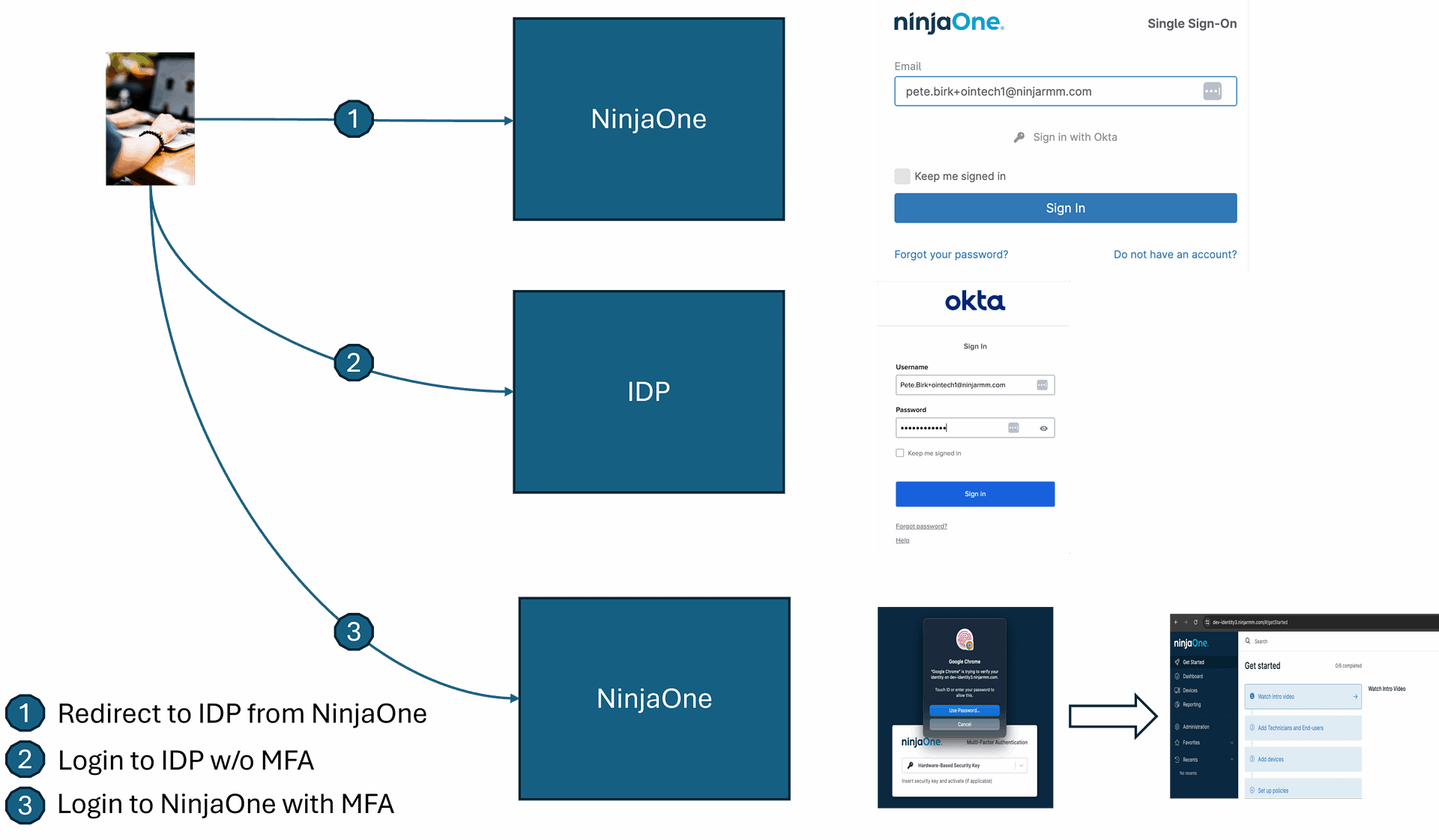

Multi-Faktor-Authentifizierung-Arbeitsablauf

Anforderung der MFA nur beim Identitätsanbieter

ODER

Anforderung der MFA nur bei NinjaOne

Wie macht NinjaOne es möglich?

Einige Identitätsanbieter (IdP), darunter Okta und Azure, fügen der Antwort auf die Benutzeranmeldung ein SAML-Attribut hinzu, das angibt, ob während der Anmeldesitzung beim IdP MFA durchgeführt wurde. Wir suchen nach diesem Attribut, sobald die SAML-Antwort eingegangen ist, um zu entscheiden, ob die NinjaOne-MFA aufgrund dieser Bedingung übersprungen werden soll. Die SAML-Antwort ist ein kryptographisch signiertes Dokument, das das Vertrauen zwischen NinjaOne und dem Identitätsanbieter herstellt. Sie kann nicht unbemerkt zwischen dem Identitätsanbieter und NinjaOne geändert werden. Wenn wir dieses spezifische MFA-Attribut in der SAML-Antwort nicht sehen, werden wir die NinjaOne MFA für die Benutzeranmeldung nicht umgehen.

Welche Identitätsanbieter werden unterstützt?

Derzeit werden nur Azure und Okta als Identitätsanbieter für diese Funktion unterstützt. Andere IdPs werden unterstützt, sobald feststeht, dass sie ein solches sitzungsbasiertes MFA-Attribut wie oben beschrieben unterstützen.

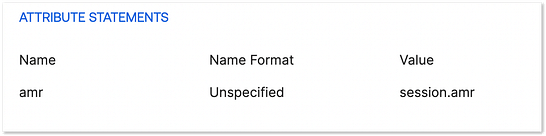

Nach welchen Attributen sucht NinjaOne?

NinjaOne sucht nach den folgenden Attributen in der SAML-Antwort für Okta und Azure. Falls gefunden, umgeht NinjaOne die MFA für diese Anforderung. Wenn sie nicht gefunden werden, führt NinjaOne MFA für die Anmeldeanforderung durch.

Okta-Attribute

<saml2:Attribute Name=“amr” NameFormat=“urn:oasis:names:tc:SAML:2.0:attrname-format:unspecified”>

<saml2:AttributeValue xmlns:xs=“http://www.w3.org/2001/XMLSchema” xmlns:xsi=“http://www.w3.org/2001/XMLSchema-instance” xsi:type=“xs:string”>swk</saml2:AttributeValue>

<saml2:AttributeValue xmlns:xs=“http://www.w3.org/2001/XMLSchema” xmlns:xsi=“http://www.w3.org/2001/XMLSchema-instance” xsi:type=“xs:string”>mfa</saml2:AttributeValue>

<saml2:AttributeValue xmlns:xs=“http://www.w3.org/2001/XMLSchema” xmlns:xsi=“http://www.w3.org/2001/XMLSchema-instance” xsi:type=“xs:string”>pwd</saml2:AttributeValue>

</saml2:Attribute>Azure-Attribute:

<Attribute Name="http://schemas.microsoft.com/claims/authnmethodsreferences">

<AttributeValue>http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password</AttributeValue>

<AttributeValue>http://schemas.microsoft.com/claims/multipleauthn</AttributeValue>

</Attribute>

Warum wird der bedingte Bypass von NinjaOne MFA nach dem Identitätsanbieter-Test ausgeblendet?

Da in dieser Version nur Azure und Okta unterstützt werden, suchen wir derzeit nach einer URL des Identitätsanbieters, die .okta.com (Okta) oder .microsoftonline.com (Azure) enthält. Wenn Ihr Identitätsanbieter eine eigene URL hat, wird dies derzeit nicht unterstützt, aber wahrscheinlich in Zukunft. Bei allen anderen IdPs wird diese Option nach der IdP-Testverbindung zunächst ausgeblendet.

Warum erhalten Benutzer:innen immer noch die NinjaOne MFA während der Anmeldung, obwohl ich diese Funktion aktiviert habe?

Dafür kann es mehrere Gründe geben:

- Stellen Sie sicher, dass die Funktion in der Konfiguration des Identitätsanbieters bei NinjaOne aktiviert ist.

- Es ist möglich, dass das Attribut, das in der SAML-Antwort vom IdP gesetzt wird, entweder nicht vorhanden ist oder nicht der Attributname ist, nach dem wir suchen. Stellen Sie sicher, dass das Attribut in der von NinjaOne empfangenen SAML-Antwort enthalten ist.

- Der Benutzer hat möglicherweise keine MFA beim Identitätsanbieter durchgeführt. Stellen Sie sicher, dass die IdP-Richtlinie MFA für die NinjaOne-Anwendung durchsetzt.

- Falls der IdP mit einem Drittanbieter für MFA konfiguriert ist (zum Beispiel die Verwendung von Duo mit Azure IdP), ist es möglich, dass der IdP das MFA-Attribut, nach dem wir suchen, nicht hinzufügt.

Hat dies Auswirkungen auf NinjaOne MFA für sicherheitsrelevante Vorgänge in NinjaOne nach der Anmeldung?

Nein, dies hat keinen Einfluss auf die MFA-Anforderungen nach der Anmeldung. Auch wenn NinjaOne MFA während der Anmeldung umgangen wird, sollten alle NinjaOne-Techniker:innen und -Endbenutzer:innen weiterhin eine NinjaOne MFA konfiguriert haben und müssen nach der Anmeldung weiterhin MFA für sicherheitsrelevante Vorgänge durchführen.