Puntos clave: El ransomware en 2024-2025

1. Aumentan los ataques y los costes del ransomware

En 2024 se registraron más de 317 millones de intentos de ransomware, con unos costes medios de recuperación que alcanzaron los 2,73 millones de dólares y un tiempo de inactividad de hasta 24 días.

2. La sanidad, las pymes y los MSP son los principales objetivos

La sanidad representó el 18,6% de los ataques de ransomware en Estados Unidos, y el 62% de las infracciones se originaron en cadenas de suministro de software o entornos MSP.

3. Las tácticas actuales incluyen la doble extorsión y el RaaS

Grupos como LockBit, BlackCat y Akira filtran los datos antes de cifrarlos, aprovechando la exposición pública para presionar a las víctimas para que paguen.

4. Pagar el rescate rara vez funciona

Solo el 24% de las empresas paga el rescate completo y el 94% denuncia intentos de poner en peligro las copias de seguridad, lo que pone de manifiesto la necesidad de contar con copias de seguridad seguras y probadas.

5. La mayoría de los ataques pueden prevenirse con un cuidado sencillo

La protección de RDP, la aplicación de parches, el refuerzo de MFA y la automatización de la detección reducen drásticamente el riesgo, incluso para los equipos de TI y las pymes.

Aunque los equipos de TI y los proveedores de servicios gestionados siguen redoblando sus esfuerzos en materia de seguridad, los ataques de ransomware no muestran signos de desaceleración. Según algunas estadísticas, se espera que la ciberdelincuencia cueste al mundo 10,5 billones de dólares anuales de aquí a 2025. Sí, has leído bien. Diez billones y medio de dólares. Para ponerlo en perspectiva: si la ciberdelincuencia se midiera como país, sería una de las mayores economías del mundo, justo detrás de China y Estados Unidos.

Sí: no estamos hablando de cualquier cosa.

En este artículo, hablaremos de algunos datos sobre el ransomware que cambiaron para siempre el panorama actual de las ciberamenazas antes de sumergirnos en algunas estadísticas sobre el ransomware de 2024-2025.

NinjaOne ayuda a los MSP y a los equipos de TI a contrarrestar la interrupción y extorsión de datos.

Más información sobre la Recuperación de Ransomware de NinjaOne

¿Es frecuente el ransomware?

Ninguna discusión sobre estadísticas de ransomware estaría completa sin responder primero a la pregunta: «¿con qué frecuencia se producen los ataques de ransomware?»

La respuesta es sencilla, pero requiere más explicaciones. Las últimas estadísticas de ataques de ransomware sugieren que hay 4000 ataques de ransomware al día, o alrededor de un ataque cada 2 segundos.

Pero tenemos que analizar el «por qué» de estas estadísticas. Sin duda, son muchos ataques a tener en cuenta, pero ¿por qué siguen existiendo estas estadísticas de ransomware? Probablemente todo el mundo ha oído hablar del ransomware, pero pocos conocen realmente la magnitud de su amenaza. He aquí algunos datos sobre el ransomware a tener en cuenta.

En 2023, aproximadamente 7 de cada 10 ciberataques reportados en todo el mundo fueron ransomware, con más de 317 millones de intentos registrados. Estados Unidos sigue siendo uno de los objetivos favoritos de los ciberdelincuentes. Solo en el tercer trimestre de 2024, la sanidad fue la industria más afectada en EE. UU., con un 18,6% de los ataques anuales dirigidos al sector.

Y eso es solo lo que se ha registrado y publicado en Internet. Los expertos en TI coinciden en que en 2025 habrá más amenazas a la ciberseguridad para todo tipo de organizaciones en todos los sectores. Así que, aunque el concepto de «ransomware» no sea nuevo, sigue siendo una gran amenaza para las empresas de todo el mundo.

¿Cómo ha evolucionado el ransomware?

En el eje de la evolución del ransomware se encuentra un cambio importante que se aleja de las campañas de gran volumen y baja rentabilidad (como el spam masivo y las campañas de kits de explotación) en favor de ataques de bajo volumen y alta rentabilidad dirigidos específicamente a empresas y organizaciones que:

a) disponen de los fondos y la cobertura de seguro necesarios para pagar grandes rescates; y

b) son especialmente sensibles al tiempo de inactividad (y, por tanto, más propensas a pagar).

Además, los ciberdelincuentes se volvieron astutos. A medida que las organizaciones empezaron a aprovechar las nuevas tecnologías, como la IA y el aprendizaje automático, ellos también lo hicieron. Los ciberdelincuentes empezaron a investigar sus objetivos, explotando vulnerabilidades no parcheadas y dirigiéndose a esos miembros del equipo que eran más susceptibles de hacer clic en un correo electrónico o enlace malicioso (también conocido como spear phishing).

La empresa de seguridad CrowdStrike definió este enfoque como «caza mayor», y es un modelo que sigue proliferando en muchas operaciones activas de ransomware. Tratamos este tema con más detalle en nuestro artículo sobre las estadísticas de ciberseguridad en EE.UU. y Reino Unido en 2024.

Examinemos las dos principales (y recientes) variantes de ransomware que han configurado nuestra perspectiva actual y el diseño de las estrategias de ciberseguridad .

Akira

El ransomware Akira se lanzó por primera vez en marzo de 2023. Empezó a llamar la atención por su singular «estética retro» aplicada a sus ataques. Los ciberdelincuentes utilizaban tácticas de extorsión múltiple y alojaban un sitio web basado en TOR en el que publicaban información personal identificable (IPI) de las personas explotadas y sus organizaciones.

A continuación, se contactaba con las víctimas de estos ataques para pedir rescates, que a menudo alcanzaban cientos de millones de dólares. A principios de 2024, los ciberdelincuentes de Akira ya habían explotado más de 250 organizaciones y reclamado aproximadamente 42 millones de dólares en ingresos por ransomware, contribuyendo a las estadísticas actuales de ransomware.

El ransomware Akira es tan persistente que incluso la Agencia de Seguridad Cibernética y de la Infraestructura (CISA) publicó directrices especiales para detectarlo, prevenirlo y remediarlo.

BlackCat

BlackCat, también conocido como Noberus o ALPHV, es un tipo especial de malware vinculado a DarkSide y BlackMatter, dos grupos de ransomware ya desaparecidos. Apareció por primera vez en 2021, pero cobró notoriedad en 2024 por lo caro que llegó a ser. En particular, BlackCat logró comprometer a Change Healthcare y recibió un cuantioso rescate, algo que ya analizamos en detalle en nuestras historias de terror de TI.

BlackCat es ahora una de las formas más activas de ransomware, y los expertos intentan atrapar sus nuevas variantes antes de que puedan comprometer a otras industrias.

Lo difícil de detectar BlackCat es que funciona de muchas maneras. Los ciberdelincuentes que utilizan BlackCat pueden acceder a tus entornos a través de credenciales comprometidas, errores humanos y otros tipos de vulnerabilidades de seguridad. Esto también ha contribuido a que las estadísticas recientes de ransomware hayan aumentado exponencialmente en solo unos años.

Estadísticas sobre ransomware de 2023 a 2025

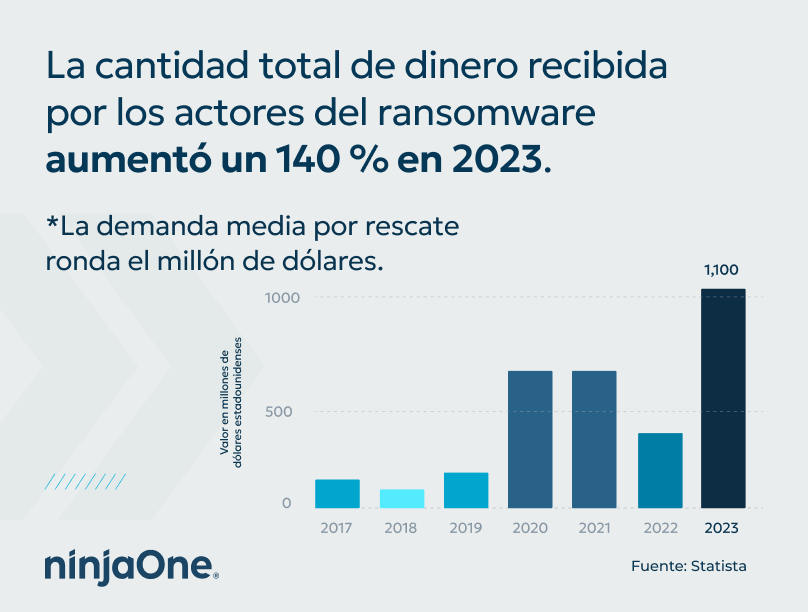

Estadísticas de ataques de ransomware 1: el pago medio por ransomware

En el último informe de Statistica, se descubrió que la cantidad total de dinero recibida por los ciberdelincuentes del ransomware en 2023 ascendió a 1100 millones de dólares, un aumento de 140% respecto al año anterior.

Pero, recuerda lo que mencionamos en nuestra introducción. Para el año que viene, se espera que esa cantidad alcance los 10,5 BILLONES de dólares en 2025. Eso supone un aumento del 954000 %. Estas estadísticas de ransomware representan un nuevo pico en la actividad mundial de ransomware, que puede explicarse en parte por la pandemia. A medida que más personas se quedaban en casa y se conectaban a Internet, los actores de amenazas explotaban las vulnerabilidades, creando un aumento masivo de las estadísticas de ransomware por año.

Las exigencias de los ciberdelincuentes también han sesgado las estadísticas del ransomware: el rescate medio es de un millón de dólares o más (Sophos), pero el coste medio de recuperación es de 2,73 millones de dólares. Eso se traduce en unos 3 millones de dólares como mínimo para recuperar tus datos y volver a ser operativo.

La cantidad de dinero que se devuelve a estos delincuentes para financiar futuros ataques es muy preocupante. El tamaño y la cantidad de los rescates que se pagan han llevado a que el mercado mundial de los ciberseguros esté valorado en 13000 millones de dólares en 2023, casi el doble de su tamaño estimado allá por 2020.

¿Por qué tienen tanto éxito los atacantes a la hora de convencer a las organizaciones para que paguen? La principal respuesta es el tiempo de inactividad.

Estadísticas de ataques de ransomware 2: Tiempo medio de inactividad

Más allá del asombroso aumento de los importes de los rescates, otra cifra extremadamente significativa relativa a los ataques actuales de ransomware es 24: ese es el número medio de días que las empresas estadounidenses experimentan un tiempo de inactividad relacionado con la infección (según Statistica), aunque algunos informes sugieren que esta cifra es en realidad 21 días)

No es de extrañar, por tanto, que los costes asociados al tiempo de inactividad relacionado con el ransomware también estén aumentando.

Como se mencionó anteriormente, las estadísticas recientes de ransomware muestran que el coste medio mundial de recuperación de un ataque de ransomware en 2024 alcanzó los 2,73 millones de dólares. Esta cifra incluye el tiempo de inactividad, la pérdida de ingresos y cualquier esfuerzo de recuperación. Esto supone un aumento del 500% con respecto a 2023 (Sophos).

Estas cifras dan que pensar. ¿Cuántas empresas (especialmente pymes) pueden permitirse perder millones de dólares y sufrir semanas (si no meses) de inactividad e interrupciones?

También están incitando a las organizaciones (y a sus proveedores de seguros) a considerar todas las opciones, especialmente cuando no se dispone de copias de seguridad operativas. Sin embargo, incluso cuando se dispone de copias de seguridad que funcionan, ha habido casos en los que las organizaciones han determinado que pagar el rescate y arriesgarse con las claves de descifrado es potencialmente menos costoso que el tiempo y el esfuerzo que les llevaría restaurar sus sistemas por su cuenta.

Otras estadísticas de ataques de ransomware

- En 2024 se registraron más de 317 millones de intentos de ransomware (Statistica).

- El 32% de los ataques comenzaron con una vulnerabilidad sin parchear (Sophos).

- El 70% de los ataques se saldaron con el cifrado de datos (Sophos).

- El 24% de las empresas que pagan lo hacen por encima de la cantidad solicitada originalmente, y el 44% afirma haber pagado menos del rescate exigido (Sophos).

- El 94% de las organizaciones afectadas por ransomware en 2023 dijeron que los ciberdelincuentes intentaron comprometer sus copias de seguridad (Sophos).

- Los ataques de ransomware a empresas manufactureras han costado alrededor de 17 000 millones de dólares en tiempo de inactividad desde 2018 (Infosecurity Magazine).

- El ransomware cuesta a las escuelas alrededor de 550000 dólares al día en tiempo de inactividad (Campus Technology).

- Las víctimas de robos de datos nombradas en la dark web aumentaron un 76% (CrowdStrike).

- El 75% de los ataques no contenían malware (CrowdStrike).

- El 56% de las organizaciones afirman que tienen más probabilidades de ser objetivo de ataques de ransomware en 2024 (Ransomware.org).

- El 15% de las organizaciones afirman no estar preparadas para los ataques multivectoriales (Ransomware.org).

Desgraciadamente, esta lista de estadísticas sobre ransomware puede seguir y seguir, pero una tendencia está clara: el ransomware sigue siendo una amenaza hoy como lo era antes, y la amenaza está aumentando en muchos frentes. Dado que el número de ataques de ransomware y su coste para las empresas van en aumento, los equipos informáticos deben dar prioridad a la seguridad para protegerse de esta amenaza cada vez mayor.

Estadísticas del ransomware: ¿qué sectores son objetivo del ransomware?

En 2024, la sanidad fue el sector más impactado por los ataques de ransomware en Estados Unidos, con un 18,6% de los ataques anuales (Statistica). Le siguieron los servicios al consumidor, con un 14,4%, y el sector público, con un 11,3%.

El gobierno ha tomado la iniciativa de ayudar a estas industrias a crear más medidas de ciberseguridad. La Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA), en particular, sigue publicando directrices para el sector sanitario y de salud pública y actualmente trabaja en estrecha colaboración con el FBI para abordar el ransomware dirigido a instituciones educativas.

Para las pymes, no se trata de «si» ocurrirá, sino de «cuándo», ya que el 76% de ellas afirma haber sufrido ya un ataque solo en el último año (OpenText).

Descubre cómo nuestro cliente, H.E.R.O.S., pudo recuperarse rápidamente de un ataque de ransomware con un tiempo de inactividad mínimo y sin daños duraderos.

«NinjaOne ha salvado nuestro negocio», afirma Raffi Kajberouni, Presidente y Director General. «Nunca pensé que seríamos víctimas del ransomware. Con el apoyo del jefe de equipo, pudimos restaurar toda nuestra red informática en cuatro días.»

Lee más historias de clientes de NinjaOne.

Estadísticas sobre ransomware y MSP

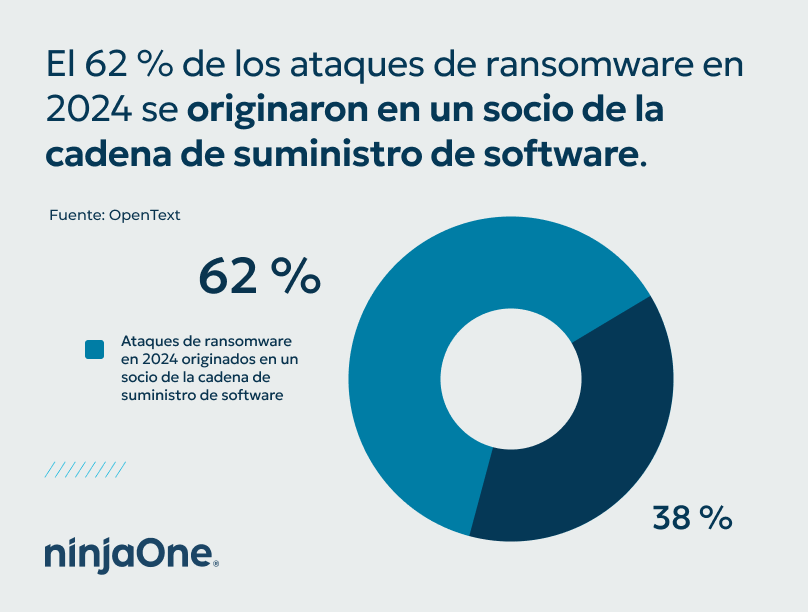

Una tendencia especialmente preocupante para los que trabajamos en el sector de los MSP es el aumento de los ataques dirigidos específicamente a estos proveedores. Según OpenText, el 62% de los ataques de ransomware en 2024 se originaron en un socio de la cadena de suministro de software.

Además, el 74% de las organizaciones que experimentaron un ataque de ransomware en 2023 tienen un proceso formal para evaluar las prácticas de ciberseguridad de sus proveedores de software. Esto deja a un sorprendente 26% que actualmente gestiona su ciberseguridad con una actitud de «sálvese quien pueda». (Consejo especial: Los expertos en ciberseguridad no lo recomiendan.)

Cubrimos el tema en detalle en nuestro webinar con Huntress Labs, «Cómo pueden sobrevivir los MSP a un ataque coordinado de ransomware» y publicamos un eBook gratuito, «Ransomware: los peligros de aplazar las copias de seguridad».

El atractivo de comprometer a los MSP es obvio: al hacerlo, los atacantes pueden acceder a sus potentes herramientas de gestión remota y, por extensión, a todos sus clientes. Sin embargo, la comunidad MSP está contraatacando. Los MSP y los proveedores de todo el sector están intensificando su actividad de forma proactiva, exigiendo una mayor seguridad a sus homólogos y uniéndose para compartir información vital sobre amenazas.

¿Qué puedes hacer tú, como proveedor o cliente de un MSP, para protegerte?

Minimiza las vulnerabilidades reduciendo el área de exposición con la solución de gestión de endpoints de NinjaOne.

¿Cómo pueden prevenir los equipos informáticos y los MSP los ataques de ransomware?

La buena noticia es que, a pesar de estas estadísticas y de la creciente madurez y sofisticación de las operaciones de ransomware, la gran mayoría de los ataques se pueden prevenir haciendo cinco cosas:

- RDP seguro: ¡no lo expongas a Internet! Bloquéalo (mira cómo hacerlo aquí).

- Desactiva las macros de Office (cuando sea posible): lo mismo ocurre con OLE y DDE (así se hace)

- Habilita MFA en todo: esto ayuda a prevenir la usurpación de cuentas y el robo de herramientas.

- Invierte en filtrado de correo electrónico y DNS: el objetivo es proteger a los usuarios finales eliminando el máximo de elementos nocivos antes de que lleguen a ellos.

- Invierte en gestión de parches: automatiza las cosas en la medida de lo posible con una solución que puedas aplicar actualizaciones tanto de Windows como de terceros.

Por supuesto, utiliza una solución de copia de seguridad correctamente configurada y prueba realmente la recuperación a partir de copias de seguridad a escala. Contar con varios puntos de restauración y replicación externa es clave. Recuerda la copia de seguridad de Schrödinger: «El estado de una copia de seguridad se desconoce hasta que se intenta restaurar».

Esto es solo la punta del iceberg en lo que a actividades defensivas se refiere, pero dado que la gran mayoría del ransomware se distribuye a través de la vulneración de RDP y correos electrónicos (normalmente con documentos maliciosos de Office adjuntos), realizar tan solo estas cinco cosas reducirá drásticamente el riesgo.

Para aprovechar estos elementos esenciales, también es importante vigilar de forma proactiva los indicios de actividad del ransomware. Nuestro vídeo sobre cómo detectar ransomware: supervisión y alertas explora formas prácticas en que los equipos de TI y los MSP pueden detectar las amenazas con antelación y responder con mayor rapidez.

¿Cómo aborda NinjaOne estas estadísticas de ransomware?

Es de gran ayuda contar con una solución de gestión de TI y RMM, como NinjaOne, que te permita sentar las bases de una postura de seguridad de TI sólida. Con una gestión de parches automatizada, copias de seguridad seguras y visibilidad completa de tu infraestructura de TI, NinjaOne RMM te ayuda a prevenir ataques de ransomware desde el principio.

Solicita un presupuesto gratuito, programa una prueba gratuita de 14 días o mira una demostración.