Points clés : Les ransomwares en 2024-2025

1. Les attaques de ransomware et leurs coûts sont en hausse

Plus de 317 millions de tentatives de ransomware ont été enregistrées en 2024, avec des coûts de récupération moyens atteignant 2,73 millions de dollars et des temps d’arrêt pouvant aller jusqu’a 24 jours.

2. Les soins de santé, les PME et les fournisseurs de services gérés (MSP) sont les principales cibles

Le secteur de la santé représente 18,6 % des attaques de ransomware aux États-Unis, et 62 % des failles proviennent de chaînes d’approvisionnement en logiciels ou d’environnements MSP.

3. Les tactiques modernes incluent la double extorsion et le RaaS

Des groupes comme LockBit, BlackCat et Akira exfiltrent les données avant de les crypter et profitent de l’exposition publique pour pousser les victimes à payer.

4. Le paiement de la rançon échoue souvent

Seules 24 % des entreprises paient l’intégralité de la rançon et 94 % signalent des tentatives de compromission des sauvegardes, ce qui souligne la nécessité de disposer de sauvegardes sécurisées et testées.

5. La plupart des attaques peuvent être évitées grâce à une hygiène de base

La sécurisation du RDP, l’application de correctifs, l’application de l’authentification MFA et l’automatisation de la détection réduisent considérablement les risques, même pour les équipes informatiques réduites et les PME.

Bien que les départements informatiques et les MSP continuent d’intensifier leurs efforts en matière de sécurité, les attaques par ransomware ne montrent aucun signe de ralentissement. Selon les statistiques de cybercriminalité devrait coûter au monde 10 500 milliards de dollars par an d’ici à 2025. Oui, vous avez bien lu. Dix mille cinq cents milliards de dollars. Pour mettre les choses en perspective : Si la cybercriminalité était mesurée à l’échelle d’un pays, celui-ci serait l’une des plus grandes économies du monde, juste derrière la Chine et les États-Unis.

Oui : Il ne s’agit certainement pas de cacahuètes.

Dans cet article, nous évoquerons quelques faits relatifs aux ransomwares qui ont changé à jamais le paysage actuel des cybermenaces, avant de nous plonger dans les statistiques sur les ransomwares pour la période 2024-2025.

NinjaOne aide les MSP et les équipes informatiques à lutter contre l’interruption et l’extorsion de données.

En savoir plus sur NinjaOneRansomware Recovery

Quelle est la fréquence des ransomwares ?

Aucune discussion sur les statistiques de ransomwares ne serait complète si l’on ne répondait pas d’abord à la question suivante : « Quelle est la fréquence des attaques de ransomwares? »

La réponse est simple mais nécessite plus d’explications. Les dernières statistiques sur les attaques de ransomware indiquent qu’il y a 4000 attaques de ransomware par jour, soit environ une attaque toutes les 2 secondes.

Mais nous devons analyser le « pourquoi » de ces statistiques. Certes, cela fait beaucoup d’attaques à prendre en compte, mais pourquoi ces statistiques de ransomware existent-elles encore ? Tout le monde et sa mère ont probablement entendu parler du ransomware, mais peu d’entre eux mesurent réellement l’ampleur de la menace qu’il représente. Voici donc quelques faits sur les ransomwares à prendre en compte.

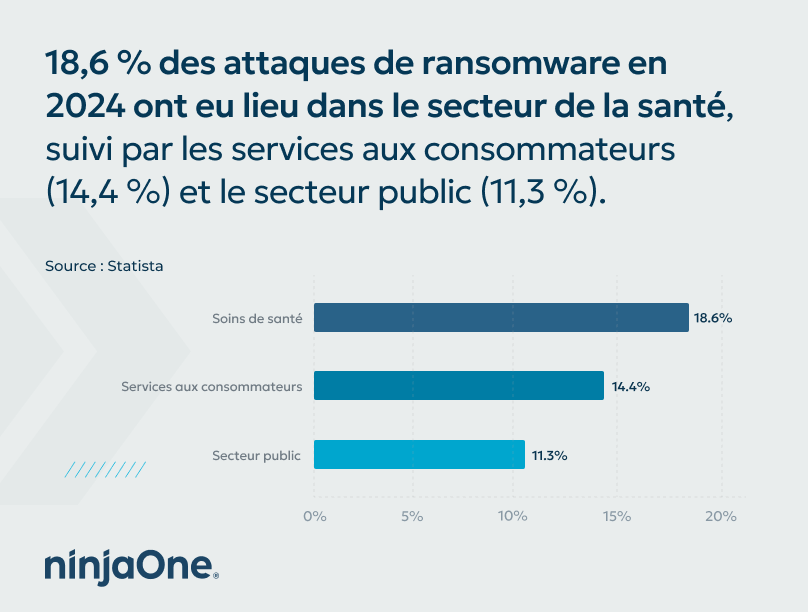

En 2023, environ 7 cyberattaques sur 10 signalées dans le monde étaient des ransomwares, avec plus de 317 millions de tentatives enregistrées. Et malheureusement, les États-Unis restent l’une des cibles préférées des acteurs de la menace. Pour le seultroisième trimestre 2024 , le secteur de la santé a été le plus touché aux États-Unis, avec 18,6 % des attaques annuelles visant ce secteur.

Et il ne s’agit là que de ce qui a été enregistré et publié en ligne. Les experts en informatique s’accordent à dire qu’en 2025, les menaces de cybersécurité seront plus nombreuses pour tous les types d’organisations, quel que soit leur secteur d’activité. Le concept de « ransomware » n’est peut-être pas nouveau, mais il continue de représenter une menace majeure pour les entreprises du monde entier.

Comment les ransomwares ont-ils évolué ?

Au cœur de l’évolution des ransomwares se trouve un changement majeur, à savoir l’abandon des campagnes à fort volume et à faible rendement (comme le spam de masse et les campagnes de kits d’exploitation) au profit d’attaques à faible volume et à fort rendement ciblant spécifiquement les entreprises et les entreprises qui :

a) disposent des fonds/de la couverture d’assurance nécessaires pour payer des rançons importantes ; et

b) sont particulièrement sensibles aux temps d’arrêt (et donc plus susceptibles de payer).

De plus, les acteurs malveillants sont devenus malins. Lorsque les entreprises ont commencé à exploiter les nouvelles technologies telles que l’IA et l’apprentissage automatique, ils ont fait pareil. Les cybercriminels ont commencé à rechercher leurs cibles, à exploiter les vulnérabilités non corrigées et à cibler les différents membres de l’équipe qui sont plus susceptibles de cliquer sur un courriel ou un lien malveillant (également connu sous le nom de spear phishing).

La société de sécurité CrowdStrike a baptisé cette approche « chasse au gros gibier », et c’est un modèle que prolifèrent encore aujourd’hui de nombreuses opérations actives de ransomware. Nous en parlons plus en détail dans notre article sur les statistiques de cybersécurité 2024 aux États-Unis et au Royaume-Uni.

Examinons les deux principales (et récentes) variantes de ransomware qui ont façonné notre perspective actuelle et la conception des stratégies de cybersécurité .

Akira

Le ransomware Akira a été lancé pour la première fois en mars 2023. Elle a commencé à attirer l’attention pour son « esthétique rétro » unique appliquée à ses attaques. Les cybercriminels ont utilisé des tactiques d’extorsion multiples et ont hébergé un site web basé sur TOR où ils ont publié des informations personnelles identifiables(PII) des personnes exploitées et de leurs organisations.

Les victimes de ces attaques sont ensuite contactées pour obtenir une rançon, qui atteint souvent des centaines de millions de dollars. Au début de l’année 2024, les acteurs de la menace Akira avaient déjà exploité plus de 250 organisations et réclamé environ 42 millions de dollars en recettes de ransomware, contribuant ainsi aux statistiques actuelles sur les ransomwares.

Le ransomware Akira est si persistant que même l’agence de sécurité des infrastructures & (CISA) a publié des lignes directrices spéciales pour le détecter, le prévenir et y remédier.

Chat noir

BlackCat, également connu sous le nom de Noberus ou ALPHV, est un type particulier de logiciel malveillant lié à DarkSide et BlackMatter, deux groupes de ransomware aujourd’hui disparus. Il est apparu pour la première fois en 2021, mais a gagné en notoriété en 2024 en raison de son expansion. En particulier, BlackCat a réussi à compromettre Change Healthcare et a reçu une forte rançon – un sujet que nous avons abordé en détail dans notre article IT horror stories.

BlackCat est désormais l’une des formes les plus actives de ransomware, et les experts tentent d’attraper ses nouvelles variantes avant qu’elles ne compromettent d’autres secteurs d’activité.

La difficulté de la détection de BlackCat réside dans le fait qu’il fonctionne de plusieurs manières. Les acteurs de la menace qui utilisent BlackCat peuvent accéder à vos environnements par le biais d’informations d’identification compromises, d’erreurs humaines et d’autres types de vulnérabilités de sécurité. Cela explique aussi pourquoi les statistiques sur les ransomwares ont augmenté de façon exponentielle en quelques années seulement.

Statistiques sur les ransomwares pour 2023 à 2025

Statistiques sur les attaques de ransomware 1 : Le paiement moyen d’un ransomware

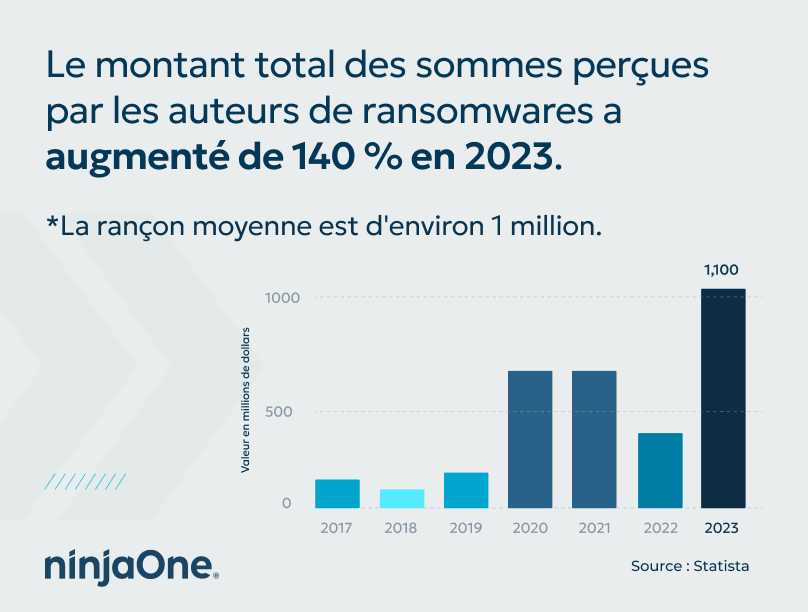

Le dernier rapport de Statistica révèle que le montant total des sommes perçues par les auteurs de ransomwares en 2023 s’élève à 1,1 milliard de dollars, soit une augmentation de 140 % par rapport à l’année précédente.

Mais rappelez-vous ce que nous avons mentionné dans notre introduction. L’année prochaine, ce montant devrait atteindre 10,5 TRILLIONS de dollars en 2025. Cela représente une augmentation de 954 000 %. Ces statistiques sur les ransomwares représentent un nouveau pic dans l’activité mondiale des ransomwares, qui peut s’expliquer en partie par la pandémie. Comme de plus en plus de gens restaient chez eux et étaient en ligne, les acteurs de la menace ont exploité les vulnérabilités, ce qui a entraîné une augmentation massive des statistiques sur les ransomwares d’une année à l’autre.

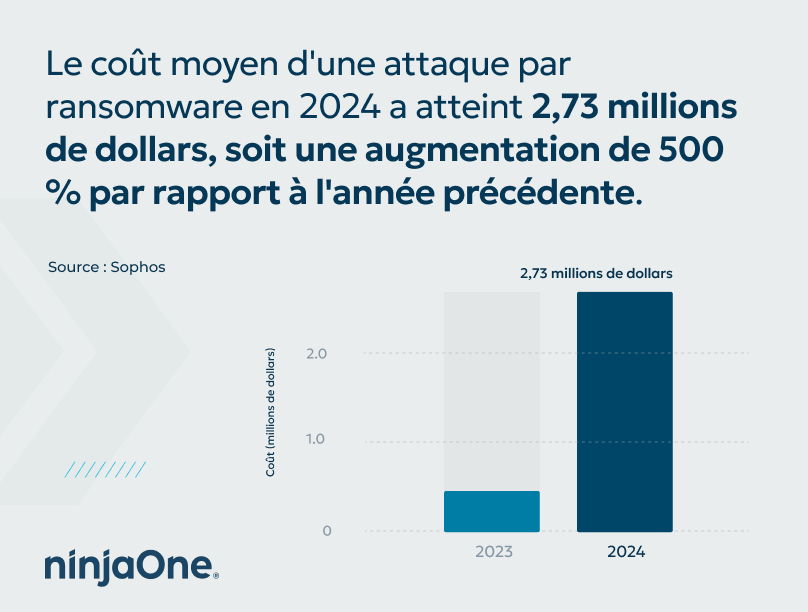

Les demandes des cybercriminels ont également faussé les statistiques sur les ransomwares, la rançon moyenne étant d’un million de dollars ou plus (Sophos), mais le coût moyen de récupération étant de 2,73 millions de dollars. Cela représente environ 3 millions de dollars au minimum pour récupérer vos données et redevenir opérationnel.

Les sommes d’argent qui reviennent à ces criminels pour financer de futures attaques sont très inquiétantes. L’importance et la quantité des rançons payées ont conduit le marché mondial de la cyber-assurance à être évalué à 13 milliards de dollars en 2023, soit près du double de sa taille estimée en 2020.

Pourquoi les attaquants réussissent-ils si bien à convaincre les entreprises de payer ? La raison principale est à chercher du côté des périodes d’inactivité.

Statistiques sur les attaques de ransomware 2 : Temps d’arrêt moyen

Au-delà de l’augmentation vertigineuse du montant des rançons, un autre chiffre extrêmement significatif concernant les attaques actuelles de ransomware est 24 – c’est le nombre moyen de jours pendant lesquels les entreprises américaines subissent des temps d’arrêt liés à l’infection (selon Statistica), bien que certains rapports suggèrent que ce chiffre est en fait 21 jours)

Il n’est donc pas surprenant que les coûts associés aux périodes d’inactivité dues aux ransomwares augmentent également.

Comme indiqué précédemment, des statistiques récentes sur les ransomwares montrent que le coût moyen mondial de récupération d’une attaque par ransomware en 2024 a atteint 2,73 millions de dollars. Ce chiffre comprend les temps d’arrêt, les pertes de revenus et les efforts de récupération. Cela représente une augmentation de 500 % par rapport à 2023 (Sophos).

Ces chiffres donnent à réfléchir. Combien d’entreprises (en particulier les PME) peuvent se permettre de perdre des millions de dollars et de subir des semaines (voire des mois) de temps d’arrêt et d’interruption ?

Ces chiffres incitent également les entreprises (et leurs assureurs) à envisager toutes les options, en particulier lorsque des sauvegardes exploitables ne sont pas disponibles. Cependant, même lorsque ces dernières le sont, il arrive que des entreprises estiment que payer la rançon et tenter leur chance avec les clés de déchiffrement est potentiellement moins coûteux que le temps et les efforts nécessaires pour restaurer leurs systèmes par leurs propres moyens.

Autres statistiques sur les attaques de ransomware

- Plus de 317 millions de tentatives de ransomware ont été enregistrées en 2024 (Statistica).

- 32 % des attaques ont commencé par une vulnérabilité non corrigée (Sophos).

- 70 % des attaques ont entraîné le chiffrement des données (Sophos).

- 24 % des entreprises qui paient dépassent le montant initialement demandé, et 44 % déclarent avoir payé moins que la rançon demandée (Sophos).

- 94% des organisations touchées par des ransomwares en 2023 ont déclaré que les cybercriminels avaient tenté de compromettre leurs sauvegardes (Sophos).

- Les attaques de ransomware contre les entreprises manufacturières ont coûté environ 17 milliards de dollars en temps d’arrêt depuis 2018 (Infosecurity Magazine).

- Les ransomwares coûtent aux écoles environ 550 000 dollars par jour en temps d’arrêt (Campus Technology).

- augmentation de 76 % du nombre de victimes de vols de données sur le dark web (CrowdStrike).

- 75 % des attaques ne contenaient pas de logiciels malveillants (CrowdStrike).

- 56 % des organisations affirment qu’elles sont plus susceptibles d’être la cible d’attaques par ransomware en 2024 (Ransomware.org).

- 15 % des organisations déclarent ne pas être préparées aux attaques multi-vectorielles (Ransomware.org).

Malheureusement, cette liste de statistiques sur les ransomwares pourrait se poursuivre à l’infini, mais une tendance est claire : les ransomwares constituent toujours une menace aujourd’hui, comme ils l’étaient auparavant, et la menace s’accroît sur de nombreux fronts. Le nombre d’attaques de ransomware et leur coût pour les entreprises étant en augmentation, les équipes informatiques doivent donner la priorité à la sécurité pour se protéger de cette menace grandissante.

Statistiques sur les ransomwares : Quelles sont les entreprises ciblées par les ransomwares ?

En 2024, le secteur de la santé était le plus touché par les attaques de ransomware aux États-Unis, représentant 18,6% des attaques annuelles (Statistica). Les services aux consommateurs suivent avec 14,4%, et le secteur public avec 11,3%.

Le gouvernement a pris l’initiative d’aider ces industries à renforcer leurs mesures de cybersécurité. CISA, en particulier, continue de publier des lignes directrices pour les secteurs des soins de santé et de la santé publique et travaille actuellement en étroite collaboration avec le FBI pour lutter contre le ransomware qui cible les établissements d’enseignement.

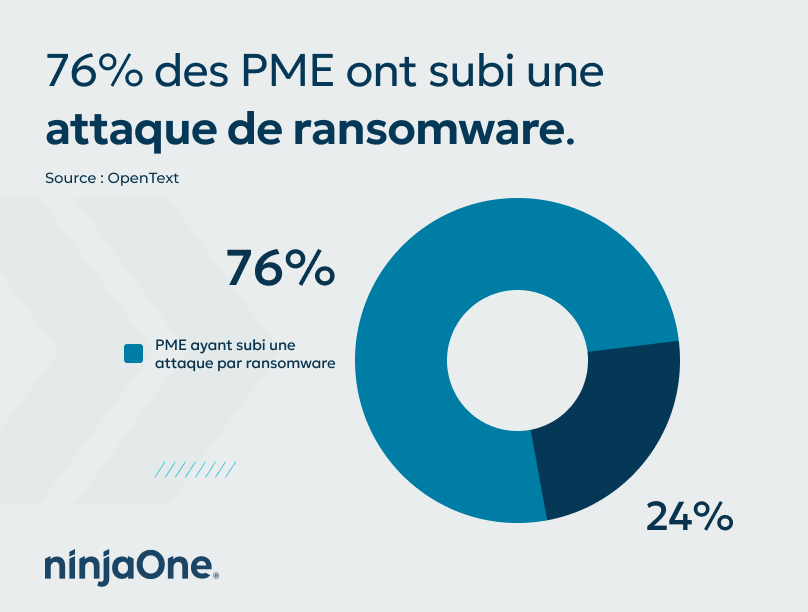

Pour les PME, il ne s’agit pas de savoir « si » mais « quand », puisque 76% d’entre elles déclarent avoir déjà subi une attaque l’année précédente (OpenText).

Découvrez comment un de nos clients, H.E.R.O.S., a pu se remettre rapidement d’une attaque par ransomware avec une période d’inactivité minimale et très peu de dommages durables.

« NinjaOne a sauvé notre entreprise », a déclaré Raffi Kajberouni, président et directeur général. « Je n’aurais jamais pensé que nous serions un jour victimes d’un ransomware. Avec l’aide du chef d’équipe, nous avons pu restaurer l’ensemble de notre réseau informatique en quatre jours »

Lisez d’autres témoignages de clients de NinjaOne.

Statistiques sur les ransomwares et MSP

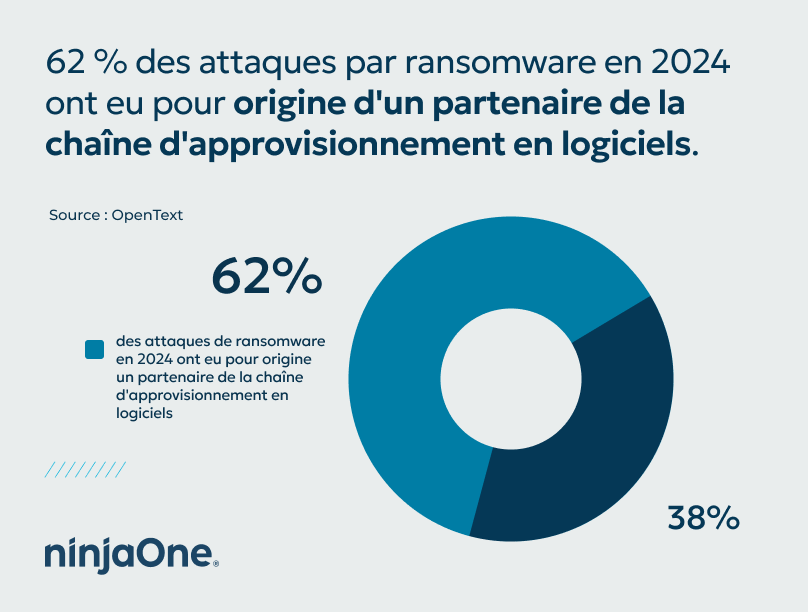

Une tendance particulièrement préoccupante pour ceux d’entre nous qui travaillent dans le domaine des MSP est la montée en flèche des attaques ciblant spécifiquement les fournisseurs de services gérés. Selon OpenText, 62 % des attaques par ransomware en 2024 proviendront d’un partenaire de la chaîne d’approvisionnement en logiciels.

En outre, 74 % des organisations ayant subi une attaque par ransomware en 2023 ont mis en place un processus formel d’évaluation des pratiques de cybersécurité de leurs fournisseurs de logiciels. Il reste donc 26 % de personnes qui gèrent actuellement leur cybersécurité avec une attitude de « vivre et laisser mourir ». (Conseil de pro : Les experts en cybersécurité ne le recommandent pas.)

Nous avons abordé cette tendance en détail dans notre webinaire avec Huntress Labs, « Comment les MSP peuvent survivre à une attaque coordonnée de ransomware » et publié un e-book gratuit, « Ransomware : le danger de repousser ses sauvegardes« .

Compromettre des MSP est alléchant car cela permet aux attaquants d’accéder à leurs puissants outils de gestion à distance et, par extension, à tous leurs clients. La communauté des MSP se défend cependant. Les MSP et les fournisseurs dans le domaine intensifient leurs mesures de protection, demandent à leurs pairs de renforcer la sécurité et se réunissent pour partager des informations vitales sur les menaces.

Que pouvez-vous faire, en tant que fournisseur ou client d’une entreprise MSP, pour vous protéger ?

Minimisez les vulnérabilités en réduisant votre surface d’attaque grâce à la solution de gestion des points d’extrémité NinjaOne.

Comment les équipes IT et les fournisseurs de services gérés (MSP) peuvent-ils empêcher les attaques par ransomware ?

La bonne nouvelle est que, malgré ces statistiques sur les ransomwares et la maturité et la sophistication croissantes des opérations de ransomwares, la grande majorité des attaques peuvent être évitées en adoptant cinq mesures :

- Sécurisez le RDP : ne l’exposez pas à internet ! Verrouillez-le (découvrez comment).

- Désactivez les macros Office (dans la mesure du possible) : il en va de même pour OLE et DDE (voici comment faire)

- Activez la MFA pour tout : cela permet d’éviter les prises de contrôle de comptes et le détournement d’outils.

- Investissez dans le filtrage du courrier électronique et du DNS: l’objectif est de protéger les utilisateurs finaux en éliminant autant que possible les éléments nuisibles avant qu’ils ne les atteignent.

- Investissez dans la gestion des correctifs : automatisez les choses autant que possible avec une solution qui peut appliquer les mises à jour de Windows et de tiers.

Bien entendu, utilisez une solution de sauvegarde correctement configurée et testez réellement la récupération des sauvegardes à grande échelle. Il est essentiel de disposer de plusieurs points de restauration et d’une réplication hors site. Rappelez-vous la sauvegarde de Shrodinger : « L’état d’une sauvegarde est inconnu jusqu’à ce qu’une restauration soit tentée. »

Il ne s’agit là que de la partie émergée de l’iceberg en ce qui concerne les mesures de protection, mais étant donné que la grande majorité des ransomwares sont transmis par des services RDP compromis et des e-mails (généralement accompagnés de documents Office malveillants), appliquer ne serait-ce que ces cinq mesures réduira considérablement les risques.

Pour compléter ces éléments essentiels, il est également important de surveiller de manière proactive les signes d’activité des ransomwares. Notre vidéo sur Comment détecter un ransomware : surveillance et alertes explore les moyens pratiques dont disposent les équipes informatiques et les MSP pour détecter les menaces à un stade précoce et réagir plus rapidement.

Comment NinjaOne répond à ces statistiques sur les ransomwares

Il est utile de disposer d’une solution RMM et de gestion informatique, telle que NinjaOne, qui vous permet de jeter les bases d’une position solide en matière de sécurité informatique. Grâce à la gestion automatisée des correctifs, aux sauvegardes sécurisées et à la visibilité complète de votre infrastructure informatique, NinjaOne RMM vous aide à empêcher les attaques de ransomware dès le départ.

Si vous êtes prêt, demandez un devis gratuit, profitez d’un essai gratuit de 14 jours, ou regardez une démo.