Points clés

Comment obtenir la conformité SOC 2

- Qu’est-ce que c’est ? SOC 2 est un cadre de sécurité volontaire qui évalue la manière dont les fournisseurs de services gèrent les données de leurs clients sur la base de cinq principes de confiance : sécurité, disponibilité, intégrité du traitement, confidentialité et respect de la vie privée.

- Pourquoi c’est important: La conformité SOC 2 renforce la confiance des clients, améliore la protection des données et donne à votre entreprise un avantage concurrentiel tout en soutenant l’alignement juridique et réglementaire.

- Comment obtenir la certification: Engagez un expert-comptable pour vérifier vos politiques et vos contrôles; préparez un examen interne, documentez les procédures et mettez en place des contrôles d’accès et une surveillance automatisée.

- Bonnes pratiques d’implémentation: Utilisez le chiffrement, appliquez l’authentification MFA, limitez l’accès, automatisez la journalisation et alignez les politiques sur les critères de confiance de SOC 2 pour intégrer la conformité dans votre infrastructure informatique.

La sécurité des données est essentielle dans un environnement professionnel et technologique où les consommateurs recherchent de plus en plus des solutions de stockage de données rentables, sécurisées et évolutives. Même si vous pensez que vos pratiques de sécurité sont efficaces, des lignes directrices telles que SOC 2 peuvent vous aider à déterminer votre performance réelle sans risque de conséquences juridiques ou d’amendes.

La conformité SOC 2 est conçue pour détecter tout problème de sécurité des données et vous donner des indications pour y remédier, elle montre ce que vous pouvez améliorer et comment le faire. Si vos politiques et procédures sont efficaces et que vous obtenez de bons résultats lors de l’audit SOC 2, vous pouvez recevoir une certification qui renforcera votre réputation et, potentiellement, votre nombre de clients. Bien que la mise en conformité avec la norme SOC 2 puisse sembler difficile, le jeu en vaut la chandelle si l’on considère le nombre élevé d’atteintes à la protection des données et d’incidents de sécurité.

Assurer la conformité à la norme SOC 2. Automatisez les tâches cruciales comme la gestion des correctifs avec NinjaOne.

Sécurité, respect de la vie privée, confiance, le tout dans un seul guide. Regardez l’aperçu de la conformité SOC 2 et son implémentation.

Qu’est-ce que la conformité SOC 2 ?

Développée à l’origine comme une norme de confidentialité et de sécurité des données pour les comptables, SOC 2 est un moyen d’évaluer si votre entreprise traite de manière appropriée les données de vos clients. Les clients doivent pouvoir être sûrs que leurs données soient accessibles, que vous les sécuriserez pour garantir la confidentialité et l’intégrité des données, et que vous limiterez le partage.

En tant que professionnel de l’informatique, la conformité à la norme SOC 2 doit être une priorité pour garantir la sécurité des données de vos clients. Puisque vos clients vous confient l’accès à leurs systèmes et à leurs données, vous devez protéger cette confiance. Bien que le cadre SOC 2 présente certaines similitudes avec d’autres lignes directrices, telles que NIST (National Institute of Standards and Technology) il se concentre spécifiquement sur les données que votre entreprise stocke sur le cloud.

Comparaison entre SOC 1 et SOC 2 : Lequel choisir ?

En résumé :

- SOC 1 examine le contrôle de votre entreprise sur le reporting financier.

- SOC 2 se concentre sur les aspects opérationnels et de conformité de vos protocoles de collecte et de gestion des données.

Bien que les deux SOC puissent se chevaucher, le SOC 2 garantit aux clients que leurs données sont protégées de manière adéquate. Par ailleurs, les rapports SOC 1 analysent le contrôle exercé par une entreprise sur ses opérations financières.

Si vous êtes une entreprise de services qui cherche à se conformer aux normes SOC, vous vous demandez peut-être de quel type de rapport vous avez besoin. Il est préférable de demander à votre expert-comptable des informations spécifiques à votre entreprise, mais le choix du bon type d’audit dépend essentiellement de ce que vous souhaitez faire contrôler.

Gardez à l’esprit que les rapports SOC sont de deux types : type 1 et type 2. Ainsi, vous pouvez avoir un SOC 1 de type 1, un SOC 1 de type 2, un SOC 2 de type 1 et un SOC 2 de type 2.

Rapports SOC de type 1

Les rapports SOC de type 1 explorent généralement la fonctionnalité du contrôle de l’entreprise à un moment donné, par exemple « Rapport d’audit pour le 3 juin 2024« .

Rapports SOC de type 2

Les rapports SOC de type 2, en revanche, testent les contrôles de votre entreprise sur une période donnée, par exemple « Rapport d’audit pour la période du 3 juin 2023 au 3 juin 2024« . Ces périodes sont généralement comprises entre six et douze mois consécutifs.

Ainsi, une entreprise certifiée SOC 2 Type 2, telle que NinjaOne, maintient une efficacité constante sur les contrôles testés.

Pourquoi la conformité à la norme SOC 2 est-elle importante ?

La conformité au SOC est essentielle pour toute entreprise afin de maintenir son avantage concurrentiel et d’assurer à ses clients qu’elle dispose des meilleurs outils et stratégies pour les servir. En particulier pour SOC 2, la conformité joue un rôle unique dans vos relations avec les clients, en garantissant que votre entreprise informatique peut faire face aux risques courants du cloud computing, tout en démontrant son engagement en matière de sécurité des données, de respect de la vie privée et de protection globale des informations des clients.

Comprendre la conformité du SOC pour votre MSP permet d’instaurer la confiance avec les clients et les parties prenantes et de renforcer votre posture de sécurité contre les attaques.

Qui doit se conformer à la norme SOC 2 ?

En règle générale, la conformité à la norme SOC 2 est nécessaire pour les entreprises de services, telles que, mais sans s’y limiter :

- Les entreprises de logiciels en tant que service (SaaS) qui proposent divers programmes, applications, solutions et sites web.

- Fournisseurs de services informatiques gérés et de sécurité

- Les entreprises qui facilitent ou gèrent des données sensibles ou personnelles, en particulier des données financières ou comptables.

- Entreprises qui fournissent des services professionnels et d’intelligence.

- Les groupes qui offrent des services de gestion des clients ou d’autres services similaires.

N’oubliez pas que cette liste n’est pas exhaustive. L’American Institute of CPAs (AICPA) fournit également d’autres lignes directrices réglementaires dans son cadre SOC pour les entreprises plus nuancées, telles que celles de la chaîne d’approvisionnement et de la logistique.

Avantages de la conformité SOC 2

Bien que la conformité à la norme SOC 2 soit généralement une certification volontaire, il y a plusieurs avantages à se soumettre à un audit et à obtenir la certification :

- Protection des données: L’importance de la protection des données sensibles et du maintien de la sécurité de l’information ne peut être sous-estimée. Vous devez protéger les informations privées de vos clients et de votre entreprise afin de préserver les intérêts et l’identité de chacun.

- Renforcement de la confiance et de la crédibilité : Les clients et les parties prenantes sont plus susceptibles de croire que vous traitez correctement leurs données si vous vous efforcez activement d’être conforme à la norme SOC 2. Le respect d’un cadre fiable est plus susceptible d’accroître votre crédibilité que le fait de voler de vos propres ailes en matière de sécurité, pour ainsi dire.

- Avantage concurrentiel : Les clients qui font appel à vos services veulent souvent avoir l’assurance que vous traiterez leurs données en toute sécurité. Une certification SOC 2 fournit cette assurance et vous donne un avantage sur le marché.

- Conformité juridique et réglementaire : Les exigences de SOC 2 vont généralement au-delà des exigences légales. Si vous suivez les lignes directrices de SOC 2, vous ne devriez pas avoir à payer d’amendes pour manque de conformité.

Audit et certification SOC 2

Pour obtenir la certification SOC 2, vous devez faire appel à un auditeur externe, généralement un expert-comptable agréé, pour auditer votre entreprise. Que l’audit porte sur un moment précis (type I) ou sur une période de 6 à 12 mois (type 2), le processus est à peu près le même. Dans un premier temps, vous devez déterminer ce que vous attendez de l’audit et quelles informations seront les plus utiles pour améliorer votre posture de sécurité. Ensuite, lorsque vous serez prêt à engager un auditeur, dressez une liste complète de vos politiques et procédures. L’auditeur pourra les utiliser pour comparer le comportement typique au comportement idéal.

Dès le début de l’audit, vous examinerez avec l’auditeur les résultats souhaités et établirez un calendrier du processus. L’audit consistera à tester les politiques et procédures que vous avez déjà rédigées afin d’en déterminer l’efficacité. Enfin, vous recevrez un rapport avec les résultats.

Pour réussir un audit SOC, il faut d’abord réaliser un audit interne. Cet exercice vous aidera à identifier les problèmes potentiels et à les résoudre avant de faire appel à l’auditeur externe. Mettez en place des contrôles d’accès aux données et une surveillance automatisée, ou envisagez l’utilisation d’une solution de surveillance et de gestion à distance (RMM) qui peut vous alerter sur des vulnérabilités potentielles et vous aider à installer à distance des correctifs ou des mises à jour.

Implémentation de la conformité SOC 2 et ses éléments clés

Si vous envisagez d’obtenir la certification SOC, il est essentiel de disposer d’une documentation détaillée sur les politiques, les procédures et les contrôles de votre entreprise. Pour une sécurité maximale et une continuité des activités, l’enregistrement de vos activités permet de tenir les autres membres de votre équipe informés et de minimiser les perturbations en période de changement.

Vous n’êtes pas la seule personne à pouvoir influer sur votre environnement. Qu’ils soient internes ou externes, les autres utilisateurs peuvent avoir des interprétations différentes de vos politiques ou ne pas les suivre correctement. La formation est essentielle pour garantir la conformité. Il est également important de limiter l’accès à certaines données pour les membres de l’équipe qui n’en ont pas besoin et de mettre en place des solutions de contrôle automatisées.

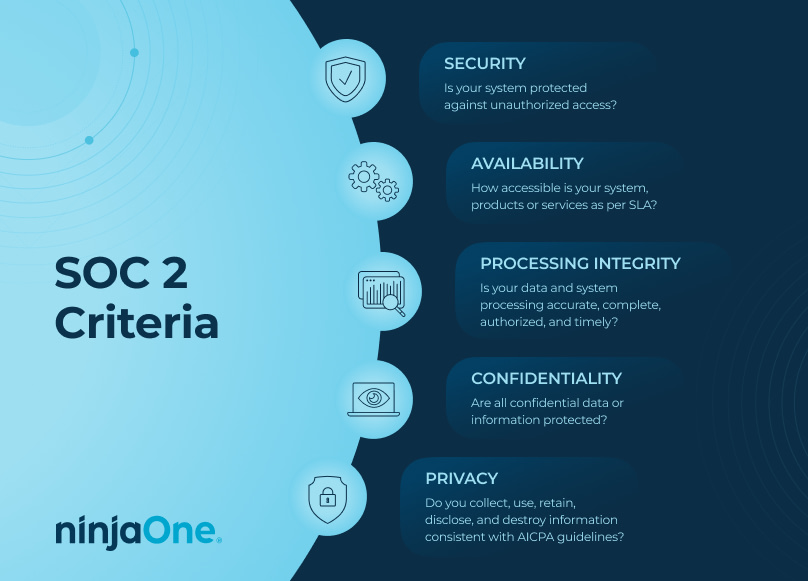

L’AICPA a défini 5 critères de confiance des services de gestion des données des clients :

Il s’agit de la sécurité, de la disponibilité, de l’intégrité du traitement, de la confidentialité et de la protection de la vie privée.

- Sécurité : Créez fréquemment des rapports pour confirmer que vos politiques et procédures sécurisent efficacement les données.

- Disponibilité : Créez des plans de reprise d’activité après sinistre qui vous préparent au pire. Utilisez des solutions de sauvegarde pour vous assurer que les clients peuvent accéder à leurs données si votre entreprise est la cible d’un ransomware ou d’une autre cyberattaque.

- Intégrité du traitement : Examinez vos politiques et procédures internes pour vérifier si elles sont inefficaces. Contrôlez la conformité de votre environnement et de vos employés. Il s’agit également d’examiner régulièrement votre réseau informatique à la recherche de dirty data (données erronées).

- Confidentialité : Utilisez le chiffrement et les pare-feu pour minimiser le risque d’accès non autorisé à votre stockage cloud.

- La vie privée : Votre entreprise doit avoir mis en place des protocoles de vérification et d’authentification suffisants. Les employés devraient utiliser l’authentification multifactorielle (AMF), créer des mots de passe à usage unique et n’accéder qu’aux données dont ils ont besoin pour effectuer leur travail.

Il convient de noter que l’AICPA utilise ces critères de confiance comme lignes directrices pour sa conformité à la norme SOC 2. Chaque entreprise étant unique, la conformité SOC 2 peut être adaptée à des services spécifiques, les entreprises devant préciser leurs objectifs et leurs intentions en matière de sécurité avant tout audit.

Les auditeurs de SOC 2 évalueront ensuite une entreprise en comparant ses performances avec les intentions qu’ils ont exprimées. Les auditeurs alignent ensuite les plans énoncés sur les cinq critères de confiance.

Intégration de la conformité SOC 2 à l’infrastructure informatique

L’intégration des directives SOC 2 dans votre infrastructure informatique existante et dans vos cadres de sécurité et de conformité peut sembler intimidante, mais elle est essentielle à la poursuite de votre succès. Les clients veulent savoir qu’ils peuvent vous confier leurs données, et si vous réalisez un audit et créez ensuite une feuille de route pour l’implémentation des exigences, le temps et les ressources utilisés en valent la peine.

Votre feuille de route devrait inclure la création de nouvelles politiques et procédures qui protègent suffisamment les données. Veillez à utiliser le chiffrement et l’authentification multifactorielle, ainsi qu’à contrôler l’accès aux données. Pour empêcher les intrusions, mettez en place une surveillance automatique, des alertes et des pare-feux. Enfin, créez un plan de reprise d’activité (PRA) pour vous aider à minimiser les temps d’arrêt et à récupérer rapidement après un éventuel incident.

Avec NinjaOne, gagnez la confiance de vos clients et évitez les violations de la conformité SOC 2.

Protégez vos données et votre réputation. Découvrez ce qu’est la conformité SOC .

Les pratiques de sécurité des données sont essentielles pour les entreprises modernes

Pour rester compétitive et pertinente, votre entreprise doit avoir des pratiques solides en matière de sécurité des données, et la mise en conformité avec le SOC 2 peut vous donner un avantage concurrentiel en améliorant la confiance de vos clients. Si vous utilisez des technologies et des outils qui sont déjà Certifiés SOC 2, comme NinjaOne, la mise en conformité SOC 2 de votre enteprise sera plus rapide et plus facile. La conformité à la norme SOC 2 renforcera la posture de votre entreprise en matière de données, réduira le risque d’incidents de sécurité et augmentera la probabilité que des clients potentiels vous confient leurs données.