Punti chiave: Ransomware nel 2024-2025

1. Gli attacchi ransomware e i costi sono in aumento

Nel 2024 sono stati registrati oltre 317 milioni di tentativi di ransomware, con costi medi di recupero che hanno raggiunto i 2,73 milioni di dollari e tempi di inattività fino a 24 giorni.

2. L’assistenza sanitaria, le PMI e gli MSP sono i bersagli principali

Il settore sanitario ha rappresentato il 18,6% degli attacchi ransomware negli Stati Uniti e il 62% delle violazioni ha avuto origine da catene di fornitura di software o ambienti MSP.

3. Le tattiche moderne includono doppia estorsione e RaaS

Gruppi come LockBit, BlackCat e Akira esfiltravano i dati prima di criptarli, sfruttando l’esposizione pubblica per spingere le vittime a pagare.

4. Pagare il riscatto spesso fallisce

Solo il24% delle organizzazioni paga l’intero riscatto e il 94% riferisce di tentativi di compromissione del backup, evidenziando la necessità di backup sicuri e testati.

5. La maggior parte degli attacchi è prevenibile con un’igiene di base

La protezione di RDP, l’applicazione di patch, l’applicazione dell’MFA e l’automatizzazione del rilevamento riducono drasticamente i rischi, anche per i team IT più snelli e le PMI.

Sebbene i team IT e gli MSP continuino a intensificare gli sforzi per la sicurezza, gli attacchi ransomware sembrano non rallentare. Alcune statistiche prevedono che la criminalità informatica costerà al mondo 10,5 trilioni di dollari all’anno entro il 2025. Sì, hai letto bene. Dieci trilioni e mezzo di dollari. Per mettere le cose in prospettiva: Se la criminalità informatica fosse cosndierata un Paese, sarebbe una delle maggiori economie del mondo, subito dopo la Cina e gli Stati Uniti.

Sì: non stiamo parlando di noccioline.

In questo post parleremo di alcuni fatti relativi al ransomware che hanno cambiato per sempre il panorama odierno delle minacce informatiche, prima di tuffarci in alcune statistiche sul ransomware del 2024-2025.

NinjaOne aiuta gli MSP e i team IT a contrastare l’interruzione e l’estorsione dei dati.

Per saperne di più vai su NinjaOne Ransomware Recovery

Quanto è comune il ransomware?

Nessuna discussione sulle statistiche del ransomware sarebbe completa senza prima rispondere alla domanda: “Con quale frequenza si verificano gli attacchi ransomware?”

La risposta è semplice, ma richiede ulteriori spiegazioni. Le ultime statistiche sugli attacchi ransomware indicano che ci sono 4.000 attacchi ransomware al giorno, ovvero circa un attacco ogni 2 secondi.

Ma dobbiamo analizzare il “perché” di queste statistiche. Certo, sono molti gli attacchi da considerare, ma perché esistono ancora queste statistiche sul ransomware? La maggior parte delle persone ha, probabilmente, sentito parlare del ransomware, ma pochi si rendono conto di quanto sia realmente una minaccia. Ecco quindi alcuni fatti relativi al ransomware da tenere in considerazione.

Nel 2023, circa 7 su 10 attacchi informatici segnalati in tutto il mondo erano ransomware, con oltre 317 milioni di tentativi registrati. E purtroppo gli Stati Uniti rimangono uno degli obiettivi preferiti dagli attori delle minacce. Solo nel terzo trimestre del 2024 , il settore sanitario è stato il più colpito negli Stati Uniti, con il 18,6% degli attacchi annuali rivolti a questo settore.

E questo è solo ciò che è stato registrato e pubblicato online. Gli esperti IT concordano sul fatto che nel 2025 aumenteranno le minacce alla sicurezza informatica per tutti i tipi di organizzazioni e per tutti i settori. Sebbene il concetto di “ransomware” non sia nuovo, continua a rappresentare una minaccia importante per le aziende di tutto il mondo.

Come si è evoluto il ransomware?

Al centro dell’evoluzione del ransomware c’è stato un importante spostamento dalle campagne ad alto volume e basso rendimento (si pensi alle campagne di spam di massa e di exploit kit) a favore di attacchi a basso volume e alto rendimento, rivolti specificamente alle aziende e alle organizzazioni che

a) dispongono dei fondi e della copertura assicurativa necessari per pagare richieste di riscatto di notevole entità; e

b) sono particolarmente sensibili ai tempi di inattività (e quindi più propensi a pagare).

Inoltre, i malintenzionati si sono fatti furbi. Le organizzazioni hanno iniziato a sfruttare nuove tecnologie come l’AI e il machine learning. I criminali informatici hanno iniziato a ricercare i loro obiettivi, sfruttando le vulnerabilità non patchate e prendendo di mira i vari membri del team che sono più suscettibili a cliccare su un’e-mail o un link dannoso (altrimenti noto come spear phishing).

La società di sicurezza CrowdStrike ha soprannominato questo approccio “caccia grossa” ed è un modello che prolifera in molte operazioni di ransomware attive ancora oggi. Ne parliamo ulteriormente nel nostro articolo sulle statistiche di cybersecurity 2024 negli Stati Uniti e Regno Unito.

Esaminiamo le due principali (e recenti) varianti di ransomware che hanno plasmato la nostra attuale prospettiva e la progettazione delle strategie di cybersecurity .

Akira

Il ransomware Akira è stato lanciato per la prima volta nel marzo 2023. Ha iniziato a farsi notare per l’esclusiva “estetica retrò” applicata ai suoi attacchi. I criminali informatici hanno utilizzato tattiche di estorsione multiple e hanno ospitato un sito web basato su TOR in cui hanno pubblicato informazioni di identificazione personale (PII) degli individui sfruttati e delle loro organizzazioni.

Le vittime di questi attacchi venivano poi contattate per chiedere un riscatto, che spesso raggiungeva le centinaia di milioni di dollari. All’inizio del 2024, gli attori delle minacce Akira avevano già sfruttato oltre 250 organizzazioni e rivendicato circa 42 milioni di dollari in proventi da ransomware, contribuendo alle attuali statistiche sui ransomware.

Il ransomware Akira è così persistente che persino la Cybersecurity & Infrastructure Security Agency (CISA) ha rilasciato linee guida speciali per rilevarlo, prevenirlo e rimediarlo.

BlackCat

BlackCat, noto anche come Noberus o ALPHV, è un particolare tipo di malware collegato a DarkSide e BlackMatter, due gruppi di ransomware ormai defunti. È apparso per la prima volta nel 2021, ma ha acquisito notorietà nel 2024 a causa della sua espansione. In particolare, BlackCat ha compromesso con successo Change Healthcare e ha ricevuto un riscatto elevato, di cui abbiamo parlato in dettaglio nella nostra rubrica IT horror stories.

BlackCat è ora una delle forme più attive di ransomware e gli esperti stanno cercando di catturare le sue nuove varianti prima che possano compromettere altri settori.

La parte difficile del rilevare di BlackCat è che funziona in diversi modi. Gli attori delle minacce che utilizzano BlackCat possono accedere ai tuoi ambienti attraverso credenziali compromesse, errori umani e altri tipi di vulnerabilità di sicurezza. Questo ha anche contribuito a spiegare perché le recenti statistiche sui ransomware sono aumentate esponenzialmente in pochi anni.

Statistiche sui ransomware dal 2023 al 2025

Statistiche sugli attacchi ransomware 1: il pagamento medio di un ransomware

Nell’ultimo rapporto di Statistica, è emerso che la somma totale di denaro ricevuta dagli attori del ransomware nel 2023 ammonta a 1,1 miliardi di dollari, con un aumento del 140% rispetto all’anno precedente.

Ma ricorda quanto abbiamo detto nella nostra introduzione. Entro il prossimo anno, si prevede che questa cifra raggiungerà i 10,5 TRILIONI di dollari. Si tratta di un aumento del 954.000%. Queste statistiche sui ransomware rappresentano un nuovo picco nell’attività globale dei ransomware, che può essere in parte spiegato dalla pandemia. Visto che sempre più persone sono rimaste a casa e sono online, gli attori delle minacce hanno sfruttato le vulnerabilità, creando un’impennata massiccia nelle statistiche sui ransomware di anno in anno.

Anche le richieste dei criminali informatici hanno alterato le statistiche sui ransomware: il riscatto medio è di un milione di dollari o più (Sophos), ma il costo medio del recupero è di 2,73 milioni di dollari. Ciò si traduce in circa 3 milioni di dollari, come minimo, per recuperare i dati e tornare a essere operativi.

La quantità di denaro che viene restituita a questi criminali per finanziare futuri attacchi è profondamente preoccupante. Le dimensioni e la quantità di riscatti pagati hanno portato il mercato globale delle assicurazioni informatiche a valere 13 miliardi di dollari nel 2023, quasi il doppio di quanto stimato nel 2020.

Perché gli aggressori riescono a convincere le organizzazioni a pagare? La risposta principale è il tempo di inattività.

Statistiche sugli attacchi ransomware 2: tempo medio di inattività

Oltre all’aumento vertiginoso degli importi dei riscatti, un altro numero estremamente significativo relativo agli attuali attacchi ransomware è 24: questo è il numero medio di giorni in cui le aziende statunitensi subiscono un downtime legato all’infezione (secondo Statistica), anche se alcuni rapporti suggeriscono che questo numero sia in realtà 21 giorni)

Non sorprende quindi che anche i costi associati ai tempi di inattività legati al ransomware stiano aumentando.

Come accennato in precedenza, le recenti statistiche sul ransomware mostrano che il costo medio globale di recupero da un attacco ransomware nel 2024 ha raggiunto i 2,73 milioni di dollari. Questo numero comprende i tempi di inattività, i mancati guadagni e gli sforzi di recupero. Si tratta di un aumento del 500% rispetto al 2023 (Sophos).

Queste cifre fanno riflettere. Quante aziende (soprattutto le PMI) possono permettersi di perdere milioni di dollari e di subire settimane (se non mesi) di inattività e interruzioni?

Inoltre, gli attacchi ransomware spingono le organizzazioni (e i loro assicuratori) a considerare tutte le opzioni, soprattutto quando non sono disponibili backup accessibili. Anche quando sono disponibili backup funzionanti, ci sono stati casi in cui le organizzazioni hanno ritenuto che pagare il riscatto e tentare la sorte con le chiavi di decrittazione potesse risultare meno costoso rispetto al tempo e alle risorse necessari per ripristinare autonomamente i propri sistemi.

Altre statistiche sugli attacchi ransomware

- Nel 2024 sono stati registrati oltre 317 milioni di tentativi di ransomware (Statistica).

- il 32% degli attacchi è partito da una vulnerabilità non patchata (Sophos).

- il 70% degli attacchi ha portato alla crittografia dei dati (Sophos).

- il 24% delle aziende che pagano supera l’importo originariamente richiesto e il 44% riferisce di aver pagato meno del riscatto richiesto (Sophos).

- il 94% delle organizzazioni colpite da ransomware nel 2023 ha dichiarato che i criminali informatici hanno tentato di compromettere i loro backup (Sophos).

- Gli attacchi ransomware alle aziende manifatturiere sono costati circa 17 miliardi di dollari di downtime dal 2018 (Infosecurity Magazine).

- I ransomware costano alle scuole circa 550.000 dollari al giorno di downtime (Campus Technology).

- Aumento del 76% delle vittime di furto di dati nominate sul dark web (CrowdStrike).

- il 75% degli attacchi era privo di malware (CrowdStrike).

- il 56% delle organizzazioni dichiara di avere maggiori probabilità di essere bersaglio di attacchi ransomware nel 2024 (Ransomware.org).

- il 15% delle organizzazioni si dichiara impreparato ad affrontare attacchi multivettoriali (Ransomware.org).

Purtroppo questo elenco di statistiche sul ransomware potrebbe continuare all’infinito, ma una tendenza è chiara: il ransomware è ancora una minaccia, oggi come allora, e la minaccia sta aumentando su molti fronti. Poiché il numero di attacchi ransomware e i costi per le aziende sono in aumento, i team IT devono dare priorità alla sicurezza per proteggersi da questa minaccia in costante crescita.

Statistiche sui ransomware: quali sono le aziende prese di mira dal ransomware?

Nel 2024, il settore sanitario è il più colpito dagli attacchi ransomware negli Stati Uniti, con il 18,6% degli attacchi annuali (Statistica). Seguono i servizi al consumo con il 14,4%, e il settore pubblico con l’11,3%.

Il governo ha preso l’iniziativa di aiutare queste industrie a costruire più misure di sicurezza informatica. La CISA, in particolare, continua a pubblicare linee guida per il settore sanitario e della salute pubblica e sta attualmente lavorando a stretto contatto con l’FBI per affrontare il problema del ransomware che prende di mira le istituzioni scolastiche.

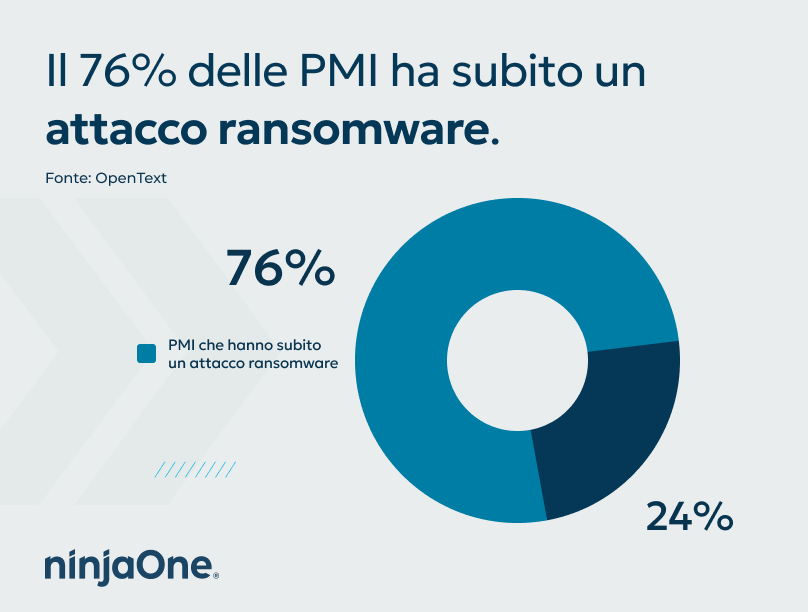

Per le PMI è davvero una questione non di “se” ma di “quando”, visto che il 76% di esse ha dichiarato di aver già subito un attacco solo nell’ultimo anno (OpenText).

Scopri in che modo il nostro cliente, H.E.R.O.S., è riuscito a riprendersi rapidamente da un attacco ransomware con tempi di inattività e danni limitati.

“NinjaOne ha salvato la nostra attività”, ha dichiarato Raffi Kajberouni, Presidente e Direttore Generale. “Non avrei mai pensato di essere vittima di un ransomware. Con il supporto del team leader, siamo riusciti a ripristinare l’intera rete informatica in quattro giorni.”

Leggi altre storie di clienti di NinjaOne.

Statistiche sul ransomware e MSP

Una tendenza particolarmente preoccupante per chi opera nel settore degli MSP è l’aumento degli attacchi che colpiscono specificamente i fornitori di servizi gestiti. Secondo OpenText, il 62% degli attacchi ransomware nel 2024 avrà origine da un partner della catena di fornitura del software.

Inoltre, il 74% delle organizzazioni che hanno subito un attacco ransomware nel 2023 ha un processo formale per valutare le pratiche di cybersecurity dei propri fornitori di software. Rimane un sorprendente 26% che attualmente gestisce la propria cybersecurity con un atteggiamento “vivi e lascia morire”. (Suggerimento per i professionisti: gli esperti di sicurezza informatica non lo consigliano.)

Abbiamo trattato la tendenza in dettaglio nel nostro webinar con Huntress Labs, “Come gli MSP possono sopravvivere a un attacco ransomware coordinato” e abbiamo pubblicato un e-book gratuito, “Ransomware: i pericoli dell’attesa per il backup“.

Il desiderio di compromettere gli MSP è generato da motivi evidenti: così facendo, gli aggressori possono accedere ai loro potenti strumenti di gestione remota e, per estensione, a tutti i loro clienti. Tuttavia, la comunità MSP sta reagendo. Gli MSP e i fornitori di tutto il settore stanno migliorando in modo proattivo le loro strutture, collaborando per una maggiore sicurezza con i colleghi, e condividendo informazioni vitali sulle minacce.

Cosa pui fare tu, come fornitore o cliente di un MSP, per proteggerti?

Minimizza le vulnerabilità riducendo la superficie di attacco con la soluzione di gestione degli endpoint NinjaOne.

In che modo i team IT e gli MSP possono prevenire gli attacchi ransomware

La buona notizia è che, nonostante queste statistiche sul ransomware e la crescente maturità e sofisticazione delle operazioni di ransomware, la stragrande maggioranza degli attacchi è prevenibile facendo cinque cose:

- RDP sicuro: Non esporlo a Internet! Rendilo inaccessibile (per capire come, clicca qui).

- Disattiva le macro di Office (se possibile): Lo stesso vale per OLE e DDE (ecco come)

- Abilita l’MFA su tutto: Questo aiuta a prevenire il takeover degli account e l’hijacking degli strumenti.

- Investite nel filtraggio di e-mail e DNS: L’obiettivo è quello di proteggere gli utenti eliminando il più possibile le minacce prima che li raggiungano.

- Investi nel patch management: Automatizza il più possibile le attività con una soluzione in grado di applicare sia gli aggiornamenti di Windows che quelli di terze parti.

Naturalmente, utilizza una soluzione di backup correttamente configurata e testa effettivamente il ripristino dei backup su scala. È fondamentale disporre di più punti di ripristino e di una replica off-site. Ricorda il backup di Shrodinger: “Le condizioni di un backup sono sconosciute fino a quando non si tenta di ripristinarlo.”

Questa è solo la punta dell’iceberg per quanto riguarda le attività di difesa, ma dato che la stragrande maggioranza dei ransomware viene consegnata tramite RDP compromessi e messaggi di posta elettronica (in genere con documenti Office dannosi in allegato), l’esecuzione di queste cinque operazioni ridurrà drasticamente il rischio.

Per basarti su questi elementi essenziali, è anche importante monitorare in modo proattivo i segnali di attività del ransomware. Il nostro video su Come rilevare un ransomware: monitoraggio e allerta esplora le modalità pratiche con cui i team IT e gli MSP possono rilevare tempestivamente le minacce e rispondere più rapidamente.

Come NinjaOne affronta queste statistiche sul ransomware

È utile disporre di una soluzione RMM e di gestione IT, come NinjaOne, che consenta di gettare le basi per una solida posizione di sicurezza IT. Grazie al patch management automatizzato, ai backup sicuri e alla completa visibilità dell’infrastruttura IT, NinjaOne RMM ti aiuta a prevenire gli attacchi ransomware fin dall’inizio.

Se sei pronto, richiedi un preventivo gratuito, iscriviti a una prova gratuita di 14 giorni o guarda una demo.