Punti chiave

Come ottenere la conformità SOC 2

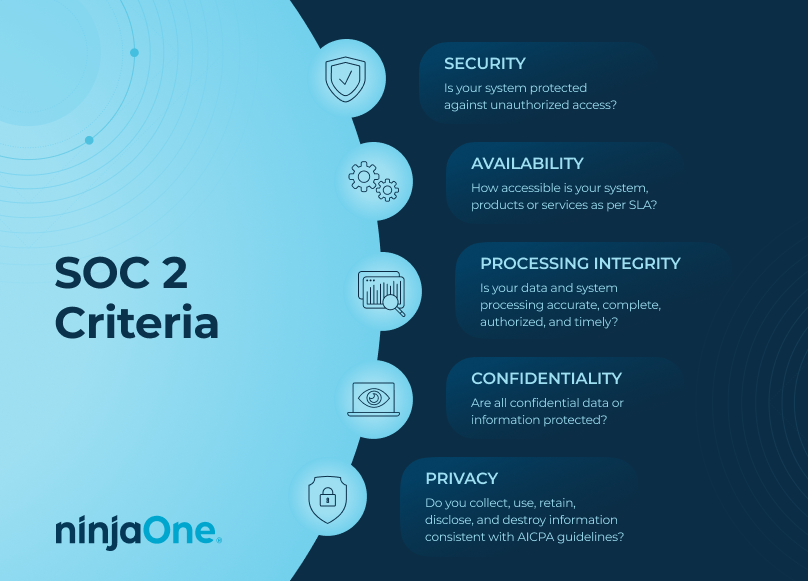

- Cos’è: il SOC 2 è un quadro di sicurezza volontario che valuta il modo in cui i fornitori di servizi gestiscono i dati dei clienti sulla base di cinque principi di fiducia: sicurezza, disponibilità, integrità dell’elaborazione, riservatezza e privacy.

- Perché è importante: la conformità SOC 2 rafforza la fiducia dei clienti, migliora la protezione dei dati e offre alla tua organizzazione un vantaggio competitivo, sostenendo al contempo l’allineamento legale e normativo.

- Come ottenere la certificazione: assumi un CPA per verificare le tue politiche e i tuoi controlli; preparati con una revisione interna, documenta le procedure e implementa i controlli di accesso e il monitoraggio automatico.

- Best practice per l’implementazione: utilizza la crittografia, applica l’MFA, limita l’accesso, automatizza la registrazione e allinea le politiche ai criteri di fiducia SOC 2 per integrare la conformità nella tua infrastruttura IT.

La sicurezza dei dati è essenziale in un ambiente aziendale e tecnologico in cui i consumatori sono sempre più alla ricerca di soluzioni di archiviazione dati economiche, sicure e scalabili. Anche nel caso in cui pensassi che le tue misure di sicurezza sono efficaci, linee guida come SOC 2 possono aiutarti a determinare il loro reale livello di efficienza, senza il rischio di conseguenze legali o multe.

La conformità SOC 2 è progettata per individuare eventuali problemi di sicurezza dei dati e fornire indicazioni per risolverli, mostrando cosa e dove si può migliorare. Se i criteri e le procedure da te implementati sono efficienti e hanno un buon risultato nell’audit SOC 2, riceverai una certificazione che rafforzerà la tua reputazione e che potrebbe incrementare il numero dei tuoi clienti. Anche se riuscire ad aderire ai criteri di conformità SOC 2 può sembrare impegnativo, vale la pena provarci se si considera l’elevato numero di violazioni dei dati e di incidenti di sicurezza che vengono continuamente segnalati.

Garantisci la conformità SOC 2. Automatizza attività cruciali come il patch management con NinjaOne.

Sicurezza, privacy, fiducia: tutto in un’unica guida. Guarda ora la panoramica e l’implementazione della conformità SOC 2.

Che cos’è la conformità SOC 2?

Originariamente sviluppato come standard di sicurezza e privacy dei dati per i contabili, il SOC 2 è un modello per valutare se la tua organizzazione sta gestendo in modo appropriato i dati dei clienti. I clienti devono poter avere fiducia che i loro dati siano sempre disponibili, protetti per garantirne la privacy e l’integrità e che la loro condivisione sia limitata.

In qualità di professionisti IT, la conformità SOC 2 dovrebbe essere una priorità per mantenere i dati dei clienti il più sicuri possibile. Poiché i tuoi clienti ti affidano l’accesso ai loro sistemi e ai loro dati, devi fare in modo che la loro fiducia sia ben riposta. Sebbene il framework SOC 2 presenti alcune somiglianze con altre linee guida, come ad esempio quelle del NIST (National Institute of Standards and Technology), si concentra specificamente sui dati archiviati dall’organizzazione nel cloud.

SOC 1 vs. SOC 2: Quale scegliere?

Ricapitoliamo:

- Il SOC 1 esamina il controllo della tua organizzazione sulla reportistica finanziaria.

- Il SOC 2 si concentra sugli aspetti operativi e di conformità dei tuoi protocolli di raccolta e gestione dei dati.

Anche se i due SOC possono sovrapporsi, il SOC 2 assicura ai clienti che i loro dati siano adeguatamente protetti. In alternativa, i rapporti SOC 1 analizzano il controllo di un’organizzazione sulle sue operazioni finanziarie.

Se sei un’organizzazione basata sui servizi che vuole diventare conforme al SOC, potresti chiederti di quale tipo di report hai bisogno. È meglio consultare il proprio CPA che può darti informazioni specifiche relative alla tua organizzazione, ma essenzialmente la scelta del tipo giusto dipende da ciò che vuoi sottoporre a revisione.

Tieni presente che entrambi i rapporti SOC sono di due tipi: Tipo 1 e Tipo 2. Pertanto, puoi avere SOC 1 Tipo 1, SOC 1 Tipo 2, SOC 2 Tipo 1 e SOC 2 Tipo 2.

Rapporti SOC di tipo 1

I rapporti SOC di tipo 1 di solito analizzano la funzionalità del controllo dell’organizzazione in un singolo momento, come ad esempio il “Rapporto di audit per il 3 giugno 2024.”

Rapporti SOC di tipo 2

I rapporti SOC di tipo 2, invece, verificano i controlli dell’organizzazione su un intervallo di tempo, come ad esempio il “Rapporto di audit per il periodo dal 3 giugno 2023 al 3 giugno 2024.” Questi intervalli sono solitamente compresi tra 6 e 12 mesi calendaristici consecutivi.

Pertanto, un’organizzazione con certificazione SOC 2 di tipo 2, come NinjaOne, mantiene un’efficacia costante sui controlli testati.

Perché è importante la conformità SOC 2?

La conformità SOC è essenziale per qualsiasi organizzazione per mantenere la propria competitività e assicurare ai propri clienti di disporre degli strumenti e delle strategie migliori per servirli. In particolare per il SOC 2, la conformità svolge un ruolo unico nelle relazioni con i clienti, garantendo che l’azienda IT sia in grado di affrontare i rischi comuni del cloud computing e dimostrando al contempo un impegno per la sicurezza dei dati, la privacy e la protezione generale delle informazioni dei clienti.

La comprensione della conformità SOC per il tuo MSP crea fiducia nei confronti di clienti e stakeholder e rafforza la tua posizione di sicurezza contro potenziali violazioni.

Chi ha bisogno della conformità SOC 2?

In genere, la conformità SOC 2 è richiesta alle organizzazioni di servizi come, a titolo esemplificativo e non esaustivo:

- Aziende di Software as a Service (SaaS) che offrono vari programmi, applicazioni, soluzioni e siti web.

- Fornitori di servizi IT e di sicurezza gestiti

- Aziende che facilitano o gestiscono dati sensibili o personali, in particolare dati finanziari o contabili.

- Aziende che forniscono servizi di business e di intelligence.

- Gruppi che offrono servizi di gestione dei clienti o altri servizi simili.

Tieni presente che questo non è un elenco esaustivo. L’American Institute of CPAs (AICPA) fornisce anche altre linee guida normative all’interno del proprio framework SOC per aziende più complesse, come quelle che operano nel settore delle catene di approvvigionamento e della logistica.

Vantaggi della conformità SOC 2

Sebbene la conformità SOC 2 sia generalmente una certificazione da ottenere su base volontaria, i vantaggi di sottoporsi a un audit e di ottenere la certificazione sono molteplici:

- Protezione dei dati: L’importanza di proteggere i dati sensibili e di mantenere la sicurezza delle informazioni non può essere sottovalutata. È necessario proteggere le informazioni private dei clienti e dell’organizzazione per tutelare gli interessi e le identità di tutti.

- Maggiore fiducia e credibilità: È più probabile che i clienti e gli stakeholder si fidino del fatto che tu gestisca correttamente i loro dati ti impegni per ottenere un certificato di conformità SOC 2. È più probabile migliorare la tua credibilità seguendo una struttura di riferimento affidabile invece che procedendo per tentativi, in materia di sicurezza.

- Vantaggio competitivo: I clienti che si rivolgono ai tuoi servizi sono spesso alla ricerca di garanzie sulla gestione sicura dei loro dati. Una certificazione SOC 2 fornisce questa garanzia e ti dà un vantaggio sul mercato.

- Conformità legale e normativa: I requisiti SOC 2 vanno in genere oltre i requisiti di legge, quindi se segui le linee guida SOC 2 non dovresti mai trovarti a pagare multe per problemi di conformità.

Audit e certificazione SOC 2

Per ottenere la certificazione SOC 2, è necessario che un revisore esterno, generalmente un contabile certificato (CPA), verifichi la tua organizzazione. Sia che si tratti di un audit che riguarda solo un momento specifico (di tipo 1) o di un audit che copre 6-12 mesi (di tipo 2), il processo è più o meno lo stesso. Inizialmente, è necessario stabilire cosa vuoi ottenere dall’audit e quali informazioni saranno più utili per migliorare la tua posizione dal punto di vista della sicurezza. Quindi quanto sarai pronto ad assumere un revisore, crea un elenco completo dei criteri e delle procedure che hai implementato. L’auditor sarà in grado di utilizzarlo per confrontare il tuo comportamento con quello ideale.

Una volta iniziato l’audit, verificherai quali sono i risultati desiderati insieme al revisore e definirete una tempistica per il processo. L’audit consisterà nel verificare i criteri e le procedure che hai preparato per determinarne l’efficacia. Infine, riceverai un rapporto con i risultati documentati.

Per un audit SOC di successo, dovrai completare prima un audit interno. Questa esercitazione ti aiuterà a identificare i potenziali problemi e a risolverli prima di rivolgerti a un revisore esterno. Implementa dei controlli sull’accesso ai dati e un sistema di monitoraggio automatico, oppure prendi in considerazione l’utilizzo di una soluzione di monitoraggio e gestione remota (RMM) che può segnalarti potenziali vulnerabilità e aiutarti a installare da remoto patch o aggiornamenti.

Implementazione della conformità SOC 2 e considerazioni chiave

Se stai pianificando di ottenere la certificazione SOC, è essenziale che tu produca una documentazione dettagliata dei criteri, delle procedure e dei controlli della tua organizzazione. Per ottenere i massimi livelli di sicurezza e continuità aziendale, la registrazione delle attività può aiutare a tenere informati gli altri membri del team e a ridurre al minimo le interruzioni nei momenti di cambiamento.

Non sei l’unica persona che può influenzare il tuo ambiente. Che si tratti di personale interno o esterno, gli altri utenti potrebbero interpretare in modo diverso i criteri da te implementati, oppure non seguirli correttamente. La formazione è essenziale per garantire la conformità. È inoltre importante limitare l’accesso a determinati dati per i membri del team che non ne hanno bisogno e implementare soluzioni di monitoraggio automatico.

L’AICPA ha definito 5 criteri per i servizi fiduciari per la gestione dei dati dei clienti:

Si tratta di sicurezza, disponibilità, integrità dell’elaborazione, riservatezza e privacy.

- Sicurezza: genera frequentemente rapporti per confermare che i tuoi criteri e procedure proteggono efficacemente i dati.

- Disponibilità: crea piani di ripristino in caso di disastro che ti preparino al peggio. Utilizza soluzioni di backup per garantire che i clienti possano accedere ai loro dati se la tua organizzazione dovesse essere bersaglio di ransomware o altri attacchi informatici.

- Integrità dell’elaborazione: esamina le tue politiche e procedure interne per verificare se qualcosa è inefficace. Monitora l’ambiente e i dipendenti per verificare che i criteri di conformità siano rispettati. Questo include anche un controllo regolare della rete IT per verificare la presenza di dirty data.

- Riservatezza: utilizza la crittografia e i firewall per ridurre al minimo il rischio di accesso non autorizzato alla tua archiviazione su cloud.

- Privacy: l’organizzazione deve disporre di protocolli di verifica e autenticazione sufficienti. I dipendenti dovrebbero utilizzare l’autenticazione a più fattori, creare password monouso e accedere solo ai dati necessari per svolgere il proprio lavoro.

Tieni presente che l’AICPA utilizza questi criteri fiduciari solo come linee guida per la sua conformità SOC 2. Poiché ogni organizzazione è unica, la conformità SOC 2 può essere personalizzata per servizi specifici e le organizzazioni devono dichiarare i propri obiettivi e le proprie intenzioni in materia di sicurezza prima di qualsiasi audit.

Gli auditor SOC 2 valuteranno quindi un’organizzazione confrontando le sue prestazioni con le intenzioni dichiarate. I revisori allineano quindi i piani dichiarati con i 5 criteri fiduciari.

Integrazione della conformità SOC 2 con l’infrastruttura IT

L’integrazione delle linee guida SOC 2 nell’infrastruttura IT esistente e nei framework di sicurezza e conformità può sembrare impegnativa, ma è essenziale per avere successo nel tempo. I clienti vogliono sapere di potersi fidare di te nella gestione dei loro dati e, se completi un audit e poi crei una roadmap per implementare i requisiti, il tempo e le risorse impiegate valgono la spesa sostenuta.

La tua roadmap dovrebbe includere la creazione di nuovi criteri e procedure che proteggano sufficientemente i dati. Assicurati di utilizzare la crittografia e l’autenticazione a più fattori, e di controllare l’accesso ai dati. Per tenere lontani gli aggressori, implementa il monitoraggio automatico, gli avvisi e i firewall. Infine, crea un piano di ripristino d’emergenza per ridurre al minimo i tempi di inattività e recuperare rapidamente i dati dopo un eventuale disastro.

Costruisci la fiducia dei tuoi clienti con NinjaOne per prevenire le violazioni della conformità SOC 2.

Proteggi i tuoi dati e la tua reputazione. Guarda cos’è la conformità SOC oggi.

Le misure da adottare per la sicurezza dei dati sono essenziali per le organizzazioni moderne

Per rimanere competitiva e rilevante, la tua organizzazione deve disporre di solide misure per la sicurezza dei dati, e la conformità SOC 2 può darti un obiettivo da raggiungere e contemporaneamente aumentare la fiducia che i tuoi clienti ripongono in te. Se sfrutti tecnologie e usi strumenti già certificati SOC 2, come NinjaOne, aderire ai criteri di conformità SOC 2 sarà un processo più rapido e semplice per la tua organizzazione. La conformità SOC 2 migliora il livello di sicurezza dei dati della tua organizzazione, riduce il rischio di incidenti di sicurezza e aumenta la probabilità che i potenziali clienti ti affidino i loro dati.