Kernpunkte: Ransomware in den Jahren 2024-2025

1. Ransomware-Angriffe und Kosten steigen an

Im Jahr 2024 wurden mehr als 317 Millionen Ransomware-Angriffe registriert, wobei die durchschnittlichen Wiederherstellungskosten 2,73 Millionen US-Dollar erreichten und die Ausfallzeit bis zu 24 Tage betrug.

2. Das Gesundheitswesen, KMUs und MSPs sind Hauptziele

Auf das Gesundheitswesen entfielen 18,6 % der Ransomware-Angriffe in den USA, und 62 % der Sicherheitsverletzungen hatten ihren Ursprung in Software-Lieferketten oder MSP-Umgebungen.

3. Zu den modernen Taktiken gehören doppelte Erpressung und RaaS

Gruppen wie LockBit, BlackCat und Akira exfiltrieren Daten vor der Verschlüsselung und nutzen die öffentliche Aufmerksamkeit, um die Opfer zur Zahlung zu zwingen.

4. Die Lösegeldzahlung scheitert oft

Nur 24 % der Unternehmen zahlen das volle Lösegeld, und 94 % berichten von Versuchen, ihre Backups zu kompromittieren. Dies unterstreicht die Notwendigkeit von sicheren, getesteten Backups.

5. Die meisten Angriffe sind durch grundlegende Sicherheitsmaßnahmen vermeidbar

Die Sicherung von RDP, die Anwendung von Patches, die Durchsetzung von MFA und die Automatisierung der Bedrohungserkennung verringern das Risiko drastisch — selbst für schlanke IT-Teams und KMUs.

Obwohl IT-Teams und MSPs ihre Sicherheitsmaßnahmen weiter ausbauen, gibt es keine Anzeichen für eine Verlangsamung der Ransomware-Angriffe. Laut Statistiken wird Cyberkriminalität die Welt bis 2025 voraussichtlich jährlich 10,5 Billionen Dollar kosten. Ja, Sie haben richtig gelesen. Zehneinhalb Billionen Dollar. Zur Veranschaulichung: Würde man die Cyberkriminalität als Land messen, so wäre es eine der größten Volkswirtschaften der Welt, gleich hinter China und den USA.

Jawohl: Wir sprechen hier definitiv nicht von Nebensachen.

In diesem Beitrag werden wir über einige Ransomware-Fakten sprechen, die die heutige Cyber-Bedrohungswelt für immer verändert haben, bevor wir auf einige Ransomware-Statistiken für 2024-2025 eingehen.

NinjaOne hilft MSPs und IT-Teams dabei, Datenunterbrechungen und Erpressungen entgegenzuwirken.

Erfahren Sie mehr über NinjaOnes Lösung für Ransomware-Wiederherstellung

Wie verbreitet ist Ransomware?

Keine Diskussion über Ransomware-Statistiken wäre vollständig, wenn nicht zuerst die Frage beantwortet würde: „Wie häufig treten Ransomware-Angriffe auf?“

Die Antwort ist einfach, bedarf aber einer genaueren Erklärung. Die neuesten Statistiken über Ransomware-Angriffe zeigen, dass es 4.000 Ransomware-Angriffe pro Tag gibt, also etwa alle 2 Sekunden einen Angriff.

Wir müssen jedoch den Grund hinter diesen Statistiken analysieren. Sicher, das sind eine Menge Angriffe, aber warum gibt es diese Ransomware-Statistiken immer noch? Wahrscheinlich hat jeder schon einmal von Ransomware gehört, aber nur wenige wissen, wie groß die Gefahr wirklich ist. Hier sind einige Fakten zu Ransomware, die Sie beachten sollten.

Im Jahr 2023 waren etwa 7 von 10 gemeldeten Cyberangriffen weltweit Ransomware, wobei mehr als 317 Millionen Versuche verzeichnet wurden. Leider sind die Vereinigten Staaten nach wie vor eines der beliebtesten Ziele für Bedrohungsakteure. Allein im dritten Quartal 2024 war das Gesundheitswesen mit 18,6 % der jährlichen Angriffe die am stärksten betroffene Branche in den USA.

Das sind allerdings nur die Vorfälle, die aufgezeichnet und online veröffentlicht wurden. IT-Expert:innen sind sich einig, dass es im Jahr 2025 mehr Bedrohungen der Cybersicherheit für alle Arten von Unternehmen in allen Branchen geben wird. Obwohl das Konzept der „Ransomware“ nicht neu ist, stellt es nach wie vor eine große Bedrohung für Unternehmen auf der ganzen Welt dar.

Wie hat sich Ransomware entwickelt?

Im Mittelpunkt der Entwicklung von Ransomware stand die Abkehr von Kampagnen mit hohem Volumen und geringem Gewinn, wie etwa Massen-Spam und Exploit-Kit-Kampagnen, zugunsten von Angriffen mit geringem Volumen und hohem Gewinn, die speziell auf Unternehmen und Organisationen abzielen, die

a) über die erforderlichen Mittel/Versicherungsschutz verfügen, um hohe Lösegeldforderungen zu begleichen, und

b) besonders empfindlich auf Ausfallzeiten reagieren (und daher eher bereit sind zu zahlen).

Darüber hinaus wurden bösartige Akteure schlau. Als Unternehmen begannen, neue Technologien wie KI und maschinelles Lernen einzusetzen, taten sie dies auch. Cyberkriminelle begannen, ihre Ziele zu erforschen, ungepatchte Schwachstellen auszunutzen und verschiedene Teammitglieder ins Visier zu nehmen, die anfälliger für das Anklicken einer bösartigen E-Mail oder eines Links sind (auch bekannt als Spear-Phishing).

Das Sicherheitsunternehmen CrowdStrike bezeichnete diesen Ansatz als „Großwildjagd“, und es ist ein Modell, das bis heute von vielen aktiven Ransomware-Angriffen verbreitet wird. Wir erörtern dies in unserem Artikel über die Cybersicherheits-Statistiken 2024 in den USA und Großbritanien weiter.

Untersuchen wir die beiden führenden (und jüngsten) Ransomware-Varianten, die unsere aktuelle Sichtweise auf und die Entwicklung von Cybersicherheits-Strategien geprägt haben.

Akira

Die Akira-Ransomware wurde erstmals im März 2023 eingesetzt. Wegen seiner bei Angriffen angezeigten einzigartigen „Retro-Ästhetik“ begann es, Aufmerksamkeit zu erregen. Die Cyberkriminellen setzten mehrere Erpressungstaktiken ein und betrieben eine TOR-basierte Webseite, auf der sie personenbezogene Informationen (PII) der ausgebeuteten Personen und ihrer Unternehmen veröffentlichten.

Die Opfer dieser Angriffe wurden dann zur Zahlung von Lösegeld aufgefordert, das oft Hunderte von Millionen Dollar betrug. Zu Beginn des Jahres 2024 hatten Akira-Bedrohungsakteure bereits mehr als 250 Unternehmen angegriffen und rund 42 Millionen US-Dollar an Ransomware-Erlösen erbeutet, was zu den aktuellen Ransomware-Statistiken beiträgt.

Die Akira-Ransomware ist so persistent, dass sogar die Cybersecurity & Infrastructure Security Agency (CISA) spezielle Richtlinien zur Erkennung, Vorbeugung und Beseitigung der Angriffe veröffentlicht hat.

BlackCat

BlackCat, auch bekannt als Noberus oder ALPHV, ist eine spezielle Art von Malware, die mit DarkSide und BlackMatter, zwei inzwischen aufgelösten Ransomware-Gruppen, verbunden ist. Es erschien erstmals 2021, erlangte aber 2024 aufgrund seiner Ausdehnung Berühmtheit. Insbesondere gelang es BlackCat, Change Healthcare zu kompromittieren und ein saftiges Lösegeld zu erhalten. Dieses Thema haben wir in unseren IT-Horrorgeschichten ausführlich besprochen.

BlackCat ist jetzt eine der aktivsten Formen von Ransomware, und Expert:innen versuchen, die neuen Varianten zu fangen, bevor sie andere Branchen gefährden können.

Das Schwierige an der Erkennung von BlackCat ist, dass es auf verschiedene Arten funktioniert. Bedrohungsakteure, die BlackCat verwenden, können über kompromittierte Anmeldeinformationen, durch menschliches Versagen und andere Arten von Sicherheitsschwachstellen auf Ihre Umgebungen zugreifen. Dies hat auch dazu beigetragen, dass die jüngsten Ransomware-Statistiken in nur wenigen Jahren exponentiell angestiegen sind.

Ransomware-Statistiken für 2023 bis 2025

Erste Statistik der Ransomware-Angriffe: Das durchschnittliche Ransomware-Lösegeld

Im neuesten Bericht von Statista wurde festgestellt, dass sich der Gesamtbetrag der von Ransomware-Akteuren im Jahr 2023 erhaltenen Gelder auf 1,1 Mrd. US-Dollar beläuft, ein Anstieg von 140 % gegenüber dem Vorjahr.

Erinnern Sie sich jedoch an das, was wir in unserer Einleitung erwähnt haben. Dieser Betrag wird voraussichtlich 10,5 TRILLIONEN US-Dollar erreichen, und zwar bis 2025. Das ist ein Anstieg um 954.000 %. Diese Ransomware-Statistiken stellen einen neuen Höhepunkt in der weltweiten Ransomware-Aktivität dar, der sich teilweise durch die Pandemie erklären lässt. Da immer mehr Menschen zu Hause blieben und online waren, nutzten Bedrohungsakteure Schwachstellen aus und sorgten für einen massiven Anstieg der Ransomware-Statistiken im Laufe des Jahres.

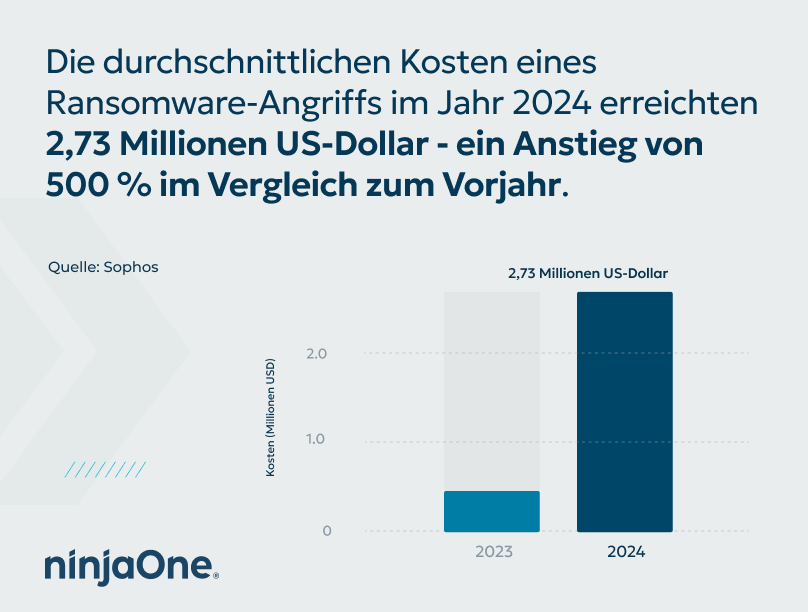

Auch die Forderungen von Cyberkriminellen haben die Ransomware-Statistiken verzerrt: Das durchschnittliche Lösegeld liegt bei einer Million Dollar oder mehr (Sophos), die durchschnittlichen Wiederherstellungskosten jedoch bei 2,73 Millionen Dollar. Das sind mindestens 3 Millionen Dollar, um Ihre Daten wiederherzustellen und den Betrieb wieder aufzunehmen.

Die Höhe der Gelder, die an diese Kriminellen zurückfließen, um künftige Anschläge zu finanzieren, ist äußerst beunruhigend. Der Umfang und die Menge der gezahlten Lösegelder haben dazu geführt, dass der weltweite Markt für Cyberversicherungen im Jahr 2023 einen Wert von 13 Milliarden US-Dollar erreichte – fast doppelt so viel wie noch im Jahr 2020.

Warum sind Angreifer so erfolgreich darin, Unternehmen zu Zahlungen zu bewegen? Die wichtigste Antwort ist die Ausfallzeit.

Zweite Statistik der Ransomware-Angriffe: Durchschnittliche Ausfallzeit

Neben dem atemberaubenden Anstieg der Lösegeldsummen gibt es noch eine weitere äußerst wichtige Zahl im Zusammenhang mit aktuellen Ransomware-Angriffen: 24. Das ist die durchschnittliche Anzahl der Tage, die US-Unternehmen aufgrund von Infektionen Ausfallzeiten hinnehmen müssen (laut Statista), obwohl einige Berichte darauf hindeuten, dass diese Zahl tatsächlich 21 Tage beträgt.

Es überrascht daher nicht, dass auch die Kosten für Ausfallzeiten im Zusammenhang mit Ransomware steigen.

Wie bereits erwähnt, zeigen aktuelle Ransomware-Statistiken, dass die durchschnittlichen Kosten für die Wiederherstellung nach einem Ransomware-Angriff im Jahr 2024 weltweit 2,73 Millionen US-Dollar betragen. Diese Zahl umfasst Ausfallzeiten, entgangene Einnahmen und Wiederherstellungsmaßnahmen. Das ist ein Anstieg von 500 % gegenüber 2023 (Sophos).

Diese Zahlen sind ernüchternd. Wie viele Unternehmen (insbesondere KMUs) können es sich leisten, Millionen von Dollar zu verlieren und wochenlange (wenn nicht monatelange) Ausfallzeiten und Störungen zu erleiden?

Sie veranlassen Unternehmen (und ihre Versicherer) dazu, alle Optionen in Betracht zu ziehen, insbesondere wenn keine funktionierenden Backups verfügbar sind. Selbst wenn funktionierende Backups verfügbar sind, gibt es jedoch Fälle, in denen Unternehmen zu dem Schluss kommen, dass die Zahlung des Lösegelds und das Risiko, Entschlüsselungsschlüssel zu erhalten, möglicherweise weniger kostspielig sind als die Zeit und der Aufwand, die für die Wiederherstellung ihrer Systeme auf eigene Faust erforderlich wären.

Andere Statistiken zu Ransomware-Angriffen

- Im Jahr 2024 wurden mehr als 317 Millionen Ransomware-Versuche verzeichnet (Statista).

- 32 % der Angriffe begannen mit einer ungepatchten Schwachstelle (Sophos).

- 70 % der Angriffe führten zu einer Verschlüsselung der Daten (Sophos).

- 24 % der Unternehmen, die zahlen, überweisen den ursprünglich geforderten Betrag, und 44 % geben an, weniger als das geforderte Lösegeld zu zahlen (Sophos).

- 94 % der Unternehmen, die im Jahr 2023 von Ransomware betroffen wurden, gaben an, dass Cyberkriminelle versucht haben, ihre Backups zu kompromittieren (Sophos).

- Ransomware-Angriffe auf Fertigungsunternehmen haben seit 2018 rund 17 Milliarden US-Dollar an Ausfallzeiten gekostet (Infosecurity Magazine).

- Ransomware kostet Schulen rund 550.00 Dollar pro Tag an Ausfallzeit (Campus Technology).

- 76 % mehr Opfer von Datendiebstahl im Dark-Web (CrowdStrike).

- 75 % der Angriffe waren frei von Malware (CrowdStrike).

- 56 % der Unternehmen geben an, dass sie im Jahr 2024 mit höherer Wahrscheinlichkeit Ziel von Ransomware-Angriffen sein werden (Ransomware.org).

- 15 % der Unternehmen geben an, dass sie auf Multi-Vektor-Angriffe nicht vorbereitet sind (Ransomware.org).

Die Liste der Ransomware-Statistiken ließe sich leider endlos fortsetzen, aber ein Trend ist klar: Ransomware ist nach wie vor eine große Bedrohung, und die Bedrohung nimmt an vielen Fronten zu. Da die Zahl der Ransomware-Angriffe und die Kosten für Unternehmen steigen, müssen IT-Teams der Sicherheit Vorrang einräumen, um sich vor dieser immer wachsenden Bedrohung zu schützen.

Statistik der Ransomware: Welche Unternehmen sind Ziel von Ransomware?

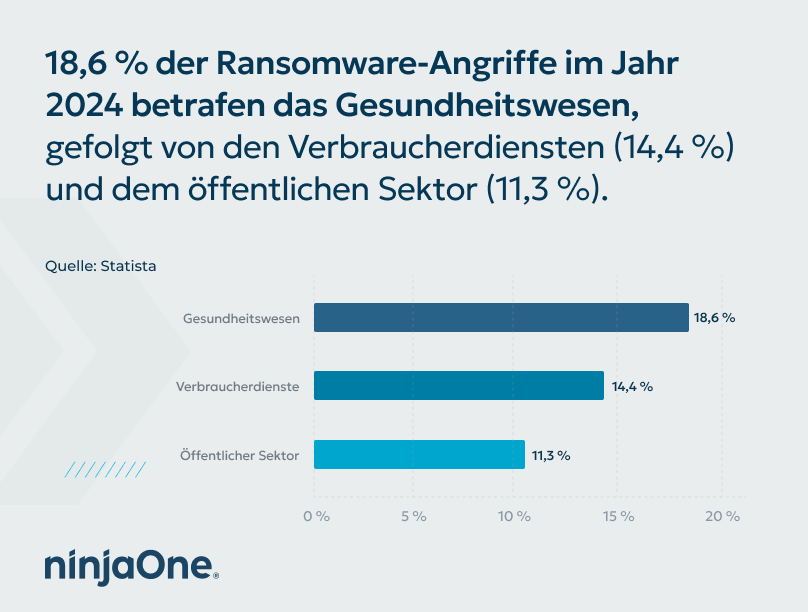

Im Jahr 2024 war das Gesundheitswesen mit 18,6 % der jährlichen Angriffe der am stärksten von Ransomware-Angriffen betroffene Sektor in den Vereinigten Staaten (Statista). Es folgen die Verbraucherdienstleistungen mit 14,4 %, und der öffentliche Sektor mit 11,3 %.

Die Regierung hat die Initiative ergriffen, um diese Branchen beim Aufbau von mehr Cybersicherheitsmaßnahmen zu unterstützen. CISA veröffentlicht weiterhin Richtlinien für das Gesundheitssystem und das öffentliche Gesundheitswesen und arbeitet derzeit eng mit dem FBI zusammen, um gegen die Ransomware vorzugehen, die auf Bildungseinrichtungen abzielt.

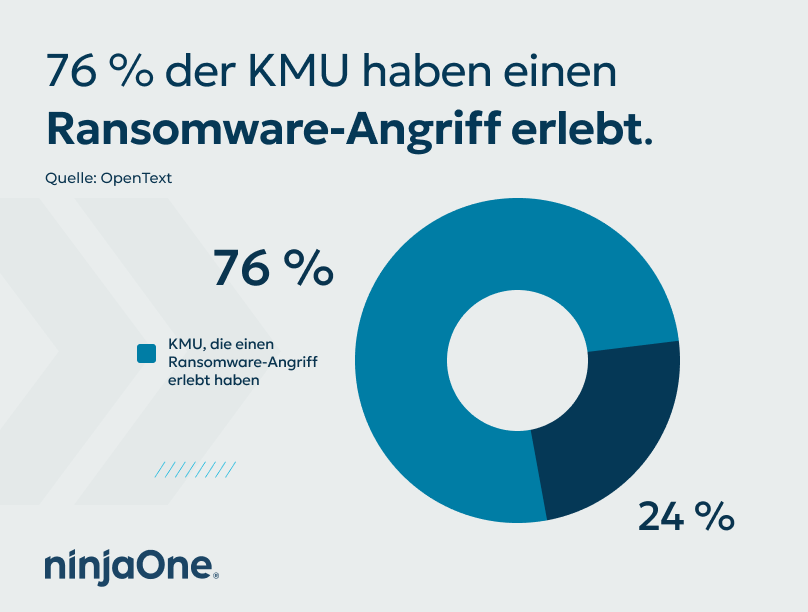

Für KMUs stellt sich nicht mehr die Frage, ob ein Vorfall eintritt, sondern wann. 76 % von ihnen berichten, dass sie allein im vergangenen Jahr bereits einen Angriff erlebt haben (OpenText).

Erfahren Sie, wie unser Kunde H.E.R.O.S. nach einem Ransomware-Angriff mit minimaler Ausfallzeit und ohne bleibende Schäden schnell wieder auf die Beine gekommen ist.

„NinjaOne hat unser Unternehmen gerettet“, sagt Raffi Kajberouni, Präsident und General Manager. „Ich hätte nie gedacht, dass wir ein Opfer von Ransomware werden würden.“ Mit der Unterstützung des Teamleiters konnten wir unser gesamtes Computernetzwerk innerhalb von vier Tagen wiederherstellen.“

Lesen Sie mehr NinjaOne-Kundenberichte.

Ransomware-Statistiken und MSPs

Ein besonders besorgniserregender Trend für die MSP-Branche ist die Zunahme von Angriffen, die speziell auf Anbieter von Managed Services abzielen. Laut OpenText gehen 62 % der Ransomware-Angriffe im Jahr 2024 von einem Partner in der Software-Lieferkette aus.

Darüber hinaus haben 74 % der Unternehmen, die im Jahr 2023 einen Ransomware-Angriff erlebt haben, einen formellen Prozess zur Bewertung der Cybersicherheitspraktiken ihrer Softwareanbieter. Damit verbleiben erstaunliche 26 %, die ihre Cybersicherheit derzeit nachlässig verwalten. (Expertentipp: Cybersicherheits-Expert:innen raten davon ab.)

Wir haben den Trend in unserem Webinar mit Huntress Labs “How MSPs Can Survive a Coordinated Ransomware Attack“ ausführlich behandelt und ein kostenloses E-Book veröffentlicht: „Ransomware: Seien Sie keine leichte Beute“.

Die Verlockung, MSPs zu kompromittieren, liegt auf der Hand: Auf diese Weise erhalten Angreifer Zugriff auf ihre leistungsstarken Fernverwaltungstools und damit auch auf alle ihre Kunden. Die MSP-Community schlägt jedoch zurück. MSPs und Anbieter in diesem Bereich verstärken proaktiv ihre Aktivitäten, fordern von ihren Kollegen mehr Sicherheit und schließen sich zusammen, um wichtige Informationen über Bedrohungen auszutauschen.

Was können Sie als Anbieter oder Kunde eines MSPs tun, um sich zu schützen?

Minimieren Sie Schwachstellen, indem Sie Ihre Angriffsfläche mit NinjaOne Endpoint Management reduzieren.

Wie IT-Teams und MSPs Ransomware-Angriffe verhindern können

Die gute Nachricht ist, dass trotz dieser Ransomware-Statistiken und der zunehmenden Reife und Raffinesse der Ransomware-Operationen die überwiegende Mehrheit der Angriffe verhindert werden kann, wenn fünf Dinge beachtet werden:

- Sicheres RDP: Stellen Sie es nicht ins Internet! Sichern Sie es ab (Anleitung hier).

- Deaktivieren Sie Office-Makros (wenn möglich): Das Gleiche gilt für OLE und DDE (so geht’s)

- Aktivieren Sie MFA für alles: Dies hilft, die Übernahme von Konten und das Hijacking von Tools zu verhindern.

- Investieren Sie in E-Mail- und DNS-Filterung: Ziel ist es, Endbenutzer:innen zu schützen, indem so viel wie möglich von dem schlechten Material entfernt wird, bevor es sie erreicht.

- Investieren Sie in Patch-Verwaltung: Automatisieren Sie alles so weit wie möglich mit einer Lösung, die sowohl Windows- als auch Drittanbieter-Updates anwenden kann.

Natürlich sollten Sie eine ordnungsgemäß konfigurierte Backup-Lösung verwenden und die Wiederherstellung von Backups in großem Umfang testen. Mehrere Wiederherstellungspunkte und die Replikation außerhalb des Standorts sind entscheidend. Erinnern Sie sich an Schrödinger’s Backup: „Der Zustand eines Backups ist unbekannt, bis eine Wiederherstellung versucht wird.“

Dies ist nur die Spitze des Eisbergs, was die Abwehrmaßnahmen betrifft, aber da die überwiegende Mehrheit der Ransomware durch RDP-Kompromittierung und E-Mails (in der Regel mit bösartigen Office-Dokumenten im Anhang) verbreitet wird, können Sie Ihr Risiko drastisch verringern, wenn Sie nur diese fünf Aspekte beachten.

Darüber hinaus ist es wichtig, proaktiv auf Anzeichen von Ransomware-Aktivitäten zu achten. Unser Video zum Thema Wie man Ransomware erkennt: Monitoring und Benachrichtigung zeigt praktische Möglichkeiten auf, wie IT-Teams und MSPs Bedrohungen frühzeitig erkennen und schneller reagieren können.

Wie NinjaOne diese Ransomware-Statistiken angeht

Es ist hilfreich, eine RMM- und IT-Management-Lösung wie NinjaOne zu verwenden, mit der Sie die Grundlage für eine starke IT-Sicherheitsstrategie schaffen können. Mit automatisiertem Patch-Management, sicheren Backups und vollständiger Transparenz Ihrer IT-Infrastruktur hilft NinjaOne RMM Ihnen, Ransomware-Angriffe von Anfang an zu verhindern.

Sichern Sie sich Ihr kostenloses Angebot, testen Sie 14 Tage gratis, oder sehen Sie sich eine Demo an.