Ein Bedrohungsakteur, auch bekannt als böswilliger oder bösartiger Akteur, ist jede Person, die absichtlich ein digitales Gerät oder System beschädigt. Diese Personen nutzen Schwachstellen und Sicherheitslücken in Ihren Computern oder Netzwerken aus, um störende Angriffe durchzuführen, sei es aus finanziellen Gründen oder zu ideellen Zwecken.

Es ist erwähnenswert, dass Bedrohungsakteure nicht dasselbe sind wie Cyber-Kriminelle, obwohl beide Ähnlichkeiten aufweisen. Wie der Name schon sagt, betreiben Cyber-Kriminelle illegale Aktivitäten wie Spear-Phishing oder Ransomware-as-a-Service. Bedrohungsakteure hingegen umfassen ein breiteres Spektrum von Personen, darunter nicht nur Cyber-Kriminelle, sondern auch Terroristen, Insider und sogar Internet-Trolle. Ein Bedrohungsakteur ist also jeder, der beabsichtigt, ein bestimmtes Computersystem auf verschiedene Weise zu schädigen.

Wer sind die Ziele der Bedrohungsakteure?

Jeder kann zum Ziel eines Bedrohungsakteurs werden. Einige Bedrohungsakteure könnten darauf abzielen, einer willkürlichen Anzahl von Menschen, einschließlich Fremden, Schaden zuzufügen. Dazu gehören die Cyber-Großwildjagd, bei der Bedrohungsakteure Ransomware einsetzen, um große Unternehmen oder hochrangige Einzelpersonen für finanziellen Gewinn ins Visier nehmen, aber auch fortgeschrittene anhaltende Bedrohungen (Advanced Persistent Threats, APT), wie die von Russland gesponserten, bei denen es sich um anhaltende Cyberangriffe handelt, die über einen längeren Zeitraum hinweg sensible Daten stehlen.

Ebenso können Bedrohungsakteure auch auf bestimmte Personen oder Unternehmen abzielen, wie z. B. Trolle, die Posts in den sozialen Medien spammen, oder Mitarbeiter:innen, die Informationen aus ihrem Unternehmen stehlen, die den Berechtigten vorbehalten sind.

Wie Sie bemerken können, unterscheiden sich die Ziele von Fall zu Fall, je nachdem, welchen Zweck der Bedrohungsakteur letztlich verfolgt.

Lernen Sie die 5 wichtigsten IT-Sicherheitsgrundlagen und schützen Sie sich vor Bedrohungsakteuren.

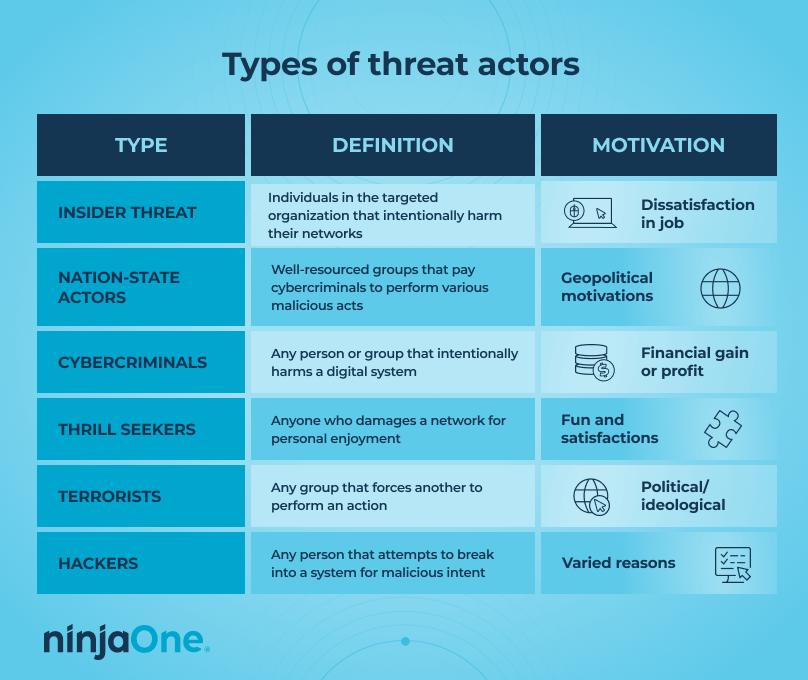

Arten von Bedrohungsakteuren

Die meisten von ihnen fallen unter den Standardbegriff der Cyber-Kriminalität, einige aber auch nicht. Denken Sie daran, dass ein Bedrohungsakteur eine Person ist, die ein Computersystem oder Gerät schädigt, sei es durch Malware oder den Diebstahl vertraulicher Daten. Folglich gibt es viele Arten von Bedrohungsakteuren, die zu beachten sind:

1. Insider-Bedrohungen

Bei Insider-Bedrohungen handelt es sich um Cyberangriffe von autorisierten Anwender:innen, wie Mitarbeiter:innen oder Geschäftspartner:innen, die ihren legitimen Zugang absichtlich missbrauchen. Insider-Bedrohungen können von Korruption über Spionage bis hin zur unbefugten Weitergabe von Informationen reichen.

Beunruhigend ist, dass diese Art von Bedrohungen zunimmt. Einem neuen Bericht von Cybersecurity Insiders zufolge sind Insider-Angriffe von 2019 bis 2024 von 66 % auf 76 % gestiegen, und diese Zahl wird in den nächsten Jahren voraussichtlich noch weiter steigen.

2. Staatlich-unterstützte Bedrohungen

Staaten finanzieren Gruppen von Bedrohungsakteuren, damit sie eine Reihe von bösartigen Aktivitäten durchführen. Die Cybersecurity & Infrastructure Security Agency (CISA) hat erklärt, dass nationalstaatliche Gegner eine „erhöhte Bedrohung“ für die nationale Sicherheit darstellen, da sie ständig ausgeklügelte bösartige Cyber-Aktivitäten einsetzen, um über längere Zeit in Netzwerke und Systeme einzudringen.

3. Cyber-Kriminelle

Wenn wir den Begriff ‚Bedrohungsakteure‘ hören, denken wir oft an Cyber-Kriminelle. Diese Akteure sind in der Regel durch finanziellen Gewinn motiviert und setzen verschiedene Social-Engineering-Strategien ein, z. B. Phishing-E-Mails oder andere gängige Cyber-Angriffe, um uns dazu zu bringen, eine gewünschte Handlung auszuführen.

4. Abenteuersuchende

Abenteuersuchende sind Bedrohungsakteure, die Computersysteme oder Netzwerke zu ihrem eigenen Vergnügen beschädigen. Diese Art von Akteuren ist oft schwer zu klassifizieren, da ihre Motivation unterschiedlich sein kann, sei es, um zu sehen, wie viele sensible Daten sie stehlen oder wie weit sie mit ihren bösartigen Aktionen gehen können. In der Regel haben Abenteuersuchende nicht die Absicht, ihren Zielen großen Schaden zuzufügen, können aber eine gewisse Netzwerkverzögerung oder betriebliche Auswirkungen verursachen.

5. Terrorist:innen

Extremistische Gruppen, die verschiedene Cybertechniken einsetzen, um eine Gruppe von Menschen einzuschüchtern oder zu bestimmten Handlungen zu zwingen, werden als terroristische Bedrohungsakteure bezeichnet. Diese Akteure können sich mit anderen Arten, wie z. B. Insidern und nationalstaatlichen Akteuren, überschneiden, um ihre Ziele zu erreichen. Daher kann das Verständnis der Motivationen des Bedrohungsakteurs dabei helfen, zu unterscheiden, welchem Typ er angehört. In der Regel sind Terrorist:innen eher durch politische oder ideologische Ziele als durch finanzielle Vorteile motiviert.

6. Hacker:innen

Als Hacker gilt jeder, der seine technischen Fähigkeiten einsetzt, um ein Problem zu überwinden, z. B. wenn er sich aus einem System ausgesperrt hat. Das bedeutet, dass ‚gute‘ oder ethische Hacker:innen mit Unternehmen zusammenarbeiten, um deren IT-Netzwerke gesund zu erhalten und Schwachstellen zu erkennen.

In diesem Artikel konzentrieren wir uns jedoch auf Hacker:innen (oder Black-Hat-Hacker:innen), die versuchen, mit böswilligen Absichten in ein Computernetz oder -system einzudringen. Black-Hat-Hacker:innen verwenden verschiedene Techniken, um ihr Ziel zu erreichen, z. B. das Hacken von Passwörtern, Phreaking oder die Durchführung eines verteilten Denial-of-Service-Angriffs.

Der Schutz Ihres IT-Netzwerkes vor Bedrohungsakteuren

Es gibt keinen einzigen Weg, um Ihr IT-Netzwerk vor Bedrohungen zu schützen. Da jeder Bedrohungsakteur anders ist und unterschiedliche Beweggründe für seine Angriffe hat, können IT-Experten keine einheitliche, wirksame Methode vorschlagen, um diese Bedrohungen in Ihrem Unternehmen zu verhindern.

Eine All-in-One-Softwarelösung für das Endpunkt-Management, wie NinjaOne, kann jedoch einen erheblichen Unterschied ausmachen. Mit proaktivem IT-Support und vielen sofort einsatzbereiten Funktionen, die Schwachstellen prompt erkennen und beheben, können Sie das Risiko einer Beeinträchtigung des Unternehmens durch einen Bedrohungsakteur verringern.

Mit der IT-Management-Software von NinjaOne gibt es keine Verpflichtungen und keine versteckten Kosten. Sichern Sie sich Ihr kostenloses Angebot, testen Sie 14 Tage gratis, oder sehen Sie sich eine Produkt-Demo an.