Avec l’augmentation du travail à distance et des pratiques BYOD (bring-your-own-device), la gestion des appareils mobiles (MDM) est devenue une nécessité. Grâce à la gestion des appareils mobiles, les équipes informatiques peuvent contrôler, sécuriser et gérer les appareils mobiles, tels que les smartphones, les ordinateurs portables et les tablettes. Dans cette présentation de la gestion des appareils mobiles (MDM), nous verrons ce qu’est la MDM, son importance dans le monde de l’informatique et les bonnes pratiques à suivre.

Qu’est-ce que la gestion des appareils mobiles (MDM) ?

La gestion des appareils mobiles (MDM) est une solution logicielle qui permet aux équipes informatiques de contrôler, de sécuriser et de gérer les appareils mobiles, notamment les smartphones, les tablettes et les ordinateurs portables.

Le MDM fait souvent partie de la gestion unifiée des terminaux (Unified Endpoint Management (UEM)), qui consiste à gérer, surveiller et sécuriser les appareils à partir d’un guichet unique. L’objectif du MDM est de garantir que les terminaux mobiles des membres de l’équipe et les données confidentielles qu’ils contiennent sont utilisés de manière sûre et sécurisée. Il prend également en charge les pratiques BYOD, qui ont gagné en popularité ces dernières années.

Pourquoi la gestion des appareils mobiles (MDM) est-elle importante ?

Sans la gestion des appareils mobiles, les administrateurs informatiques ne seraient pas en mesure de sécuriser et de gérer les appareils distants de manière approfondie. Selon C Solutions IT, « l’utilisation des appareils mobiles dans les entreprises a progressé au fil des ans, et ils gèrent aujourd’hui environ 80 % de la charge de travail d’un bureau typique ». Les modèles de travail à distance et hybrides ayant été adoptés par de nombreuses entreprises ces dernières années, les équipes informatiques avaient besoin d’un moyen permettant aux membres de l’équipe de travailler en toute sécurité sur des terminaux distants, et parfois sur leurs propres appareils dans le cadre d’une politique BYOD.

Le travail à distance et le travail en mode hybride ne sont pas près de disparaître. En fait, les effectifs hybrides sont souvent considérés comme le mélange parfait entre les modèles à distance et sur site, et « le modèle de travail hybride devrait passer de 42% en 2021 à 81% en 2024 ». Que votre entreprise utilise un environnement de travail entièrement distant ou hybride, vous aurez besoin de MDM pour assurer la sécurité de vos appareils distants et de vos données.

Comment fonctionne la gestion des appareils mobiles (MDM) ?

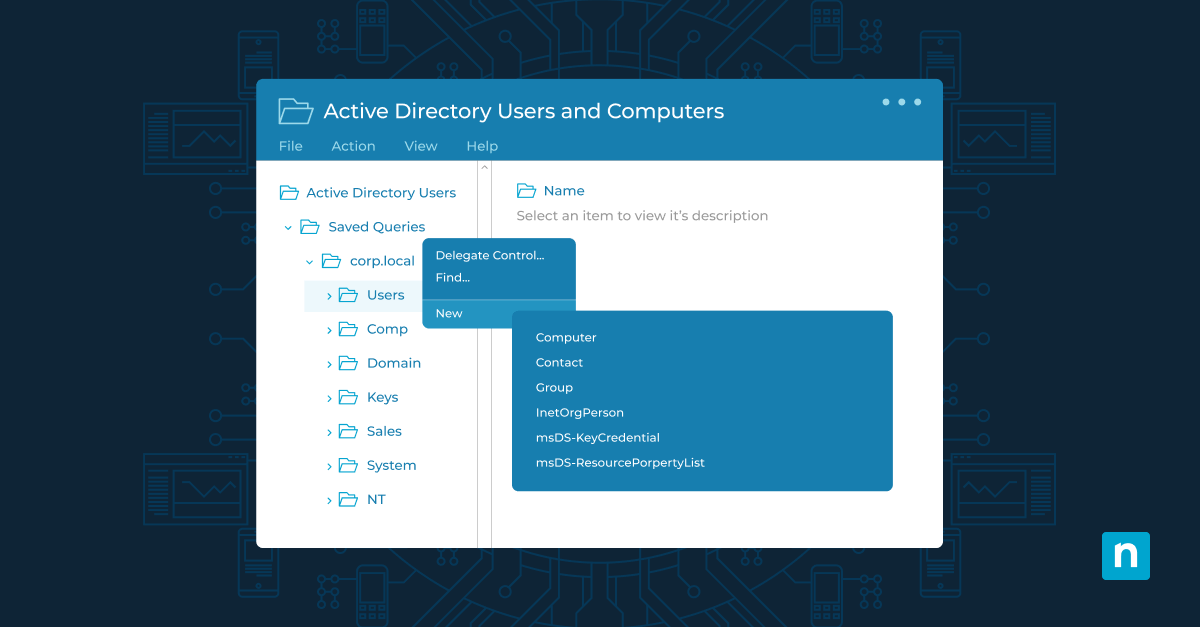

TechTarget propose la meilleure explication détaillée du fonctionnement de la gestion des appareils mobiles (MDM). Ils précisent que « la gestion des appareils mobiles repose sur un logiciel de terminal appelé agent MDM et sur un serveur MDM qui se trouve sur le cloud. Les administrateurs informatiques configurent les politiques par le biais de la console de gestion du serveur MDM, et le serveur transmet ensuite ces politiques à l’agent MDM sur l’appareil. L’agent applique les politiques à l’appareil en communiquant avec les API (Application Programming Interface) intégrées directement dans le système d’exploitation de l’appareil ».

Pour l’essentiel, les outils de gestion des appareils mobiles fonctionnent de la même manière que de nombreuses solutions de surveillance et de gestion à distance (RMM). Ces deux outils utilisent un agent placé sur le terminal qui permet aux équipes informatiques de contrôler, de se connecter et de communiquer avec le terminal.

Quels sont les principaux éléments de la gestion des appareils mobiles (MDM) ?

Bien que l’objectif principal du MDM soit la sécurité, il a également de nombreuses autres fonctions essentielles. Les principaux composants d’une solution de gestion des appareils mobiles sont les suivants :

- Gestion de l’accès

- Sécurité des appareils et des applications

- Sécurité des données

- Suivi des appareils

- Surveillance et gestion des terminaux

- Automatisation des tâches

- Support technique

- Gestion du contenu

Quelles sont les informations que MDM peut obtenir d’un appareil ?

Le MDM peut recueillir beaucoup d’informations sur un appareil, mais il ne peut pas accéder à tout. Les informations auxquelles les administrateurs MDM peuvent accéder comprennent la version du système d’exploitation, le modèle de l’appareil, les informations sur l’état de l’appareil, l’emplacement de l’appareil, les applications, les informations sur le réseau et les politiques de sécurité. Le MDM ne donne pas accès à des données plus personnelles, telles que les e-mails, les textes, les fichiers, les photos, l’historique du navigateur, les contacts, les informations financières, etc.

La raison pour laquelle le MDM est mis en place de cette manière est qu’il bénéficie à la fois à l’entreprise et à l’utilisateur de l’appareil. L’objectif du MDM est de protéger et de gérer les appareils et toutes les données liées à une entreprise ou à ses projets, tout en respectant la vie privée et les informations personnelles du propriétaire de l’appareil.

Apportez votre propre appareil (BYOD) et gestion des appareils mobiles (MDM)

Comme indiqué ci-dessus, le MDM est mis en place de manière à protéger et à sécuriser les appareils et les données de l’entreprise tout en respectant la vie privée et les informations personnelles du propriétaire de l’appareil. C’est pourquoi le MDM va de pair avec le BYOD (Bring Your Own Device) , une pratique qui permet aux membres de l’équipe d’apporter et d’utiliser leurs appareils personnels pour le travail. Le BYOD permet non seulement d’économiser les ressources d’une entreprise, mais il permet également aux membres de l’équipe d’utiliser des appareils qui leur sont familiers et avec lesquels ils se sentent à l’aise, ce qui constitue une situation gagnant-gagnant pour tous.

3 bonnes pratiques en matière de gestion des appareils mobiles

1) Automatiser les tâches de routine

Un MDM devrait faciliter la gestion des appareils mobiles et la rendre plus efficace, et l’automatisation de l’informatique est un moyen d’y parvenir. Automatisez les mises à jour des appareils, les rapports et autres tâches de routine pour gagner du temps et économiser vos ressources.

2) Respecter toutes les pratiques de sécurité

Si la mise en œuvre d’une solution MDM contribue aux efforts de sécurité, les équipes informatiques ne doivent pas oublier les autres bonnes pratiques en matière de sécurité informatique, telles que les protocoles de contrôle d’accès et les mots de passe robustes. La meilleure façon de s’assurer que les appareils restent sûrs et sécurisés est de suivre toutes les bonnes pratiques de sécurité lors de l’utilisation d’un outil MDM.

3) Utiliser le MDM avec le BYOD

Les politiques BYOD doivent être claires et faciles à comprendre pour les employés. Si votre entreprise décide d’adopter le BYOD, assurez-vous de mettre en œuvre le MDM dès que possible pour une sécurité optimale.

Conclusion

L’utilisation des appareils mobiles sur le lieu de travail étant en augmentation, on peut s’attendre à ce que de plus en plus d’entreprises utilisent des solutions MDM. Si votre équipe informatique a besoin d’un moyen de gérer, de contrôler et de sécuriser les appareils mobiles, le MDM est actuellement la meilleure solution sur le marché. Que vous appliquiez une politique BYOD ou que vous utilisiez les appareils de votre entreprise, mettez en place un système de MDM pour vous assurer que tous les appareils mobiles, et les données de votre entreprise, restent entre de bonnes mains.