Pendant la pandémie de COVID-19, il a été signalé que la cybercriminalité a augmenté de 600 %. Le monde est devenu de plus en plus dépendant de la technologie, que ce soit pour la vie privée ou professionnelle, et en conséquence les cyberattaques ont augmenté. Malheureusement, de nombreuses fausses idées sur la cybersécurité empêchent les entreprises de se préparer et de réagir de façon adéquate face à ces attaques.

Catherine Pitt, vice-présidente chargée de la sécurité de l’information chez Pearson, a déclaré : « Songez que de nombreuses entreprises consacrent actuellement la même quantité de temps, d’efforts et d’argent chaque année à la sécurisation de l’inventaire électronique des produits de nettoyage qu’à la protection de leurs informations d’entreprise les plus sensibles. » Il faut consacrer plus de temps et de ressources à la protection de ces informations essentielles.

La sécurité informatique est d’une importance capitale pour protéger les données et les actifs technologiques de votre entreprise. Nous avons établi une check-list de sécurité informatique pour vous aider à vous lancer. Mais tout d’abord, voyons pourquoi il est important d’évaluer le risque de sécurité.

L’importance de l’évaluation des risques de sécurité

L’évaluation des risques pour la sécurité informatique vous permet (ou permet à une tierce partie) d’examiner vos systèmes, processus et technologies afin d’identifier les risques dans votre environnement qui peuvent être exploités par une personne malveillante.

Au cours de l’évaluation, des outils sont utilisés pour effectuer une évaluation de la vulnérabilité de votre réseau. Cette évaluation comprend des éléments tels que les tests de pénétration, l’audit du comportement des utilisateurs et la simulation de tentatives d’hameçonnage. Une fois ces vulnérabilités identifiées, un rapport listant les vulnérabilités est généré. Ensuite, votre entreprise peut y remédier. Le rapport d’évaluation des risques pour la sécurité informatique fournit des faits concrets et des preuves de ce qui fait défaut dans la cybersécurité de votre entreprise.

Quels sont les avantages de l’utilisation d’une check-list de sécurité informatique ?

L’utilisation d’une check-list de sécurité informatique permet de s’assurer que toutes les mesures sont prises et que votre environnement informatique est protégé. En prenant en compte tous les éléments, vous ne laissez rien au hasard et vous pouvez protéger tous les composants de votre technologie contre les cybermenaces. Consultez cette check-list de sécurité informatique pour connaître les éléments de base à inclure dans votre stratégie de sécurité informatique :

Check-list de sécurité informatique

La sécurité informatique est un terme général qui implique la protection de tous les systèmes, données et appareils d’une entreprise. Il peut être difficile de savoir comment protéger efficacement chaque élément de votre environnement informatique. Comment savoir quels sont les outils de cybersécurité dont vous avez besoin ou comment vous assurer que tous vos actifs informatiques sont protégés de façon adéquate ?

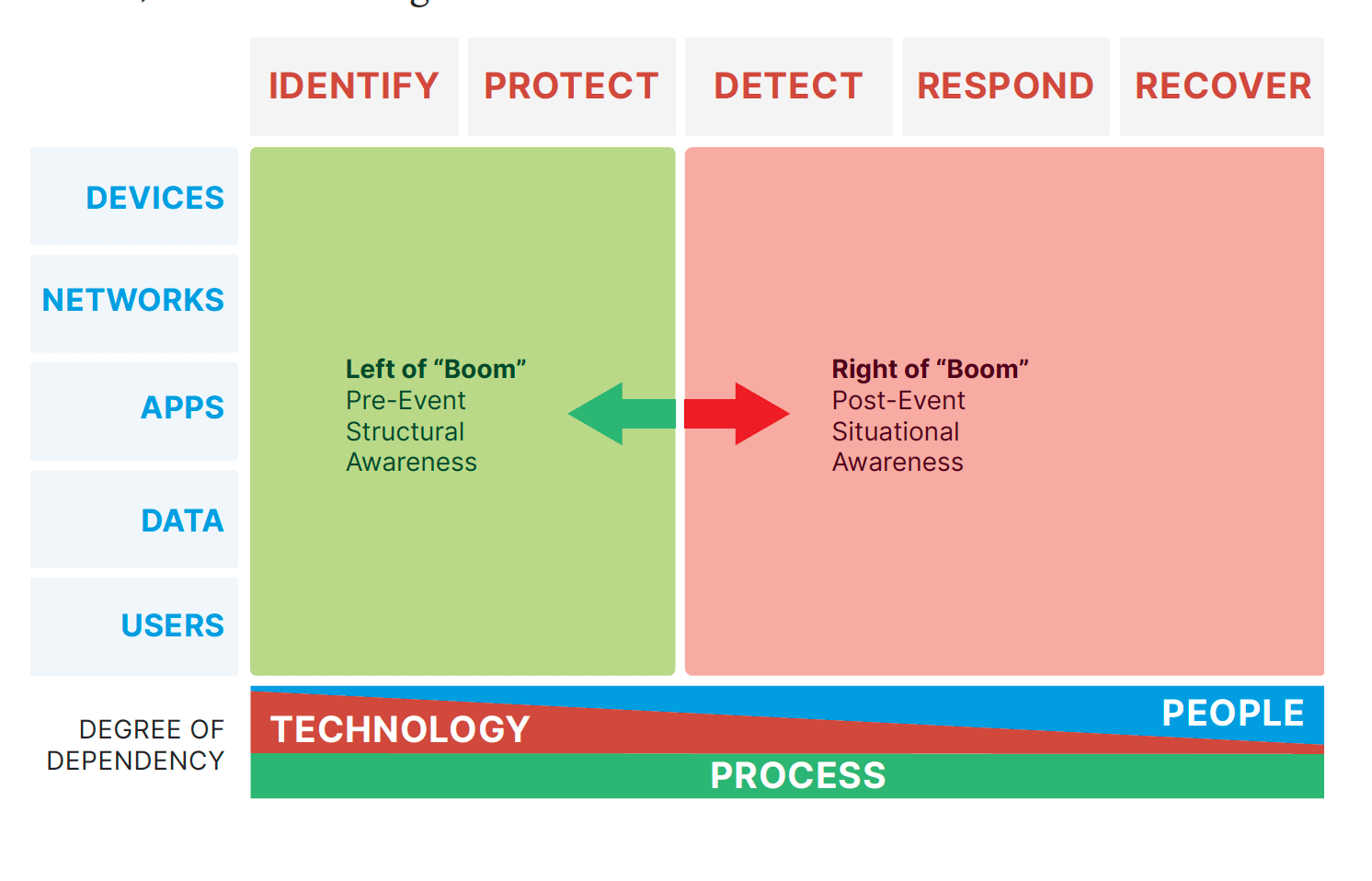

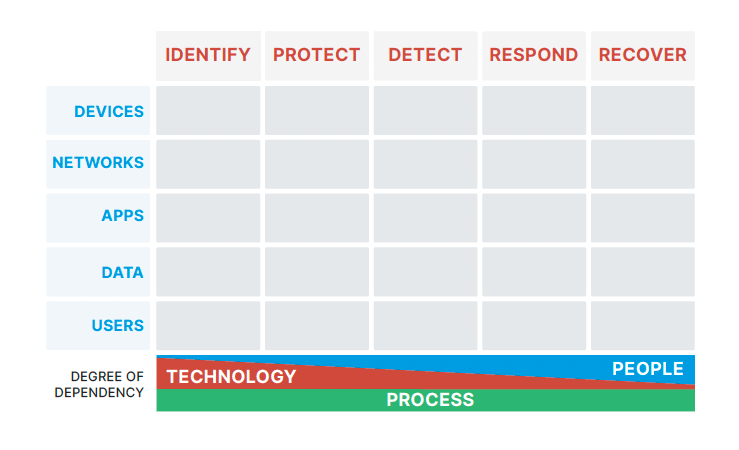

Pour aider à simplifier ce processus compliqué, Sounil Yu a créé la matrice de sécurité informatique Cyber Defense Matrix. Ce cadre aide les entreprises à comprendre quelle est la situation en matière de sécurité et l’état de leur sécurité, et c’est sur ce modèle que se basera notre check-list.

La matrice commence par les cinq fonctions du framework NIST: identifier, protéger, détecter, réagir et rétablir. Ces fonctions opérationnelles constituent la première dimension de la matrice. La deuxième dimension de la matrice énumère les principales classes d’actifs qui doivent être protégées dans un environnement informatique. Les actifs sont les suivants : appareils, applications, réseaux, données et utilisateurs.

En dessous de la grille, se trouve le degré de dépendance. Cela représente un continuum de la quantité de technologie ou de personnes dont dépend chacune des fonctions. La fonction d’identification est celle qui s’appuie le plus sur la technologie. À mesure que l’on se déplace vers la droite de la grille, chaque fonction en dépend moins, tandis que la dépendance de chaque fonction consécutive vis-à-vis des personnes augmente. Dans le cadre du continuum technologique et humain, il existe une dépendance constante vis-à-vis du processus.

Assurez-vous que vous disposez du personnel, de la technologie et des processus nécessaires pour remplir chacune de ces fonctions.

Tout d’abord, il y a vos actifs, qu’essayez-vous de sécuriser ?

1. Sécurité des appareils/terminaux

La sécurité des terminaux ou des appareils vise à protéger vos systèmes et vos actifs sur les appareils ou les terminaux. Ces actifs pourraient avoir un impact majeur sur votre entreprise s’ils étaient divulgués ou compromis de quelque manière que ce soit. Les contrôles de sécurité des terminaux comprennent l’accès contrôlé, le cryptage des lecteurs, la gestion des mots de passe, l’antivirus géré et l’approbation des appareils. Un logiciel de gestion des terminaux vous offre également une plus grande visibilité, qui est une condition fondamentale pour une sécurité efficace, et afin que vous puissiez détecter les cyberattaques plus tôt.

2. Sécurité des réseaux

Le réseau de votre entreprise donne accès à tous les éléments de l’infrastructure informatique. Il est donc essentiel de mettre en place une sécurité réseau efficace. Cela se fait par le biais d’éléments tels que la segmentation du réseau, le contrôle d’accès, le sandboxing et le zéro trust.

3. Sécurité des applications

La sécurité des applications consiste à mettre en place des dispositifs de sécurité pour vous protéger des attaquants au niveau des applications. Les fonctions de sécurité des applications comprennent l’authentification, l’autorisation, le chiffrement et la journalisation.

4. Sécurité des données

La sécurité des données est la pratique consistant à protéger vos actifs informatiques tout au long de leur cycle de vie. Cela comprend le stockage des données, l’accès aux données, le transport des données et l’élimination appropriée des données. Les solutions courantes de sécurité des données comprennent la découverte et la classification des données, le chiffrement des données, la sauvegarde et la récupération des données, la segmentation des données, et bien plus.

5. Sécurité des utilisateurs

selon IBM, 95 % des intrusions sont dues à une erreur humaine. Les gens ne sont pas des machines; ils peuvent se laisser distraire ou être facilement trompés et sont imprévisibles, ce qui facilite l’entrée et la compromission des systèmes par des personnes malveillantes. Les mesures de sécurité visant à protéger les utilisateurs comprennent des simulations de phishing, l’authentification multifactorielle (MFA) et la vérification des antécédents.

Ensuite, vous avez vos fonctions ou capacités de sécurité, ce dans quoi vous devez investir pour sécuriser réellement ces actifs.

La Cyber Defense Matrix classe ces fonctions comme étant soit à gauche du « boom », soit à droite du « boom », ce qui signifie qu’elles se produisent généralement avant ou après un incident de cybersécurité.

Identifier

La fonction d’identification englobe les actions nécessaires pour inventorier tous vos actifs et comprendre votre situation actuelle en matière de sécurité. Il peut s’agir d’effectuer une évaluation des vulnérabilités ou d’analyser votre surface d’attaque. En investissant dans des tests et des mesures appropriés, vous saurez mieux où se trouvent les lacunes et ce qui peut nécessiter une attention accrue.

Protéger

La protection de vos actifs implique des mesures telles que le durcissement, l’application de correctifs et la gestion des vulnérabilités. Il peut également s’agir de mesures prises après la découverte d’un logiciel malveillant, comme l’isolement d’un virus pour l’empêcher d’infecter d’autres actifs informatiques. La fonction de protection consiste, par exemple, à utiliser des configurations sécuritaires de Windows et à installer un EDR/antivirus.

Détecter

La détection repose à la fois sur les personnes et la technologie, et elle est utilisée après le début d’une cyberattaque. La fonction de détection est utilisée pour reconnaître les acteurs de la menace ou les événements de cybersécurité, ce qui peut être accompli par la découverte et la recherche active effectuées par une personne ou par des alertes automatiques lorsque l’activité dans l’environnement informatique est inhabituelle.

Réagir

C’est en réagissant face à l’événement que l’on éradique la cybermenace. La rapidité de votre réaction et la réussite de l’élimination de la menace détermineront l’issue de l’événement. Il est donc essentiel de disposer d’un plan bien pensé et de stratégies de réaction efficaces. Cette fonction couvre également la manière dont vous évaluez les dommages qui ont été causés.

Récupérer

La dernière fonction est la récupération. Après avoir été victime d’une cyberattaque, vous devez trouver un moyen de vous en sortir pour rétablir et reprendre vos activités. Ces cinq fonctions sont toutes très importantes, mais la fonction finale de récupération montrera la force de votre stratégie de sécurité informatique lorsque vous restaurerez les actifs endommagés et que tout reviendra à la normale. Avec un peu de chance, après avoir subi une attaque, vous serez également en mesure de reconnaître et d’enregistrer les moyens d’améliorer votre stratégie de sécurité informatique.

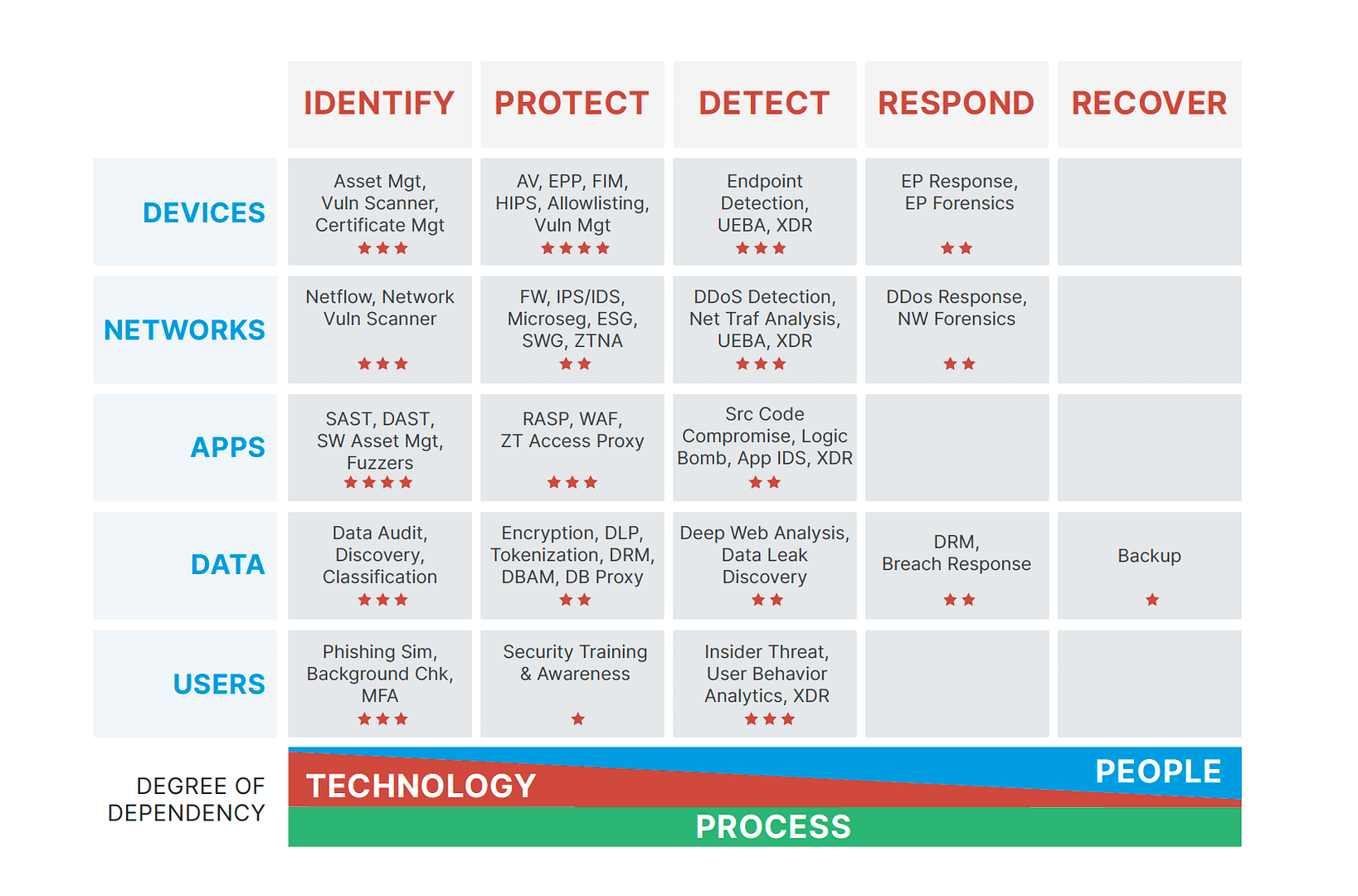

Utilisez la matrice de cyberdéfense (Cyber Defense Matrix) comme check-list de la sécurité informatique pour effectuer une évaluation des risques de votre environnement informatique. Cette matrice montre les actions et les contrôles de sécurité qui peuvent être utilisés pour chaque actif au travers des cinq fonctions opérationnelles :

Lorsque vous réalisez votre évaluation ou votre audit de la sécurité informatique, veillez à garder ces bonnes pratiques à l’esprit :

Bonnes pratiques pour la réalisation d’un audit de sécurité informatique

La réalisation d’un audit de cybersécurité approprié est essentielle pour protéger et sécuriser votre environnement informatique. Crash Test Security fournit quelques bonnes pratiques pour mener un audit de sécurité informatique:

Définissez vos objectifs de sécurité informatique

Quels objectifs spécifiques essayez-vous d’atteindre avec votre sécurité informatique ? Commencez par décrire les objectifs informatiques de l’entreprise et ce que l’audit doit vérifier. Identifiez les vulnérabilités que vous essayez de gérer ou les lacunes ou problèmes potentiels que vous voulez atténuer.

Élaborez des politiques de sécurité

Les politiques de sécurité informatique définissent les règles et les attentes concernant la façon dont les membres de votre entreprise accèdent aux technologies et les utilisent. Développez et révisez ces politiques afin que tout le monde soit sur la même longueur d’onde.

Informez tous les employés de l’entreprise

Toute personne ayant accès à une technologie au sein de votre entreprise doit avoir une connaissance de base de vos politiques de cybersécurité. Ils doivent également comprendre le rôle qu’ils jouent dans un audit de sécurité informatique.

Référencez les exigences de sécurité

Selon le secteur d’activité de votre entreprise, certaines lois sur la protection des données sont en vigueur. Identifiez le cadre de sécurité qui convient à votre entreprise, puis faites référence aux exigences de sécurité associées lors de l’audit de sécurité informatique.

Vérifiez tous les actifs

Assurez-vous que tous vos actifs informatiques sont inventoriés. Il est également utile, dans le cadre de l’audit informatique, de savoir comment tous les actifs sont liés et fonctionnent les uns avec les autres, d’où l’intérêt de créer un diagramme de réseau.

Attribuez des rôles et des responsabilités en matière de sécurité

Indiquez qui doit prendre en charge les différentes responsabilités en matière de cybersécurité. Cela contribue à la création d’une matrice d’escalade, afin que vous sachiez qui contacter à certains niveaux lorsque des incidents de cybersécurité se produisent.

Gérez la sécurité de vos terminaux avec NinjaOne

La sécurité informatique est essentielle pour protéger les données, les appareils et les autres actifs informatiques de votre entreprise. En outre, une stratégie de cybersécurité solide contribuera à bloquer (ou du moins à ralentir) les cyberattaques potentielles et vous permettra de réagir de façon appropriée. Ensemble, un audit de cybersécurité et une stratégie de sécurité informatique bien exécutés vous aident à mieux protéger vos actifs informatiques. Consultez notre liste de contrôle de la cybersécurité pour les entreprises MSP et l’infogérance pour plus d’informations sur la façon de sécuriser l’environnement informatique de votre entreprise.

NinjaOne est une solution de gestion unifiée des terminaux qui combine des fonctions telles que la gestion des correctifs, l’accès à distance et la surveillance en un seul outil. Assurez-vous que tous vos appareils sont sécurisés et protégés en toute simplicité, et profitez d’un essai gratuit ou d’une démonstration personnalisée.