Durante la pandemia di COVID-19, il crimine informatico è aumentato del 600%. Con l’aumento della dipendenza dalla tecnologia, sia per la vita personale che per gli affari, sono aumentati anche i cyberattacchi. Purtroppo, ci sono molte idee sbagliate in materia di sicurezza informatica che impediscono alle aziende di prepararsi e rispondere adeguatamente a questi attacchi.

Catherine Pitt, VP Information Security Officer di Pearson, ha dichiarato: “Considerate che molte aziende attualmente spendono ogni anno la stessa quantità di tempo, sforzi e denaro per mantenere sicuro l’inventario elettronico delle forniture per la pulizia di quanto fanno per salvaguardare le loro informazioni aziendali più sensibili“. È necessario dedicare più tempo e risorse alla protezione di queste informazioni critiche.

La sicurezza informatica è di fondamentale importanza quando si tratta di salvaguardare i dati e le risorse tecnologiche dell’azienda. Abbiamo fornito una panoramica di alto livello di una lista di controllo della sicurezza IT per aiutarti a iniziare. Ma prima, discutiamo del perché è importante valutare il rischio di sicurezza.

L’importanza della valutazione del rischio di sicurezza

L’esecuzione di una valutazione dei rischi per la sicurezza informatica consente a te (o a una terza parte) di esaminare i sistemi, processi e tecnologie per identificare i rischi presenti nel proprio ambiente che possono essere sfruttati da una minaccia.

Durante la valutazione, vengono utilizzati strumenti per eseguire una valutazione della vulnerabilità della rete. Questa valutazione comprende attività come i pen-test, la verifica del comportamento degli utenti e la simulazione di tentativi di phishing. Una volta identificate le vulnerabilità, viene generato un rapporto che le elenca. Quindi, l’organizzazione può porvi rimedio. Il rapporto di valutazione dei rischi per la sicurezza informatica fornisce fatti concreti e prove di ciò che manca nella sicurezza informatica della propria organizzazione.

Quali sono i vantaggi dell’utilizzo di una lista di controllo della sicurezza informatica?

L’utilizzo di una lista di controllo per la sicurezza informatica aiuta a garantire che tutte le sedi siano coperte e che l’ambiente IT sia protetto. Affrontando ogni componente, non lasciate nulla di intentato e proteggete tutti i componenti della tecnologia dalle minacce informatiche. Consulta questa lista di controllo della sicurezza informatica per scoprire quali sono gli elementi di base da includere nella strategia di sicurezza informatica:

Lista di controllo per la sicurezza informatica

La sicurezza informatica è un termine ampio che implica la protezione di tutti i sistemi, i dati e i dispositivi di un’organizzazione. Può essere difficile capire come proteggere efficacemente ogni componente dell’ambiente IT. Come si fa a sapere di quali strumenti di cybersecurity si ha bisogno o a garantire che tutte le risorse IT siano adeguatamente protette?

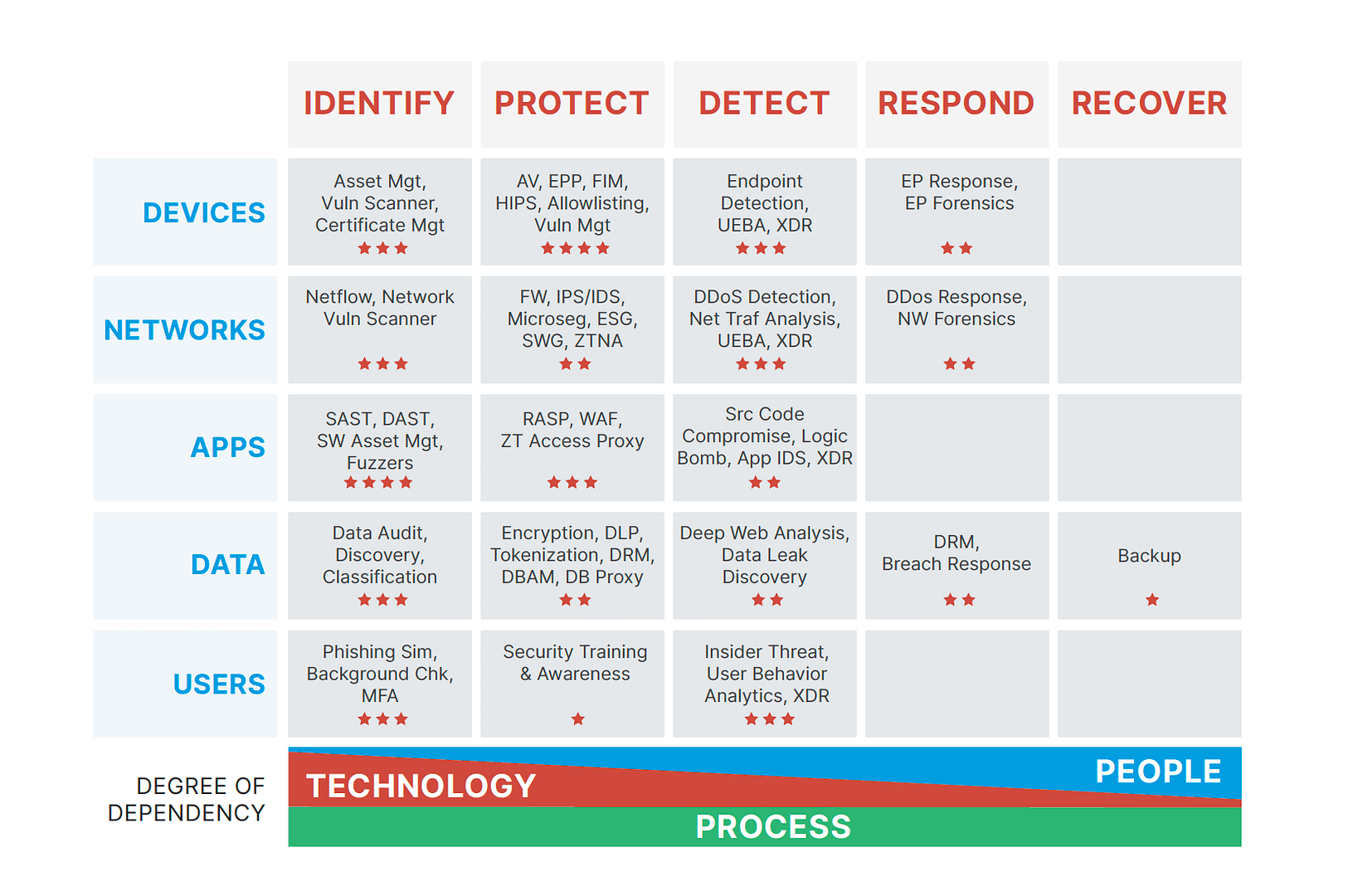

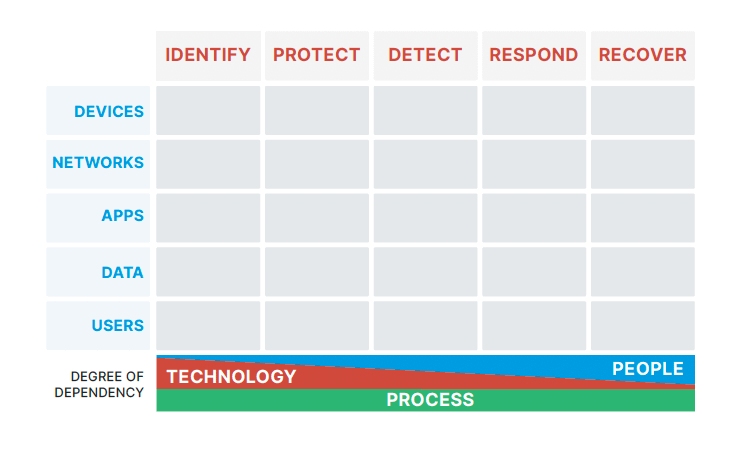

Per semplificare un processo altrimenti complicato, Sounil Yu ha creato la Matrice di difesa informatica. Il framework aiuta le organizzazioni a comprendere il loro panorama di sicurezza e la loro posizione di sicurezza ed è il framework su cui si baserà la nostra checklist.

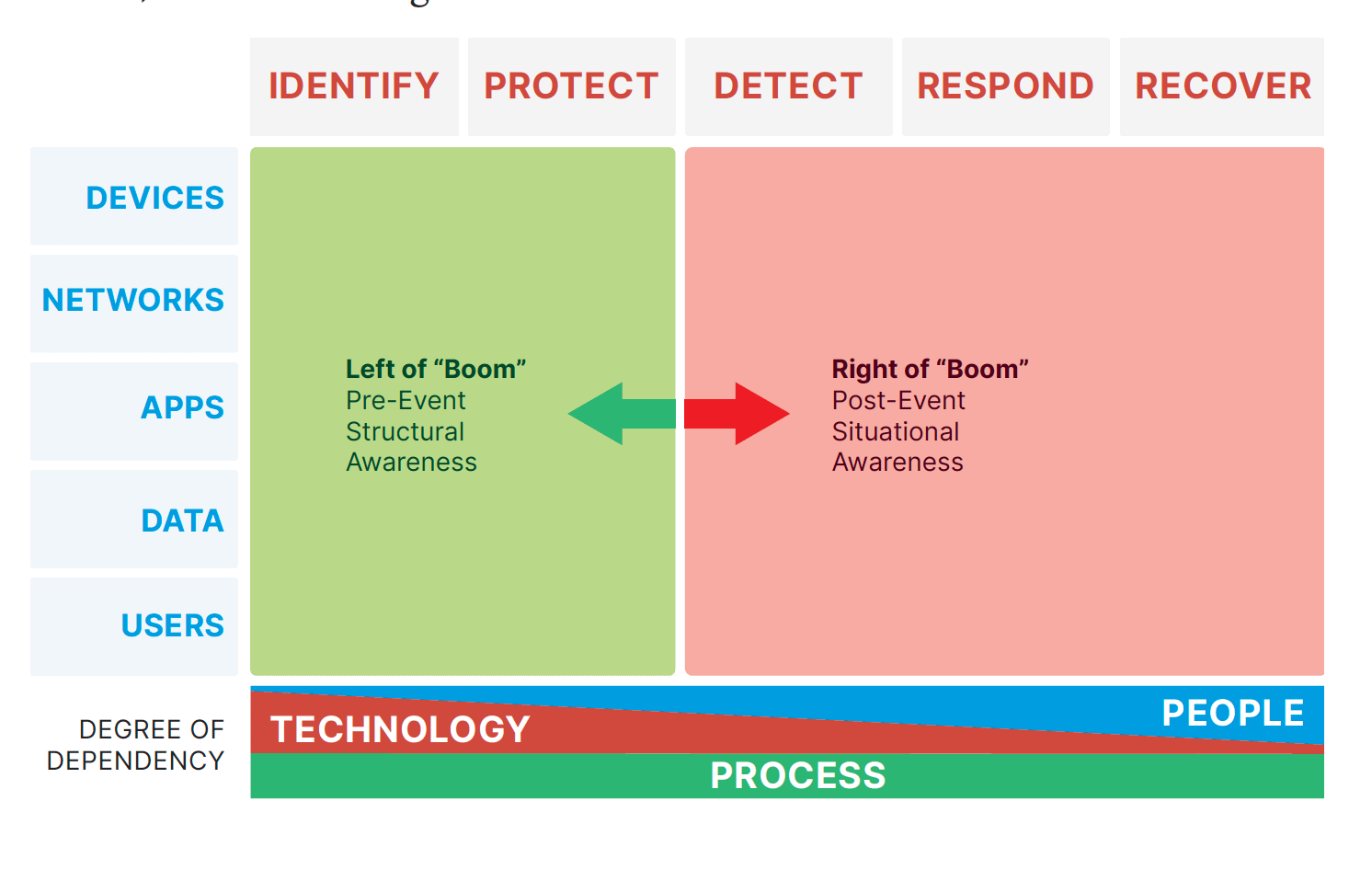

La matrice inizia con le 5 funzioni del framework NIST: identificare, proteggere, rilevare, rispondere e recuperare. Queste funzioni operative costituiscono la prima dimensione della matrice. La seconda dimensione della matrice elenca le principali classi di asset che devono essere protette in un ambiente IT. Gli asset sono: dispositivi, app, reti, dati e utenti.

Framework NIST:

Sotto la griglia, c’è il grado di dipendenza. Questo mostra un continuum di quanto la tecnologia o le persone dipendano da ciascuna funzione. La funzione di identificazione è quella che si affida maggiormente alla tecnologia. Man mano che ci si sposta a destra sulla griglia, ogni funzione dipende meno da essa, mentre cresce la dipendenza di ogni successiva funzione dalle persone. Nell’ambito del continuum tecnologia-persone, vi è una costante dipendenza dal processo.

Assicurati di avere le persone, la tecnologia e i processi necessari per svolgere ciascuna di queste funzioni.

Lista di controllo della sicurezza informatica: Cosa si sta cercando di proteggere?

1. Sicurezza dei dispositivi e degli endpoint

La sicurezza dei dispositivi o degli endpoint mira a proteggere i sistemi e le risorse sui dispositivi o sugli endpoint. Queste risorse potrebbero avere un impatto notevole sull’organizzazione se venissero divulgate o compromesse in qualche modo. I controlli sulla sicurezza degli endpoint includono l’accesso controllato, la crittografia delle unità, la gestione delle password, l’AV gestito e l’approvazione dei dispositivi. Il software di gestione degli endpoint offre anche una maggiore visibilità, che è un requisito fondamentale per una sicurezza efficace, in modo da poter individuare prima gli attacchi informatici.

2. Sicurezza di rete

La rete dell’organizzazione fornisce l’accesso a tutti gli elementi dell’infrastruttura IT, pertanto è fondamentale implementare una sicurezza di rete efficace. Ciò si ottiene attraverso elementi come la segmentazione della rete, il controllo degli accessi, il sandboxing e zero trust.

3. Sicurezza delle applicazioni

La sicurezza delle applicazioni prevede l’implementazione di funzioni di sicurezza per proteggere gli aggressori a livello di applicazione. Le funzioni di sicurezza delle applicazioni includono l’autenticazione, l’autorizzazione, la crittografia e la registrazione.

4. Sicurezza dei dati

La sicurezza dei dati è la pratica di proteggere le risorse IT durante il loro intero ciclo di vita. Ciò include l’archiviazione dei dati, l’accesso ai dati, il trasporto dei dati e il loro corretto smaltimento. Le soluzioni più comuni per la sicurezza dei dati comprendono l’individuazione e la classificazione dei dati, la crittografia dei dati, il backup e il ripristino dei dati, la segmentazione dei dati e altro ancora.

5. Sicurezza dell’utente

Secondo IBM, il 95% delle violazioni della sicurezza informatica sono dovute a errori umani. Le persone non sono macchine; possono distrarsi o essere facilmente ingannate e sono imprevedibili, il che rende più facile per gli attori delle minacce entrare nei sistemi e comprometterli. Le azioni di sicurezza per proteggere gli utenti includono simulazioni di phishing, autenticazione a più fattori (MFA) e controlli dei precedenti.

Lista di controllo della sicurezza informatica: In che cosa bisogna investire per mettere effettivamente al sicuro questi beni.

La Matrice di Difesa Informatica classifica queste funzioni come a sinistra del “boom” o a destra del “boom”, vale a dire che in genere si verificano prima o dopo un evento di cybersecurity.

Matrice di difesa informatica:

Identificare

La funzione di identificazione comprende le azioni necessarie per inventariare tutti gli asset e comprendere l’attuale panorama della sicurezza. Ciò può includere l’esecuzione di una valutazione delle vulnerabilità o l’analisi della superficie di attacco. Investire in test e misurazioni adeguate permetterà di capire meglio dove sono le lacune e cosa potrebbe richiedere maggiore attenzione.

Proteggere

La protezione delle risorse comporta misure quali hardening, patching e gestione della vulnerabilità. Può anche includere azioni intraprese dopo il riconoscimento del malware, come l’isolamento di un virus per evitare che infetti altre risorse IT. Esempi della funzione di protezione sono l’applicazione di configurazioni sicure di Windows e l’installazione di EDR/AV.

Rilevare

Il rilevamento si basa sia sulle persone che sulla tecnologia e viene utilizzato dopo l’inizio di un attacco informatico. La funzione di rilevamento viene utilizzata per riconoscere gli attori delle minacce o gli eventi di cybersecurity, il che può essere realizzato attraverso la scoperta umana e la ricerca attiva o gli avvisi automatici quando l’attività nell’ambiente IT si discosta dalla norma.

Rispondere

La risposta all’evento è il modo in cui si sradica la minaccia informatica. La rapidità della risposta e la capacità di eliminare la minaccia determineranno l’esito dell’evento, per cui è fondamentale disporre di un piano ponderato con strategie di risposta efficaci. Questa funzione riguarda anche il modo in cui si valutano i danni subiti.

Recuperare

La funzione finale è il recupero. Dopo essere stati colpiti da un attacco informatico, si deve trovare un modo per ripristinare tutto e tornare alle attività quotidiane. Tutte e cinque le funzioni sono molto importanti, ma la funzione finale di ripristino mostrerà la forza della strategia di sicurezza informatica quando si ripristinano le risorse danneggiate e si torna alla normalità. Si spera che, dopo aver subito un attacco, sarai anche in grado di riconoscere e registrare i modi per migliorare la strategia di sicurezza informatica in futuro.

Utilizza la Matrice di difesa informatica come lista di controllo della sicurezza informatica per effettuare una valutazione dei rischi del tuo ambiente IT. Questa matrice mostra le possibili azioni e i controlli di sicurezza che possono essere utilizzati per ogni asset delle cinque funzioni operative:

Durante la valutazione o l’audit della sicurezza informatica, assicurati di tenere a mente anche queste migliori pratiche:

Le migliori pratiche per condurre un audit di sicurezza informatica

La conduzione di un’adeguata verifica della cybersecurity è essenziale per proteggere e mettere in sicurezza l’ambiente IT. Crash Test Security fornisce alcune migliori pratiche per condurre un audit sulla sicurezza informatica:

Definire gli obiettivi di sicurezza informatica

Quali obiettivi specifici stai cercando di raggiungere tramite la sicurezza informatica? Inizia a delineare gli obiettivi informatici dell’azienda e a spiegare che cosa si intende verificare esattamente con l’audit. Identifica quali sono le vulnerabilità che stai cercando di gestire o le potenziali lacune o i problemi che volete mitigare.

Sviluppare politiche di sicurezza

Le politiche di sicurezza informatica definiscono le regole e le aspettative per l’accesso e l’utilizzo della tecnologia da parte degli individui dell’azienda. Sviluppa e rivedi queste politiche in modo che tutti siano in sintonia.

Informa tutti i dipendenti dell’azienda

Chiunque abbia accesso a qualsiasi tecnologia all’interno dell’organizzazione deve avere una conoscenza di base delle politiche di cybersicurezza in vigore. Dovrebbero anche capire quale ruolo svolgono in un audit di sicurezza informatica.

Riferimento ai requisiti di sicurezza applicabili

A seconda del settore in cui opera l’organizzazione, sono in vigore alcune leggi sulla protezione dei dati. Individua il framework di sicurezza più adatto alla tua azienda e fai riferimento ai requisiti di sicurezza associati durante l’audit della sicurezza informatica.

Contabilizzare tutte le attività

Assicurati che tutti i tuoi beni informatici siano inventariati. Inoltre, nell’audit IT è utile sapere come tutti gli asset sono collegati e funzionano tra loro, quindi la creazione di un diagramma di rete è utile.

Assegnare ruoli e responsabilità di sicurezza

Delineare chi è responsabile di quali responsabilità in materia di cybersicurezza. Questo aiuta a creare una matrice di escalation, in modo da sapere chi contattare a determinati livelli quando si verificano incidenti di cybersicurezza.

Gestire la sicurezza degli endpoint con NinjaOne

La sicurezza informatica è fondamentale per proteggere i dati aziendali, i dispositivi e le altre risorse IT. Inoltre, una solida strategia di cybersicurezza aiuterà a bloccare (o almeno a rallentare) potenziali attacchi informatici e permetterà di rispondervi in modo appropriato. Insieme, un audit di cybersecurity e una strategia di sicurezza informatica ben eseguiti, aiutano a proteggere meglio le risorse IT. Per ulteriori informazioni su come proteggere l’ambiente IT della tua organizzazione, consulta la nostra Lista di controllo per la cybersicurezza dei MSP.

NinjaOne è una soluzione di gestione degli endpoint unificata che combina funzioni come il patching, l’accesso remoto e il monitoraggio in un’unica soluzione. Assicurati che tutti i tuoi dispositivi siano sicuri e protetti con facilità e registrati oggi stesso per una prova gratuita.