Durante la pandemia de COVID-19, se conoció que los delitos informáticos aumentaron un 600%. A medida que el mundo se ha vuelto más dependiente de la tecnología, ya sea para la vida personal o para los negocios, los ciberataques han incrementado con ella. Lamentablemente, hay muchos conceptos erróneos sobre ciberseguridad que impiden a las empresas prepararse y responder adecuadamente a estos ataques. Catherine Pitt, Vicepresidenta de seguridad de la información de Pearson, afirma: «Pensemos que muchas empresas dedican actualmente la misma cantidad de tiempo, esfuerzo y dinero cada año a mantener seguro el inventario electrónico de los productos de limpieza que a proteger su información corporativa más confidencial». Es necesario dedicar más tiempo y recursos a proteger esta información crítica. La seguridad de TI es de suma importancia cuando se trata de proteger los datos y los activos de TI de tu organización. Para ayudarte a empezar, te ofrecemos un resumen de alto nivel de una lista de verificación de seguridad de TI. Pero antes, analicemos por qué es importante evaluar los riesgos de seguridad.

La importancia de evaluar los riesgos de seguridad

Realizar una evaluación de riesgos de seguridad de TI te permite a ti (o a un tercero) examinar tus sistemas, procesos y tecnologías para identificar riesgos en tu entorno que puedan ser aprovechados por un agente de amenazas. Durante la evaluación, se utilizan herramientas para realizar una evaluación de la vulnerabilidad de tu red. Esta evaluación incluye pruebas de intrusión, auditoría del comportamiento de los usuarios y simulación de intentos de suplantación de identidad. Una vez identificadas las vulnerabilidades, se genera un informe en el que se enumeran. Luego, tu organización puede corregirlas. El informe de evaluación de riesgos de seguridad de TI proporciona hechos concretos y pruebas de lo que falla en la ciberseguridad de tu organización.

¿Cuáles son las ventajas de utilizar una lista de verificación de seguridad de TI?

Utilizar una lista de verificación de seguridad de TI ayuda a garantizar que todas tus bases están cubiertas y que tu entorno de TI está protegido. Al abordar cada componente, no dejas nada librado al azar y proteges todos los componentes de tu tecnología frente a las amenazas informáticas. Consulta esta lista de verificación de seguridad de TI para saber qué elementos básicos debes incluir en tu estrategia de seguridad de TI:

Lista de verificación de seguridad de TI

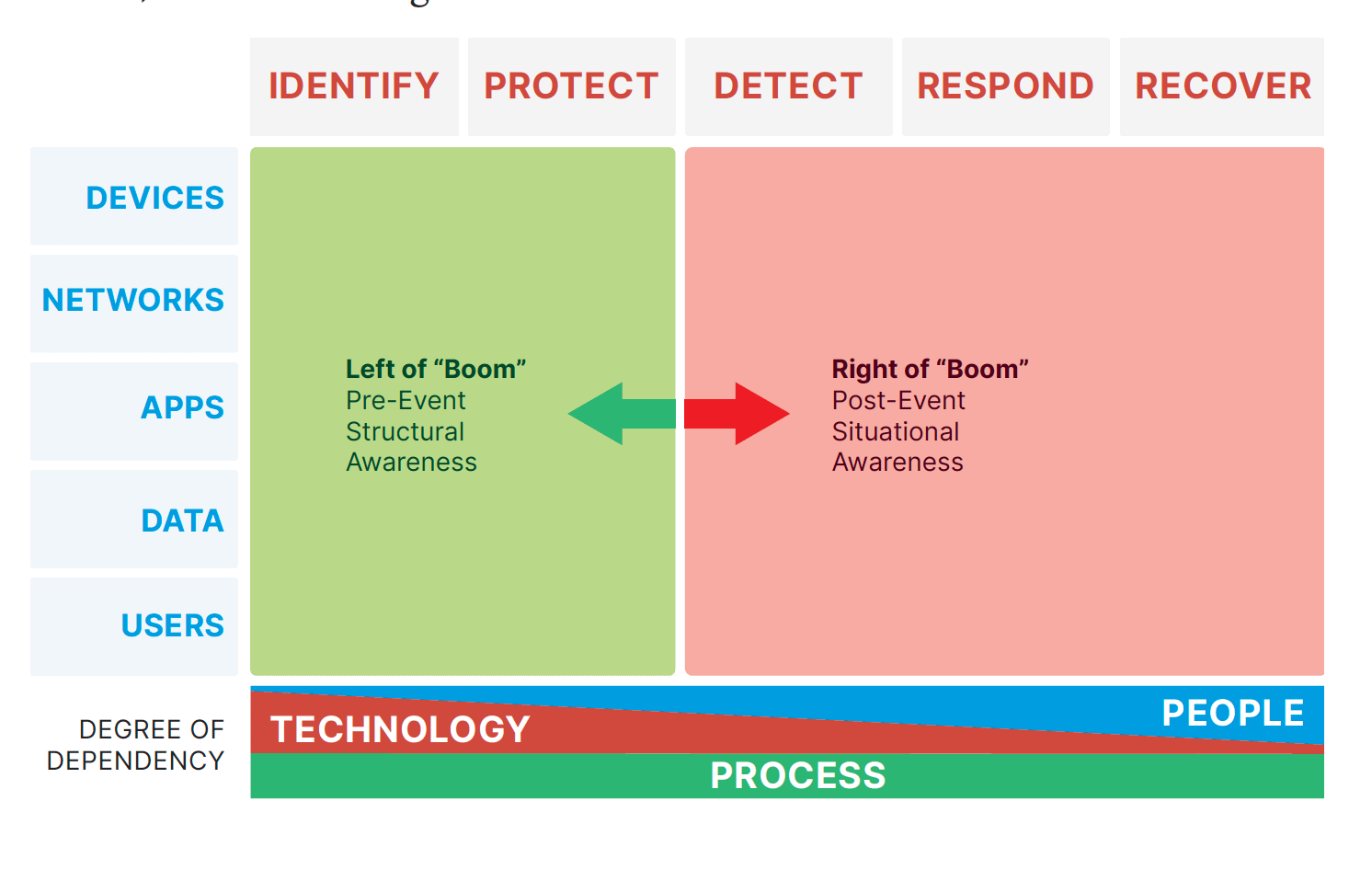

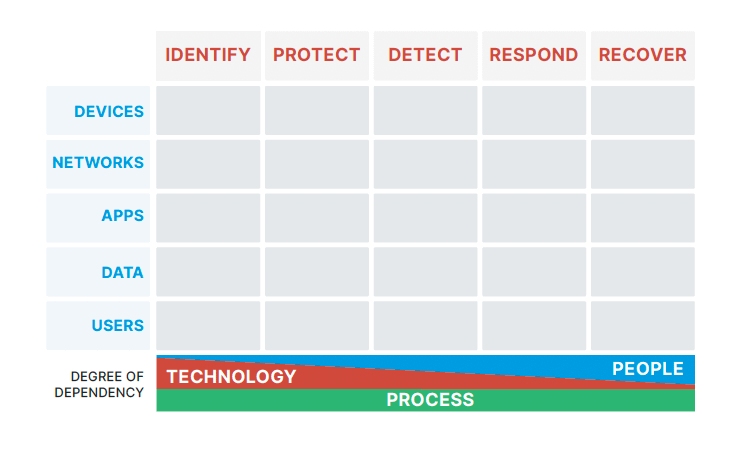

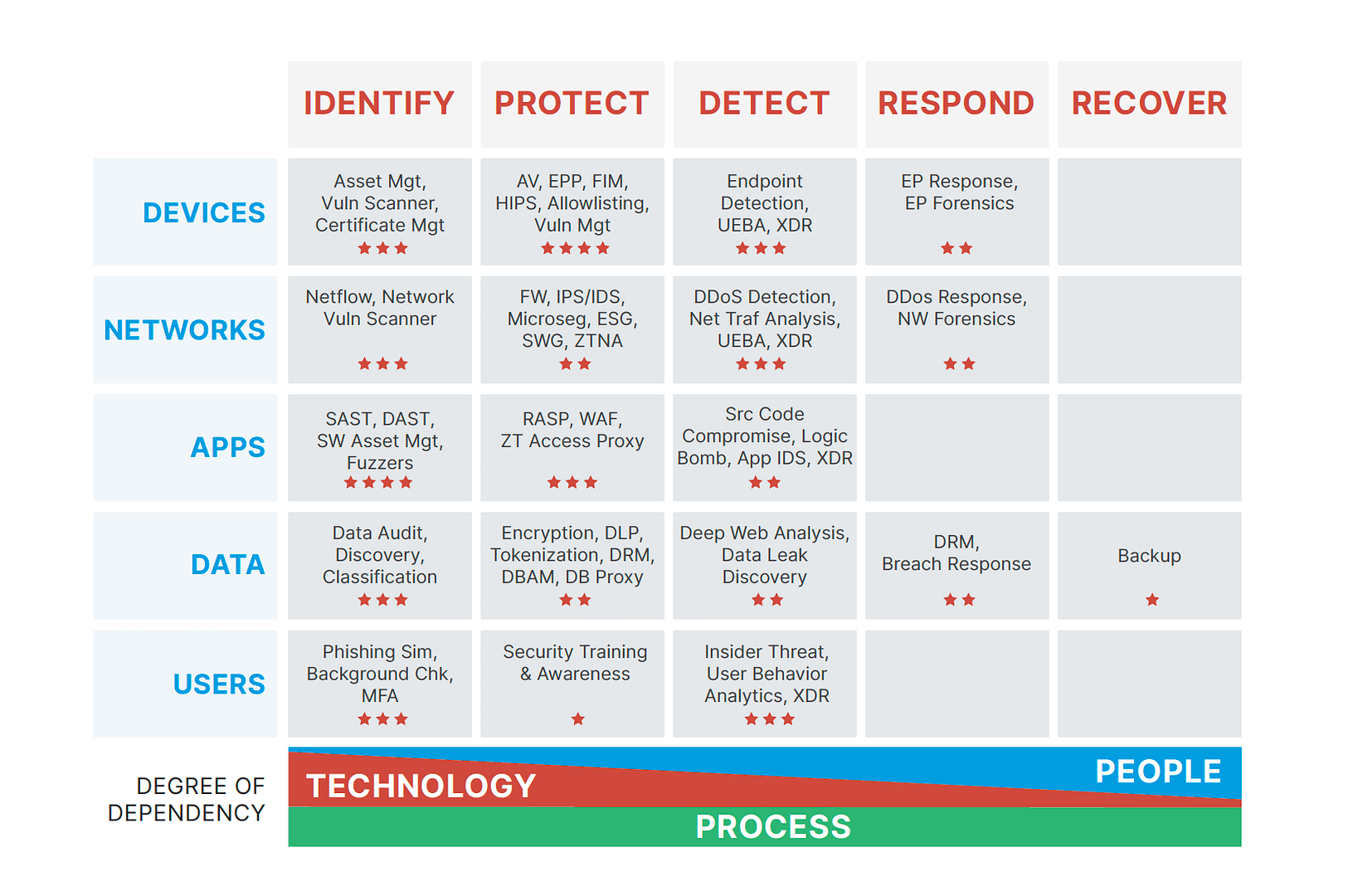

La seguridad de TI es un término amplio que implica la protección de todos los sistemas, datos y dispositivos de una organización. Puede resultar abrumador saber cómo proteger eficazmente cada componente de tu entorno de TI. ¿Cómo saber qué herramientas de ciberseguridad necesitas? o, ¿cómo asegurarte de que todos tus activos de TI están adecuadamente protegidos? Para ayudar a simplificar un proceso que de otro modo sería complicado, Sounil Yu creó la Matriz de ciberdefensa. Este marco ayuda a las organizaciones a comprender su panorama de seguridad y su postura al respecto, y es el que servirá de base a nuestra lista de verificación. La matriz comienza con las 5 funciones del marco del Instituto Nacional de Estándares y Tecnología (National Institute of Standards and Techonology, NIST): identificar, proteger, detectar, responder y recuperar. Estas funciones operativas constituyen la primera dimensión de la matriz. La segunda dimensión de la matriz enumera las principales clases de activos que deben protegerse en un entorno de TI. Los activos son: dispositivos, redes, aplicaciones, datos y usuarios.

Marco NIST:

Debajo de la cuadrícula está el grado de dependencia. Este flujo muestra el grado de dependencia tecnológica o humana de cada una de las funciones. La función de identificación es la que más depende de la tecnología. A medida que te desplazas hacia la derecha en la cuadrícula, cada función depende menos de ella, mientras que la dependencia de las personas de cada función consecutiva aumenta. Por debajo de los flujos de tecnología y personas, existe una dependencia constante del proceso. Asegúrate de que dispones de las personas, la tecnología y los procesos necesarios para llevar a cabo cada una de estas funciones.

Debajo de la cuadrícula está el grado de dependencia. Este flujo muestra el grado de dependencia tecnológica o humana de cada una de las funciones. La función de identificación es la que más depende de la tecnología. A medida que te desplazas hacia la derecha en la cuadrícula, cada función depende menos de ella, mientras que la dependencia de las personas de cada función consecutiva aumenta. Por debajo de los flujos de tecnología y personas, existe una dependencia constante del proceso. Asegúrate de que dispones de las personas, la tecnología y los procesos necesarios para llevar a cabo cada una de estas funciones.

Lista de verificación de seguridad de TI: ¿qué quieres proteger?

1. Seguridad de dispositivos/endpoints

La seguridad de endpoints o dispositivos tiene como objetivo proteger tus sistemas y activos en los dispositivos o endpoints. Estos activos podrían afectar en gran medida a tu organización si se filtraran o se vieran comprometidos de alguna manera. Los controles de seguridad de endpoints incluyen acceso controlado, cifrado de unidades, gestión de contraseñas, antivirus gestionado y aprobación de dispositivos. El software de gestión de endpoints también te proporciona una mayor visibilidad, que es un requisito fundamental para lograr una seguridad eficaz, de modo que puedas detectar los ciberataques más rápidamente.

2. Seguridad de la red

La red de tu organización proporciona acceso a todos los elementos de tu infraestructura de TI, por lo que es crucial implementar una seguridad de red eficaz. Esto se logra a través de elementos como la segmentación de la red, el control de acceso, el aislamiento de espacios y la confianza cero.

3 Seguridad de las aplicaciones

La seguridad de las aplicaciones consiste en establecer medidas de seguridad para proteger a los atacantes a nivel de aplicación. Las funciones de seguridad de las aplicaciones incluyen autenticación, autorización, cifrado y registro.

4. Seguridad de los datos

La seguridad de los datos es la práctica de proteger tus activos de TI a lo largo de todo su ciclo de vida. Esto incluye el almacenamiento de datos, su acceso, su transporte y su correcta eliminación. Entre las soluciones de seguridad de datos más comunes se encuentran la detección y clasificación de datos, el cifrado de datos, la copia de seguridad y recuperación de datos, la segmentación de datos, etc.

5. Seguridad del usuario

El 95% de las brechas de la ciberseguridad se debe a errores humanos, según IBM. Las personas no son máquinas; pueden distraerse o ser engañadas fácilmente, lo que facilita a los agentes de amenazas entrar en los sistemas y ponerlos en peligro. Las medidas de seguridad para proteger a los usuarios incluyen simulaciones de suplantación de identidad, autenticación multifactor (Multi-Factor Authentication, MFA) y verificación de antecedentes.

Lista de verificación de seguridad de TI: en qué debes invertir para proteger realmente estos activos.

La Matriz de ciberdefensa clasifica estas funciones como «a la izquierda del “boom”» o «a la derecha del “boom”», lo que significa que normalmente ocurren antes o después de un evento de ciberseguridad.

Matriz de ciberdefensa:

Identificar

La función de identificación abarca las acciones necesarias para realizar un inventario de todos tus activos y comprender tu panorama de seguridad actual. Esto puede incluir la realización de una evaluación de vulnerabilidades o el análisis de tu superficie de ataque. Invertir en pruebas y mediciones adecuadas te proporcionará un mayor conocimiento sobre dónde se encuentran las lagunas y qué aspecto puede necesitar una mayor atención.

Proteger

Proteger tus activos implica medidas como el refuerzo, la aplicación de parches y la gestión de vulnerabilidades. También puede incluir acciones adoptadas una vez reconocido el malware, como el aislamiento de un virus para evitar que infecte otros activos de TI. Ejemplos de la función de protección son la aplicación de configuraciones seguras de Windows y la instalación de la detección y respuesta de endpoints (Endpoint Detection and Response, EDR).

Detectar

La detección depende tanto de las personas como de la tecnología, y se ejecuta después de que haya comenzado un ciberataque. La función de detección se utiliza para reconocer a los agentes de amenazas o a los eventos de ciberseguridad, mediante una detección manueal y la búsqueda activa o las alertas automáticas cuando la actividad en el entorno de TI difiere de lo normal.

Responder

La respuesta al evento es la forma de erradicar la ciberamenaza. La rapidez de la respuesta y el éxito de la eliminación de la amenaza determinarán el resultado del evento, por lo que es fundamental disponer de un plan bien pensado con estrategias de respuesta eficaces. Esta función también abarca la forma de evaluar los daños causados.

Recuperar

La última función es la recuperación. Después de haber sido afectado por un ciberataque, tendrás que encontrar una manera de salir adelante para restaurar tus datos y volver a la actividad normal. Las cinco funciones son muy importantes, pero la función final de recuperación mostrará la fortaleza de tu estrategia de seguridad de TI, a medida que restauras los activos dañados y vuelves a la normalidad. Es de esperar que, después de sufrir un ataque, también seas capaz de reconocer y registrar las formas en que puede mejorar tu estrategia de seguridad de TI en el futuro. Utiliza la Matriz de ciberdefensa como lista de verificación de seguridad de TI para realizar una evaluación de riesgos de tu entorno de TI. Esta matriz muestra posibles acciones y controles de seguridad que pueden utilizarse para cada activo en las cinco funciones operativas:

Mejores prácticas para llevar a cabo una auditoría de seguridad de TI

Llevar a cabo una auditoría de ciberseguridad adecuada es esencial para proteger y asegurar tu entorno de TI. Crash Test Security proporciona algunas de las mejores prácticas para llevar a cabo una auditoría de seguridad de TI:

Define tus objetivos de seguridad de TI

¿Qué objetivos específicos intentas alcanzar con la seguridad de TI? Comienza por esbozar los objetivos de TI de la empresa y qué es exactamente lo que se está controlando en la auditoría. Identifiza las vulnerabilidades que intentas gestionar o las posibles lagunas o problemas que deseas mitigar.

Desarrolla políticas de seguridad

Las políticas de seguridad de TI definen las normas y expectativas sobre la forma en que las personas acceden a la tecnología y la utilizan. Desarrolla y revisa estas políticas para que todos estén de acuerdo.

Informa a todos los empleados de la empresa

Cualquier persona que tenga acceso a cualquier tecnología dentro de la organización debe tener un conocimiento básico de las políticas de ciberseguridad vigentes. También deben saber qué papel desempeñan en una auditoría de seguridad de TI.

Consulta los requisitos de seguridad aplicables

Dependiendo del sector al que pertenezca tu organización, existen determinadas leyes de protección de datos. Identifica qué marco de seguridad se ajusta a tu empresa y, luego, consulta los requisitos de seguridad asociados durante la auditoría de seguridad de TI.

Contabiliza todos los activos

Asegúrate de que todos tus activos de TI están identificados. También ayuda en la auditoría de TI saber cómo se relacionan y funcionan entre sí todos los activos, por lo que es beneficioso crear un diagrama de red.

Asigna funciones y responsabilidades de seguridad

Define responsables para cada función de ciberseguridad. Esto ayuda a crear una matriz de escalado, para saber con quién comunicarse en determinados niveles cuando se producen incidentes de ciberseguridad.

Gestiona la seguridad de tus endpoints con NinjaOne

La seguridad de TI es fundamental para proteger los datos de la empresa, los dispositivos y otros activos de TI. Además, una estrategia de ciberseguridad sólida te ayudará a bloquear (o al menos retrasar) posibles ciberataques y te permitirá responder adecuadamente. En conjunto, una auditoría de ciberseguridad y una estrategia de seguridad de TI bien ejecutadas te ayudarán a proteger mejor tus activos de TI. Consulta nuestra Lista de verificación de ciberseguridad para MSP para obtener más información sobre cómo proteger el entorno de TI de tu organización. NinjaOne es una solución unificada de gestión de endpoints que combina funciones como la aplicación de parches, el acceso remoto y la supervisión. Asegúrate de que todos tus dispositivos estén seguros y protegidos, y regístrate para obtener una prueba gratuita hoy mismo.