El Reglamento de Resiliencia Operativa Digital (DORA) es una normativa que establece normas de ciberseguridad y gestión de riesgos para el sector financiero de la UE. La mejora de la resistencia operativa hace que tu organización sea menos vulnerable a los ataques y a la pérdida de datos, algo doblemente importante para los grandes bancos y entidades de crédito. Ahí es donde entra en juego el DORA.

Este artículo examina el reglamento DORA, sus principales requisitos y cómo lograr su cumplimiento en el sector financiero de la UE.

¿Qué es el Reglamento de Resiliencia Operativa Digital (DORA)?

El Reglamento de Resiliencia Operativa Digital es un marco global que impone métodos de gestión de riesgos para que las entidades financieras de la UE sean competentes frente a los ciberataques.

Antes del DORA, los bancos, las compañías de seguros y los grandes inversores se preparaban para los incidentes cibernéticos simplemente reservando capital para pagar posibles pérdidas. Esta forma de proceder no era nada proactiva. Pero desde que se promulgó el DORA en 2023, el sector financiero de la UE tiene que tomar medidas concretas para garantizar que esas pérdidas no se produzcan en primer lugar.

La Unión Europea aplica esta normativa preventiva para reforzar su capacidad de hacer frente a las amenazas en línea dirigidas contra los sistemas financieros.

¿A quién se aplica el DORA?

El Reglamento de Resiliencia Operativa Digital se aplica a estas instituciones de la UE:

- Proveedores de servicios de información sobre cuentas (AISP): entidades que recopilan y gestionan información sobre cuentas de pago.

- Administradores de referencias críticas: organizaciones que establecen principios rectores para las instituciones financieras.

- Entidades de contrapartida central: intermediarios que reducen el riesgo de contraparte en las transacciones financieras.

- Depositarios centrales de valores: empresas que custodian y transfieren valores.

- Agencias de calificación crediticia: instituciones que evalúan y califican la calidad crediticia de los emisores.

- Proveedores de servicios de crowdfunding: plataformas que facilitan la recaudación pública de fondos.

- Proveedores de servicios de criptodivisas y emisores de tokens referenciados a activos: entidades que ofrecen servicios de criptodivisas y emiten tokens referenciados a activos.

- Proveedores de servicios de comunicación de datos (DSRP): organizaciones que comunican datos financieros para mantener la transparencia.

- Entidades de dinero electrónico (salvo las exentas): entidades que siguen las directrices de transparencia y comunican datos financieros.

- Proveedores de servicios TIC a terceros: proveedores de servicios informáticos a entidades financieras.

- Organismos de previsión para la jubilación (IORP): gestores de planes de pensiones de empleo.

- Compañías de seguros y reaseguros: empresas que ofrecen seguros y cobertura de riesgos.

- Intermediarios de seguros: brokers/agentes que venden paquetes de seguros.

- Empresas de inversión: organizaciones que ofrecen gestión de activos y oportunidades de inversión.

- Sociedades gestoras: entidades que dirigen fondos de inversión.

- Gestores de fondos de inversión alternativos: empresas que gestionan fondos de inversión alternativos (por ejemplo, fondos de alto riesgo, fondos de capital riesgo/inversión)

- Prestamistas hipotecarios: instituciones que ofrecen préstamos garantizados con bienes inmuebles.

- Instituciones de pago: entidades que prestan servicios de pago.

- Instituciones de ahorro para la jubilación: agencias que ofrecen productos de ahorro para la jubilación.

- Repositorios de titulización: entidades que recopilan, almacenan y mantienen registros de operaciones de titulización.

- Registros de operaciones: organizaciones que centralizan y mantienen registros de derivados, financiación de valores y otras operaciones financieras para mejorar la supervisión reglamentaria.

- Centros de negociación: plataformas que facilitan la compra y venta de instrumentos financieros, incluidos los mercados regulados, los sistemas de negociación multilateral (SMN) y los sistemas organizados de negociación (OTF).

Incluso los proveedores de software de terceros están sujetos a las directrices del DORA, cuyo incumplimiento conlleva sanciones «efectivas, proporcionadas y disuasorias», por no hablar del impacto en su reputación. La gravedad de esta cláusula se debe a lo entrelazados que están los MSP con los procesos críticos de los que dependen los bancos y otras instituciones; los informes de incidentes y la gestión de parches de seguridad son algunos ejemplos.

Teniendo esto en cuenta, el cumplimiento total no solo minimizará las interrupciones en el lugar de trabajo, sino que también mejorará las normas de ciberseguridad de tu organización, reforzando la infraestructura digital del estado financiero general de la UE.

Requisitos clave para el cumplimiento del DORA

Gestión de riesgos de las TIC

El Reglamento de Resiliencia Operativa Digital gira en torno a la identificación, mitigación y vigilancia continua de las amenazas presentes y emergentes. El primer paso es gestionar el riesgo.

Controla los privilegios de los usuarios, mantén los datos precisos e intactos y utiliza cifrado de nivel gubernamental para mantener todo a salvo. Estas medidas (y los sistemas internos establecidos para salvaguardar la información) deben ser mantenidas y optimizadas por profesionales a los que también se puede exigir responsabilidades.

Notificación de incidentes

Las instituciones financieras deben desarrollar su propio protocolo para la evaluación y notificación de incidentes, y esta labor debe realizarse a su debido tiempo.

Crea registros detallados de los incidentes, adapta protocolos de respuesta sólidos, evalúa los resultados, mantén los canales adecuados con las autoridades e informa sistemáticamente a clientes y accionistas.

Pruebas y estrategias de resiliencia

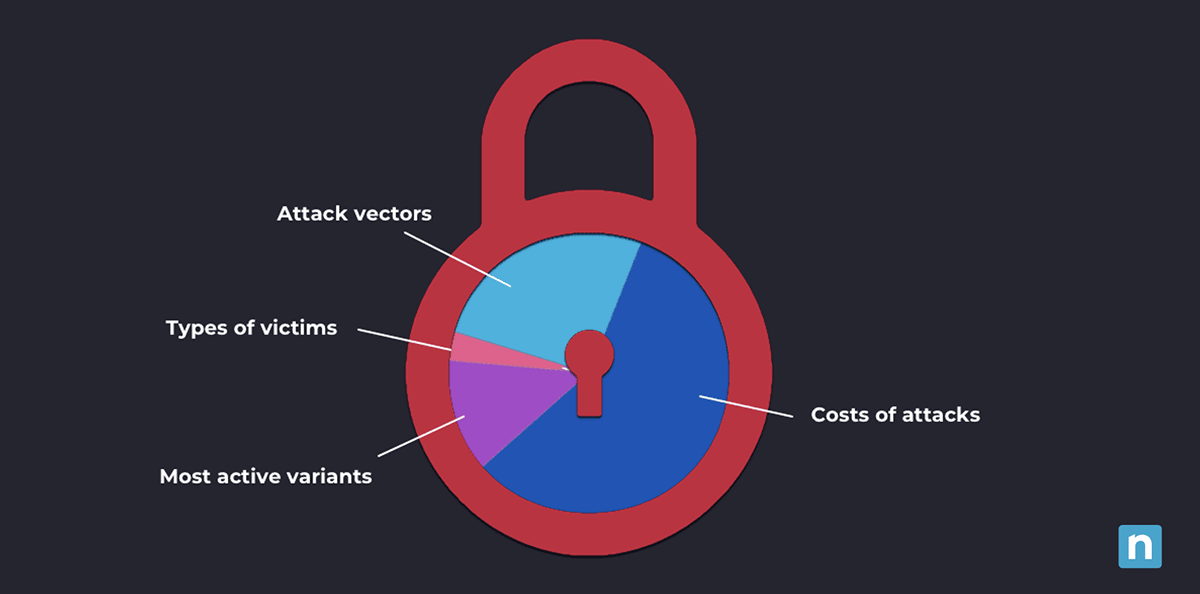

El DORA obliga a las entidades financieras a probar anualmente sus defensas digitales de tres formas: pruebas avanzadas de vulnerabilidad de los sistemas de tecnologías de la información y la comunicación (TIC), evaluación independiente de los puntos débiles de su infraestructura y pruebas de penetración de tipo threat-led (TLPT) que simulan ataques reales.

Pero la cosa no acaba ahí. Una organización también tiene que crear y mantener documentación sobre estas pruebas, que debe incluir metodologías y los pasos adicionales tomados para parchear los agujeros de su ecosistema digital.

🛑 Identifica, evalúa, reduce y corrige proactivamente las vulnerabilidades de tu entorno de TI.

Lee esta guía sobre cómo reducir las vulnerabilidades.

Gestión del riesgos de terceros

Es necesario supervisar y evaluar constantemente a los proveedores externos para asegurarse de que cumplen los estrictos requisitos del DORA.

Evalúa a cada proveedor externo en función de sus capacidades técnicas, nivel de seguridad y planes de recuperación ante desastres. Además, los contratos con terceros deben ser herméticos y se deben hacer cumplir todas las normas del DORA.

Intercambio de información y cooperación

El DORA anima a los miembros del sector financiero a que compartan entre sí sus conocimientos sobre la evolución de las ciberamenazas. Las redes que comparten incidentes sobre nuevos programas maliciosos y las últimas metodologías de los hackers son fuentes de información inestimables para tu equipo de TI y pueden ayudar a evitar problemas de relaciones públicas más adelante. Basta con echar un vistazo a estas estadísticas de ciberseguridad para 2025: estudios recientes sugieren que los actores maliciosos pueden penetrar de forma fiable en el 93 % de las redes de las organizaciones.

¿Cuáles son las ventajas del cumplimiento del DORA?

La tecnología evoluciona rápidamente, por lo que el DORA ofrece a las instituciones financieras otra línea de defensa contra las sofisticadas amenazas que pueden surgir. Cumplir la normativa no solo salvaguarda tu negocio, sino que también permite una productividad ininterrumpida, dando a tu empresa esa ventaja constante para mantenerse en la cima.

También se ha demostrado que las prácticas de la nueva norma de la UE funcionan para las empresas, además de generar confianza entre los organismos reguladores, los accionistas y los posibles clientes. Un estudio realizado en 2024 por el Future Business Journal demostró que la transparencia en relación con la ciberseguridad tenía un impacto positivamente significativo en el rendimiento de los bancos y animó a más entidades a hacer lo mismo. En pocas palabras, la gente quiere saber que su dinero está seguro, y el cumplimiento del DORA les da más confianza.

Cumplimiento del DORA: los mayores retos

Aunque el DORA presenta algunas ventajas importantes, las instituciones financieras pequeñas y medianas de la UE se enfrentan a limitaciones de tamaño y presupuesto. Sus problemas también pueden afectar a las negociaciones contractuales con proveedores externos. Esta es una de las razones por las que algunos recurren a proveedores de servicios gestionados (MSP), muchos de los cuales pueden proporcionar una asistencia TIC más económica. Otros adoptan herramientas de gestión rentables y todo en uno para dominar el caos informático sin arruinarse.

Pasos para cumplir el reglamento DORA

1. Realizar un análisis de las deficiencias de cumplimiento

En primer lugar, realiza un análisis de carencias que compare lo que ya tienes con lo que quieres conseguir mediante el DORA. Piense en ello como un diagrama de Venn que te ayudará a ver lo que falta en tu marco informático. Para ello:

- Identifica el desfase entre tu estructura y las necesidades del DORA.

- Clasifícalas en función de su importancia.

- Crea planes de acción con plazos definidos para abordarlos de forma competente.

2. Establecer un marco de gestión de riesgos de las TIC

A continuación, crea una estructura de gestión en tu organización y asigna funciones claras. Este marco de ciberseguridad DORA debe ser capaz de:

- Asignar funciones claras en la estructura de liderazgo.

- Evaluar los riesgos que afectan a las operaciones (por ejemplo, ransomware, fallos del sistema, etc.).

- Crear estrategias para mitigar los riesgos conocidos (por ejemplo, firewalls, acceso con privilegios mínimos, unidades cifradas).

- Coordinarse estrechamente con la respuesta a incidentes y la recuperación en caso de catástrofe.

- Supervisar y revisar los casos anteriores, así como las políticas actuales, a medida que surgen nuevas amenazas.

3. Desarrollar un sólido plan de respuesta a incidentes

Las cosas malas ocurren, y hay que estar preparado para ellas 24 horas al día, 7 días a la semana. Esto es lo que necesitas según DORA:

- Definir los incidentes en función de su gravedad y frecuencia.

- Esbozar pasos claros sobre cómo abordar, mitigar y contener incidentes para socios internos y externos.

- Delegar funciones en la preparación de futuros incidentes.

- Desarrollar medidas de continuidad de la actividad para restaurar los datos y poner en marcha los sistemas rápidamente.

- Realizar ejercicios/simulacros con regularidad para comprobar las mejoras necesarias. Para un análisis más detallado, consulta esta guía, Checklist de seguridad informática para proteger tu empresa.

4. Colaborar con proveedores externos para comprobar la conformidad

Haz las verificaciones necesarias con los proveedores externos que contrates para garantizar el cumplimiento total del DORA. Aquí tienes cómo:

- Asegúrate de que tu proveedor sigue buenas prácticas de seguridad y políticas de protección de datos.

- Incorpora las normas de cumplimiento del DORA en los contratos de tu organización. Recomendamos leer nuestra guía sobre los acuerdos de servicios gestionados para MSP para obtener más información.

- Supervisa constantemente tu rendimiento mediante auditorías.

- Trabaja en equipo para resolver las carencias de tu infraestructura.

- Mantén una línea de comunicación abierta.

Lee esta guía → Cómo elegir un proveedor de servicios de TI fiable

5. Haz pruebas y controles periódicos de resistencia

Demuestra que tu sistema cumple con las medidas de seguridad con extensas simulaciones que pongan a prueba su resiliencia:

- Realiza pruebas de seguridad anuales.

- Evalúa las vulnerabilidades de tu sistema cada 4 meses.

- Utiliza TLPT para simular ataques reales.

- Realiza un seguimiento continuo del rendimiento, la disponibilidad y la seguridad del sistema durante las pruebas.

- Analiza los resultados para identificar los puntos débiles y las formas de mejorar.

- Revisa e intensifica los protocolos de seguridad, los planes de recuperación y la respuesta a incidentes.

Cómo afecta el DORA al futuro del cumplimiento normativo en el sector financiero

El DORA complementa normas y reglamentos preexistentes en la UE, como el Reglamento General de Protección de Datos (RGPD) y la directiva de seguridad del NIS2, mejorando el bienestar digital general del sector financiero.

Este gran impulso a la mejora de las normas de resistencia operativa inspirará probablemente a otros países fuera de la UE a adoptar principios similares, como el RGPD, que sienta un precedente para la regulación de los datos y la seguridad operativa en todo el mundo.

Alineándose en torno a marcos de seguridad nuevos y sólidos como el DORA, los países pueden fomentar una comunidad mundial más sana y mejor equipada para hacer frente a las amenazas digitales de hoy en día.

El proceso de cumplimiento del DORA

El DORA impone normas más estrictas de gestión de riesgos a los bancos y otras empresas financieras de la Unión Europea. El marco del DORA exige la formación de un liderazgo en gestión de riesgos de TIC, la notificación rápida y fiable de incidentes, la realización de pruebas coherentes, la evaluación de proveedores terceros y el intercambio de información.

Las grandes instituciones financieras son la savia de la economía y, aunque pueden ocurrir incidentes, es tu obligación minimizar el riesgo tanto como se pueda. El cumplimiento del DORA garantiza a tu organización un sistema de mando más sólido, medidas de ciberseguridad de primera clase y mucho más, así que comienza hoy mismo tu viaje hacia el cumplimiento.