Para celebrar Halloween y el último día del Mes de concienciación sobre la ciberseguridad, arrojamos luz sobre los cinco tipos de ataques de phishing, incluido el spear phishing, junto con dos de los señuelos de phishing más populares que los ciberdelincuentes están utilizando para colarse a través de las defensas y llegar a las bandejas de entrada. Comparte estos ejemplos de correos electrónicos de phishing con tus clientes para recordarles que deben mantenerse alerta mientras trabajas duro para protegerlos día tras día.

¿Qué es un correo electrónico de phishing?

Un correo electrónico de phishing es un correo electrónico fraudulento que se envía con mala intención, como obtener ilegalmente los códigos de seguridad, datos o recursos de una persona u organización. Esencialmente, el propósito de un correo electrónico de phishing es engañar a alguien para que revele información o realice una acción haciéndose pasar por una figura de autoridad o una organización legítima. Existen varios tipos de phishing, como el pharming y el vishing, pero en este artículo nos centraremos en el phishing por correo electrónico.

Cómo identificar un correo electrónico de phishing

Afortunadamente, muchas estafas de phishing por correo electrónico pueden evitarse si los empleados reciben formación para identificarlas. Hay algunas señales que puedes tener en cuenta para identificar un correo electrónico de phishing:

Desconfía si el correo electrónico está mal escrito

Aunque a veces las personas y las organizaciones cometen errores menores en sus correos electrónicos, es muy poco probable que envíen mensajes con errores gramaticales importantes y contenidos mal redactados. Presta atención a los errores gramaticales evidentes, las faltas de ortografía y las frases redactadas de forma extraña. Y recuerda siempre: ¡si algo te parece raro, suele serlo!

Pasa el ratón por encima de enlaces o URL sospechosos

Por lo general, los correos electrónicos de phishing animan encarecidamente a los lectores a hacer clic en un enlace malicioso. Antes de hacer clic en un enlace, pasa siempre el ratón por encima para examinar la URL y determinar si es legítima. Otra forma de comprobar si un enlace sospechoso es legítimo es hacer clic con el botón derecho del ratón sobre el enlace, copiarlo y pegarlo en un procesador de textos. A continuación, podrás comprobar si el enlace contiene errores, como ortografía o gramática, para determinar si es seguro.

Comprueba el logotipo

Si un correo electrónico de phishing intenta hacerse pasar por una organización, normalmente incluirá el logotipo de la misma. Comprueba el logotipo antes de seguir cualquiera de las instrucciones del correo electrónico, y ten cuidado si el logotipo es de baja resolución o está alterado de algún modo.

Ejemplos de correos electrónicos de phishing y cómo evitarlos

Correo electrónico de phishing: Documentos de Office que animan a activar las macros

¿Qué es el correo de phishing de Office y macros?

Un clásico. La bruja o el drácula de los disfraces de «malspam». Los atacantes envían a las posibles víctimas correos electrónicos con un archivo de Office adjunto (normalmente de Word, pero a veces de Excel o incluso de Publisher) o un enlace al archivo. A menudo, estos archivos se hacen pasar por facturas u otros documentos relacionados con la empresa para crear una sensación de urgencia. En su interior, los atacantes han ocultado macros maliciosas que, cuando se activan, inician una reacción en cadena de comandos que suele desembocar en la descarga de malware de Internet y su ejecución.

Esta técnica existe desde hace años y sigue siendo muy utilizada por algunas de las operaciones de malware más activas de la actualidad, como Emotet, que, según algunas mediciones, actualmente es la amenaza de malware más prevalente.

El 48% de los archivos adjuntos a correos electrónicos maliciosos son archivos de Office.

¿Por qué sigue siendo tan común después de todos estos años? La respuesta es sencilla: simplemente funciona.

¿Qué hace que el correo electrónico de phishing de Office y macros sea eficaz?

Por un lado, los documentos de Office son una parte muy familiar y omnipresente del trabajo diario. En la mayoría de los casos, no resulta práctico filtrarlos, y los empleados rara vez se lo piensan dos veces a la hora de recibirlos. Muchas herramientas antivirus y de seguridad del correo electrónico también pueden tener dificultades para analizar estos archivos en busca de un macrovirus sospechoso, sobre todo si el archivo está dentro de un archivo zip o protegido con contraseña.

Además, los atacantes se esfuerzan cada vez más por hacer más creíble el contexto en el que se entregan estos archivos. Tomemos, por ejemplo, el desagradable truco de la banda Emotet de robar el contenido del correo electrónico de sus víctimas y utilizarlo para enviar correos electrónicos increíblemente engañosos a los contactos de estas.

Los investigadores de Talos describen la táctica desglosando el siguiente ejemplo real de correo electrónico:

El correo electrónico anterior ilustra la ingeniería social de Emotet. En este ejemplo, tenemos un correo electrónico malicioso de Emotet, y dentro del cuerpo del correo, podemos ver una conversación previa entre dos ayudantes del alcalde de una ciudad estadounidense.

- En un principio, Lisa envió un correo electrónico a Erin sobre la colocación de anuncios para promocionar una próxima ceremonia a la que asistiría el alcalde.

- Erin responde a Lisa preguntándole por algunos detalles de la petición.

- A Lisa la infectaron con Emotet. Emotet robó entonces el contenido de la bandeja de entrada del correo electrónico de Lisa, incluido este mensaje de Erin.

- Emotet compuso un mensaje de ataque en respuesta a Erin, haciéndose pasar por Lisa. Al final se adjunta un documento Word infectado.

Es fácil ver cómo alguien que espera un correo electrónico como parte de una conversación en curso podría caer en algo como esto, y es parte de la razón por la que Emotet ha sido tan eficaz en la difusión de sí mismo a través de correo electrónico. Al apropiarse de conversaciones de correo electrónico existentes e incluir cabeceras de asunto y contenidos de correo reales, los mensajes se vuelven mucho más aleatorios y más difíciles de filtrar para los sistemas antispam.

Cómo prevenir el ataque de phishing de Office y macros

Como estos archivos pueden disfrazarse de cualquier cosa, desde facturas hasta notificaciones de envío, y como incluso pueden parecer enviados por personas que los destinatarios conocen y en las que confían, la mejor forma de protegerse es animar a los empleados a sospechar cada vez que un documento de Office les anime a activar macros.

En muchos casos, es un signo revelador de que algo no va bien.

Los ciberdelincuentes de Emotet utilizan una variedad de señuelos para convencer a las víctimas de que es necesario activar las macros, desde mensajes que indican que el documento se creó en una versión diferente de Word hasta solicitudes de licencias de Microsoft o del Asistente de activación.

Fuente: Cofense

Fuente: Bleeping Computer

Si tu cliente opera en un entorno en el que las macros son necesarias y habituales, puede que no resulte práctico fomentar una mayor desconfianza, pero si no es el caso, también puedes plantearte ir un paso más allá y bloquear la ejecución de macros en archivos de Office procedentes de Internet.

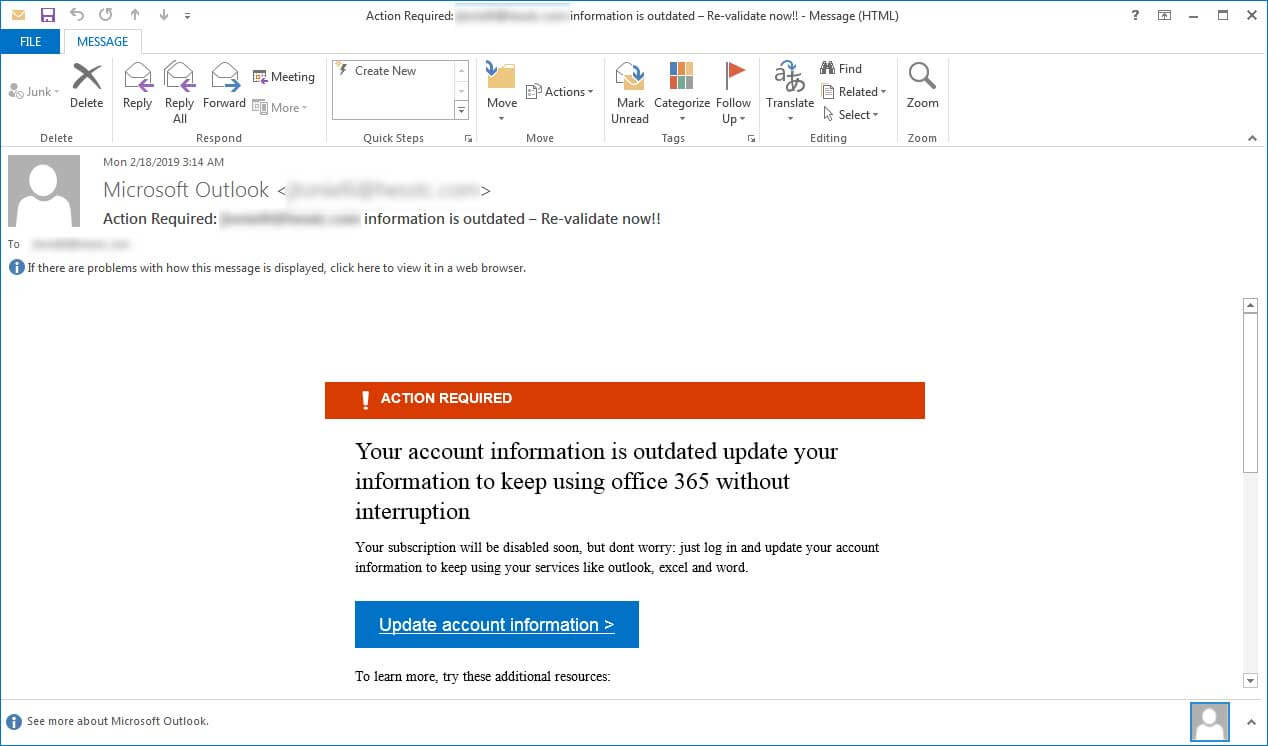

Correo electrónico de phishing: Alertas de Microsoft 365

¿Qué es el correo electrónico de phishing de alerta de Microsoft 365?

A los atacantes les encanta ir tras las credenciales de Office 365. Abren la puerta a un mundo de oportunidades maliciosas, incluido el phishing selectivo adicional y (gracias a lo común que es que se reutilicen las contraseñas) intentos adicionales de acceso y movimiento lateral.

Los correos electrónicos suelen adoptar la forma de notificaciones falsas de Microsoft, en las que se alerta a los usuarios de que tienen mensajes sin entregar o de que es necesario realizar alguna acción para seguir utilizando su cuenta. Al hacer clic en los enlaces proporcionados en estos mensajes de correo electrónico, el destinatario suele acceder a una página de inicio de sesión de Microsoft de aspecto realista, en la que se pide al usuario que facilite sus credenciales.

Fuente: Bleeping Computer

Las campañas también han incluido falsos mensajes de voz que en realidad son archivos HTML adjuntos. Cuando se abren, estos archivos reproducen una breve grabación de audio y luego redirigen al destinatario a una falsa página de destino de Microsoft, pidiéndole que introduzca su contraseña para escuchar el mensaje de voz completo.

Fuente: McAfee

¿Qué hace que el correo electrónico de phishing de alerta de Microsoft 365 sea eficaz?

Es mucho más probable que los usuarios confíen en un correo electrónico que parece enviado por Microsoft que en una entidad desconocida. Es una de las razones por las que Microsoft es la empresa más suplantada en los correos electrónicos de phishing.

Microsoft es la marca más suplantada por los «phishers», con una media de 222 URL de phishing de Microsoft que aparecen cada día.

Los atacantes han adoptado la táctica de alojar sus falsas páginas de inicio de sesión de Microsoft en URL de Azure Blob Storage, que utilizan el dominio windows.net y un certificado válido de Microsoft. Eso añade legitimidad a estas páginas y facilita que pasen los filtros.

Como muestra este vídeo de un seminario web que realizamos con Kyle Hanslovan, CEO de Huntress Labs, los atacantes pueden incluso personalizar estas páginas para incluir el nombre y el logotipo de la empresa de las víctimas objetivo, lo que añade aún más legitimidad.

Cómo prevenir el ataque de phishing de alerta de Microsoft 365

Para detectar estos intentos hay que estar alerta y buscar todos los indicios de phishing habituales: comprobar el nombre y la dirección del remitente, pasar el ratón por encima de los enlaces para ver la URL antes de hacer clic, etc. Por ejemplo: Una de las páginas de destino que Kyle destaca en el vídeo de arriba es «misocroft», lo suficientemente parecida a Microsoft como para que pase desapercibida a primera vista.

Además de formar a los usuarios para que detecten los signos reveladores de los correos electrónicos de phishing, también puedes plantearte crear una regla que te avise a ti o a los usuarios si un correo electrónico contiene el dominio windows.net.

Protege tu negocio de MSP y mantén seguros a tus clientes con esta checklist de ciberseguridad

¿Estás marcando todas las casillas cuando se trata de asegurar tu MSP? Descúbrelo con nuestra completa checklist. Descárgala aquí.