[av_textblock size=” av-medium-font-size=” av-small-font-size=” av-mini-font-size=” font_color=” color=” av-desktop-hide=” av-medium-hide=” av-small-hide=” av-mini-hide=” id=” custom_class=” template_class=” av_uid=’av-liinto4′ sc_version=’1.0′]

Oggi le persone e le aziende utilizzano gli endpoint per svolgere qualsiasi attività, da quelle quotidiane ai grandi progetti lavorativi. Con endpoint si intendono i dispositivi fisici che si collegano a una rete centrale e comunicano essa. Vengono utilizzati per archiviare e utilizzare i dati o per scambiare informazioni. Il numero di dispositivi endpoint gestiti in media da aziende e grandi imprese è pari a 135.000 e continua a crescere. Il monitoraggio e la gestione degli endpoint comportano la necessità di tenere traccia di questi numerosi dispositivi e di assicurarsi che siano in condizioni ottimali. Scopri di più sul monitoraggio degli endpoint e sul perché l’ambiente IT della tua azienda ne ha bisogno.

Perché dovresti preoccuparti della sicurezza degli endpoint

Gli endpoint sono i dispositivi utilizzati per la produttività e per lavorare con profitto nelle organizzazioni moderne. Dato che gli endpoint sono strettamente connessi a una rete aziendale e dispongono di molte funzionalità, sono uno strumento che può essere utilizzato dagli utenti per le operazioni legate alla produttività ma anche dai criminali informatici per un attacco. La sicurezza degli endpoint è importante perché è tuo dovere garantire che la rete sia sicura da tutti i punti di accesso, al fine di evitare possibili attacchi informatici. La protezione degli endpoint attraverso il monitoraggio e la gestione degli endpoint stessi contribuisce a migliorare l’efficienza aziendale. Rende infatti le attività e i processi come la gestione delle patch, la manutenzione degli endpoint e l’acquisizione di nuovi dispositivi molto più semplici e molto più efficaci dal punto di vista del livello di protezione dei dispositivi.

Esempi di minacce alla sicurezza degli endpoint

Di seguito sono riportati alcuni esempi di minacce comuni alla sicurezza degli endpoint che le aziende devono affrontare:

Phishing

Erano stati previsti circa 6 miliardi di attacchi di phishing che si sarebbero potuti verificare nel corso del 2022. Le truffe legate al phishing utilizzano un sistema basato sull’invio di e-mail o SMS all’apparenza affidabili, ma che invece hanno come scopo il furto di dati degli utenti, come le credenziali di accesso, i numeri di conto bancario, le informazioni finanziarie o persino i numeri di previdenza sociale.

Malware

Nella prima metà del 2022 sono state rilevate oltre 270.000 nuove varianti di malware. Per malware si intende qualsiasi software, programma o file utilizzato allo scopo di rubare dati o causare danni a un dispositivo o a un sistema.

Ransomware

Il ransomware è un tipo di malware che minaccia di rendere pubblici o di bloccare in modo permanente l’accesso ai dati nel caso in cui non venisse pagato un “riscatto”. I criminali informatici sono arrivati a chiedere come riscatto fino a 70 milioni di dollari per sbloccare i computer dopo un attacco.

Che cos’è il monitoraggio degli endpoint?

Il monitoraggio degli endpoint consiste nel tenere traccia e verificare lo stato di salute, lo stato, i rischi e l’attività dei dispositivi endpoint. Si tratta di un processo continuo che si occupa in modo sistematico degli endpoint al fine di mantenerli sicuri e performanti.

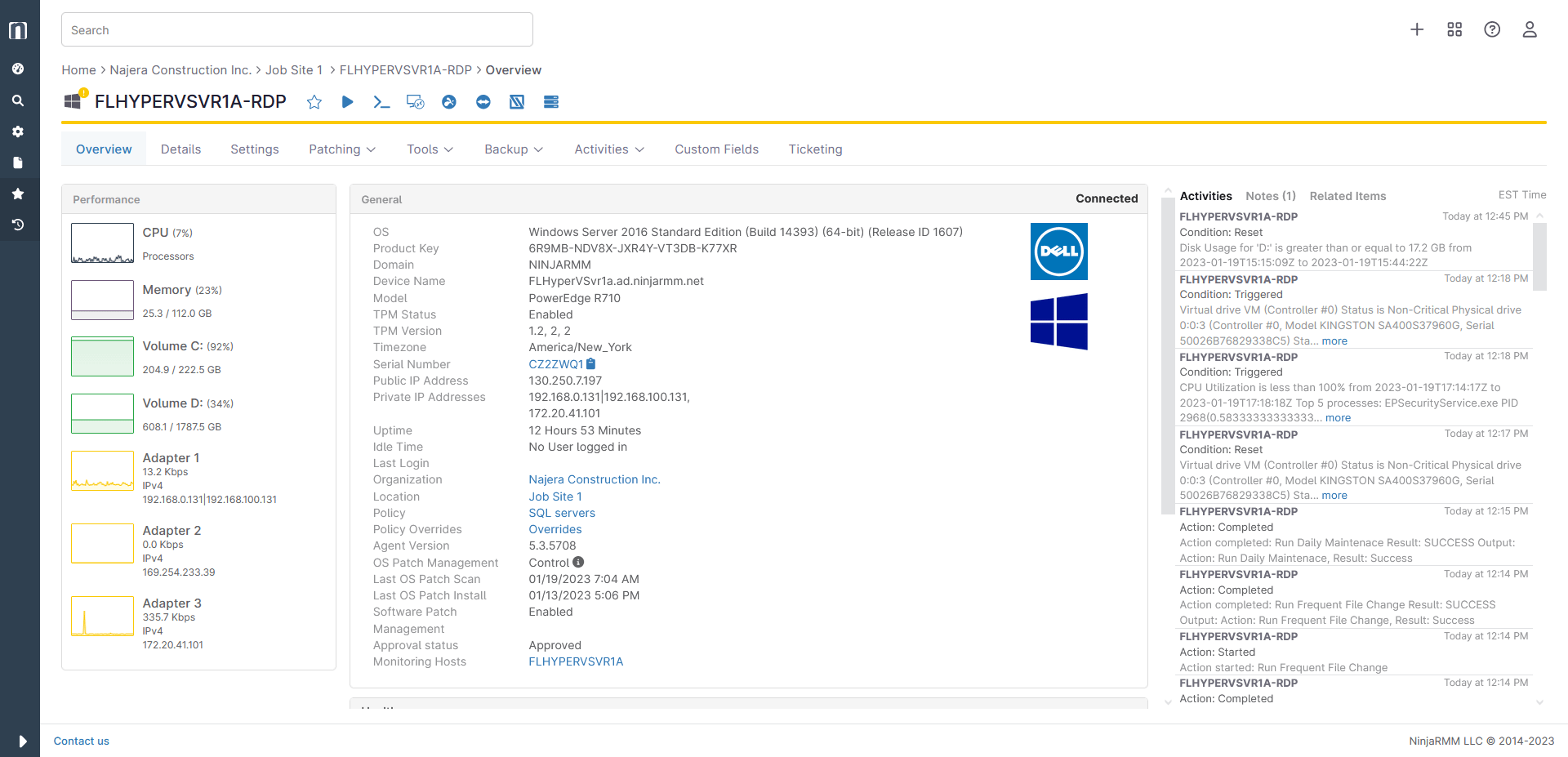

Esempio di monitoraggio degli endpoint

Di seguito è riportata una schermata del software di monitoraggio degli endpoint, tratta direttamente dal software di monitoraggio degli endpoint di NinjaOne. Contiene le metriche di prestazione dell’endpoint nella colonna di sinistra, le attività dell’endpoint nella colonna di destra e le informazioni generali sull’endpoint nella sezione centrale.

3 vantaggi del monitoraggio degli endpoint

Monitoraggio dei dati in tempo reale

Il monitoraggio attivo degli endpoint ti fornisce dati in tempo reale dai tuoi endpoint. In qualsiasi momento, sarai in grado di vedere tutte le metriche registrate e potrai sapere se un dispositivo funziona correttamente. La conoscenza è potere, e questo è particolarmente vero quando si tratta di gestire gli endpoint.

Identificare in modo proattivo i problemi

Il monitoraggio 24 ore su 24 e 7 giorni su 7 delle metriche chiave consente di conoscere lo stato di salute dei dispositivi. Quando il valore di una metrica è al di fuori dei parametri preimpostati, allora saprai che c’è qualcosa che non va e potrai indagare rapidamente per identificare il problema. Senza questo tipo di analisi, saresti costretto ad affrontare un problema quando si è già presentato e poi cercare di capirne la causa principale.

Aumentare il livello di sicurezza

Il monitoraggio degli endpoint aiuta ad aumentare drasticamente il livello di sicurezza degli endpoint. Grazie all’elevata visibilità ottenuta con questo processo, potrai visualizzare l’intera rete di endpoint e conoscerne lo stato di salute da un’interfaccia centralizzata. Una maggiore visibilità aiuta anche a capire se un criminale informatico si è introdotto nel sistema o se è in corso un attacco.

3 sfide nel monitoraggio degli endpoint

1. Strumenti di monitoraggio degli endpoint

Una delle maggiori sfide iniziali nel monitoraggio degli endpoint è la ricerca degli strumenti giusti per il tuo ambiente. Le organizzazioni hanno esigenze e necessità diverse con diversi tipi di endpoint, ambienti IT e persino con differenti strutture aziendali. Parleremo più avanti nell’articolo di come trovare una soluzione di monitoraggio degli endpoint, ma tieni a mente che questa è una sfida comune per le aziende di tutti i settori.

2. Attuazione del processo di monitoraggio

Se non esiste già una sorta di processo di monitoraggio, può essere difficile implementarlo nella tua organizzazione. Tuttavia, il monitoraggio degli endpoint è sempre più necessario per garantire una rete sicura, protetta e funzionale. Consulta gli esperti IT e pianifica il prima possibile un modo per implementare il software di monitoraggio degli endpoint nel tuo ambiente IT e mettere in atto così il processo di monitoraggio degli endpoint.

3. Assicurarsi di monitorare tutti gli endpoint

Il monitoraggio degli endpoint funziona bene solo se tutti gli endpoint dell’ambiente IT sono collegati al software di monitoraggio degli endpoint. Se non avessi il controllo totale sul tuo parco endpoint, potrebbe succedere che del dispositivi rogue si connettano alla rete dell’organizzazione, con il rischio di compromettere dati critici e la sicurezza dell’organizzazione. Crea dunque un sistema in cui ogni nuovo endpoint viene aggiunto al software di monitoraggio, oppure trova una soluzione software in grado di identificare o rilevare i nuovi endpoint che si connettono alle risorse dell’organizzazione.

Come trovare una soluzione di monitoraggio degli endpoint

Dopo aver capito in modo profondo cosa sia il monitoraggio degli endpoint, e i vantaggi e le sfide che esso comporta, cosa dovresti cercare in una soluzione di monitoraggio degli endpoint? Tra le principali funzionalità di monitoraggio degli endpoint che aumentano l’efficacia del processo nel suo insieme vi sono:

Monitoraggio da remoto

Con la continua crescita del numero di persone che lavorano da remoto o in modo ibrido, il monitoraggio dei dispositivi in sede non è più sufficiente. Il monitoraggio remoto permette di monitorare tutti i dispositivi ovunque si trovino, consentendo di migliorare la sicurezza e lo stato di salute degli endpoint indipendentemente dalla loro posizione.

Dati telemetrici in tempo reale

La trasmissione automatica delle metriche degli endpoint elimina il processo manuale di raccolta dei dati degli endpoint. Il software di monitoraggio degli endpoint può anche notificare quando determinate metriche superano i parametri impostati e creare rapporti dettagliati sullo stato generale degli endpoint.

Capacità di monitorare e gestire

Il monitoraggio degli endpoint è una risorsa importante per la sua capacità di tenere traccia di una serie di metriche degli endpoint, ma non servirebbe a molto se poi non si potesse intervenire sulle informazioni raccolte. Quando i dati mostrano che un endpoint presenta un problema, la possibilità di intervenire e apportare modifiche per risolverlo permette di aumenta la sicurezza dei dispositivi endpoint e di tenere sotto controllo il loro stato di salute.

Inizia a monitorare i tuoi endpoint con NinjaOne

Il monitoraggio degli endpoint è un processo di grande utilità che può migliorare le prestazioni degli endpoint e portare il tuo ambiente IT al livello successivo. È anche uno strumento prezioso per ottenere una rete sicura e aumentare il livello di sicurezza degli endpoint. Il software Unified Endpoint Management di NinjaOne consente di monitorare e gestire gli endpoint dell’organizzazione da un pannello di controllo centralizzato. Potrai garantire supporto per qualsiasi endpoint, indipendentemente dalla sua ubicazione, automatizzare le attività IT di monitoraggio e gestione ridondanti e aumentare così l’efficienza dell’azienda. Registrati oggi stesso per una prova gratuita e potrai usufruire di questi vantaggi per il monitoraggio e la gestione degli endpoint.

[/av_textblock]

[av_image src=’https://mlfk3cv5yvnx.i.optimole.com/cb:k-rC.2fd1d/w:auto/h:auto/q:mauto/f:best/https://www.ninjaone.com/wp-content/themes/enfold/config-templatebuilder/avia-template-builder/images/placeholder.jpg’ copyright=” caption=” image_size=” styling=” align=’center’ font_size=” overlay_opacity=’0.4′ overlay_color=’#000000′ overlay_text_color=’#ffffff’ animation=’no-animation’ hover=” appearance=” link=” target=” title_attr=” alt_attr=” img_scrset=” lazy_loading=’disabled’ av-desktop-hide=” av-medium-hide=” av-small-hide=” av-mini-hide=” id=” custom_class=” template_class=” av_element_hidden_in_editor=’0′ av_uid=’av-eh93nn8′ sc_version=’1.0′][/av_image]