La gestion des correctifs est le processus important de déploiement des mises à jour. Ces mises à jour sont souvent publiées pour corriger les failles de sécurité et les exploits qui pourraient conduire à une cyberattaque. En fait, de nombreuses cyberattaques très médiatisées auraient pu être minimisées ou évitées si les logiciels avaient été mis à jour. C’est pourquoi la gestion des correctifs (patch management) est un élément essentiel des bonnes pratiques en matière de cybersécurité et de conformité.

Tout comme pour la réglementation en matière de cybersécurité, de nouvelles normes sont créées pour la gestion des correctifs. Cela signifie que les utilisateurs finaux et les professionnels de l’informatique devront se pencher sérieusement sur leurs méthodes en matière de gestion des correctifs, non seulement pour rester en conformité, mais aussi pour leur propre sécurité. NinjaOne est une plateforme de gestion de parc informatique complète et incluant la gestion des correctifs, profitez d’un essai gratuit ou d’une démonstration personnalisée.

Les points abordés dans cet article :

- Qu’est-ce que la conformité de la gestion des correctifs (patch compliance) ?

- À quoi peut être due une mauvaise gestion de la conformité ?

- Qu’est-ce que la gestion des correctifs (patch management) ?

- Conseils pour assurer la conformité des correctifs logiciels

- Logiciels de gestion de la conformité

Qu’est-ce que la conformité de la gestion des correctifs (patch compliance) ?

Un audit de la conformité de la gestion des correctifs (patch compliance) permettra d’examiner le nombre d’appareils de votre réseau qui sont conformes, c’est-à-dire les machines qui ont été mises à jour avec succès et qui sont protégées contre les menaces. La conformité de la gestion des correctifs est également un concept large, qui ne s’applique pas seulement à ces machines, mais aussi aux mesures qu’une entreprise utilise pour détecter et installer de nouveaux correctifs, au degré de connaissance qu’elle a de ses terminaux (appareils) et à la fréquence à laquelle elle s’assure que tous les logiciels et matériels sont à jour.

De nombreuses variables peuvent influer sur le succès du déploiement des correctifs, en particulier dans les environnements informatiques plus vastes comportant de nombreux appareils. Heureusement, il existe un certain nombre de solutions que les entreprises peuvent utiliser pour s’assurer qu’elles appliquent correctement les correctifs et que tous les appareils et tous les systèmes sont conformes.

Dans le but de protéger les données et la vie privée, plusieurs institutions et agences gouvernementales ont élaboré des normes de cybersécurité (et d’autres sont certainement à venir). Dans ces cadres, la conformité de la gestion des correctifs est toujours requise, ce qui témoigne de son importance pour la cybersécurité. Parmi les normes de conformité les plus importantes figurent les suivantes :

- PCI (Payment Card Industry Data Security Standard) : Ces règles de sécurité régissent les normes techniques et opérationnelles que les entreprises doivent utiliser pour sécuriser les informations relatives aux cartes de crédit de leurs clients.

- HIPAA (Health Insurance Portability and Accountability Act): Ces normes de sécurité et de confidentialité s’appliquent aux entreprises du secteur des soins de santé et contribuent à empêcher que les données des patients ne soient divulguées, volées ou altérées.

- RGPD : Ce règlement de l’UE est conçu pour protéger les données et la vie privée de ses citoyens et inclut un protocole de gestion des correctifs strict dans le cadre de ses normes de sécurité.

À quoi peut être due une mauvaise gestion de la conformité ?

La conformité de la gestion des correctifs peut être une idée difficile à cerner, car il peut y avoir de grandes différences entre les environnements informatiques, les cas d’utilisation et les secteurs d’activité. Pour certaines entreprises, l’idée de la gestion des correctifs signifie simplement la création d’un protocole de mise à jour interne, l’attribution de la responsabilité de cette tâche à un membre du service informatique et (avec un peu de chance) la mise à jour de chaque appareil et l’application des mises à jour en temps voulu.

Malheureusement, cela ne suffit pas pour dire qu’une entreprise respecte la « conformité de la gestion des correctifs ». D’autres normes de conformité, telles que PCI-DSS, HIPAA, NIST et RGPD, ajoutent d’autres exigences importantes et de nombreux secteurs ne peuvent tout simplement pas les ignorer.

Il faut également tenir compte des besoins internes et des challenges liés à la situation. La principale raison pour laquelle les professionnels de l’informatique retardent l’application de correctifs ou la mise à niveau de leurs systèmes est l’héritage technologique, qui peut être un obstacle difficile à surmonter. Lorsqu’un logiciel d’une entreprise termine son cycle de vie, il ne peut plus bénéficier de mises à jour ou de correctifs, même pour les failles de sécurité. L’entreprise doit alors choisir entre l’utilisation d’un logiciel non corrigé et obsolète, et la mise à niveau ou le passage à une autre application qui est prise en charge. Non seulement cette dernière option peut s’avérer prohibitive en termes de coûts, mais elle peut avoir un impact négatif important sur le flux de travail et la productivité.

Comme vous pouvez le constater, la conformité de la gestion des correctifs a de nombreuses facettes, toutes centrées sur les vulnérabilités et la gestion des mises à jour. Les normes de conformité telles que HIPAA, PCI, GLBA et FERPA, ont été établies pour définir les lignes directrices que les entreprises doivent respecter.

Quels sont les challenges de la gestion des correctifs ?

Malgré l’importance des mises à jour, certaines entreprises choisissent encore de renoncer aux mises à jour des logiciels. Comme indiqué précédemment, ils peuvent se retrouver dans une situation où leur logiciel n’est plus pris en charge et ne recevra pas les mises à jour de sécurité nécessaires. Il y a d’autres raisons, bien sûr : les petites entreprises n’ont pas forcément les moyens de procéder à une mise à niveau complète du système d’exploitation, et les mises à jour généralisées nécessitent de faire des recherches et planifier à l’avance.

La plus grande préoccupation des dirigeants est sans doute le risque que les mises à jour logicielles aient un impact sur le flux de travail. Comment s’inquiéter du fait que l’absence de mise à niveau constitue une menace importante pour la cybersécurité de l’entreprise lorsque cette dernière devra faire face à des temps d’arrêt ou à des heures de travail perdues ? Si l’impact potentiel sur le flux de travail peut sembler être un souci majeur, il s’agit en fait d’un inconvénient mineur comparé aux dommages causés par une violation de données ou une attaque par ransomware.

Essayez NinjaOne (aucune carte de crédit requise)

Comment assurer la conformité de la gestion des correctifs

-

Mises à jour des logiciels du système

Plusieurs raisons peuvent expliquer pourquoi les entreprises choisissent de ne pas mettre à niveau les logiciels de leurs systèmes : elles ne disposent pas de ressources suffisantes, une planification et de recherches considérables sont nécessaires, ou elles s’inquiétent de l’impact des mises à niveau logicielles sur les opérations commerciales. Mais comparées aux dommages causés par les violations de données ou les attaques de ransomware, ces raisons semblent comme un inconvénient mineur.

Les logiciels qui ne sont pas mis à jour en temps voulu sont exposés à de nombreuses vulnérabilités et deviennent à terme la cible de cyberattaques.

Il est également important de considérer que l’utilisation continue de logiciels non pris en charge ne compromet pas seulement la conformité globale de la gestion des correctifs, mais qu’elle risque de ne pas être conforme aux réglementations telles que RGPD, HIPAA et PCI. En règle générale, tous les logiciels et les applications tierces doivent être mis à jour régulièrement pour rester conformes.

En matière de gestion des correctifs, le repérage et la mise à jour des logiciels obsolètes ne constituent pas le seul challenge. Trouver et installer les correctifs n’est que la première étape. Il est également nécessaire de confirmer qu’ils sont bien reçus par tous les terminaux et qu’aucun problème de compatibilité n’est créé.

-

Intégrité du système

Les correctifs sont souvent publiés avec un niveau d’importance allant de faible à critique. Bien qu’elle soit parfois utilisée pour trier les opérations de mise à jour par priorité, c’est aussi un moyen de qualifier l’intégrité générale du système. Le nombre de correctifs nécessaires et leurs différents niveaux d’importance permet de déterminer ce classement :

Les systèmes sains sont ceux qui ont installé toutes les mises à jour et les correctifs disponibles. Les systèmes vulnérables ont des correctifs manquants de niveau de sévérité faible ou modéré. Les systèmes hautement vulnérables sont dépourvus de correctifs de niveau de sévérité critique et peuvent être considérés comme étant en danger immédiat de cyberattaque, de zero-day ou d’autres exploits.

Ce système de catégorisation de l’intégrité du système peut être utilisé pour créer une stratégie de gestion des correctifs et des normes pour évaluer l’intégrité globale de l’infrastructure informatique.

-

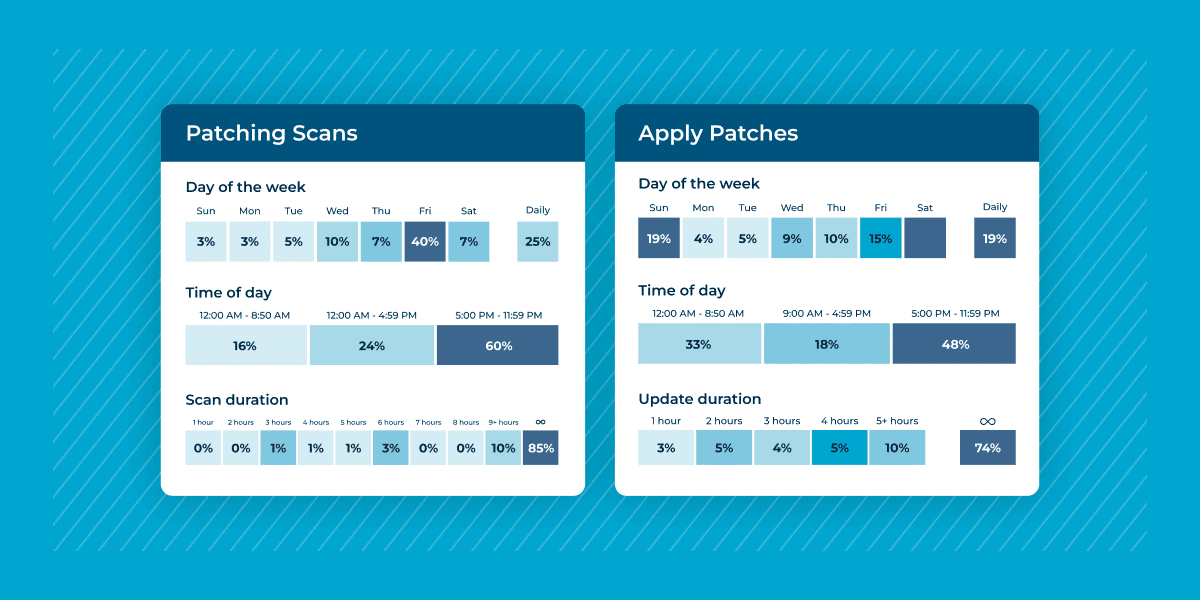

Gestion automatisée des correctifs

Comme vous l’avez constaté, la conformité de la gestion des correctifs (patch compliance) comporte de nombreuses étapes, ce qui laisse une grande place à l’erreur humaine ou aux oublis. Avec la puissance de l’automatisation, la gestion des correctifs n’est plus un fardeau manuel, elle est gérée par des scripts et l’apprentissage automatique.

Les outils d’automatisation de la gestion des correctifs tels que NinjaOne allègent la charge en recherchant les correctifs manquants sur les systèmes, en automatisant le déploiement des mises à jour, en attribuant les bons correctifs aux systèmes qui en ont besoin et en veillant à ce que les correctifs ne créent pas de problèmes de compatibilité. En déléguant tout ce travail à la gestion automatisée des correctifs, le maintien de la conformité est simplifié et une grande partie des risques est éliminée.

-

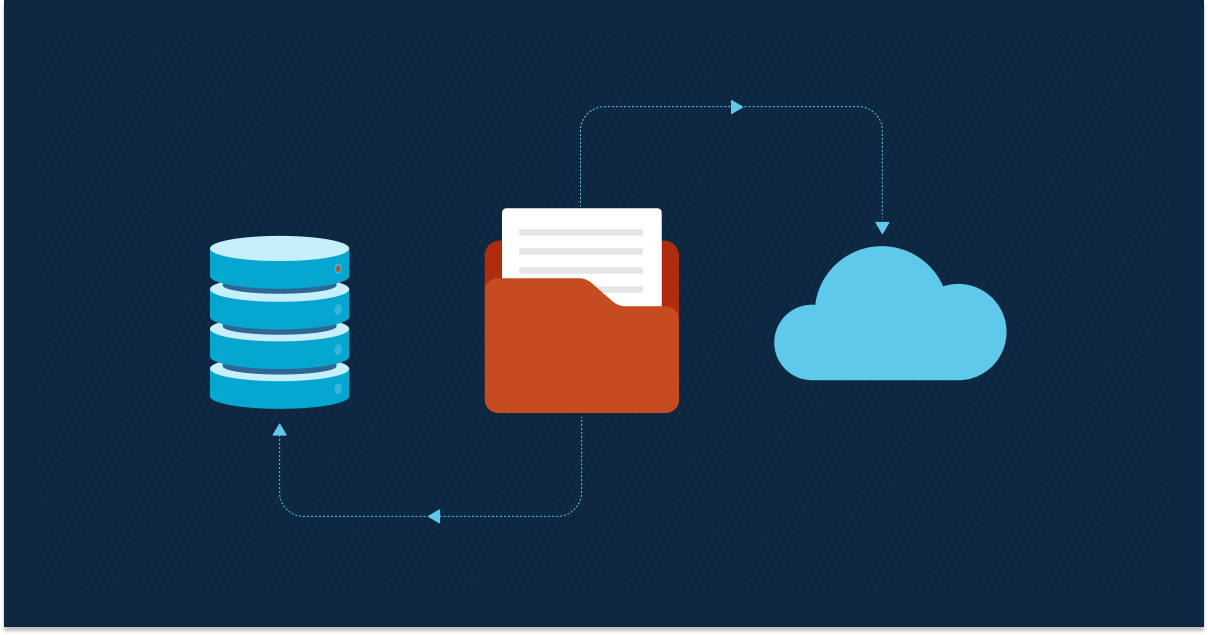

Visibilité des terminaux avec rapports sur la conformité

Comme nous l’avons mentionné précédemment, la gestion des correctifs n’est qu’un des éléments de la conformité. Une entreprise doit toujours avoir une visibilité sur tous ses appareils pour s’assurer que toutes les machines sont à jour. Nous savons tous qu’un manque de visibilité et d’inventaire des terminaux peut entraver le processus de mise en conformité de tous les appareils. Il est donc essentiel de dresser un inventaire précis de tous les appareils et de toutes les applications tierces du réseau.

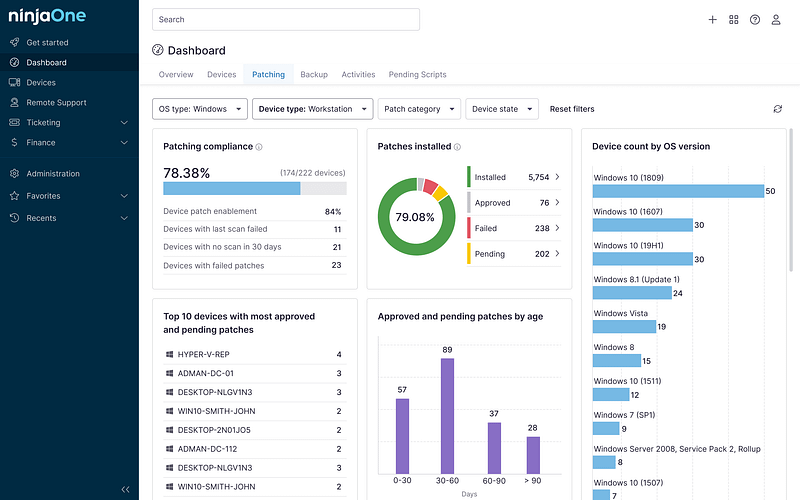

Une fois cet inventaire créé, un outil de gestion automatisée des correctifs peut être déployé pour vous aider à prendre les bonnes décisions au sujet de votre conformité. Les meilleurs outils de gestion des correctifs génèrent automatiquement des rapports qui illustrent la conformité de tous les appareils de l’environnement informatique en vérifiant l’état des correctifs de chacun d’entre eux.

Logiciel de gestion des correctifs

Les logiciels de gestion des correctifs analysent votre environnement informatique pour détecter les logiciels/matériels et vous avertir si vous devez exécuter des mises à jour. En général, vous avez la possibilité d’agir soit manuellement, soit automatiquement. Dans les applications d’entreprise plus importantes, l’équipe informatique configure généralement des mises à jour automatisées afin qu’elles soient effectuées sur de nombreux systèmes sans nécessiter d’intervention humaine. Cela libère beaucoup de ressources pour le département informatique tout en maintenant la conformité de l’entreprise.

Lorsqu’il s’agit de cas d’utilisation plus importants, il est presque impossible de suivre les mises à jour logicielles sans l’aide de logiciels de gestion des correctifs. NinjaOne est une plateforme de gestion de parc informatique complète et incluant la gestion des correctifs, profitez d’un essai gratuit ou d’une démonstration personnalisée.

Conclusion

La conformité de la gestion des correctifs est un vaste concept qui peut être envisagé sous de nombreux angles différents. Bien que les facteurs varient, le concept général consiste à maintenir un environnement informatique à jour pour éviter les failles de sécurité.

L’idée générale de la conformité de la gestion des correctifs est en définitive la gestion des vulnérabilités, que vous deviez respecter FFIEC, RGPD, HIPAA ou PCI-DSS. La mise en place d’un solide programme de gestion de la conformité vous aidera à sécuriser votre entreprise et vos données et à réaliser l’audit de la conformité.

NinjaOne est une solution complète de gestion des correctifs qui facilite l’application automatique de correctifs à tous vos terminaux Windows, Mac et Linux à partir d’un panneau de contrôle centralisé. Grâce à notre solution, vous et votre équipe informatique disposez d’une vue à 360° de tous vos terminaux, quel que soit leur système d’exploitation, ainsi que des outils d’automatisation dont vous avez besoin pour les sécuriser. Profitez d’un essai gratuit dès maintenant ou d’une démonstration personnalisée !