Softwarepatching is het belangrijke proces van het implementeren van updates. Deze updates worden vaak uitgebracht om beveiligingsproblemen en exploits op te lossen die tot een cyberaanval kunnen leiden. Het is zelfs zo dat veel cyberaanvallen tot een minimum beperkt of helemaal voorkomen hadden kunnen worden zonder ongepatchte software. Daarom is patchbeheer een cruciaal onderdeel van best practices en compliance op het gebied van cyberbeveiliging.

Naarmate de regelgeving op het gebied van cyberbeveiliging verder wordt uitgerold, worden er nieuwe standaarden opgesteld voor patchbeheer. Dit betekent dat eindgebruikers en IT-professionals hun patchingpraktijken onder de loep moeten nemen, niet alleen om compliant te blijven, maar ook voor hun eigen veiligheid.

Wat dit artikel zal behandelen:

- Wat is patchcompliance?

- Hoe kan iemand niet voldoen aan patchcompliance?

- Wat is patchbeheer?

- Tips om te voldoen aan softwarepatchcompliance

- Software voor patchcompliance

Wat is patchcompliance?

Een patch compliance-audit onderzoekt hoeveel van uw apparaten in het netwerk compliant zijn, wat verwijst naar de machines die met succes zijn gepatcht en waarvan de updates actueel zijn om ze te beschermen tegen bedreigingen. Patchcompliance is ook een breed begrip, dat niet alleen van toepassing is op die machines, maar ook op de maatregelen die een organisatie gebruikt om nieuwe patches te detecteren en te installeren, hoeveel inzicht ze hebben in hun endpoints (apparaten) en hoe vaak ze ervoor zorgen dat alle software en hardware up-to-date is.

Er zijn veel variabelen die het succes van patchimplementatie kunnen beïnvloeden, vooral in grotere IT-omgevingen met veel apparaten. Gelukkig zijn er heel wat oplossingen die organisaties kunnen gebruiken om ervoor te zorgen dat ze correct patchen en dat alle apparaten en systemen compliant zijn.

In een poging om gegevens en privacy te beschermen, hebben verschillende overheidsinstellingen en -agentschappen cyberbeveiligingsstandaarden ontwikkeld (en er zullen er zeker nog meer volgen). Binnen deze kaders is patchcompliance altijd vereist, een bewijs van het belang ervan in het grotere cyberbeveiligingsplaatje. Enkele van de meest prominente standaarden voor compliance zijn:

- PCI (Payment Card Industry Data Security Standard): Deze veiligheidsvoorschriften bepalen de technische en operationele standaarden die bedrijven moeten gebruiken om de creditcardgegevens van hun klanten te beveiligen.

- HIPAA (Health Insurance Portability and Accountability Act): Deze beveiligings- en privacystandaarden zijn van toepassing op bedrijven in de gezondheidszorg en helpen u voorkomen dat patiëntgegevens uitlekken, gestolen worden of worden gemanipuleerd.

- GDPR (Algemene Verordening Gegevensbescherming): Deze EU-verordening is ontworpen om de gegevens en privacy van haar burgers te beschermen en omvat een strikt patchprotocol als onderdeel van de beveiligingsnormen.

Hoe kan iemand niet voldoen aan patchcompliance?

Patchcompliance kan een uitdagend concept zijn om vast te leggen, aangezien er aanzienlijke variaties kunnen optreden tussen IT-omgevingen, gebruiksscenario’s en bedrijfssectoren. Voor sommige organisaties houdt het concept van patchbeheer eenvoudigweg in dat ze een intern protocol voor patching instellen, de verantwoordelijkheid voor deze taak toewijzen aan iemand in de IT-afdeling en (idealiter) ervoor zorgen dat elk apparaat en elke applicatie tijdig worden bijgewerkt.

Helaas is dit niet genoeg om een bedrijf echt “patchcompliant” te noemen. Andere compliancenormen zoals PCI-DSS, HIPAA, NIST en GDPR voegen andere belangrijke vereisten toe aan het grotere geheel en veel industrieën kunnen deze simpelweg niet negeren.

Er zijn ook interne behoeften en situationele uitdagingen om rekening mee te houden. Een van de belangrijkste redenen waarom IT-professionals patches of systeemupgrades uitstellen, is vanwege legacy-systemen, en dit kan een obstakel vormen dat moeilijk te overwinnen is. Wanneer bepaalde software van een bedrijf de ondersteuningscyclus verlaat, heeft het geen recht meer op verdere updates of patches, zelfs niet voor beveiligingslekken. Dit plaatst het bedrijf in een positie waarin het moet kiezen tussen het draaien van ongepatchte, verouderde software en het upgraden of overstappen naar een ondersteunde applicatie. Niet alleen kan de laatste optie hogere kosten gevenzijn, maar het kan ook een grote negatieve impact hebben op de workflow en productiviteit.

Zoals u kunt zien, omvat patchcompliance vele aspecten, die allemaal gerelateerd zijn aan kwetsbaarheden en het beheer van updates die deze kwetsbaarheden aanpakken. Compliance standaarden zoals HIPAA, PCI, GLBA en FERPA zijn opgesteld om richtlijnen vast te leggen die organisaties moeten volgen.

Wat zijn de uitdagingen van patchbeheer?

Ondanks het belang van patching zullen sommige organisaties er nog steeds voor kiezen om systeemsoftware-upgrades achterwege te laten. Zoals eerder vermeld, kunnen ze in een situatie terechtkomen waarin hun software niet langer wordt ondersteund en geen noodzakelijke beveiligingsupdates meer ontvangt. Er zijn natuurlijk ook andere redenen: kleinere bedrijven hebben misschien niet de middelen voor een volledige upgrade van het besturingssysteem en wijdverspreide updates vereisen veel onderzoek en planning vooraf.

Misschien wel de grootste zorg op leidinggevend niveau is de mogelijkheid dat software-upgrades de operationele workflow beïnvloeden. Het is moeilijk om u zorgen te maken over het feit dat het niet upgraden een aanzienlijke bedreiging vormt voor de cyberbeveiliging van uw organisatie, vooral wanneer u te maken krijgt met downtime of verloren werkuren. Hoewel de mogelijke klap voor de operationele workflow een grote zorg lijkt, is het eigenlijk een klein ongemak vergeleken met de schade die wordt veroorzaakt door een datalek of een ransomware-aanval.

Hoe patchcompliance te garanderen

-

Systeemsoftware-upgrades

Er kunnen een aantal redenen zijn waarom organisaties ervoor kiezen om systeemsoftware niet te upgraden. Van het niet hebben van voldoende middelen, tot het vereisen van aanzienlijke planning en onderzoek vooraf, tot bezorgdheid over de impact van software-upgrades op de bedrijfsvoering. Maar in vergelijking met de schade veroorzaakt door gegevensinbreuken of ransomware-aanvallen lijken deze redenen slechts kleine ongemakken.

Software die niet tijdig wordt bijgewerkt, wordt vatbaar voor veel kwetsbaarheden en wordt uiteindelijk een doelwit voor cyberaanvallen.

Het is ook belangrijk om te bedenken dat het blijven gebruiken van niet-ondersteunde software niet alleen de algehele patchcompliance in gevaar brengt, maar waarschijnlijk ook de naleving van voorschriften zoals GDPR, HIPAA en PCI. Als algemene regel geldt dat alle software en toepassingen van derden regelmatig moeten worden bijgewerkt om aan de regels te blijven voldoen.

Als het op patchbeheer aankomt, is het vinden en verhelpen van verouderde systeemsoftware niet de enige uitdaging. Patches vinden en installeren is slechts de eerste stap. Het is ook noodzakelijk om te bevestigen dat ze succesvol worden ontvangen door alle eindpunten en dat er geen compatibiliteitsproblemen ontstaan.

-

Systeem Gezondheid

Patches worden vaak uitgebracht met een bijbehorend ernstniveau, variërend van Laag tot Kritiek. Hoewel dit soms wordt gebruikt om patching operaties te triagen op prioriteit, is het ook een manier om de algemene gezondheidsstatus van het systeem te kwalificeren. Het aantal benodigde patches in verschillende ernstniveaus helpt bij het bepalen van deze classificatie:

Gezonde systemen zijn systemen waarop alle updates en huidige patches zijn geïnstalleerd.

Kwetsbare systemen hebben ontbrekende patches van lage of matige ernst.

Zeer kwetsbare systemen missen patches van kritieke ernstniveaus en lopen direct gevaar door cyberaanvallen, zero-days en andere exploits.

Dit systeem voor het categoriseren van systeemgezondheid kan worden gebruikt om een patchbeleid en standaarden voor het meten van de algehele gezondheid van de IT-infrastructuur op te stellen.

-

Geautomatiseerd patchbeheer

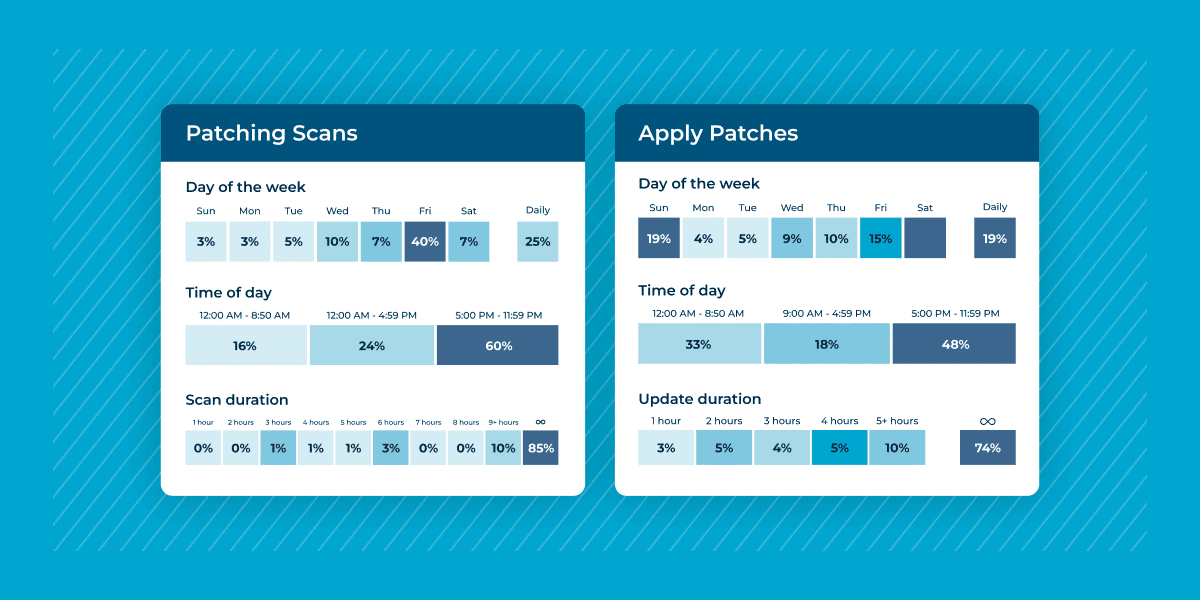

Er zijn veel stappen nodig voor patchcompliance en dat laat veel ruimte over voor menselijke fouten of vergissingen. De kracht van automatisering kan ingrijpen en patchbeheer veranderen van een handmatig probleem in een probleem dat wordt afgehandeld door scripts en machine learning.

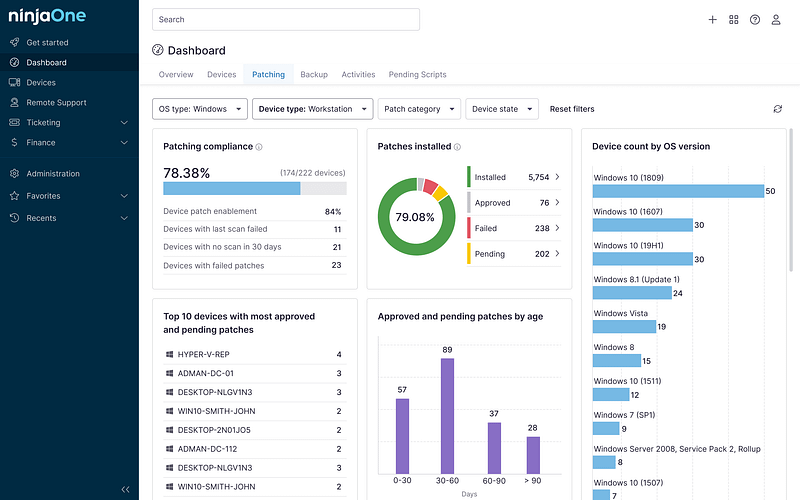

Tools voor patchautomatisering zoals NinjaOne verlichten de last door systemen te scannen op ontbrekende patches, de implementatie van updates te automatiseren, de juiste patches toe te wijzen aan de systemen die ze nodig hebben en ervoor te zorgen dat patches geen compatibiliteitsproblemen veroorzaken. Het delegeren van al dit werk naar geautomatiseerd patchbeheer vereenvoudigt de praktijk van het onderhouden van patchcompliance en neemt een groot deel van het bijbehorende risico weg.

-

Endpoint Zichtbaarheid met Compliance Rapporten

Zoals we al eerder zeiden, is patchen slechts een deel van de compliance. Een organisatie moet nog steeds inzicht hebben in al hun apparaten om ervoor te zorgen dat geen enkele machine ongepatcht blijft. We weten allemaal dat een gebrek aan zichtbaarheid en inventarisatie van eindpunten het proces om alle apparaten compliant te maken kan belemmeren, dus een nauwkeurige inventarisatie van alle apparaten en applicaties van derden op het netwerk is essentieel.

Zodra deze inventaris is gemaakt, kan een geautomatiseerde tool voor patchbeheer worden ingezet om u te helpen geïnformeerde beslissingen te nemen over uw patchcompliance. De beste patchbeheertools genereren automatisch patchrapporten die compliance illustreren voor alle apparaten in de IT-omgeving door de patchstatus van elk apparaat te bewaken.

Software voor patchbeheer

Software voor patchbeheer tools scannen een IT-omgeving om software/hardware te detecteren en te waarschuwen voor updates die u moet uitvoeren. Meestal krijgt u de optie om deze updates handmatig of automatisch uit te voeren. Bij grotere bedrijfsapplicaties zal het IT-personeel meestal geautomatiseerde updates instellen, zodat ze op veel systemen worden uitgevoerd zonder menselijke tussenkomst. Dit maakt een aanzienlijke hoeveelheid resources van de IT-afdeling vrij, terwijl de organisatie toch aan de regels blijft voldoen.

Als het aankomt op grotere use cases, is het bijna onmogelijk om software-updates bij te houden zonder de hulp van patchbeheer softwaretools.

Conclusie

Patchcompliance is een breed concept dat vanuit verschillende perspectieven kan worden benaderd. Hoewel individuele factoren kunnen variëren, blijft het kernconcept van het up-to-date houden van een IT-omgeving om beveiligingsproblemen te voorkomen ongewijzigd.

Het centrale idee van patchcompliance is uiteindelijk kwetsbaarheidsbeheer, of u nu te maken hebt met FFIEC, GDRP, HIPAA of PCI-DSS. Met een sterk patch compliance managementprogramma kunt u uw bedrijf en uw gegevens beveiligen en tegelijkertijd de auditors voorzien van wat ze nodig hebben.

NinjaOne is een complete patchmanagementoplossing waarmee u eenvoudig al uw Windows-, Mac- en Linux-eindpunten automatisch kunt patchen vanuit één platform. Met onze oplossing krijgen u en uw IT-team een 360-graden overzicht van al uw endpoints, ongeacht het besturingssysteem, en de automatiseringstools die u nodig hebt om ze veilig te houden.