Bien que les termes « gestion des correctifs » et « gestion des vulnérabilités » soient souvent utilisés de manière interchangeable, il ne s’agit pas du même processus. La gestion des correctifs et la gestion des vulnérabilités sont deux processus qui vont de pair pour soutenir une infrastructure informatique sûre, efficace et à jour. Comparez la gestion des correctifs et la gestion des vulnérabilités et découvrez pourquoi elles sont toutes deux essentielles à la sécurité de l’environnement informatique.

Qu’est-ce que la gestion des correctifs?

La gestion des correctifs est le processus qui consiste à trouver, tester et déployer des correctifs de systèmes d’exploitation ou d’applications sur les terminaux. Ces correctifs garantissent que les appareils utilisent les versions les plus récentes des systèmes d’exploitation et des applications ; essentiellement, ils maintiennent les terminaux sécurisés, à jour et fonctionnant correctement.

Pourquoi la gestion des correctifs est-elle importante?

Les deux principaux objectifs de la gestion des correctifs sont de sécuriser les appareils et de les maintenir à jour. Lorsque les correctifs sont négligés, les terminaux sont laissés sans défense et exposés aux cybermenaces et aux attaques modernes. Il suffit de jeter un coup d’œil sur les principales conséquences des logiciels non corrigés pour se rendre compte de l’importance de la gestion des correctifs pour chaque environnement informatique.

Qu’est-ce que la gestion de la vulnérabilité?

La gestion des vulnérabilités est le processus d’identification, d’organisation, de signalement et de correction des vulnérabilités. L’objectif principal de la gestion des vulnérabilités est de soutenir les efforts de cybersécurité en minimisant les menaces possibles et en prévenant les attaques.

Pourquoi la gestion de la vulnérabilité est-elle importante?

Contrairement à la gestion des correctifs, la gestion des vulnérabilités n’a qu’un seul objectif : protéger les terminaux contre les vulnérabilités et les cyberattaques. Il s’agit d’un élément essentiel de tout programme de cybersécurité mature. Grâce aux outils et aux processus de gestion des vulnérabilités, les entreprises sont en mesure de trouver, de classer et de résoudre des vulnérabilités qui, autrement, n’auraient pas été détectées sur les appareils. Si les vulnérabilités ne sont pas détectées et résolues, elles créent des ouvertures que les cybercriminels peuvent exploiter pour leurs attaques. Ces ouvertures peuvent conduire au vol et à la perte de données, à des menaces de ransomware et à d’autres cyberattaques dangereuses qui peuvent nuire considérablement à une entreprise et à sa réputation.

Gestion des correctifs et gestion de la vulnérabilité

La façon la plus simple de comparer la gestion des correctifs et la gestion des vulnérabilités est de montrer leurs cycles de vie, ou leurs fonctions et processus de base, puis de noter les différences et les similitudes. Bien que les cycles de vie de la gestion des vulnérabilités et de la gestion des correctifs puissent être discutés en profondeur, nous nous contenterons de passer en revue les étapes fondamentales de chacun d’entre eux.

Fonctions essentielles de la gestion de la vulnérabilité

- Trouver et identifier les vulnérabilités

- Analyser les vulnérabilités

- Catégoriser les vulnérabilités

- Surveiller les vulnérabilités

- Remédier aux vulnérabilités

- Vérifier que la vulnérabilité a été corrigée

Fonctions essentielles de la gestion des correctifs

- Établir un inventaire informatique

- Classer les correctifs par ordre de priorité

- Créer des politiques d’application des correctifs

- Surveiller et tester les systèmes de correctifs

- Déployer les correctifs

- Vérifier le déploiement des correctifs

- Créer des rapports et de la documentation sur les correctifs

3 similitudes essentielles entre les cycles de vie de la gestion des correctifs et de la gestion des vulnérabilités

Les trois étapes du cycle de vie que la gestion des correctifs et la gestion des vulnérabilités ont en commun sont les suivantes :

1) Catégorisation

La gestion des vulnérabilités et des correctifs nécessite une catégorisation pour fonctionner correctement. Pour la gestion des vulnérabilités, la catégorisation est utilisée pour évaluer et organiser les mesures correctives en fonction de leur gravité. Cela aide les équipes informatiques à déterminer quelles vulnérabilités doivent être traitées en priorité. Pour la gestion des correctifs, la catégorisation est utilisée pour trier et organiser les correctifs afin que les équipes informatiques puissent déterminer ceux qui doivent être déployés immédiatement.

2) Surveillance

Du RMM à la gestion des correctifs, presque tous les processus informatiques nécessitent une certaine forme de surveillance. Dans le cas de la gestion des correctifs, l’objectif de la surveillance n’est pas seulement de gérer le processus d’application des correctifs, mais aussi d’être à l’affût des nouveaux correctifs ou des nouvelles vulnérabilités des fournisseurs. La surveillance a une signification différente pour la gestion des vulnérabilités, et elle implique une surveillance continue des systèmes afin de détecter les vulnérabilités dès qu’elles apparaissent.

3) Vérification

Une fois qu’une équipe informatique a remédié à une vulnérabilité, elle ne peut se reposer sur ses lauriers tant que la correction de la faiblesse n’a pas été vérifiée. Au cours du processus d’application des correctifs, les administrateurs ne peuvent pas être sûrs qu’un correctif a été déployé correctement tant qu’ils n’en ont pas reçu la confirmation.

3 différences essentielles entre les cycles de vie de la gestion des correctifs et de la gestion des vulnérabilités

Les trois étapes du cycle de vie qui sont propres à la gestion des correctifs ou à la gestion des vulnérabilités sont les suivantes :

1) Politiques de correction

Contrairement à la gestion des vulnérabilités, la gestion des correctifs s’articule autour de la création de politiques de correctifs. Ces politiques déterminent quels dispositifs seront patchés, quand ils seront patchés, à quelle fréquence ils seront patchés, et d’autres détails similaires. Il s’agit d’une étape entièrement propre à la gestion des correctifs, qui n’existe pas dans le cycle de vie de la gestion des vulnérabilités.

2) Analyse des vulnérabilités

Après avoir trouvé les vulnérabilités, il appartient à l’équipe de sécurité de les analyser et de trouver des solutions. Cette analyse, bien qu’essentielle pour la gestion des vulnérabilités, n’a pas sa place dans un processus de gestion des correctifs.

3) Déployer des solutions

Bien que certaines vulnérabilités puissent être résolues par le déploiement d’un correctif, Heimdal précise que « selon le niveau de vulnérabilité, différentes méthodes peuvent être employées pour éliminer la menace ». Cela signifie qu’un système de gestion des vulnérabilités peut déployer d’autres méthodes pour remédier aux faiblesses. La gestion des correctifs se concentre uniquement sur le déploiement de correctifs ou de mises à jour, et rien d’autre.

Comment la gestion des correctifs et la gestion de la vulnérabilité fonctionnent-elles ensemble?

La gestion des correctifs et la gestion des vulnérabilités fonctionnent ensemble pour soutenir un environnement informatique sûr et efficace. Grâce à un système efficace de gestion des correctifs, les équipes informatiques maintiennent les appareils à jour avec les dernières mises à jour qui améliorent la sécurité et la fonctionnalité des terminaux. Grâce à la gestion des vulnérabilités, les équipes informatiques peuvent trouver de manière proactive les vulnérabilités et y remédier avant qu’elles ne se transforment en menaces sérieuses. Ce n’est qu’en combinant ces deux éléments que les entreprises peuvent s’assurer que leurs appareils restent sécurisés et indemnes, quel que soit le front par lequel les cybercriminels choisissent d’attaquer.

Pourquoi utiliser conjointement la gestion des correctifs et la gestion de la vulnérabilité?

Les MSP et les services informatiques utilisent conjointement la gestion des correctifs et la gestion des vulnérabilités pour protéger les terminaux contre les cybermenaces et les attaques. Si les équipes informatiques ne mettent en œuvre qu’un seul de ces processus, cela crée une faiblesse que les cybercriminels peuvent exploiter.

Par exemple, si une équipe se concentre uniquement sur la gestion des correctifs et néglige la gestion des vulnérabilités, elle sera moins à même d’identifier les vulnérabilités et d’y remédier rapidement lorsqu’elles apparaissent. La même situation peut se produire avec la gestion des correctifs. Si une équipe informatique concentre toute son attention sur la gestion des vulnérabilités, tous les logiciels non corrigés qui subsistent ont de graves conséquences auxquelles il faut remédier.

Conclusion

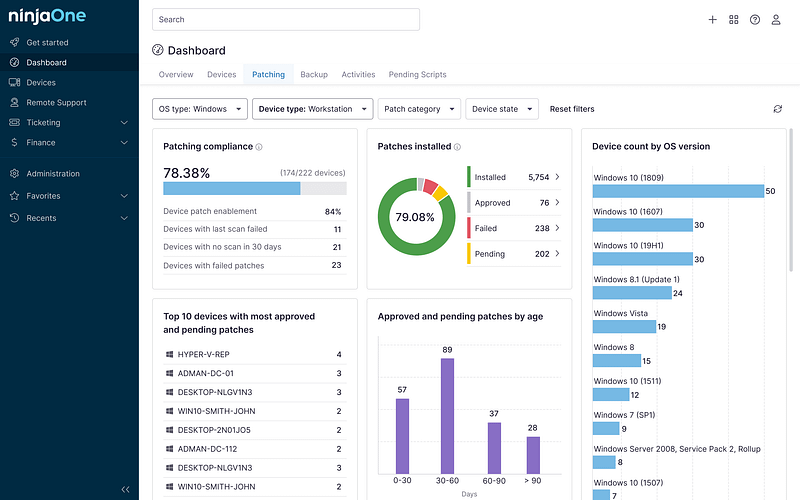

En fin de compte, l’utilisation conjointe de la gestion des vulnérabilités et de la gestion des correctifs est le meilleur moyen de sécuriser votre infrastructure informatique. Si votre système actuel de gestion des correctifs est lent, inefficace ou difficile à utiliser, il est temps de passer à NinjaOne. La gestion des correctifs de NinjaOne automatise vos processus de correctifs et vous décharge de cette tâche. Apprenez-en plus sur Ninja Patching et sur la façon dont il peut aider votre équipe informatique grâce à cette version d’essai gratuite.