Le nombre d’actifs informatiques que possèdent les organisations augmente rapidement, mais la gestion de cette croissance ne doit pas être compliquée. Une gestion efficace des actifs informatiques se résume à la mise en place d’un processus et d’un plan permettant d’assurer un suivi rapide et cohérent de tous les actifs. Ainsi vous pouvez améliorer la vitesse et la prestation des services informatiques à travers les organisations.

Qu’est-ce que la gestion des actifs informatiques (ITAM) ?

La gestion des actifs informatiques (ITAM) consiste à gérer et à superviser tous les actifs de l’environnement informatique d’une entreprise. L’objectif principal de l’ITAM est de maximiser la valeur des actifs informatiques dans votre entreprise.

Le terme « actifs informatiques » comprend le matériel, les logiciels ou toute autre technologie liée à l’environnement informatique. La durée d’utilisation de ces actifs informatiques au sein de l’entreprise est suivie par un processus appelé gestion du cycle de vie des actifs informatiques.

Le cycle de vie de la gestion des actifs informatiques

Les actifs informatiques passent tous par une série de phases, depuis le moment où ils sont acquis jusqu’à celui où ils ne sont plus utiles. Les cinq étapes du modèle de cycle de vie des actifs informatiques sont la demande, l’acquisition, le déploiement, la maintenance et le retrait. La gestion du cycle de vie des actifs informatiques suit les actifs informatiques à travers ce modèle et vise à réduire les coûts et à maximiser l’utilisation des actifs informatiques.

Qu’est-ce qu’un processus de gestion des actifs informatiques ?

Un processus d’ITAM est un ensemble de procédures visant à comptabiliser les actifs informatiques et à s’assurer qu’ils fonctionnent efficacement, à savoir qui détient ces actifs et où ils sont situés, et à suivre leur utilisation dans l’organisation tout au long de leur durée de vie.

Pourquoi un processus de gestion des actifs informatiques est-il important ?

Un processus ITAM est crucial car il fournit une structure et permet d’étendre la visibilité à la totalité des actifs informatiques. En l’absence d’un processus ITAM, les flux de travail peuvent être inhibés, les actifs peuvent devenir des vulnérabilités, ou l’acquisition/la cession des actifs informatiques peut être effectuée de façon inappropriée. Cela peut entraîner des temps d’arrêt ou des dépenses non planifiées et avoir un impact sur l’ensemble des opérations.

La mise en place d’un processus d’ITAM structuré permet de contrôler et de rationaliser les opérations informatiques, de gérer les risques, de réduire les gaspillages inutiles, de diminuer les coûts et d’améliorer la visibilité au sein de l’organisation :

Reprenez le contrôle

L’objectif global d’un processus d’ITAM est d’obtenir le contrôle de tous les actifs de votre organisation. Avec l’aide d’un logiciel ITAM, ce processus peut vous aider à retrouver tous les actifs informatiques et à les surveiller en permanence tout au long de leur durée de vie. Pour vous assurer que vous bénéficiez des autres avantages du logiciel ITAM, appliquez ces bonnes pratiques d’ITAM.

Rationalisez les opérations informatiques

De nombreuses actions ou services sont nécessaires à la réalisation de diverses opérations informatiques. Par exemple, un processus d’ITAM permet d’optimiser ces actions en gérant vos actifs informatiques et en veillant à ce que les autres processus informatiques soient réalisés de façon efficace.

Gérez les risques

En gardant la trace de vos actifs informatiques, il est plus facile de gérer les risques et d’atténuer les vulnérabilités. Par exemple, les actifs qui ont atteint la fin de leur vie utile ou qui ne sont plus pris en charge par des correctifs peuvent constituer une porte d’entrée directe pour les acteurs malveillants dans l’environnement informatique et doivent être gérés activement et supprimés si possible.

Réduisez les coûts

L’ITAM est une mesure préventive que vous pouvez prendre pour réduire les dépenses liées au maintien de la fonctionnalité de votre environnement informatique. Bien que l’implémentation de votre processus ITAM représente une dépense pour votre entreprise, elle vous permettra de réduire considérablement les coûts associés à la correction des vulnérabilités informatiques ou au remplacement des actifs informatiques.

Améliorez la visibilité

Au-delà de la prise de contrôle, un processus ITAM offre une visibilité complète des actifs informatiques d’une entreprise à partir d’un point central. Cela évite de devoir rechercher manuellement de nouveaux actifs informatiques ou de mettre à jour l’inventaire des actifs pour refléter les actifs qui ne sont plus utilisés dans l’entreprise.

Qu’est-ce que l’ITIL ?

La Information Technology Infrastructure Library (ITIL) est un ensemble de principes qui fournit les bonnes pratiques et procédures pour l’ITAM et la gestion des services informatiques (ITSM). ITIL permet de s’assurer que les services informatiques correspondent à ce dont les entreprises ont besoin pour leurs environnements informatiques.

Les professionnels qui gèrent les services numériques au sein d’une entreprise peuvent obtenir la certification ITIL. Dans la dernière version d’ITIL, ITIL 4, comprend sept modules. Ces modules constituent les cinq différents niveaux de la certification ITIL 4.

La certification ITIL est un acquis largement reconnu que beaucoup d’entreprises recherchent en raison des nombreux avantages qui découlent de ces principes. Par exemple, l’embauche d’un professionnel qui connaît les meilleures normes et pratiques informatiques peut aider une entreprise à implémenter des processus efficaces d’ITSM ou d’ITAM.

Cinq outils importants pour un processus d’ITAM

Les processus d’ITAM sont réalisés à l’aide d’un logiciel de gestion des actifs informatiques, qui est un logiciel utilisé pour gérer et suivre systématiquement les actifs informatiques de votre entreprise. Cinq outils essentiels et utiles sont inclus dans les logiciels d’ITAM :

1) Provisionnement

L’acquisition de biens informatiques fait référence au processus d’obtention d’actifs informatiques au sein d’une entreprise. Cet outil d’ITAM aide le processus d’acquisition informatique à gérer et à organiser les actifs acquis.

2) Découverte des actifs

Lorsque des actifs informatiques sont continuellement ajoutés ou retirés au sein de votre entreprise, il est difficile d’en assurer le suivi. La découverte des actifs vise à découvrir en permanence de nouveaux actifs dans votre environnement informatique. Cette fonction vous évite d’avoir à rechercher manuellement de nouveaux actifs et vous aide à maintenir votre inventaire d’actifs à jour.

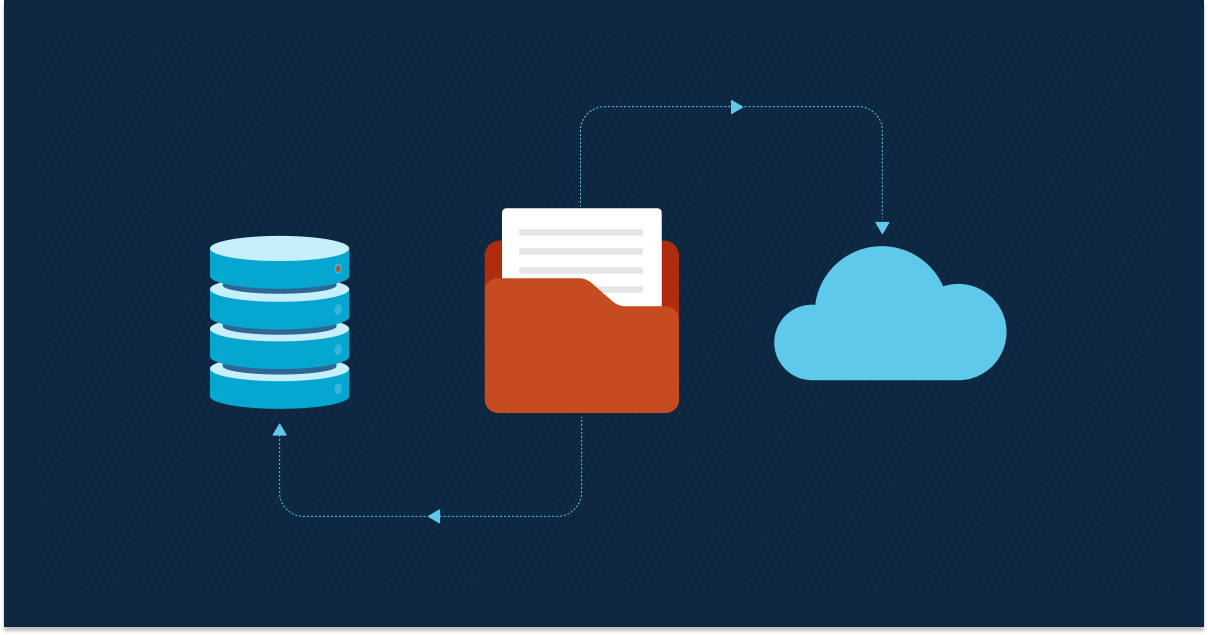

3) Suivi du cycle de vie des actifs

Chaque actif informatique passe par un cycle de vie, qui commence par sa demande et se termine par sa mise hors service. Le logiciel d’ITAM suivra les actifs informatiques de votre entreprise à chaque étape de leur cycle de vie, vous aidant ainsi à gérer chaque appareil du début à la fin. Le suivi de vos actifs informatiques tout au long de leur durée de vie peut vous permettre de tirer le meilleur parti de chaque actif, ce qui vous aidera à tirer le maximum de valeur de l’environnement informatique de votre entreprise.

4) Informations en temps réel

Le logiciel d’ITAM fournit des informations sur vos actifs informatiques au fur et à mesure que des changements sont constatés. Il vous avertit immédiatement s’il détecte une valeur dépassant le seuil que vous avez préalablement fixé. Cet outil vous permet de prendre des mesures pour résoudre rapidement les problèmes qui se présentent.

5) Audit et rapports sur les actifs informatiques

L’audit des actifs à l’aide du logiciel d’ITAM peut vous aider à identifier tout problème éventuel dans l’environnement informatique de votre entreprise. Les résultats de l’audit peuvent faire l’objet de rapports, ce qui vous permet de voir facilement l’intégrité générale de vos actifs informatiques.

Gérez les actifs informatiques de votre entreprise à l’aide de NinjaOne

La création d’un processus d’ITAM dans votre entreprise permettra de prévenir activement les problèmes prévisibles et de contribuer à la continuité des activités et des processus essentiels de l’entreprise. Le logiciel de gestion des actifs informatiques basé sur le cloud de NinjaOne offre une interface ITAM facile à utiliser. Vous passerez moins de temps à essayer de faire fonctionner le logiciel et plus de temps à résoudre de façon proactive les problèmes de votre environnement informatique. Inscrivez-vous à un essai gratuit de NinjaOne dès aujourd’hui.