Cada año, las organizaciones pueden esperar que el número de ciberataques aumente significativamente. Para hacer frente a estas amenazas, es esencial contar con procesos eficaces de aplicación y gestión de parches. Antes de aplicar parches a las vulnerabilidades, los equipos de TI deben centrarse en dos evaluaciones de vulnerabilidades principales: las puntuaciones CVE y CVSS. A continuación, analizaremos la importancia de las puntuaciones CVE y CVSS junto con algunos de sus usos y beneficios en el ámbito de la ciberseguridad.

¿Cuál es la diferencia entre las puntuaciones CVE y CVSS?

Las puntuaciones CVE y CVSS son evaluaciones de vulnerabilidades. Según la Base de Datos Nacional de Vulnerabilidades del gobierno estadounidense, una vulnerabilidad es «una debilidad en la lógica informática (por ejemplo, código) alojada en componentes de software y hardware que, cuando se aprovecha, provoca un impacto negativo en la confidencialidad, integridad o disponibilidad». Antes de aplicar un parche a una vulnerabilidad, las organizaciones utilizan las puntuaciones CVE y CVSS para recabar más información sobre la vulnerabilidad y su gravedad.

¿Qué es CVE?

CVE son las siglas en inglés de Vulnerabilidades y Exposiciones Comunes, y se trata de una lista pública de vulnerabilidades de ciberseguridad. Este glosario organiza estos puntos débiles de seguridad con números de identificación, fechas y descripciones.

¿Qué es CVSS?

CVSS son las siglas en inglés del Sistema de Puntuación de Vulnerabilidades Comunes, y se trata de una puntuación numérica que califica la gravedad de las vulnerabilidades en una escala de 0 a 10, en la que 10 es la más grave. A menudo, se utiliza para calificar la gravedad de las vulnerabilidades divulgadas públicamente que figuran en CVE.

Dónde encontrar las puntuaciones CVE y CVSS

Actualmente, MITRE gestiona la base de datos CVE y trabaja en estrecha colaboración con la Base de Datos Nacional de Vulnerabilidades, que forma parte del Instituto Nacional de Estándares y Tecnología (National Institute of Standards and Technology, NIST). Para encontrar las puntuaciones CVSS, las empresas recurren a FIRST, una organización estadounidense sin fines de lucro.

Usos de las puntuaciones CVE y CVSS

Hoy en día, los equipos de TI confían en las puntuaciones CVE y CVSS para conocer mejor los puntos débiles de la seguridad antes de crear estrategias para solucionarlos. Algunos usos comunes de las puntuaciones CVE y CVSS incluyen:

-

Cuantificar la gravedad de las vulnerabilidades

Las puntuaciones CVSS cuantifican la gravedad de las vulnerabilidades. Un equipo de TI puede utilizar esta información para determinar qué vulnerabilidades plantean las amenazas más graves y poder resolverlas primero antes de pasar a otras debilidades de menor riesgo. Por ejemplo, una vulnerabilidad con una puntuación del CVSS de 8 supone una amenaza mayor que una vulnerabilidad con una puntuación de 3. En este caso, un equipo de TI puede resolver primero la vulnerabilidad con puntuación 8 antes de resolver la vulnerabilidad menos grave con puntuación 3.

-

Conocer mejor cada vulnerabilidad

CVE proporciona descripciones, fechas y más información sobre las vulnerabilidades. Además, CVE en ocasiones enumera las correcciones o soluciones recomendadas para una vulnerabilidad específica. Esta valiosa información permite a un equipo de TI conocer mejor una vulnerabilidad para poder encontrar una solución.

-

Apoyar los esfuerzos de gestión de parches

Las puntuaciones CVE y CVSS proporcionan orientación a un equipo de TI y apoyo adicional a los esfuerzos de gestión de parches. Estas evaluaciones ayudan a un equipo de TI a planificar, preparar y resolver vulnerabilidades antes de que se conviertan en problemas graves para una organización.

La importancia de las puntuaciones CVE y CVSS

Si bien las puntuaciones CVE y CVSS no son perfectas, en la actualidad son algunas de las mejores evaluaciones para detectar vulnerabilidades. Permiten a los equipos de TI categorizar, priorizar y crear un orden a la hora de hacer frente a las vulnerabilidades. Además, los equipos de TI pueden basarse tanto en las puntuaciones CVE como CVSS para obtener más información sobre las debilidades de seguridad mientras crean un plan para resolverlas.

Limitaciones de las puntuaciones CVE y CVSS

Aunque algunas organizaciones afirman que las puntuaciones CVE y CVSS son utilizadas en exceso y están sobrevaloradas en el ámbito de la ciberseguridad, actualmente son las mejores evaluaciones disponibles en este aspecto. Dicho esto, tienen ciertas limitaciones, como las siguientes:

Limitaciones del CVSS

-

Mide el riesgo de forma imprecisa

Desafortunadamente, las puntuaciones del CVSS que se otorgan a las vulnerabilidades no siempre miden el riesgo con precisión. Por ejemplo, las vulnerabilidades con una puntuación de 7,0 o superior se consideran las amenazas más graves que deben tratarse antes que las demás. Sin embargo, ¿son las amenazas puntuadas con 6,5 menos peligrosas que las puntuadas con 7,0? A veces, la vulnerabilidad puntuada con 6,5 acaba causando más problemas que una vulnerabilidad puntuada con 7,0.

-

Permanece sin cambios ni actualizaciones

Después de asignar una puntuación del CVSS a una vulnerabilidad, normalmente nunca se cambia ni se actualiza. Esta puntuación estática no tiene en cuenta ningún cambio ni ninguna información adicional.

-

Omite contexto necesario

Dado que una puntuación del CVSS es simplemente un número, no proporciona ningún contexto ni ninguna información adicional sobre una vulnerabilidad. Debido a esto, es difícil determinar cómo afectará realmente una vulnerabilidad a un sistema de seguridad.

Limitaciones de CVE

-

Carece de información crítica

Si bien CVE proporciona cierta información sobre una vulnerabilidad, no es suficiente para que un equipo de seguridad de TI la utilice para solucionar el problema. Kenna Security explica este problema: «los registros CVE, por ejemplo, carecen generalmente de información clave como códigos de explotación, correcciones, objetivos populares, malware conocido, detalles de ejecución remota de código, etc. Para encontrar esa información, el personal de seguridad tiene que investigar más. Los registros de CVE suelen enlazarse con sitios de proveedores y otros recursos, y estos a su vez pueden incluir enlaces a parches y consejos de corrección. Pero es un proceso manual de búsqueda que puede resultar abrumador para los equipos de seguridad que se enfrentan a una lista de cientos, incluso miles de las denominadas vulnerabilidades críticas».

-

Ignora las amenazas para el software con parches

CVE se centra únicamente en las vulnerabilidades del software sin parches, e ignora los riesgos o las amenazas que afectan al software con parches. Que el software tenga parches no significa que esté completamente a salvo de vulnerabilidades y amenazas.

-

No siempre ofrece una solución

Aunque existe la creencia generalizada de que CVE ofrece soluciones para las vulnerabilidades, no siempre es así. CVE a veces proporciona soluciones o correcciones para las vulnerabilidades, pero no el 100% de las veces.

Refuerza tu seguridad de TI con NinjaOne

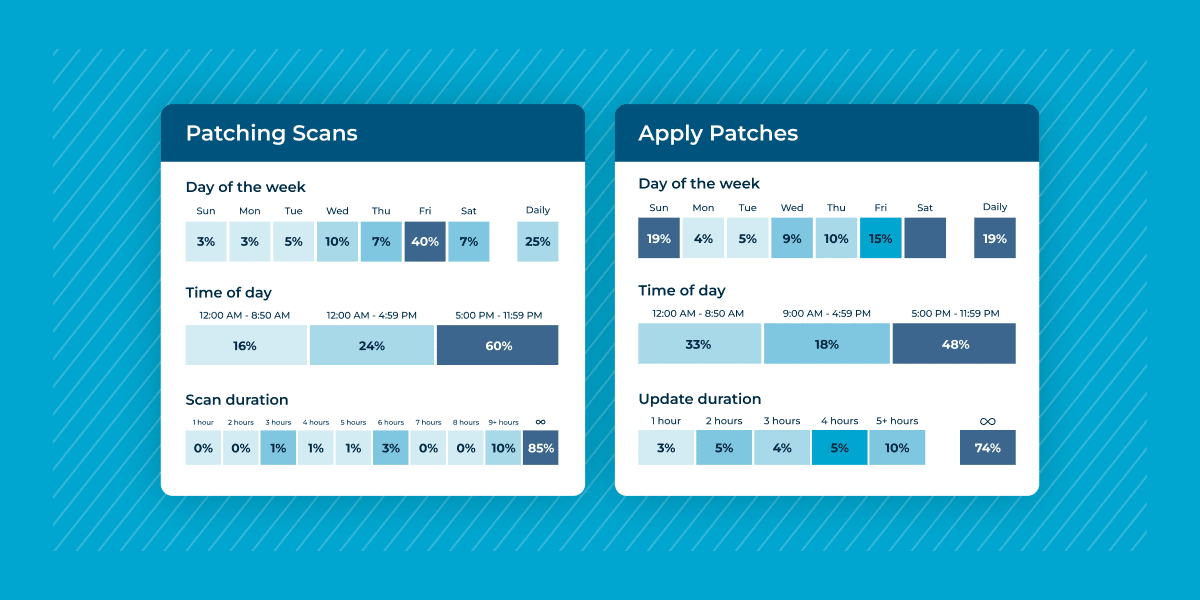

Aplicar parches y hacer frente a las vulnerabilidades no es tarea fácil. Es por eso que NinjaOne ofrece una solución de gestión de parches que automatiza los procesos de aplicación de parches en un único panel de control. NinjaOne puede minimizar costes, reducir la complejidad, ahorrar tiempo y solucionar las vulnerabilidades rápidamente. Comunícate con NinjaOne hoy mismo para obtener más información y comienza hoy mismo tu prueba gratuita.