À l’aube de la nouvelle année, les entreprises peuvent s’attendre à ce que le nombre de cyberattaques augmente considérablement. Pour lutter contre ces menaces à venir, il sera essentiel de disposer de processus efficaces de mise à jour et de gestion des correctifs. Avant de corriger les vulnérabilités, les équipes informatiques doivent se concentrer sur deux évaluations principales des vulnérabilités : Les CVE et les scores CVSS. Nous examinerons ci-dessous l’importance des CVE et des scores CVSS, ainsi que certains de leurs usages et avantages dans le domaine de la cybersécurité.

Quelle est la différence entre une CVE et les scores CVSS ?

Les CVE et les scores CVSS sont tous deux des évaluations des vulnérabilités. Selon la base de données nationale sur les vulnérabilités, une vulnérabilité est « une faiblesse de la logique informatique (par exemple, le code) présente dans les composants logiciels et matériels qui, lorsqu’elle est exploitée, a un impact négatif sur la confidentialité, l’intégrité ou la disponibilité ». Avant d’appliquer une mise à jour afin de faire face à une vulnérabilité, les entreprises utiliseront les CVE et les scores CVSS pour recueillir davantage d’informations sur la vulnérabilité et sa sévérité.

Qu’est-ce qu’une CVE

CVE (Common Vulnerabilities or Exposers) est une liste publique de vulnérabilités en matière de cybersécurité. Ce glossaire organise ces faiblesses de sécurité avec des numéros d’identification, des dates et des descriptions.

Qu’est-ce que le CVSS ?

CVSS est l’abréviation de « Common Vulnerability Scoring System ». Il s’agit d’un score qui évalue la criticité des vulnérabilités sur une échelle de 0 à 10, 10 étant le plus critique. Il est souvent utilisé pour évaluer la criticité des vulnérabilités divulguées publiquement et répertoriées dans la CVE.

Où trouver les CVE et les scores CVSS

Actuellement, MITRE gère la base de données CVE et travaille en étroite collaboration avec la National Vulnerability Database (NVD), qui fait partie du National Institute of Standards and Technology (NIST). Pour trouver les scores CVSS, les entreprises s’appuient sur FIRST, une organisation américaine à but non lucratif.

Utilisations des CVE et des scores CVSS

Aujourd’hui, les équipes informatiques s’appuient sur les CVE et les scores CVSS pour en savoir plus sur les failles de sécurité avant de créer des stratégies pour les éliminer. Parmi les utilisations courantes des CVE et des scores CVSS, on peut citer :

-

Quantification de la criticité des vulnérabilités

Les scores CVSS quantifient la criticité des vulnérabilités. Une équipe informatique peut utiliser ces informations pour déterminer quelles sont les vulnérabilités les plus sérieuses et les éliminer en premier avant de passer à des failles moins critiques.

Par exemple, une vulnérabilité ayant un score CVSS de 8 constitue une menace plus importante qu’une vulnérabilité ayant un score de 3. Dans ce cas, une équipe informatique peut d’abord éliminer la vulnérabilité notée 8 avant d’éliminer la vulnérabilité moins grave notée 3.

-

Compréhension de chaque vulnérabilité

La CVE fournit des descriptions, des dates et d’autres informations sur les vulnérabilités. En outre, la CVE énumère parfois les correctifs ou les solutions pour une vulnérabilité spécifique. Ces informations précieuses permettent à l’équipe informatique d’en savoir plus sur une vulnérabilité afin d’y apporter une solution.

-

Aide à la gestion des correctifs

Les CVE et les scores CVSS fournissent des indications à une équipe informatique et un soutien supplémentaire au processus de gestion des correctifs. Ces évaluations aident l’équipe informatique à planifier, préparer et résoudre les vulnérabilités avant qu’elles ne deviennent des problèmes graves pour l’entreprise.

L’importance des CVE et des scores CVSS

Même si les CVE et les scores CVSS ne sont pas parfaits, ils font actuellement partie des meilleures évaluations à utiliser concernant les vulnérabilités. Ils permettent aux équipes informatiques de catégoriser, de hiérarchiser et maintenir un ordre dans le traitement des vulnérabilités. En outre, les équipes informatiques peuvent s’appuyer à la fois sur les CVE et les scores CVSS pour mieux comprendre les failles de sécurité et élaborer un plan pour les éliminer.

Limites des CVE et des scores CVSS

Bien que certaines entreprises affirment que les CVE et les scores CVSS sont surutilisés et surévalués dans le domaine de la cybersécurité, ils constituent actuellement les meilleures évaluations disponibles des vulnérabilités. Cela étant dit, ils ont certaines limites :

Limites des CVSS

-

Mesure imprécise du risque

Malheureusement, les scores CVSS attribués aux vulnérabilités ne mesurent pas toujours le risque avec précision. Par exemple, les vulnérabilités notées 7 et plus sont considérées comme les menaces les plus graves et doivent être traitées avant les autres. Cependant, les menaces notées 6,5 sont-elles moins dangereuses que celles notées 7 ? Parfois, la vulnérabilité de 6.5 finit par causer plus de problèmes qu’une vulnérabilité de 7.

-

Pas de mise à jour du score

Une fois qu’un score CVSS est attribué à une vulnérabilité, il n’est généralement jamais modifié ou mis à jour. Ce score statique ne prend pas en compte les changements ou les nouvelles informations.

-

Manque de contexte

Le score CVSS étant un simple chiffre, il ne fournit aucun contexte ni aucune information supplémentaire sur la vulnérabilité. Pour cette raison, il est difficile de déterminer comment une vulnérabilité affectera réellement un système de sécurité.

Limites des CVE

-

Manque d’informations essentielles

Bien que la CVE fournisse certaines informations sur une vulnérabilité, elle n’en fournit pas assez pour qu’une équipe de sécurité informatique puisse l’utiliser pour résoudre le problème. Kenna Security explique ce problème en déclarant : « Les CVE manquent généralement d’informations clés telles que les codes d’exploitation, les corrections, les cibles courantes, les logiciels malveillants connus, les détails d’exécution de code à distance, etc. Pour les trouver, les équipes chargées de la sécurité doivent faire des recherches supplémentaires. (Les CVE renvoient souvent aux sites des fournisseurs et à d’autres ressources, qui peuvent à leur tour inclure des liens vers des mises à jour et des conseils de remédiation. Mais il s’agit d’un processus manuel, d’une chasse au trésor qui peut s’avérer accablante pour les équipes de sécurité confrontées à une liste de centaines, voire de milliers de vulnérabilités dites critiques) ».

-

Ignore les menaces pour les logiciels mis à jour

Le CVE se concentre uniquement sur les vulnérabilités des logiciels non corrigés, ignorant les risques ou les menaces qui visent les logiciels qui sont à jour. Ce n’est pas parce qu’un logiciel a été mis à jour qu’il est totalement à l’abri des vulnérabilités et des menaces.

-

Ne fournit pas toujours une solution

Bien qu’il soit communément admis que la CVE offre des solutions pour les vulnérabilités, ce n’est pas toujours le cas. La CVE fournit parfois des solutions pour les vulnérabilités, mais pas dans 100% des cas.

Renforcez votre sécurité informatique avec NinjaOne

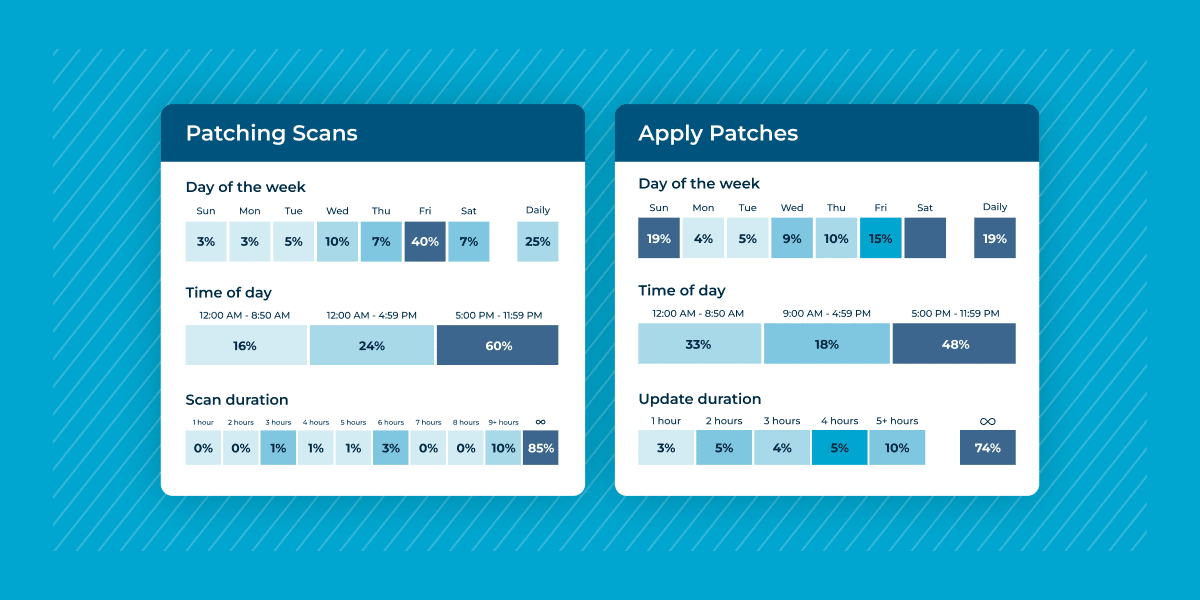

La gestion des correctifs et la gestion des vulnérabilités ne sont pas des choses simples. C’est pourquoi NinjaOne propose une solution de gestion des correctifs qui automatise les processus de mise à jour à partir d’un panneau de contrôle centralisé. Avec NinjaOne, vous pouvez minimiser les coûts, réduire la complexité, gagner du temps et remédier rapidement aux vulnérabilités. Prenez contact avec NinjaOne dès maintenant pour en savoir plus ou bien profitez d’un essai gratuit.