Zu Beginn des neuen Jahres müssen Unternehmen damit rechnen, dass die Zahl der Cyberangriffe deutlich zunehmen wird. Um diese neuen Bedrohungen zu bekämpfen, sind effektive Patching- und Patch-Management-Prozesse unerlässlich. Vor dem Patchen von Schwachstellen sollten sich IT-Teams jedoch auf zwei Arten von Schwachstellen-Analysen fokussieren: CVE- und CVSS-Scores. Im Folgenden gehen wir auf die Bedeutung von CVE- und CVSS-Scores sowie auf einige ihrer Einsatzmöglichkeiten und Vorteile im Bereich Cybersicherheit ein.

Was ist der Unterschied zwischen CVE- und CVSS-Scores?

CVE- und CVSS-Scores sind beide Analysemöglichkeiten von Schwachstellen. Laut der National Vulnerability Database (der US-amerikanischen nationalen Datenbank für Schwachstellen) ist eine Schwachstelle „eine Sicherheitslücke in der Verarbeitungslogik (zum Beispiel Code) von Software- und Hardwarekomponenten, die bei Ausnutzung negative Auswirkungen auf die Vertraulichkeit, Integrität oder Verfügbarkeit hat“. Bevor eine solche Schwachstelle gepatcht wird, verwenden Unternehmen CVE- und CVSS-Scores, um weitere Informationen über die jeweilige Schwachstelle und ihren Schweregrad zu erhalten.

Was ist CVE?

CVE steht für Common Vulnerabilities or Exposers und ist eine öffentliche Liste von Cybersicherheitslücken. In diesem Verzeichnis sind diese Sicherheitsschwachstellen mit Identifikationsnummern, Daten und Beschreibungen aufgeführt.

Was ist CVSS?

CVSS steht für Common Vulnerability Scoring System und ist ein numerischer Wert, der den Schweregrad von Sicherheitslücken auf einer Skala von 0 bis 10 einstuft, wobei 10 der höchste Wert ist. Er wird häufig verwendet, um den Schweregrad von öffentlich bekannt gewordenen Schwachstellen zu bewerten, die in der CVE-Liste aufgeführt sind.

Wo erhält man CVE- und CVSS-Scores?

Derzeit verwaltet MITRE die CVE-Datenbank und arbeitet eng mit der National Vulnerability Database (NVD) zusammen, die Teil des National Institute of Standards and Technology (NIST) ist. Um CVSS-Scores zu finden, greifen Unternehmen meist auf FIRST zurück, eine US-amerikanische Non-Profit-Organisation.

Anwendungsbereiche von CVE- und CVSS-Scores

Heute verlassen sich IT-Teams auf CVE- und CVSS-Scores, um mehr über Sicherheitsschwachstellen zu erfahren, bevor sie Strategien zu deren Behebung entwickeln. CVE- und CVSS-Scores werden unter anderem für folgende Zwecke verwendet:

-

Beurteilung der Schwere von Schwachstellen

CVSS-Scores quantifizieren den Schweregrad von Sicherheitslücken. Ein IT-Team kann diese Informationen nutzen, um festzustellen, welche Schwachstellen die größten Bedrohungen darstellen, und diese zuerst beheben, bevor es sich um kleinere Schwachstellen kümmert.

Eine Schwachstelle mit einem CVSS-Score von 8 stellt beispielsweise eine größere Bedrohung dar als eine Schwachstelle mit einem Score von 3. In diesem Fall kann ein IT-Team zuerst die Schwachstelle mit dem Score 8 beheben, bevor es sich um die weniger schwerwiegende Schwachstelle mit dem Score 3 kümmert.

-

Besseres Verständnis einzelner Schwachstellen

CVE enthält Beschreibungen, Daten und andere Informationen über Schwachstellen. Darüber hinaus werden in CVE manchmal die Fixes oder Lösungen für eine bestimmte Schwachstelle aufgeführt. Diese wertvollen Informationen ermöglichen es einem IT-Team, mehr über eine Schwachstelle zu erfahren, sodass es eine Lösung entwickeln kann.

-

Unterstützung beim Patch-Management

CVE- und CVSS-Scores bieten einem IT-Team Orientierung und zusätzliche Unterstützung beim Patch-Management. Diese Bewertungen helfen einem IT-Team bei der Planung, Vorbereitung und Behebung von Schwachstellen, bevor sie zu einem ernsthaften Problem für ein Unternehmen werden.

Die Bedeutung von CVE- und CVSS-Scores

Auch wenn CVE- und CVSS-Scores nicht perfekt sind, gehören sie derzeit zu den besten Bewertungen, die für Schwachstellen verwendet werden können. Sie ermöglichen es IT-Teams, Schwachstellen zu kategorisieren, Schwerpunkte zu setzen und somit eine geordnete Prioritätenliste zu schaffen. Außerdem bauen IT-Teams auf die Kombination von CVE- und CVSS-Scores, um mehr Einblick in Sicherheitslücken zu erhalten und einen umfassenden Plan zu deren Behebung zu erstellen.

Einschränkungen bei CVE- und CVSS-Scores

Obwohl einige Unternehmen behaupten, dass CVE- und CVSS-Scores im Bereich der Cybersicherheit überbewertet werden, sind sie derzeit die besten verfügbaren Bewertungen für Schwachstellen. Dennoch muss eingeräumt werden, dass sie gewisse Einschränkungen aufweisen:

Einschränkungen CVSS

-

Messung des Risikos ist ungenau

Leider messen die CVSS-Scores für Schwachstellen das Risiko nicht immer genau. So gelten beispielsweise Schwachstellen mit einer Bewertung von 7.0 und höher als die schwerwiegendsten Bedrohungen, die vor allen anderen behandelt werden sollten. Aber sind Bedrohungen, die mit 6.5 bewertet wurden, wirklich so viel weniger gefährlich als Bedrohungen, die mit 7.0 bewertet wurden? Tatsächlich kann eine Schwachstelle mit einem Score von 6.5 unter Umständen mehr Probleme verursachen als eine Schwachstelle mit dem Score 7.0.

-

Scores bleiben unverändert und werden nicht aktualisiert

Nachdem einer Schwachstelle ein CVSS-Score zugewiesen wurde, wird dieser Score in der Regel nicht mehr geändert oder aktualisiert. Das bedeutet, dass es sich um einen statischen Wert handelt, bei dem Änderungen oder neue Informationen nicht berücksichtigt werden.

-

Wichtige Kontexte werden ausgelassen

Da es sich bei einem CVSS-Score lediglich um eine Zahl handelt, liefert er keinen Kontext oder zusätzliche Informationen über eine Schwachstelle. Aus diesem Grund ist es schwierig zu bestimmen, wie sich eine Schwachstelle tatsächlich auf ein Sicherheitssystem auswirken wird.

Einschränkungen CVE

-

Wichtige Informationen fehlen

Zwar liefert die CVE-Liste gewisse Informationen über eine Schwachstelle, doch sind diese für ein IT-Sicherheitsteam gegebenenfalls nicht ausreichend, um die Schwachstelle auch zu beheben. Kenna Security beschreibt dieses Problem folgendermaßen: „CVE-Einträge enthalten in der Regel keine wichtigen Informationen wie Exploit-Codes, Korrekturen, beliebte Ziele, bekannte Malware, Details zur Remotecode-Ausführung usw. Um diese zu finden, muss das Sicherheitspersonal also zusätzliche Nachforschungen anstellen. (CVE-Einträge enthalten oft Links zu Websites von Anbietern und anderen Ressourcen, die wiederum Links zu Patches und Ratschlägen für die Behebung enthalten können. Das ist jedoch ein manueller Suchprozess, der für Sicherheitsteams, die mit einer Liste von Hunderten oder gar Tausenden sogenannter kritischer Schwachstellen konfrontiert sind, oftmals überwältigend sein kann.)“

-

Bedrohungen für bereits gepatchte Software wird ignoriert

CVE konzentriert sich nur auf Schwachstellen in ungepatchter Software und ignoriert die Risiken oder Bedrohungen, die auf bereits gepatchte Software abzielen. Nur weil Software gepatcht ist, bedeutet das aber noch lange nicht, dass sie vor Schwachstellen und Bedrohungen völlig sicher ist.

-

Es wird nicht immer eine Lösung angeboten

Obwohl es eine weit verbreitete Annahme ist, dass CVE Lösungen für Schwachstellen bietet, ist das nicht immer der Fall. CVE bietet manchmal Lösungen oder Korrekturen für Schwachstellen, aber nicht in 100 % der Fälle.

Stärken Sie Ihre IT-Sicherheit mit NinjaOne

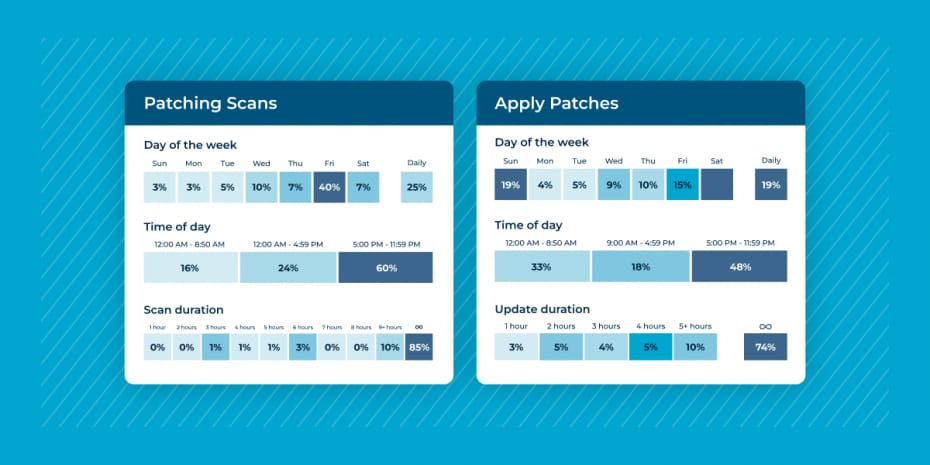

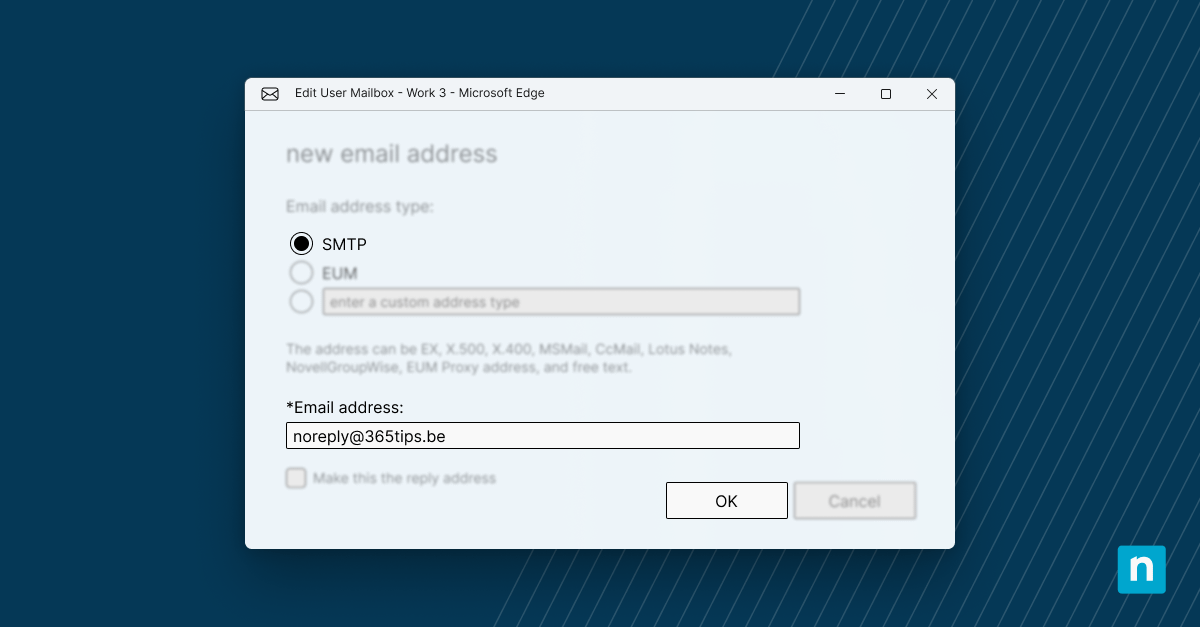

Das Patchen von und der Umgang mit Schwachstellen ist keine leichte Aufgabe. Deshalb bietet NinjaOne eine Lösung für das Patch-Management, mit der Sie die Patching-Prozesse von einem einzigen Arbeitsplatz aus automatisieren können. Mit NinjaOne können Sie die Kosten minimieren, die Komplexität reduzieren, Zeit sparen und Schwachstellen schnell beheben. Setzen Sie sich noch heute mit NinjaOne in Verbindung, um mehr zu erfahren und Ihre kostenlose Testversion zu starten.