El proceso de gestión de parches a softwares y sistemas vulnerables es más importante (y más difícil de mantener) que nunca. A continuación, se explica cómo los profesionales de TI pueden hacer que su proceso de gestión de parches sea más eficiente, eliminar las interrupciones y mantener sus redes seguras.

¿Qué es la gestión de parches?

Identifica y corrige automáticamente las vulnerabilidades de toda tu cartera de TI a gran velocidad y escala desde un único panel de control, sin necesidad de infraestructura.

Aunque los dispositivos Windows siguen dominando el mercado empresarial, los endpoints Mac y Linux son cada vez más frecuentes. La gestión moderna de parches requiere una herramienta que pueda proteger eficazmente los tres sistemas operativos.

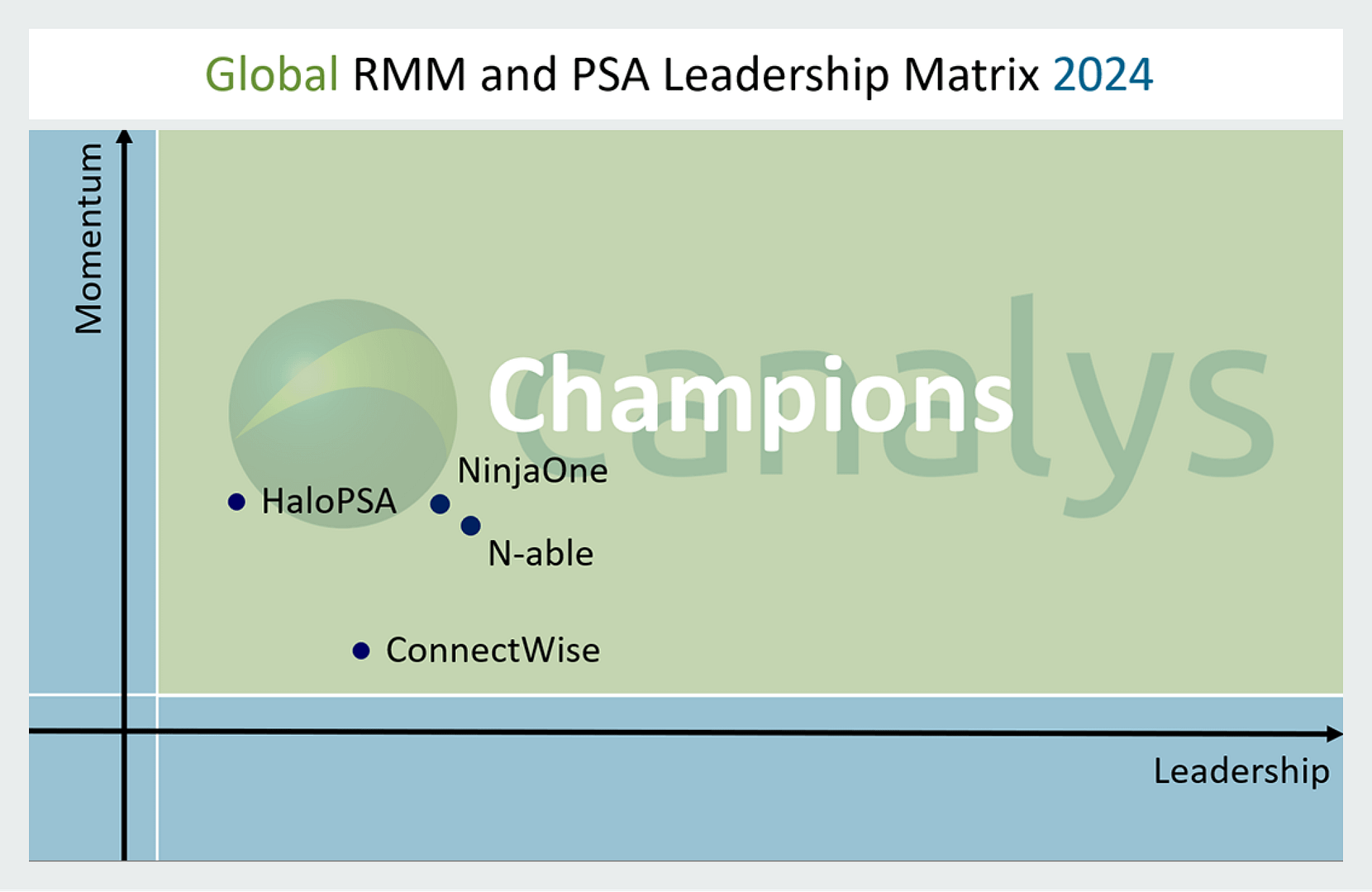

NinjaOne es una solución completa de gestión de parches que facilita la aplicación automática de parches en todos tus equipos Windows, Mac y Linux desde una única consola. Tienes una visión de 360 grados en todos tus endpoints – independientemente del sistema operativo – y las herramientas necesarias para mantenerlos seguros.

Permítanos ayudarle a evaluar la preparación de su organización para la aplicación de parches y comparar soluciones para encontrar la opción que mejor se ajuste a sus necesidades.

→ Descargue nuestra guía de compra para la gestión de parches.

¿Por qué es la Gestión de Parches tan importante?

La aplicación de parches no sólo permite que los sistemas y las aplicaciones funcionen sin problemas, sino que además es una de las actividades fundamentales para mantener la seguridad de las organizaciones actuales. Dejar los equipos sin parchear los hace vulnerables a los ciberataques, y el riesgo es todo menos teórico. De hecho, según el Instituto Ponemon, la mayoría de las violaciones de datos (57%) pueden atribuirse directamente a atacantes que explotan una vulnerabilidad conocida que no había sido parcheada.

El 57% de las violaciones de datos se deben a una gestión de parches deficiente.

Fuente: Ponemon

Un rápido repaso a los titulares relacionados con la seguridad ofrece multitud de ejemplos, desde Equifax (culpable: una vulnerabilidad de Apache Struts sin parchear desde hace dos meses) hasta SingHealth (con datos para 1,5 millones de pacientes expuestos gracias a una versión obsoleta de Outlook).

Todos ellos dieron lugar a incidentes de seguridad considerablemente difundidos y a violaciones de datos que podrían haberse evitado con una gestión de parches más rigurosa y eficiente.

La repentina lucha por conseguir que los empleados teletrabajen durante la crisis de la COVID ha agravado el problema, ya que los atacantes tratan de explotar habitualmente las vulnerabilidades de las soluciones populares de Redes Privadas Virtuales (VPN), incluyendo:

- Citrix (CVE-2019-19781)

- Palo Alto (CVE-2020-2021)

- Pulse Secure (CVE-2019-11510)

- SonicWall (CVE-2020-5135).

El reto para las Pequeñas y Medianas Empresas (PYMEs)

Si algunas de las organizaciones más grandes y mejor financiadas del mundo tienen dificultades con el proceso de gestión de parches, ¿qué posibilidades tienen las PYMES con una asistencia de TI limitada?

En 2020 se publicaron más de 18.000 CVEs (Vulnerabilidades y exposiciones comunes).

Fuente: InfoSecurity Magazine

Algunas de las mayores dificultades de la aplicación de parches se centran en el hecho de que el proceso puede llevar mucho tiempo, ser complicado y perturbar a los usuarios finales. Como resultado, es fácil posponer la aplicación de parches o simplemente hacer que las actualizaciones importantes se pierdan por el camino. Y con más de 18.000 CVEs publicadas en 2020, no es de extrañar que muchas organizaciones tengan dificultades para mantenerse al día.

La media de tiempo de parcheo es de 102 días.

Fuente: Ponemon

Desafortunadamente, el riesgo que suponen los sistemas sin parches es cada vez mayor. Una vez que se ha revelado una vulnerabilidad y se ha publicado un parche, las organizaciones tienen que aplicar el parche antes de que los atacantes empiecen a explotarlo activamente. Ese margen de tiempo se está reduciendo drásticamente, con numerosos ejemplos recientes en los que los atacantes fueron capaces de lanzar ataques abusando de nuevas vulnerabilidades antes o apenas unos días después de su divulgación.

Una vez que se han desarrollado las hazañas, éstas consiguen expandirse y adaptarse rápidamente. Las herramientas de escaneo como Shodan, nmap y masscan hacen que sea trivial para los atacantes el identificar sistemas vulnerables y así poder lanzar campañas dirigidas.

Para muchas pequeñas empresas, la solución para estar al tanto de los ciclos de aplicación de parches es externalizar la carga a los proveedores de servicios gestionados (MSP). Pero, ¿cómo abordan el problema los MSP más eficaces?

¿Cómo es un proceso de Gestión de Parches eficaz?

A continuación se presenta una plantilla de 10 pasos, la cual destaca las consideraciones fundamentales que deben incluirse en cualquier plan de gestión de parches. Antes de entrar en este flujo de trabajo, deberá asegurarse de que ha establecido funciones y responsabilidades claras para cada paso, y de que todas las partes interesadas clave están completamente a bordo.

Paso 1: Descubrimiento

En primer lugar, debe asegurarse de que se dispone de un inventario completo de la red. En el nivel más básico, esto incluye conocer los tipos de dispositivos, los sistemas operativos, las versiones del sistema operativo y las aplicaciones de terceros. Muchas infracciones se originan porque hay sistemas descuidados u olvidados a los que el departamento de TI ha perdido la pista. Las MSP deberían utilizar herramientas que les permitan escanear los entornos de sus clientes y obtener instantáneas completas de todo lo que hay en la red.

Paso 2: Categorización

Segmentar los sistemas gestionados y/o los usuarios según el riesgo y la prioridad. Por ejemplo, por tipo de equipo (servidor, portátil, etc.), sistema operativo, versión del sistema operativo, función del usuario, etc. Esto le permitirá crear políticas de parcheo más granulares en lugar de adoptar un enfoque de política única para todos.

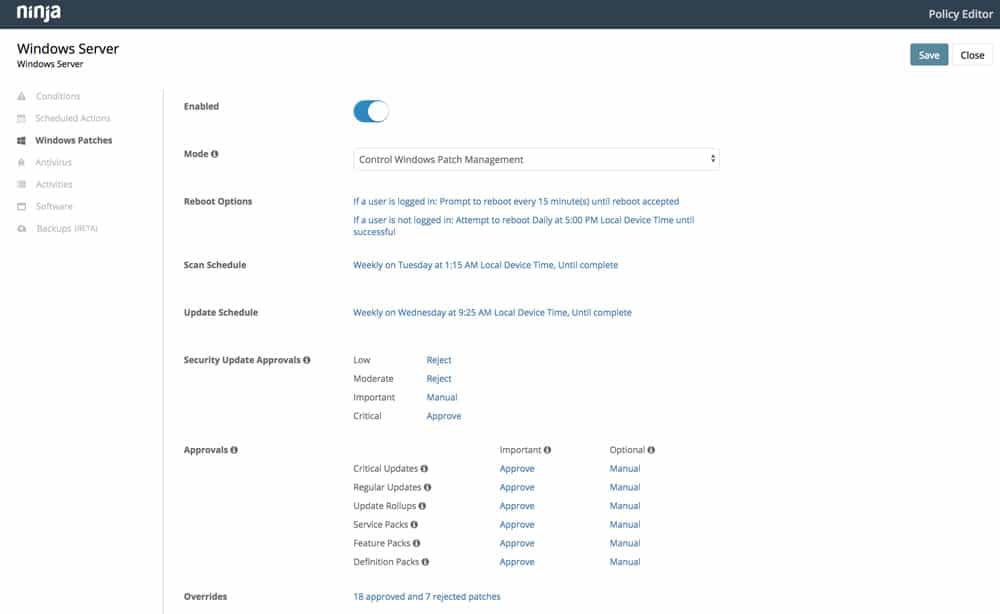

Paso 3: Creación de la política de gestión de parches

Cree los criterios de aplicación de parches estableciendo qué se va a parchear, cuándo y bajo qué condiciones. Por ejemplo, puede querer asegurarse de que algunos sistemas/usuarios reciban parches con mayor frecuencia que otros y de forma automática (el programa de parches para los usuarios finales de ordenadores portátiles puede ser semanal, mientras que los parches para los servidores pueden ser menos frecuentes y más manuales). También es posible que quiera tratar los distintos tipos de parches de forma diferente, ya que algunos tienen un proceso de despliegue más rápido o más extenso (piense en las actualizaciones del navegador frente a las del sistema operativo; actualizaciones críticas frente a las no críticas, por ejemplo). Por último, querrá identificar las ventanas de mantenimiento para evitar interrupciones (tenga en cuenta las zonas horarias para “seguir el sol” en la aplicación de parches, etc.) y crear excepciones.

Paso 4: Supervisar los nuevos parches y vulnerabilidades

Entender los calendarios y modelos de publicación de parches de los proveedores e identificar fuentes fiables para la divulgación oportuna de vulnerabilidades. Crear un proceso para evaluar los parches de emergencia.

Paso 5: Prueba de parches

Cree un entorno de pruebas o, al menos, un segmento de pruebas para evitar que los problemas imprevistos le sorprendan. Esto debería incluir la creación de copias de seguridad para facilitar la reversión en caso necesario. Valide el despliegue con éxito y controle los problemas de incompatibilidad o rendimiento.

Paso 6: Gestión de la configuración

Registre y comunique cualquier cambio que se vaya a realizar mediante parches. Esto le resultará útil en caso de que se encuentre con algún problema de despliegue de parches más allá del segmento o entorno de prueba inicial.

Paso 7: Despliegue de parches

Siga las políticas de gestión de parches establecidas que creó en el Paso 3.

Paso 8: Auditoría de parches

Realice una auditoría de la gestión de parches para identificar cualquier parche fallido o pendiente y asegúrese de seguir vigilando cualquier problema inesperado de incompatibilidad o rendimiento. También es una buena idea recurrir a usuarios finales específicos que puedan ayudar aportando su percepción de la situación.

Paso 9: Elaboración de informes

Elabore un informe de cumplimiento de parches que pueda compartir con sus clientes para obtener visibilidad de su trabajo.

Paso 10: Revisar, mejorar y repetir

Establezca una cadencia para repetir y optimizar los pasos 1-9. Esto debería incluir la eliminación progresiva o el aislamiento de cualquier máquina obsoleta o sin soporte, la revisión de sus políticas y la revisión de las excepciones para verificar si todavía se aplican o son necesarias.

¿Cuáles son las mejores prácticas de gestión de parches para las MSP?

A medida que la demanda de una gestión de parches eficaz sigue siendo más integral, los MSP necesitan mejorar sus propios procesos y ofertas o se arriesgan a quedarse atrás. Aquí hay tres claves para que los MSP ofrezcan servicios de gestión de parches más inteligentes, más eficientes y más eficaces.

1) Automatice todo lo posible

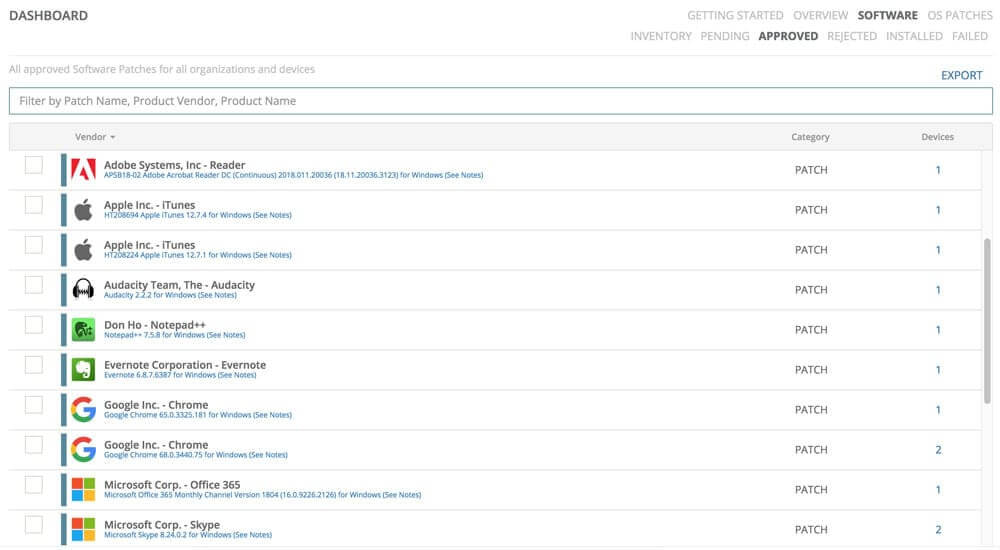

La aplicación de parches es un juego en el que es muy fácil quedarse atrás, sobre todo si todavía depende de la identificación, evaluación e implementación de parches de forma manual. El software de gestión de parches automatizado y basado en la nube software de gestión de parches permite a los MSP programar escaneos de actualización regulares y garantizar que los parches se apliquen en condiciones específicas o de forma automática.

Cómo puede ayudar NinjaOne:

- Automatice la aplicación de parches para Windows y softwares de terceros de más de 120 proveedores.

- Configure fácilmente el escaneo de parches y la programación de actualizaciones para segmentos específicos de dispositivos o usuarios. Obtenga un control granular o configúrelo y olvídese.

- Menos tiempo combinando a través de nuevos lanzamientos de actualizaciones y divulgación de vulnerabilidades, más tiempo haciendo crecer su negocio.

2) Mitigar la necesidad de validar constantemente el despliegue de parches

A pesar de que la automatización de parches es cada vez más popular, lamentablemente los MSP no siempre pueden dar por sentado que las soluciones de parches automatizadas funcionan como se promete. Esto implica una validación manual que requiere mucho tiempo. Desarrollar scripts o procesos para aliviar esa carga (o mejor aún, utilizar soluciones que no requieran una doble comprobación) es una inversión que merece la pena.

Cómo puede ayudar NinjaOne:

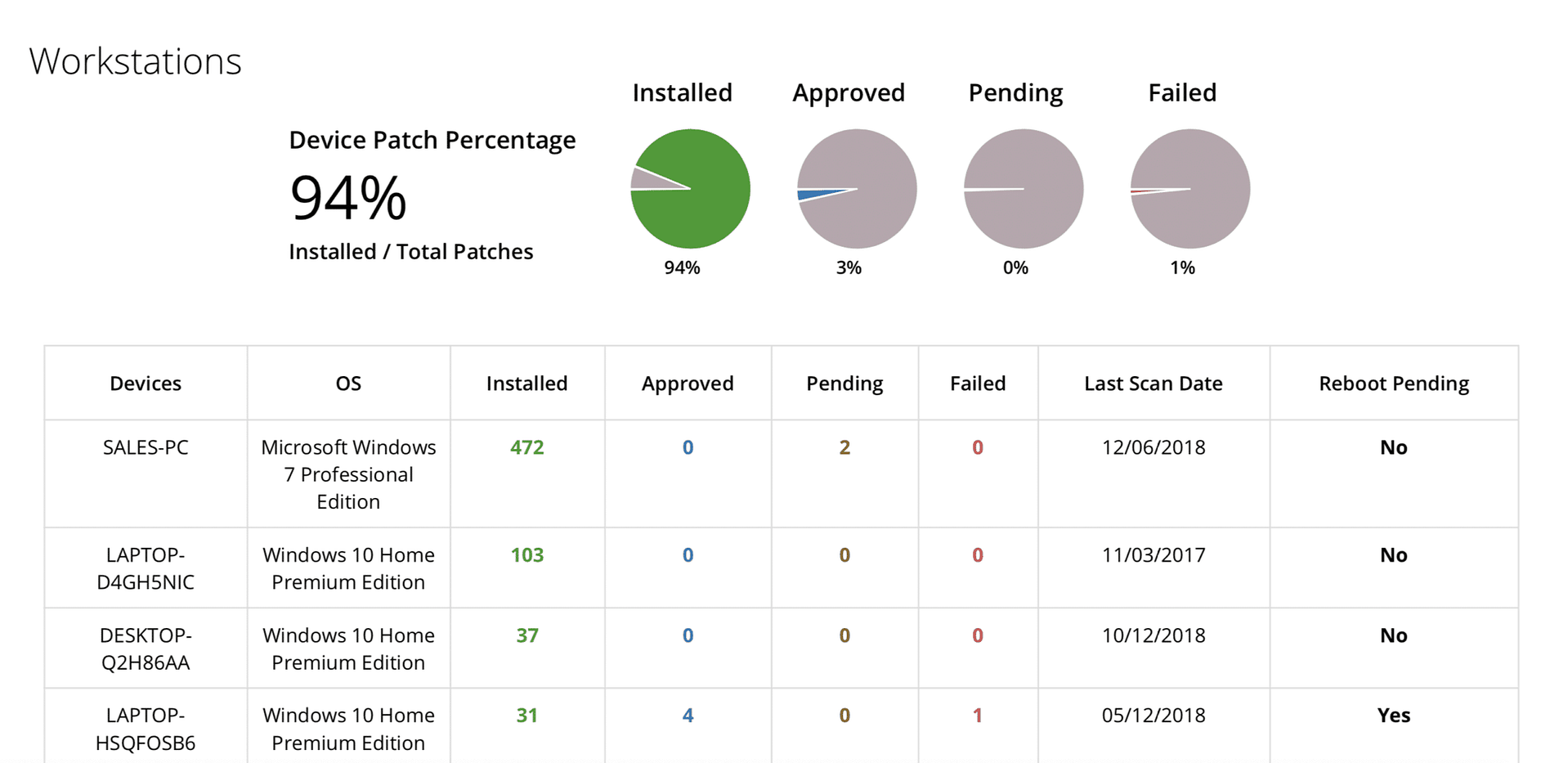

- Obtenga acceso a informes detallados de auditoría de parches..

- Elimine las conjeturas asegurándose de tener acceso a información fiable en tiempo real.

3) Agilizar los informes

Todo lo que haga como MSP debe comunicarse como valor añadido a sus clientes. La gestión de parches no debería ser una excepción, pero la entrega de informes de auditoría de gestión de parches debería ser una excepción, pero la entrega de informes de auditoría de gestión de parches debería ser los más automática posible. Al fin y al cabo, cuanto más tiempo le lleve la elaboración de informes, menos tiempo tendrá para ofrecer servicios adicionales y hacer crecer su negocio.

Cómo puede ayudar NinjaOne:

- Genere informes de cumplimiento de parches que destaquen el número de parches que ha aplicado.

- Proporcione a su trabajo más visibilidad con sus clientes.

Vea usted mismo la Gestión de Parches de NinjaOne, la mejor valorada. Comience con una prueba gratuita de 30 días.

«La función de gestión de parches supera a todos los demás RMM y la facilidad de uso es lo que todos los demás productos RMM esperan.» — Matthew Anciaux, Monarchy IT LLC