Lo stuffing delle credenziali è una forma di attacco informatico in cui gli attori delle minacce utilizzano le credenziali raccolte, come il nome utente e la password, per ottenere l’accesso fraudolento ai tuoi account. A differenza degli attacchi brute force, che indovinano le password utilizzando “enciclopedie” di combinazioni di parole comuni, lo stuffing delle credenziali utilizza credenziali valide conosciute provenienti da violazioni di dati.

Lo stuffing delle credenziali è diverso dal dumping delle credenziali. Mentre quest’ultimo utilizza le credenziali rubate per accedere ai dispositivi della stessa rete, il primo inserisce coppie di nomi utente e password rubate in vari account di cui si sa che sei il proprietario.

Ad esempio, se un hacker sa che utilizzi la coppia nome utente-password A per l’account A, userà la stessa coppia A per gli account B, C e così via. Ciò evidenzia la vulnerabilità intrinseca dell’utilizzo della stessa password per diversi account: se un hacker riesce ad accedere alla tua password, tutti gli account che utilizzano la stessa password sono ora compromessi.

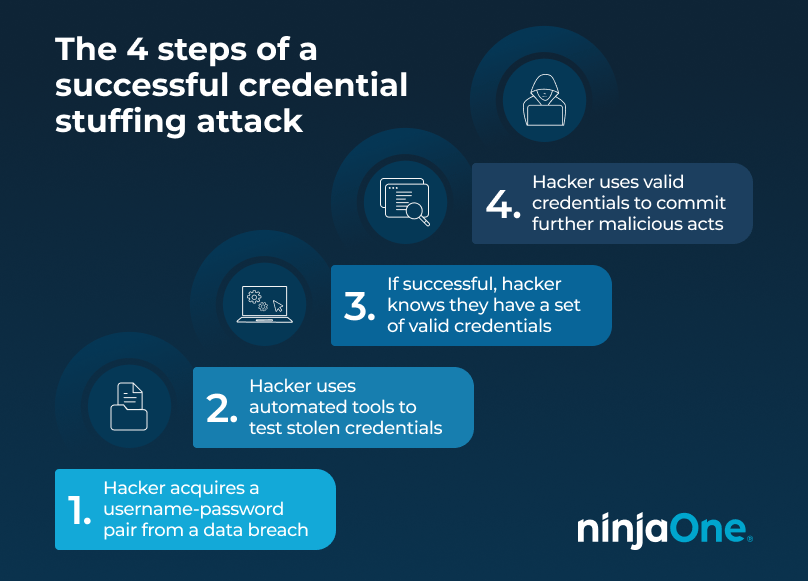

Come funziona lo stuffing delle credenziali?

Lo stuffing dei credenziali è uno degli attacchi informatici più comuni, in parte a causa della sua semplicità.

Una volta che un criminale informatico ottiene le tue credenziali, da una violazione dei dati, da un attacco di phishing o da un sito di dump di password, utilizzerà strumenti automatici per testare le credenziali rubate con tutti gli account noti di tua proprietà. Se riescono ad accedere al tuo account, vedranno che dispongono di una serie di credenziali valide.

Da qui, le possibilità sono infinite: i criminali informatici possono utilizzare queste credenziali valide per compiere altre azioni dannose, come effettuare acquisti falsi, rubare le informazioni della carta di credito e altri dati sensibili o utilizzare l’account per inviare e-mail di phishing.

Lo stuffing delle credenziali è efficace?

Lo stuffing delle credenziali si concentra più sulla quantità che sulla qualità. Simile a un “lancio di spaghetti sul muro e vedere quale si attacca”, ha un tasso di successo inferiore rispetto a un attacco più mirato, come lo spear phishing. Detto ciò, è ancora abbastanza efficace per accedere a centinaia di migliaia di account utente ogni anno, soprattutto perché molte persone riutilizzano la stessa coppia nome utente-password per più account.

I numeri parlano da soli: Il 14% di tutte le violazioni di dati comporta lo sfruttamento di vulnerabilità come fase iniziale di accesso, in particolare con coppie nome utente-password deboli o note. (Data Breach Investigations Report, 2024, Verizon). Il 93% delle organizzazioni riferisce di aver subito nel 2023 due o più violazioni legate all’identità, con l’identità della macchina (che include le credenziali) come tipo di identità più rischiosa (Forbes, 2024).

Lo stuffing delle credenziali continua a essere una delle principali minacce alla cybersecurity per le organizzazioni e per i singoli. Per comprendere la minaccia intrinseca dello stuffing delle credenziali, basta pensare a quanti account possiedi che utilizzano lo stesso nome utente e la stessa password, e poi considera quanti milioni di persone fanno la stessa cosa. Questo spiega perché 35.000 account PayPal sono stati compromessi dallo stuffing delle credenziali nel 2023 e perché Okta ha messo in guardia i suoi clienti da nuovi attacchi di credential stuffing.

Come si individua lo stuffing delle credenziali?

Purtroppo, il credential stuffing è difficile da individuare. Questi attacchi vengono tipicamente lanciati attraverso botnet e altri strumenti automatizzati che lanciano richieste illegali che sembrano legittime. Può essere difficile distinguere tra richieste legittime e tentativi di furto di credenziali. Tuttavia, uno dei segni rivelatori di un attacco è l’improvvisa difficoltà di accesso al proprio account, anche quando si è certi di avere le credenziali corrette.

Anche se molti siti web avvisano l’utente quando viene effettuato un tentativo di accesso sospetto, si consiglia comunque di adottare misure preventive. Ad esempio, una strategia di gestione delle credenziali preventiva è più facile da implementare e più efficace dal punto di vista dei costi rispetto al tentativo di risolvere una violazione dei dati.

Come si fa a prevenire lo stuffing delle credenziali?

Uno dei modi più efficaci per prevenire lo stuffing delle credenziali è quello di utilizzare una password unica per ogni account posseduto e utilizzato. Se sei preoccupato di dimenticare le tue password, prendi in considerazione l’uso di un gestore di password e non scrivere mai le tue password su un foglio che può essere facilmente rubato. Metti in pratica altre sane abitudini per mantenere l’integrità della tua cybersecurity, come ad esempio:

- Abilita l’autenticazione a più fattori (MFA). Per accedere a un sistema o a un account, l‘MFA richiede agli utenti di identificarsi in diversi modi, tra cui il face ID e la scansione delle impronte digitali.

- Effettua una formazione regolare sulla cybersecurity. È fondamentale che tutti i membri del team dell’organizzazione, non solo il team IT, imparino a proteggere le proprie credenziali di accesso. Come individuo, adotta misure proattive per aggiornarti sulle più recenti strategie di cybersecurity.

- Considera un’assistenza IT proattiva. Se sei un MSP, prendi in considerazione l’implementazione di un’assistenza IT proattiva per tutti i tuoi utenti finali in caso di violazione dei dati.

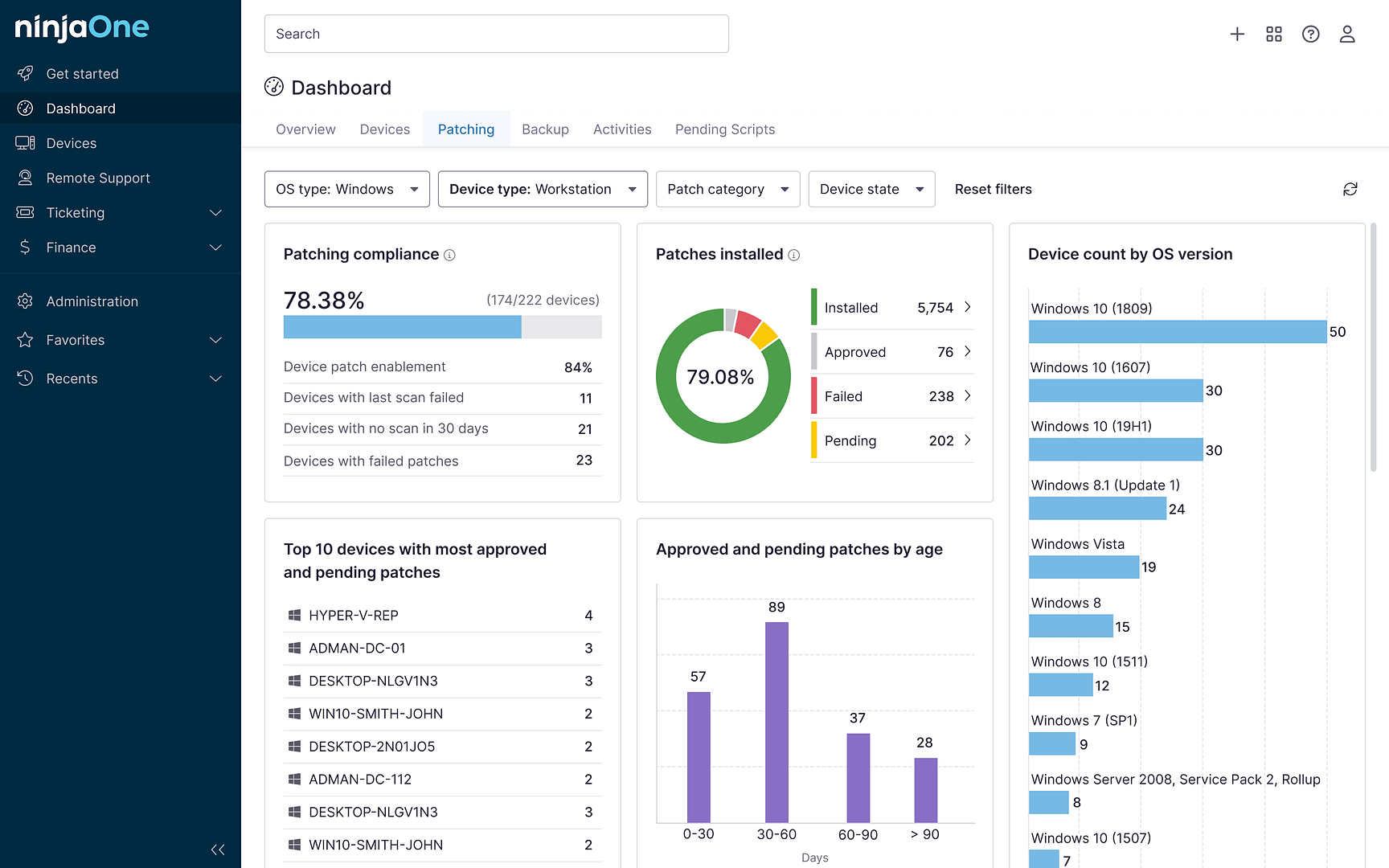

NinjaOne riduce il rischio di stuffing delle credenziali

NinjaOne offre un modo più semplice, affidabile e sicuro di proteggere le credenziali attraverso il suo strumento Credential Exchange. Con la piattaforma, puoi eseguire gli script senza problemi di autorizzazioni per gli endpoint, ottenendo al contempo i privilegi di livello più elevato per il patching con la selezione delle credenziali dell’amministratore di dominio.

Se sei pronto, richiedi un preventivo gratuito, iscriviti a una prova gratuita di 14 giorni o guarda una demo.