Rendi più efficiente la gestione della sicurezza e dei permessi con il controllo degli accessi basato sui ruoli

La gestione degli accessi IT in ambienti in crescita non deve essere necessariamente complessa o rischiosa. Molte organizzazioni devono fare i conti con utenti con troppe autorizzazioni, lacune nella sicurezza e attività di amministrazione che richiedono molto tempo.

La soluzione RBAC (Role Based Access Control) di NinjaOne consente ai team IT di assegnare l’accesso giusto alle persone giuste, né più né meno. Ottieni una fiducia totale nel modo in cui gli utenti interagiscono con i sistemi, i dati e i dispositivi, accelerando le operazioni quotidiane.

Precisione e protezione semplificate con NinjaOne RBAC

Accesso personalizzato per ogni ruolo

Gestione dei permessi incentrata sulla sicurezza

Ogni criterio di accesso è progettato per supportare le best practice di zero trust. Con configurazioni di ruolo granulari e autorizzazioni limitate nel tempo, NinjaOne rafforza i principi di sicurezza RBAC che si allineano alle attuali aspettative di cybersecurity.

Onboarding e offboarding semplificati

Conformità e reporting pronti per la revisione contabile

Gestione dei ruoli amichevole il multi-tenant

Efficienza operativa guidata dai criteri

Funzionalità mirate per un controllo degli accessi più intelligente

Dashboard centralizzata per l'assegnazione dei ruoli

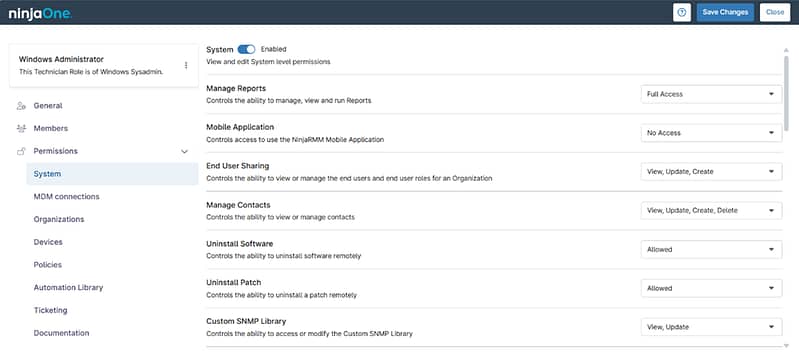

Set di permessi granulari per ruolo

Ereditarietà automatizzata dei ruoli per i sotto-ruoli

Modifica flessibile dei ruoli con aggiornamenti istantanei

Criteri di accesso dell'amministratore a più livelli

Integrazione perfetta con i registri di audit

Costruito per team reali che risolvono problemi di accesso reali

Proteggi le forze di lavoro ibride con un accesso personalizzato

Responsabilizzazione dei tecnici MSP con autorizzazioni personalizzate

Semplifica la conformità per i settori regolamentati

Le organizzazioni sanitarie, finanziarie e legali possono utilizzare l’applicazione dei criteri RBAC di NinjaOne per soddisfare i rigorosi standard normativi. I registri di accesso e il controllo granulare delle autorizzazioni supportano i requisiti HIPAA, SOC 2 e GDPR. Gli auditor possono verificare rapidamente che l’accesso sia basato sui ruoli e gestito in modo rigoroso, alleggerendo il carico dei team IT durante le verifiche di conformità.

Controlla gli accessi con NinjaOne

Il controllo degli accessi basato sui ruoli di NinjaOne consente ai team IT di migliorare la sicurezza, incrementare l’efficienza e ridurre i rischi dando agli utenti esattamente l’accesso di cui hanno bisogno, niente di più.

Grazie ai controlli intuitivi, alla trasparenza delle verifiche e al supporto per gli ambienti multi-tenant, NinjaOne semplifica quella che era un’attività complessa e manuale. Prova l’RBAC che si adatta alle tue operazioni, ai tuoi obiettivi di sicurezza e al successo quotidiano del tuo team.

Domande frequenti sul controllo degli accessi basato sui ruoli

Che cos'è il controllo degli accessi basato sui ruoli?

Il controllo degli accessi basato sui ruoli (RBAC) è un modello di sicurezza che limita l’accesso al sistema in base al ruolo dell’utente all’interno dell’organizzazione. Invece di assegnare i permessi ai singoli utenti, RBAC raggruppa gli utenti per ruoli, come amministratore, tecnico o revisore, e concede i diritti di accesso in base alle responsabilità di ciascun ruolo. Questo semplifica la gestione delle autorizzazioni, riduce il rischio di accessi non autorizzati e garantisce un’applicazione coerente dei criteri di sicurezza. In parole povere, il significato di RBAC ruota attorno al principio del “minimo privilegio”, consentendo agli utenti di eseguire solo le attività necessarie per il loro ruolo, il che rafforza sia l’ efficienza operativa che la sicurezza informatica.

Qual è un esempio di controllo degli accessi basato sui ruoli?

Un esempio di controllo degli accessi basato sui ruoli (RBAC) può essere visto in una piattaforma di gestione dei servizi IT in cui i diversi membri del team hanno responsabilità distinte. Ad esempio, a un tecnico potrebbe essere assegnato un ruolo che consente l’accesso alla visualizzazione e alla gestione dei dispositivi, ma non alla modifica dei criteri dell’intero sistema. Nel frattempo, un ruolo di amministratore avrebbe il pieno controllo sulla gestione degli utenti, sugli script di automazione e sulle impostazioni di sistema. Queste differenze sono regolate dalle autorizzazioni RBAC, che definiscono esattamente ciò che ciascun ruolo può o non può fare all’interno del sistema. Assegnando ruoli piuttosto che singole autorizzazioni, le organizzazioni possono mantenere una struttura di controllo degli accessi sicura, scalabile e facilmente verificabile.

Quali sono i vantaggi di RBAC per i tuoi endpoint?

L’implementazione del controllo degli accessi basato sui ruoli (RBAC) per i tuoi endpoint offre diversi vantaggi chiave che migliorano direttamente la sicurezza e l’efficienza. Assegnando i diritti di accesso in base ai ruoli degli utenti, le organizzazioni possono impedire modifiche non autorizzate, ridurre gli errori umani e garantire che solo il personale qualificato possa eseguire attività sensibili. Ciò è particolarmente importante in ambienti in cui più utenti interagiscono quotidianamente con dispositivi e dati. Nel contesto della sicurezza informatica RBAC, questo modello rafforza la protezione degli endpoint riducendo al minimo l’esposizione a potenziali minacce e supportando la conformità con i framework di sicurezza come lo zero trust. In definitiva, RBAC aiuta i team IT ad applicare un controllo più stretto senza rallentare le operazioni.

Come implementare RBAC?

Per implementare efficacemente l’RBAC, è necessario iniziare a identificare e definire i vari ruoli all’interno dell’organizzazione in base alle responsabilità lavorative. Quindi, traccia le risorse o le funzionalità del sistema a cui ciascun ruolo deve avere accesso, assicurandoti di seguire il principio del minor privilegio. Una volta stabiliti i ruoli e le autorizzazioni associate, assegna agli utenti i ruoli appropriati anziché concedere l’accesso individualmente. Un esempio pratico di controllo degli accessi basato sui ruoli potrebbe essere quello di consentire a un tecnico dell’helpdesk di accedere agli strumenti di monitoraggio dei dispositivi, ma di limitare l’accesso alle impostazioni di configurazione dei criteri, che restano riservate agli amministratori. Questo approccio strutturato migliora sia la sicurezza che l’efficienza operativa, standardizzando le modalità di concessione e mantenimento degli accessi.

Quali sono i 4 tipi di controllo degli accessi?

I quattro tipi principali di controllo degli accessi sono: discrezionale, obbligatorio, basato sui ruoli e basato sugli attributi. Il controllo discrezionale dell’accesso (DAC) consente al proprietario dei dati di decidere chi può accedere a risorse specifiche, offrendo flessibilità ma con potenziali rischi per la sicurezza. Il controllo dell’accesso obbligatorio (MAC) applica criteri rigorosi basati su classificazioni ed è comunemente utilizzato in ambienti governativi o altamente regolamentati. Il controllo degli accessi basato sui ruoli (RBAC) assegna le autorizzazioni in base al ruolo lavorativo dell’utente, semplificando la gestione degli accessi in tutta l’organizzazione. Il controllo dell’accesso basato sugli attributi (Attribute-Based Access Control, ABAC) va oltre, utilizzando politiche che valutano gli attributi dell’utente, le condizioni ambientali e i tipi di risorse per prendere decisioni sull’accesso, consentendo un controllo altamente granulare e dinamico.

Risorse correlate

Protezione dei dati aziendali con il controllo degli accessi aziendali

Come eseguire comandi come utente diverso in Windows 10

Configura la protezione di rete di Windows Defender Exploit Guard in Windows