Optimiza la seguridad y los permisos con nuestro control de acceso basado en roles

Gestionar el acceso en entornos de TI en expansión no tiene por qué ser complejo ni arriesgado. Muchas organizaciones se enfrentan a un exceso de usuarios autorizados, lagunas de seguridad y tareas de administración que consumen mucho tiempo.

La solución de control de acceso basado en roles (RBAC) de NinjaOne permite a los equipos de TI asignar el acceso correcto a las personas adecuadas. Ni más, ni menos. Gana total confianza en la forma en que los usuarios interactúan con los sistemas, los datos y los dispositivos, al tiempo que aceleras las operaciones cotidianas.

Precisión y protección simplificadas con NinjaOne RBAC

Acceso adaptado a cada rol

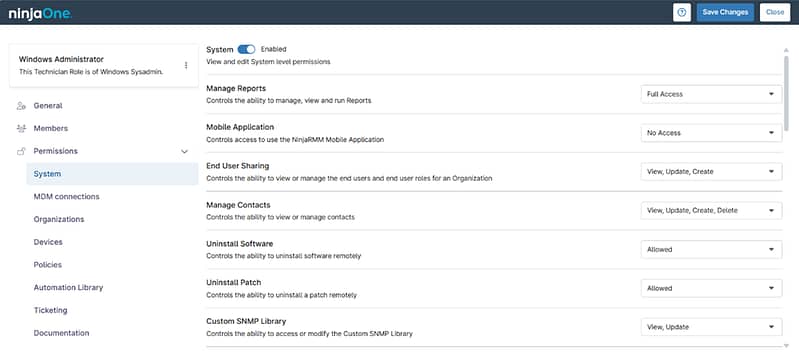

Gestión de permisos centrada en la seguridad

Cada política de acceso está diseñada para apoyar las mejores prácticas de confianza cero. Con configuraciones de roles granulares y permisos limitados en el tiempo, NinjaOne refuerza los principios de seguridad RBAC que se alinean con las expectativas actuales de ciberseguridad.

Procesos de incorporación y baja simplificados

Cumplimiento e informes listos para auditoría

Gestión de roles multi-tenant

Eficiencia operativa basada en políticas

Roles específicos para un control de acceso más inteligente

Panel centralizado de asignación de roles

Conjuntos de permisos granulares por rol

Herencia automatizada de roles para subroles

Edición flexible de roles con actualizaciones instantáneas

Políticas de acceso administrativo multinivel

Integración perfecta con registros de auditoría

Creado para equipos reales que resuelven problemas de acceso reales

Protege a los trabajadores híbridos con acceso personalizado

Potencia a los técnicos de tu MSP con permisos personalizados

Simplifica el cumplimiento de la normativa para las industrias reguladas

Las organizaciones sanitarias, financieras y jurídicas pueden utilizar la aplicación de políticas RBAC de NinjaOne para cumplir las estrictas normas reglamentarias. Los registros de acceso y el control granular de permisos cumplen los requisitos de HIPAA, SOC 2 y GDPR. Los auditores pueden verificar rápidamente que el acceso se basa en roles y se gestiona de forma estricta, lo que alivia la carga de los equipos de TI durante las revisiones de cumplimiento.

Controla el acceso con NinjaOne

El control de acceso basado en roles de NinjaOne permite a los equipos de TI mejorar la seguridad, aumentar la eficiencia y reducir el riesgo al dar a los usuarios exactamente el acceso que necesitan.

Con controles intuitivos, transparencia para auditorías y compatibilidad con entornos multi-tenant, NinjaOne simplifica algo que solía ser una tarea compleja y manual. Disfruta de un RBAC que se adapta a tus operaciones, se ajusta a tus objetivos de seguridad y respalda el éxito diario de tu equipo.

FAQ sobre el control de acceso basado en roles

¿Qué es el control de acceso basado en roles?

El control de acceso basado en roles, o RBAC (Role Based Access Control), es un modelo de seguridad que restringe el acceso al sistema en función del rol del usuario dentro de una organización. En lugar de asignar permisos a usuarios individuales, RBAC agrupa a los usuarios por roles (como administrador, técnico o auditor) y concede derechos de acceso en función de las responsabilidades de cada rol. Esto agiliza la gestión de permisos, reduce el riesgo de accesos no autorizados y garantiza la aplicación coherente de políticas de seguridad. En pocas palabras, el significado de RBAC gira en torno al principio de «mínimo privilegio», que permite a los usuarios realizar únicamente las tareas necesarias para sus roles, lo que refuerza tanto la eficacia operativa como la ciberseguridad.

¿Cuál es un ejemplo de control de acceso basado en roles?

Un ejemplo de control de acceso basado en roles (RBAC) puede verse en una plataforma de gestión de servicios de TI en la que diferentes miembros del equipo tienen responsabilidades distintas. Por ejemplo, a un técnico se le puede asignar un rol que le permita ver y gestionar dispositivos, pero no modificar las políticas de todo el sistema. Mientras tanto, un rol de administrador tendría control total sobre la gestión de usuarios, los scripts de automatización y la configuración del sistema. Estas diferencias se rigen por los permisos RBAC, que definen exactamente lo que cada rol puede o no puede hacer dentro del sistema. Al asignar roles en lugar de permisos individuales, las organizaciones pueden mantener una estructura de control de acceso segura, escalable y fácilmente auditable.

¿Qué beneficios tiene el RBAC para tus endpoints?

La implementación de un control de acceso basado en roles (RBAC) en tus endpoints ofrece varias ventajas clave que mejoran directamente la seguridad y la eficacia. Al asignar derechos de acceso en función de los roles de los usuarios, las organizaciones pueden evitar cambios no autorizados, reducir los errores humanos y garantizar que solo el personal cualificado pueda realizar tareas delicadas. Esto es especialmente importante en entornos en los que varios usuarios interactúan a diario con dispositivos y datos. En el contexto de la ciberseguridad RBAC, este modelo refuerza la protección de los puntos finales minimizando la exposición a posibles amenazas y apoyando el cumplimiento de marcos de seguridad como el de confianza cero. En última instancia, RBAC ayuda a los equipos de TI a aplicar un control más estricto sin ralentizar las operaciones.

¿Cómo implementar RBAC?

Para implementar RBAC de forma eficaz, empieza por identificar y definir los distintos roles dentro de tu organización en función de las responsabilidades del puesto. A continuación, determina a qué recursos o funciones del sistema debe tener acceso cada rol, asegurándote de seguir el principio del menor privilegio. Una vez establecidos los roles y los permisos asociados, asigna a los usuarios los roles que les correspondan en lugar de concederles acceso individualmente. Un ejemplo práctico de control de acceso basado en roles sería dar acceso a un técnico del servicio de asistencia técnica a las herramientas de supervisión de dispositivos, pero restringir el acceso a los ajustes de configuración de políticas, que quedan reservados a los administradores. Este enfoque estructurado mejora tanto la seguridad como la eficacia operativa al normalizar cómo se concede y mantiene el acceso.

¿Cuáles son los 4 tipos de control de acceso?

Los cuatro tipos principales de control de acceso son discrecional, obligatorio, basado en roles y basado en atributos. El control de acceso discrecional (DAC) permite al propietario de los datos decidir quién puede acceder a recursos específicos, lo que ofrece flexibilidad pero con riesgos potenciales para la seguridad. El control de acceso obligatorio (MAC) aplica políticas estrictas basadas en clasificaciones y suele utilizarse en entornos gubernamentales o muy regulados. El control de acceso basado en roles (RBAC) asigna permisos en función del rol de un usuario, lo que agiliza la gestión del acceso en toda la organización. El control de acceso basado en atributos (ABAC) va más allá al utilizar políticas que evalúan los atributos del usuario, las condiciones del entorno y los tipos de recursos para tomar decisiones de acceso, lo que permite un control altamente granular y dinámico.

Recursos relacionados

Proteger los datos de la empresa con un control de acceso empresarial

Cómo ejecutar comandos como un usuario diferente en Windows 10

Cómo configurar la protección de red de Windows Defender Exploit Guard en Windows