Het patchen van kwetsbare software en systemen is belangrijker, en uitdagender om bij te houden, dan ooit. Dit is hoe IT-professionals hun patchbeheer efficiënter kunnen maken, storingen kunnen voorkomen en hun netwerken veilig kunnen houden.

Wat is patchbeheer?

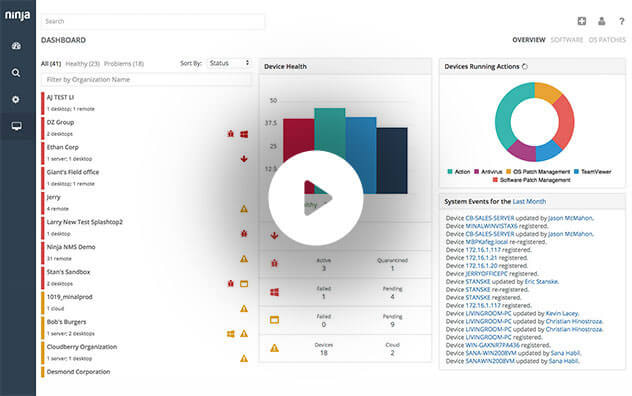

Identificeer en herstel kwetsbaarheden in uw gehele IT-portfolio automatisch, snel en op grote schaal vanuit één enkel venster – geen infrastructuur vereist.

Hoewel Windows-apparaten nog steeds de zakelijke markt domineren, komen Mac- en Linux-eindpunten steeds vaker voor. Modern patchbeheer vereist een tool die alle drie de besturingssystemen effectief kan beveiligen.

NinjaOne is een complete patchmanagementoplossing waarmee u eenvoudig al uw Windows-, Mac- en Linux-eindpunten automatisch kunt patchen vanaf één console. U krijgt een 360 graden overzicht van al uw endpoints – ongeacht het besturingssysteem – en de tools die nodig zijn om ze veilig te houden.

In dit bericht wordt het volgende besproken:

- Waarom efficiënt patchbeheer steeds belangrijker wordt

- Hoe ziet een doeltreffend patchbeheerproces eruit [voorbeeld van een workflow uit 10 stappen]

- 3 belangrijke beste praktijken en richtlijnen over patchbeheer voor MSP’s op weg naar 2021

Waarom is patchbeheer belangrijk?

Patchen zorgt er niet alleen voor dat systemen en applicaties soepel blijven draaien, het is ook een van de kernactiviteiten bij de beveiliging van hedendaagse organisaties. Machines die niet gepatcht zijn, lopen meer risico op cyberaanvallen en dat risico is allesbehalve theoretisch. Volgens het Ponemon-instituut kan het merendeel van de inbreuken op gegevensbeveiliging (57%) rechtstreeks worden toegeschreven aan aanvallers die misbruik maakten van een bekende kwetsbaarheid die nog niet was gepatcht.

57% van de inbreuken op gegevensbeveiliging wordt toegeschreven aan slecht patchbeheer.

Quelle: Ponemon

en snelle blik op de veiligheidsgerelateerde krantenkoppen biedt tal van voorbeelden, van Equifax (boosdoener: een niet-gepatchte Apache Struts-kwetsbaarheid van twee maanden oud) tot SingHealth (gegevens van 1,5 miljoen patiënten blootgesteld omwille van een verouderde versie van Outlook)).

Al deze voorvallen hebben geleid tot zeer geruchtmakende beveiligingsincidenten en gegevensinbreuken, die met een rigoureuzer en doeltreffender patchbeheer voorkomen hadden kunnen worden.

De plotselinge stormloop om werknemers tijdens de COVID-crisis op afstand te laten werken heeft het probleem nog verergerd, nu aanvallers routinematig proberen misbruik te maken vankwetsbaarheden in populaire Virtual Private Network (VPN)-oplossingen. waaronder:

- Citrix (CVE-2019-19781)

- Palo Alto (CVE-2020-2021)

- Pulse Secure (CVE-2019-11510)

- SonicWall (CVE-2020-5135).

De uitdaging voor de kleine en middelgrote bedrijven

Als sommige van de grootste, best gefinancierde organisaties ter wereld al moeite hebben met patchbeheer, welke kans hebben kleine en middelgrote bedrijven dan met beperkte IT-ondersteuning?

In 2020 werden meer dan 18.000 CVE’s gepubliceerd.

Quelle: InfoSecurity Magazine

Een aantal van de grootste problemen rond patchen draait om het feit dat het proces tijdrovend, ingewikkeld en storend kan zijn voor de eindgebruikers. Daarom worden patches makkelijk uitgesteld of gaan belangrijke updates gewoonweg verloren. Met meer dan 18.000 CVE’s gepubliceerd in 2020, is het geen verrassing dat veel organisaties moeite hebben om bij te blijven.

De gemiddelde tijd tot een patch bedraagt 102 dagen.

Quelle: Ponemon

Helaas neemt het risico dat niet-gepatchte systemen vormen, toe. Zodra een kwetsbaarheid bekend is gemaakt en een patch is uitgebracht, is het voor organisaties een race tegen de klok om de patch toe te passen voordat aanvallers er actief misbruik van maken. Die tijdspanne wordt steeds korter. In 2018 waren er tal van voorbeelden van aanvallers die aanvallen konden uitvoeren door misbruik te maken van nieuwe kwetsbaarheden slechts enkele dagen na de bekendmaking ervan.

Als er eenmaal werkende exploits zijn ontwikkeld, worden ze snel toegepast. Met scanningtools zoals Shodan, nmap en masscan kunnen aanvallers dan makkelijke kwetsbare systemen identificeren en gerichte campagnes opzetten.

Voor veel kleine bedrijven is de oplossing om de patchingcycli te baas te blijven, de last uitbesteden aan MSP’s. Maar hoe pakken de meest effectieve MSP’s het probleem aan?

Hoe ziet een doeltreffend patchbeheerproces eruit?

Hieronder vindt u een sjabloon met 10 stappen die de fundamentele overwegingen benadrukt die in elk plan voor patchbeheer moeten worden opgenomen. Voordat u deze workflow induikt, moet u eerst met uw klant samenzitten om duidelijke taken en verantwoordelijkheden voor elke stap vast te stellen en ervoor zorgen dat alle belangrijke stakeholders volledig akkoord zijn.

Stap 1: Ontdekking

Zorg er als eerste voor dat u een uitgebreide netwerkinventarisatie hebt. Dit omvat op het meest elementaire niveau inzicht in de soorten apparaten, besturingssystemen, OS-versies en toepassingen van derden. Veel inbreuken vinden plaats bij verwaarloosde of vergeten systemen die de IT-afdeling uit het oog is verloren. MSP’s zouden tools moeten gebruiken waarmee ze de omgevingen van hun klanten kunnen scannen en uitgebreide momentopnamen kunnen maken van alles op het netwerk.

Stap 2: Categorisatie

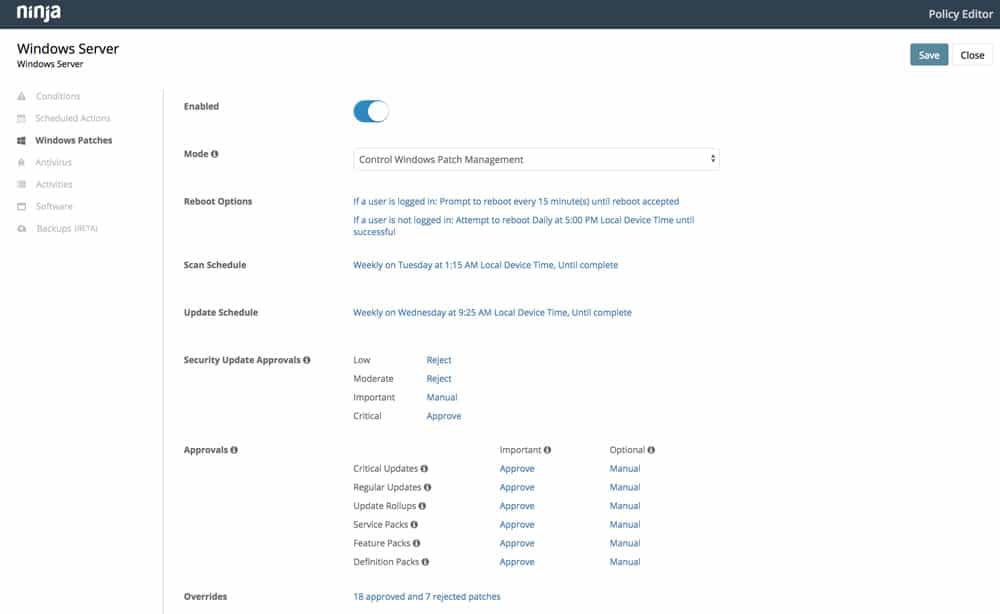

Deel beheerde systemen en/of gebruikers in volgens risico en prioriteit. Voorbeelden zouden kunnen zijn per machinetype (server, laptop, enz.), OS, OS-versie, gebruikersrol, enz. Hierdoor zal u een granulair patchingbeleid kunnen maken in plaats van één beleid dat moet dienen voor alles.

Stap 3: Beleid van patchbeheer maken

Stel patchcriteria op door vast te stellen wat, wanneer en onder welke voorwaarden zal worden gepatcht. U kunt er bijvoorbeeld voor zorgen dat sommige systemen/gebruikers vaker worden gepatcht dan andere en automatisch (het patchschema voor eindgebruikers van laptops kan wekelijks zijn, terwijl patches voor servers minder vaak en meer handmatig worden uitgevoerd). Het kan ook zijn dat u verschillende soorten patches verschillend wilt behandelen, waarbij sommige een sneller of uitgebreider uitrolproces hebben (denk aan browserupdates vs. OS-updates; kritieke vs. niet-kritieke updates, etc.). Tenslotte moet u onderhoudsvensters vaststellen om onderbrekingen te voorkomen (houd rekening met tijdzones voor “follow the sun”-patching, etc.) en uitzonderingen maken.

Stap 4: Nieuwe patches en kwetsbaarheden monitoren

Wees op de hoogte van de patchreleaseplanningen en -modellen van leveranciers en identificeer betrouwbare bronnen voor tijdige bekendmaking van kwetsbaarheden. Creëer een proces voor de evaluatie van noodpatches.

[/av_textblock]

[/av_one_full]

[av_one_half first min_height=’av-equal-height-column’ vertical_alignment=’av-align-middle’ space=” margin=’0px’ margin_sync=’true’ row_boxshadow_color=” row_boxshadow_width=’10’ link=” linktarget=” link_hover=” padding=’0px’ padding_sync=’true’ highlight_size=’1.1′ border=” border_color=” radius=’0px’ radius_sync=’true’ column_boxshadow_color=” column_boxshadow_width=’10’ background=’bg_color’ background_color=” background_gradient_color1=” background_gradient_color2=” background_gradient_direction=’vertical’ src=” attachment=” attachment_size=” background_position=’top left’ background_repeat=’no-repeat’ animation=” mobile_breaking=” mobile_display=” av_uid=’av-jzyecvza’ custom_class=”]

[av_codeblock wrapper_element=” wrapper_element_attributes=” codeblock_type=” alb_description=” id=” custom_class=” template_class=” av_uid=’av-jzinfw2a’ sc_version=’1.0′]

[/av_codeblock]

[/av_one_half][av_one_half min_height=’av-equal-height-column’ vertical_alignment=’av-align-middle’ space=” margin=’0px’ margin_sync=’true’ row_boxshadow_color=” row_boxshadow_width=’10’ link=” linktarget=” link_hover=” padding=’0px’ padding_sync=’true’ highlight_size=’1.1′ border=” border_color=” radius=’0px’ radius_sync=’true’ column_boxshadow_color=” column_boxshadow_width=’10’ background=’bg_color’ background_color=” background_gradient_color1=” background_gradient_color2=” background_gradient_direction=’vertical’ src=” attachment=” attachment_size=” background_position=’top left’ background_repeat=’no-repeat’ animation=” mobile_breaking=” mobile_display=” av_uid=’av-jzyecvza’ custom_class=”]

[av_heading heading=’Bekijk een gratis demo van de patchsoftware van NinjaOne’ tag=’h2′ style=’blockquote modern-quote modern-centered’ subheading_active=” show_icon=” icon=’ue800′ font=’entypo-fontello’ size=” av-medium-font-size-title=” av-small-font-size-title=” av-mini-font-size-title=” subheading_size=’15’ av-medium-font-size=” av-small-font-size=” av-mini-font-size=” icon_size=” av-medium-font-size-1=” av-small-font-size-1=” av-mini-font-size-1=” color=” custom_font=” icon_color=” margin=” margin_sync=’true’ padding=’10’ icon_padding=’10’ link=’manually,http://’ link_target=” id=” custom_class=” template_class=” av_uid=’av-l8nch2′ sc_version=’1.0′ admin_preview_bg=”][/av_heading]

[av_codeblock wrapper_element=” wrapper_element_attributes=” codeblock_type=” alb_description=” id=” custom_class=” av_uid=’av-kdasbxca’]

[/av_codeblock]

[/av_one_half]

[av_one_full first min_height=” vertical_alignment=” space=” custom_margin=” margin=’0px’ row_boxshadow=” row_boxshadow_color=” row_boxshadow_width=’10’ link=” linktarget=” link_hover=” padding=’0px’ highlight=” highlight_size=” border=” border_color=” radius=’0px’ column_boxshadow=” column_boxshadow_color=” column_boxshadow_width=’10’ background=’bg_color’ background_color=” background_gradient_color1=” background_gradient_color2=” background_gradient_direction=’vertical’ src=” background_position=’top left’ background_repeat=’no-repeat’ animation=” mobile_breaking=” mobile_display=” av_uid=’av-k6q18m’]

[av_textblock size=” av-medium-font-size=” av-small-font-size=” av-mini-font-size=” font_color=” color=” id=” custom_class=” template_class=” av_uid=’av-k0cjhktv’ sc_version=’1.0′ admin_preview_bg=”]

Stap 5: Patch testen

Creëer een testomgeving of op zijn minst een testsegment om te voorkomen dat u wordt overvallen door onverwachte problemen. Dat houdt ook in dat er back-ups moeten worden gemaakt, zodat die, indien nodig, makkelijk kunnen worden teruggezet. Bevestig een succesvolle implementatie en controleer op incompatibiliteit of prestatieproblemen.

Stap 6: Configuratiebeheer

Documenteer alle veranderingen die via patching zullen worden doorgevoerd. Dit is handig als u problemen ondervindt bij de uitrol van patches buiten het initiële testsegment of de initiële testomgeving.

Stap 7: Patch uitrollen

Volg het patchbeheerbeleid dat u in stap 3 hebt ingesteld.

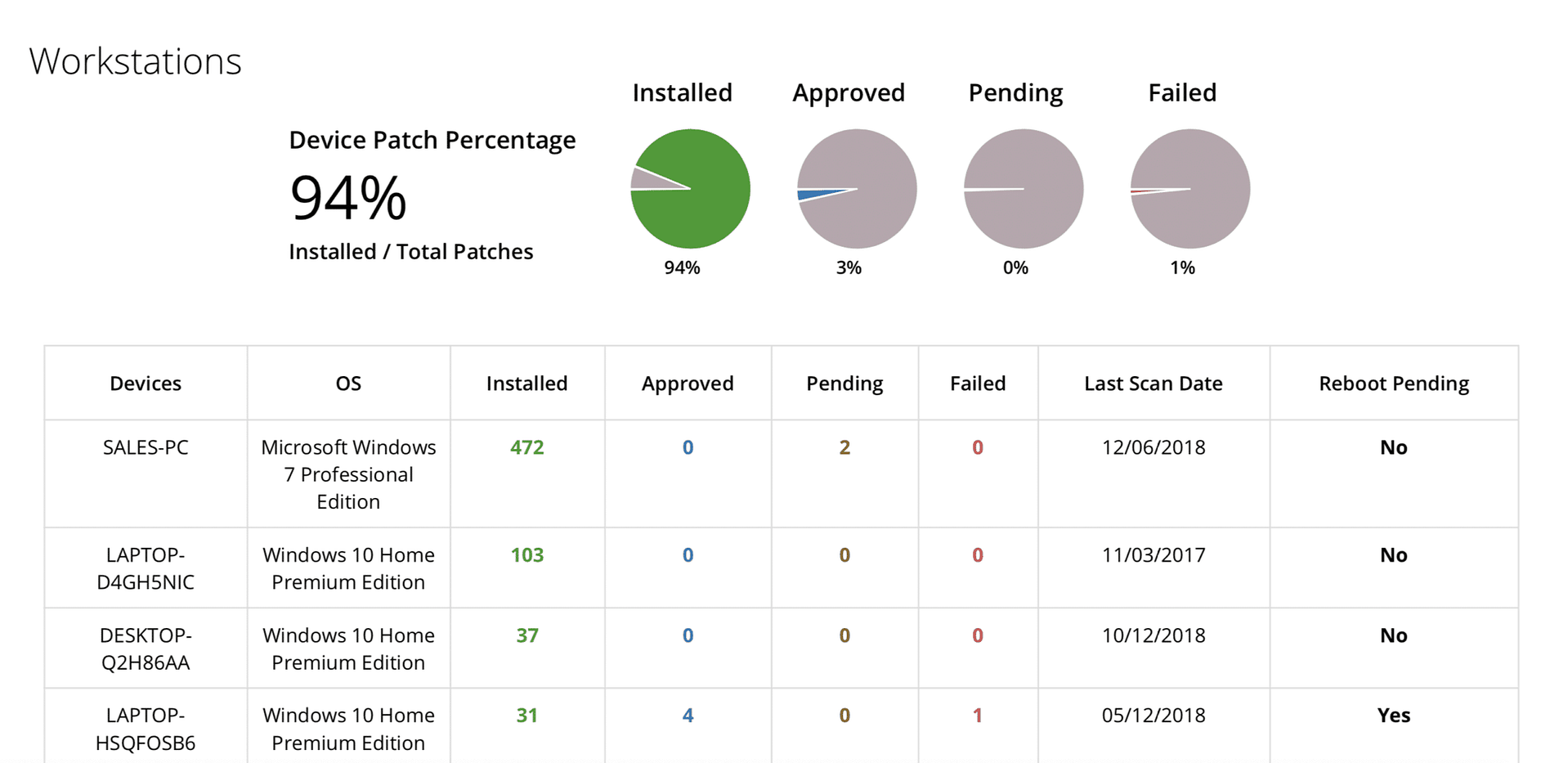

Stap 8: Patch auditen

Voer een audit uit van het patchbeheer om alle mislukte of nog uit te voeren patches te identificeren en blijf controleren op onverwachte incompatibiliteits- of prestatieproblemen. Het is ook een goed idee om specifieke eindgebruikers aan te spreken. Zij zien misschien dingen die u zelf over het hoofd ziet.

Stap 9: Rapportage

Stel een rapport rond patchconformiteit op dat u met uw klanten kunt delen zodat ze inzicht krijgen in uw werk.

Stap 10: Opnieuw bekijken, verbeteren en herhalen

Stel een ritme vast voor het herhalen en optimaliseren van de stappen 1-9. Dit houdt onder meer in dat verouderde of niet-ondersteunde apparaten geleidelijk moeten worden weggehaald of geïsoleerd, dat het beleid moet worden herzien en dat de uitzonderingen opnieuw moeten worden bekeken om na te gaan of zij nog steeds van toepassing of noodzakelijk zijn.

Wat zijn de beste praktijken op het gebied van patchbeheer voor MSP’s op weg naar 2021?

Aangezien de vraag naar een doeltreffend patchbeheer steeds alles omvattender wordt, moeten MSP’s hun eigen processen en aanbod verbeteren anders lopen ze het risico achterop te raken. Hier zijn drie sleutels voor MSP’s om slimmere, efficiëntere en doeltreffendere patchbeheerdiensten te leveren in 2020.

1) Automatiseer zoveel mogelijk

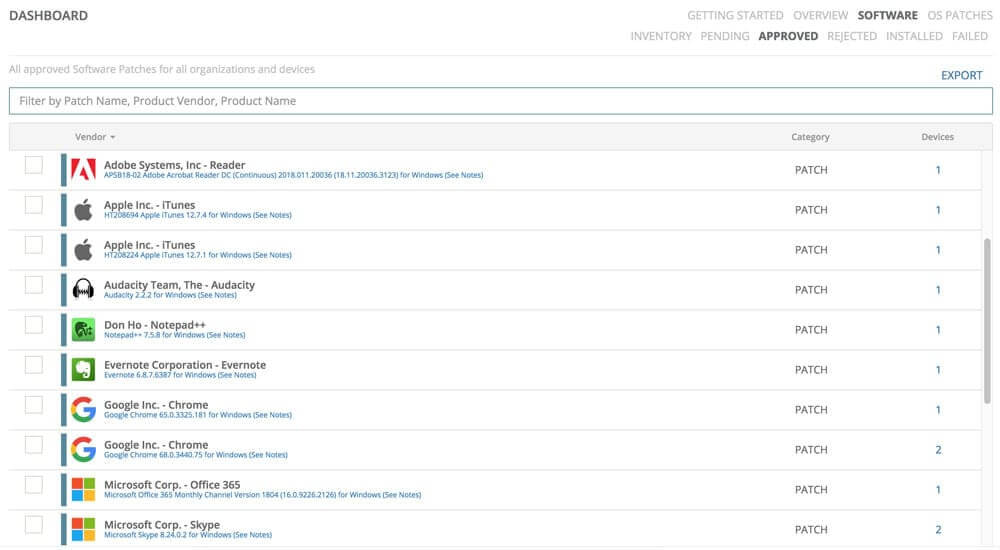

Patchen is een proces dat u heel makkelijk uit het oog kunt verliezen, vooral als u nog steeds vertrouwt op het handmatig identificeren, evalueren en implementeren van patches. Met cloudgebaseerde, geautomatiseerde patchbeheersoftware kunnen MSP’s regelmatig updatescans plannen en ervoor zorgen dat patches onder specifieke omstandigheden of automatisch worden toegepast.

Hoe NinjaOne u kan helpen:

- Automatiseer patches voor Windows en software van derden van meer dan 120 leveranciers.

- Configureer eenvoudig patchscans en updateschema’s voor specifieke segmenten van apparaten of gebruikers. Krijg granulaire controle of stel het in zodat u er niet meer aan hoeft te denken.

- Verlies minder tijd met het doorworstelen van nieuwe updates en releases van kwetsbaarheden en geniet van meer tijd om uw bedrijf te laten groeien.

2) Verminder de noodzaak om patchimplementatie voortdurend te bevestigen

Hoewel automatisering van patching steeds populairder wordt, kunnen MSP’s er helaas niet altijd van uitgaan dat geautomatiseerde patchingoplossingen werken zoals beloofd. Dat betekent tijdrovende, handmatige bevestiging. Het ontwikkelen van scripts of processen om die last te verlichten (of, beter nog, het gebruik van oplossingen waarbij geen dubbele controle nodig is) is een investering die de moeite waard is.

Hoe NinjaOne u kan helpen:

- Krijg toegang tot gedetailleerde rapporten van patchaudits..

- Vermijd giswerk door ervoor te zorgen dat u toegang hebt tot betrouwbare realtime informatie.

3) Stroomlijn het rapportageproces

Alles wat u als MSP doet, moet u communiceren als toegevoegde waarde voor uw klanten. Patchbeheer zou geen uitzondering moeten zijn, maar het afleveren van auditrapporten over patchbeheer zou zo automatisch mogelijk moeten gebeuren. Hoe meer tijd rapportage in beslag neemt, hoe minder tijd u hebt om aanvullende diensten te verlenen en uw bedrijf te laten groeien.

Hoe NinjaOne u kan helpen:

- Genereer rapporten rond patchconformiteit die het aantal patches aangeven die u hebt toegepast.

- Laat uw klanten het harde werk dat u doet zien.

Bekijk het hooggewaardeerde patchbeheer van NinjaOne zelf. Begin met een gratis proefperiode van 30 dagen.

“De patchbeheerfunctie blaast alle andere RMM’s omver en alle andere RMM-producten dromen van dit gebruiksgemak.”— Matthew Anciaux, Monarchy IT LLC

[/av_textblock]

[/av_one_full]

[av_social_share title=’Share this entry’ buttons=” share_facebook=” share_twitter=” share_whatsapp=” share_pinterest=” share_reddit=” share_linkedin=” share_tumblr=” share_vk=” share_mail=” share_yelp=” yelp_link=’https://www.yelp.com’ style=” av-desktop-hide=” av-medium-hide=” av-small-hide=” av-mini-hide=” alb_description=” id=” custom_class=” av_uid=’av-pn9812′]