Schlüsselpunkte

So erreichen Sie die SOC 2-Konformität

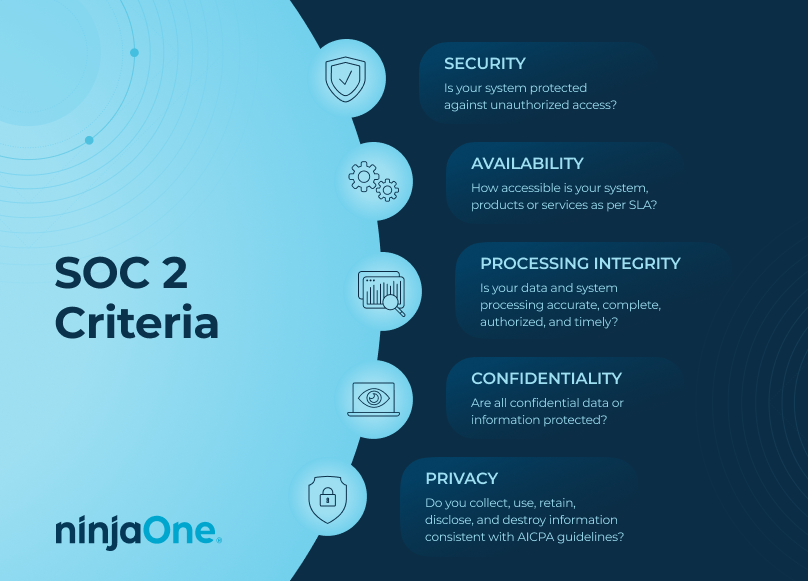

- Was es ist: SOC 2 ist ein freiwilliger Sicherheitsrahmen, der bewertet, wie Dienstleister Kundendaten auf der Grundlage von fünf Vertrauensgrundsätzen – Sicherheit, Verfügbarkeit, Integrität der Verarbeitung, Vertraulichkeit und Datenschutz – verwalten.

- Warum das wichtig ist: Die Einhaltung der SOC 2-Richtlinien stärkt das Vertrauen der Kunden, verbessert den Datenschutz und verschafft Ihrem Unternehmen einen Wettbewerbsvorteil, während es gleichzeitig die Einhaltung von Gesetzen und Vorschriften unterstützt.

- Wie man zertifiziert wird: Beauftragen Sie einen Wirtschaftsprüfer mit der Prüfung Ihrer Richtlinien und Kontrollen; bereiten Sie sich mit einer internen Überprüfung vor, dokumentieren Sie Verfahren und implementieren Sie Zugangskontrollen und eine automatische Überwachung.

- Bewährte Praktiken bei der Umsetzung: Verwenden Sie Verschlüsselung, setzen Sie MFA durch, beschränken Sie den Zugriff, automatisieren Sie die Protokollierung und richten Sie die Richtlinien an den SOC-2-Vertrauenskriterien aus, um die Compliance in Ihre IT-Infrastruktur zu integrieren.

Die Sicherheit von Daten ist in einem Business- und Technologieumfeld, in dem die Verbraucher zunehmend nach kostengünstigen, sicheren und skalierbaren Datenspeicherlösungen suchen, von entscheidender Bedeutung. Auch wenn Sie glauben, dass Ihre Sicherheitspraktiken effektiv sind, können Sie mit Hilfe von Richtlinien wie SOC 2 feststellen, wie gut Sie wirklich arbeiten, ohne rechtliche Konsequenzen oder Geldstrafen zu riskieren.

Die SOC-2-Konformität dient der Aufdeckung von Datensicherheitsproblemen und gibt Ihnen Hinweise zur Behebung dieser Probleme, da sie aufzeigt, was und wo Sie sich verbessern können. Wenn Ihre Richtlinien und Verfahren effizient sind und bei der SOC-2-Prüfung gut abschneiden, können Sie eine Zertifizierung erhalten, die Ihren Ruf und möglicherweise auch Ihre Kundenzahl stärkt. Auch wenn es schwierig erscheint, die SOC-2-Konformität zu erreichen, lohnt sich der Aufwand, wenn man die hohe Zahl von Datenschutzverletzungen und Sicherheitsvorfällen bedenkt.

Sicherstellung der SOC 2-Konformität. Automatisieren Sie wichtige Aufgaben wie das Patch-Management mit NinjaOne.

Sicherheit, Datenschutz, Vertrauen – alles in einem Leitfaden. Sehen Sie sich jetzt den Überblick über die Einhaltung von SOC 2 an.

Was bedeutet SOC 2-Konformität?

Ursprünglich als Datenschutz- und Sicherheitsstandard für Wirtschaftsprüfer entwickelt, ist SOC 2 eine Möglichkeit zu beurteilen, ob Ihr Unternehmen angemessen mit Kundendaten umgeht. Die Kunden sollten darauf vertrauen können, dass Sie ihre Daten zur Verfügung haben, sie sichern, um den Datenschutz und die Datenintegrität zu gewährleisten, und die Weitergabe einschränken.

Als IT-Experte sollte die Einhaltung von SOC 2 eine Priorität sein, damit die Daten Ihrer Kunden so sicher wie möglich sind. Da Ihre Kunden Ihnen den Zugang zu ihren Systemen und Daten anvertrauen, müssen Sie dieses Vertrauen schützen. Obwohl der SOC 2-Rahmen einige Ähnlichkeiten mit anderen Richtlinien aufweist, wie z.B. NIST (National Institute of Standards and Technology) ähnelt, konzentriert es sich speziell auf Daten, die Ihr Unternehmen in der Cloud speichert.

SOC 1 vs. SOC 2: Welche sollten Sie wählen?

Um zusammenzufassen:

- SOC 1 prüft die Kontrolle Ihrer Organisation über die Finanzberichterstattung.

- SOC 2 konzentriert sich auf die Betriebs- und Compliance-Aspekte Ihrer Datenerfassungs- und -Verwaltungsprotokolle.

Obwohl sich beide SOCs überschneiden können, gewährleistet SOC 2 den Kunden, dass ihre Daten angemessen geschützt sind. Alternativ dazu analysieren SOC-1-Berichte die Kontrolle einer Organisation über ihre Finanzoperationen.

Wenn Sie ein dienstleistungsorientiertes Unternehmen sind, das SOC-konform werden will, fragen Sie sich vielleicht, welchen Berichtstyp Sie benötigen. Am besten fragen Sie Ihren Wirtschaftsprüfer nach spezifischen Informationen für Ihr Unternehmen, aber im Wesentlichen hängt die Wahl des richtigen Typs davon ab, was Sie prüfen lassen wollen.

Beachten Sie, dass beide SOC-Berichte zwei Arten haben: Typ 1 und Typ 2. Sie können also SOC 1 Typ 1, SOC 1 Typ 2, SOC 2 Typ 1 und SOC 2 Typ 2 haben.

Typ 1 SOC-Berichte

SOC-Berichte des Typs 1 untersuchen in der Regel die Funktionsfähigkeit der Kontrollen der Organisation zu einem einzigen Zeitpunkt, wie z. B. „Auditbericht für den 3. Juni 2024“

Typ 2 SOC-Berichte

SOC-Berichte des Typs 2 hingegen prüfen die Kontrollen Ihrer Organisation über einen bestimmten Zeitraum, wie z. B. „Auditbericht für den Zeitraum vom 3. Juni 2023 bis zum 3. Juni 2024“ Diese Zeiträume umfassen in der Regel sechs bis 12 aufeinanderfolgende Kalendermonate.

Ein Unternehmen mit einer SOC 2 Typ 2 Zertifizierung, wie NinjaOne, gewährleistet somit eine konsistente Wirksamkeit der getesteten Kontrollen.

Warum ist die Einhaltung von SOC 2 wichtig?

Die Einhaltung von SOCs ist für jedes Unternehmen unerlässlich, um seinen Wettbewerbsvorteil zu wahren und seinen Kunden zu versichern, dass es über die besten Instrumente und Strategien verfügt, um sie zu bedienen. Speziell für SOC 2 spielt die Einhaltung von Vorschriften eine einzigartige Rolle in Ihren Kundenbeziehungen, da sie garantiert, dass Ihr IT-Unternehmen gängige Cloud-Computing-Risiken bewältigen kann und gleichzeitig sein Engagement für Datensicherheit, Datenschutz und den allgemeinen Schutz von Kundendaten unter Beweis stellt.

Die Kenntnis der SOC-Compliance für Ihren MSP schafft Vertrauen bei Kunden und Stakeholdern und stärkt Ihre Sicherheitsvorkehrungen gegen potenzielle Verstöße.

Wer braucht SOC 2-Konformität?

Die Einhaltung von SOC 2 wird in der Regel von Dienstleistungsunternehmen benötigt, wie z. B., aber nicht ausschließlich:

- Software-as-a-Service-Unternehmen (SaaS), die verschiedene Programme, Anwendungen, Lösungen und Websites anbieten.

- Anbieter von Managed IT- und Sicherheitsdienstleistungen

- Unternehmen, die sensible oder personenbezogene Daten, insbesondere Finanz- oder Buchhaltungsdaten, vermitteln oder verwalten.

- Unternehmen, die Geschäfts- und Nachrichtendienste anbieten.

- Gruppen, die Kundenmanagement oder andere ähnliche Dienstleistungen anbieten.

Beachten Sie, dass diese Liste nicht vollständig ist. Das American Institute of CPAs (AICPA) stellt innerhalb seines SOC-Rahmens auch andere regulatorische Richtlinien für differenziertere Unternehmen zur Verfügung, z. B. für Unternehmen der Lieferketten- und Logistikbranche.

Vorteile der SOC 2-Konformität

Obwohl es sich bei der SOC 2-Konformität in der Regel um eine freiwillige Zertifizierung handelt, bietet es mehrere Vorteile, sich einem Audit zu unterziehen und sich zertifizieren zu lassen:

- Datenschutz: Die Bedeutung des Schutzes sensibler Daten und der Aufrechterhaltung der Informationssicherheit darf nicht unterschätzt werden. Sie müssen sowohl die privaten Daten Ihrer Kunden als auch die Ihres Unternehmens schützen, um die Interessen und Identitäten aller Beteiligten zu wahren.

- Stärkeres Vertrauen und größere Glaubwürdigkeit: Kunden und Stakeholder werden eher darauf vertrauen, dass Sie ihre Daten ordnungsgemäß behandeln, wenn Sie sich aktiv um die Einhaltung der SOC-2-Vorschriften bemühen. Wenn Sie sich an einen vertrauenswürdigen Rahmen halten, erhöht das Ihre Glaubwürdigkeit eher, als wenn Sie sozusagen auf gut Glück in die Sicherheit gehen.

- Wettbewerbsvorteil: Kunden, die Ihre Dienste in Anspruch nehmen, wollen oft die Gewissheit haben, dass Sie ihre Daten sicher behandeln. Eine SOC-2-Zertifizierung bietet diese Sicherheit und verschafft Ihnen einen Vorteil auf dem Markt.

- Einhaltung von Gesetzen und Vorschriften: Die SOC-2-Anforderungen gehen in der Regel über die gesetzlichen Anforderungen hinaus. Wenn Sie also die SOC-2-Richtlinien befolgen, sollten Sie keine Geldstrafen wegen mangelnder Compliance zahlen müssen.

SOC 2-Audit und -Zertifizierung

Für die SOC-2-Zertifizierung benötigen Sie einen externen Prüfer, in der Regel einen Wirtschaftsprüfer (CPA) , der Ihr Unternehmen prüft. Unabhängig davon, ob es sich um eine Prüfung handelt, die sich nur auf einen bestimmten Zeitpunkt bezieht (Typ I), oder um eine Prüfung, die sich über 6-12 Monate erstreckt (Typ 2), ist der Prozess in etwa derselbe. Zu Beginn sollten Sie festlegen, was Sie von der Prüfung erwarten und welche Informationen für die Verbesserung Ihrer Sicherheitslage am hilfreichsten sind. Wenn Sie bereit sind, einen Prüfer zu beauftragen, sollten Sie eine umfassende Liste Ihrer Richtlinien und Verfahren erstellen. Der Prüfer kann diese nutzen, um typisches Verhalten mit idealem Verhalten zu vergleichen.

Sobald die Prüfung beginnt, besprechen Sie mit dem Prüfer das gewünschte Ergebnis und legen einen Zeitplan für den Prozess fest. Die Prüfung besteht darin, dass der Prüfer die von Ihnen bereits erstellten Richtlinien und Verfahren auf ihre Wirksamkeit hin überprüft. Schließlich erhalten Sie einen Bericht mit dokumentierten Ergebnissen.

Für ein erfolgreiches SOC-Audit sollte zunächst ein internes Audit durchgeführt werden. Dieser Probelauf wird Ihnen dabei helfen, mögliche Probleme zu erkennen und zu beheben, bevor Sie den externen Prüfer hinzuziehen. Implementieren Sie Datenzugriffskontrollen und eine automatische Überwachung, oder erwägen Sie den Einsatz eines fernüberwachung und -verwaltung (RMM) lösung in Betracht, die Sie auf potenzielle Schwachstellen hinweist und Ihnen hilft, Patches oder Updates aus der Ferne zu installieren.

Implementierung der SOC 2-Konformität und wichtige Überlegungen

Wenn Sie eine SOC-Zertifizierung anstreben, ist eine detaillierte Dokumentation der Richtlinien, Verfahren und Kontrollen Ihres Unternehmens unerlässlich. Für ein Höchstmaß an Sicherheit und Geschäftskontinuität kann die Protokollierung Ihrer Aktivitäten dazu beitragen, andere Mitglieder Ihres Teams auf dem Laufenden zu halten und Unterbrechungen in Zeiten der Veränderung zu minimieren.

Sie sind nicht die einzige Person, die Ihr Umfeld beeinflussen kann. Unabhängig davon, ob es sich um interne oder externe Benutzer handelt, kann es vorkommen, dass andere Benutzer Ihre Richtlinien anders auslegen oder sie nicht korrekt befolgen. Schulungen sind unerlässlich, um die Einhaltung der Vorschriften zu gewährleisten. Außerdem ist es wichtig, den Zugriff auf bestimmte Daten für Teammitglieder, die sie nicht benötigen, zu beschränken und automatische Überwachungslösungen zu implementieren.

Der AICPA hat 5 Kriterien für die Verwaltung von Kundendaten definiert:

Diese sind Sicherheit, Verfügbarkeit, Verarbeitungsintegrität, Vertraulichkeit und Datenschutz.

- Sicherheit: Erstellen Sie regelmäßig Berichte, um zu bestätigen, dass Ihre Richtlinien und Verfahren die Daten wirksam schützen.

- Verfügbarkeit: Erstellen Sie Notfallpläne, die Sie auf das Schlimmste vorbereiten. Verwenden Sie Backup-Lösungen, um sicherzustellen, dass Kunden auf ihre Daten zugreifen können, wenn Ihr Unternehmen Ziel von Ransomware oder anderen Cyberangriffen wird.

- Integrität der Verarbeitung: Überprüfen Sie Ihre internen Richtlinien und Verfahren, um festzustellen, ob etwas unwirksam ist. Überwachen Sie Ihr Umfeld und Ihre Mitarbeiter auf die Einhaltung der Vorschriften. Dazu gehört auch, dass Sie Ihr IT-Netz regelmäßig auf verschmutzte Daten überprüfen.

- Vertraulichkeit: Setzen Sie Verschlüsselung und Firewalls ein, um das Risiko eines unbefugten Zugriffs auf Ihren Cloud-Speicher zu minimieren.

- Privatsphäre: Ihre Organisation muss über ausreichende Überprüfungs- und Authentifizierungsprotokolle verfügen. Mitarbeiter sollten eine mehrstufige Authentifizierung verwenden, Einmal-Passwörter erstellen und nur auf die Daten zugreifen, die sie für ihre Arbeit benötigen.

Es ist erwähnenswert, dass das AICPA diese Vertrauenskriterien nur als Richtlinien für die Einhaltung von SOC 2 verwendet. Da jedes Unternehmen einzigartig ist, kann die SOC 2-Konformität für bestimmte Dienstleistungen angepasst werden, wobei die Unternehmen ihre Sicherheitsziele und -absichten vor jedem Audit angeben müssen.

Die SOC-2-Auditoren bewerten dann eine Organisation, indem sie ihre Leistung mit ihren erklärten Absichten vergleichen. Die Prüfer gleichen dann die angegebenen Pläne mit den 5 Vertrauenskriterien ab.

Integration der SOC 2-Konformität in die IT-Infrastruktur

Die Integration der SOC 2-Richtlinien in Ihre bestehende IT-Infrastruktur sowie in Ihre Sicherheits- und Compliance-Rahmenwerke mag einschüchternd wirken, ist aber für Ihren anhaltenden Erfolg unerlässlich. Die Kunden wollen wissen, dass sie Ihnen ihre Daten anvertrauen können, und wenn Sie ein Audit durchführen und dann einen Fahrplan für die Umsetzung der Anforderungen erstellen, sind die Zeit und die Ressourcen, die dafür aufgewendet werden, den Aufwand wert.

Ihr Fahrplan sollte die Einführung neuer Richtlinien und Verfahren vorsehen, die einen ausreichenden Schutz der Daten gewährleisten. Vergewissern Sie sich, dass Sie Verschlüsselung und Multi-Faktor-Authentifizierung verwenden und den Zugriff auf Daten kontrollieren. Um Angreifer fernzuhalten, sollten Sie eine automatische Überwachung, Warnmeldungen und Firewalls einrichten. Erstellen Sie schließlich einen Wiederherstellungsplan der Ihnen hilft, Ausfallzeiten zu minimieren und nach einer möglichen Datenkatastrophe schnell wiederherzustellen.

Bauen Sie mit NinjaOne das Vertrauen Ihrer Kunden auf, um Verstöße gegen die SOC 2-Richtlinie zu vermeiden.

Schützen Sie Ihre Daten und Ihren Ruf. Beobachten Sie , was die SOC-Compliance heute ist.

Datensicherheitspraktiken sind für moderne Unternehmen unerlässlich

Um wettbewerbsfähig und relevant zu bleiben, muss Ihr Unternehmen robuste Datensicherheitspraktiken anwenden, und die SOC-2-Konformität kann Ihnen ein Ziel geben und gleichzeitig das Vertrauen Ihrer Kunden stärken. Wenn Sie Technologien und Tools einsetzen, die bereits SOC 2 zertifiziert sind, wie NinjaOne, wird die SOC 2-Konformität Ihres Unternehmens schneller und einfacher. Die Einhaltung der SOC-2-Richtlinien stärkt die Datensicherheit Ihres Unternehmens, verringert das Risiko von Sicherheitsvorfällen und erhöht die Wahrscheinlichkeit, dass potenzielle Kunden Ihnen ihre Daten anvertrauen.