Wichtige Punkte: Best Practices für Patch-Management

- Was ist Patch-Management? Patch-Management umfasst Aufgaben, die sicherstellen, dass Endpunkte und Programme aktualisiert und gesichert werden.

- Warum ist Patch-Management wichtig? Aktualisierte Systeme verhindern mit größerer Wahrscheinlichkeit Cyberangriffe, insbesondere solche, die auf bekannte Schwachstellen abzielen. Es ist auch wichtig für Compliance und die Systemkompatibilität.

- Wie oft KMUs ihre Systeme patchen sollten: Kritische Sicherheits-Patches müssen installiert werden, sobald sie verfügbar sind oder nachdem sie getestet wurden. Andere Updates können in regelmäßigen Abständen oder zeitlich gestaffelt durchgeführt werden.

- Kann Patch-Management automatisiert werden? Ja. Zum Beispiel unterstützt Patch-Management mit NinjaOne das automatisierte Scannen und Bereitstellen sowie Berichte. Die Automatisierung reduziert menschliche Fehler erheblich und spart wichtige Unternehmensressourcen.

Das Patching anfälliger Software und Systeme ist wichtiger und schwieriger als je zuvor. Hier erfahren Sie, wie IT-Expert:innen ihren Patch-Management-Prozess effizienter gestalten, Unterbrechungen vermeiden und die Sicherheit ihrer Netzwerke gewährleisten können.

Was ist Patch-Management?

Patch-Management umfasst Aufgaben, die sicherstellen, dass Endpunkte und Programme aktualisiert und gesichert werden. Dies beinhaltet in der Regel die Beschaffung, das Testen und die Bereitstellung von Software-Updates (Patches) für Betriebssysteme, Anwendungen und Firmware auf den verwalteten Geräten innerhalb der IT-Umgebung.

Während Windows-Geräte weiterhin den Markt dominieren, werden Mac- und Linux-Endpunkte immer häufiger. Daher benötigt das moderne Patch-Management ein Tool, das alle drei Plattformen effektiv schützt.

💡 Tipp: Wenn Sie mehr erfahren möchten, laden Sie unseren Patch-Management-Leitfaden für IT-Führungskräfte herunter.

Warum ist der Patch-Management-Prozess so wichtig?

Patches sorgen für einen reibungslosen Betrieb von Systemen und Anwendungen und gehören zu den wichtigsten Maßnahmen zur Gewährleistung der Sicherheit in modernen Unternehmen.

Einem IBM-Bericht zufolge betragen die durchschnittlichen Kosten für eine Datenschutzverletzung im Jahr 2025 weltweit 4,4 Millionen US-Dollar. Strafen für die Nichteinhaltung der Vorschriften und der Vertrauensverlust bei Kunden verstärken diese Rückschläge noch.

Wenn Maschinen nicht gepatcht werden, sind sie anfällig für Cyberangriffe, und das Risiko ist alles andere als theoretisch. Das Ponemon Institute berichtet, dass die meisten Datenschutzverletzungen (57 %) direkt auf Angreifer zurückzuführen sind, die eine bekannte Schwachstelle ausnutzten, die nicht gepatcht wurden.

Patch-Management-Herausforderungen für KMUs

Wenn aber schon einige der größten und finanzstärksten Unternehmen der Welt Schwierigkeiten beim Patch-Management haben, wie sieht es dann erst bei kleinen und mittelständischen Unternehmen mit begrenztem IT-Support aus? Hier sind einige der häufigsten Herausforderungen für IT-Stacks mittlerer Größe:

- KMUs fehlen unter Umständen die Mittel für unternehmenstaugliche Patch-Management-Lösungen.

- KMUs verfügen häufig über eine Mischung aus neuen und alten Geräten sowie verschiedenen Betriebssystemen (Windows, macOS, Linux) und Anwendungen.

- Kleine IT-Teams haben weder genug Zeit noch Arbeitskraft, um Patches ständig zu überwachen und bereitzustellen.

- Mangel an Testumgebungen.

- Manuelles Patching ist ein zeitaufwändiger Prozess, der oft vernachlässigt wird.

Einige der größten Herausforderungen bei der Patch-Verwaltung bestehen darin, dass der Prozess zeitaufwändig, kompliziert und für Endbenutzer:innen störend ist. So kann es leicht passieren, dass Patches aufgeschoben werden oder wichtige Updates in der Menge untergehen.

Leider steigt das Risiko, das von nicht gepatchten Systemen ausgeht. Sobald eine Schwachstelle bekannt geworden ist und ein Patch veröffentlicht wurde, ist es für Unternehmen ein Wettlauf, den Patch zu installieren, bevor Angreifer die Schwachstelle aktiv ausnutzen.

Ein praktischer Anwendungsfall für die Lösung von Patch-Management-Problemen

Viele kleine Unternehmen behalten Patching-Zyklen im Griff, indem sie diese Aufgabe an Managed Services Provider (MSPs) auslagern. MSPs hingegen setzen fortschrittliche und spezialisierte Lösungen wie Remote Monitoring und Management ein.

„Wir verwenden NinjaOne, um das Patching unserer Endbenutzergeräte und Server zu automatisieren. Wir sparen jetzt eine Menge Zeit beim Patching, da wir keine manuellen Schritte mehr in unserem Patch-Management-Workflow haben.“

Martin Wells, CEO von Syscomm Group

👉 Zum Lesen: Erfahren Sie, wie Syscomm Group NinjaOne eingesetzt hat, um die Sicherheitsüberwachungs-Möglichkeiten im Unternehmen auszubauen.

Ein RMM ist eine hervorragende IT-Verwaltungslösung für die Rationalisierung und Automatisierung der schwierigsten IT-Aufgaben. Aber die Strategie dafür muss auch robust und skalierbar sein. Damit Sie sich ein besseres Bild machen können, finden Sie im Folgenden Empfehlungen, wie MSPs und IT-Führungskräfte ein kosteneffizientes und nachhaltiges Patch-Management-System aufbauen können.

10 wichtige Schritte in einem Patch-Management-Prozess

Nachfolgend finden Sie eine Vorlage für einen 10-stufigen Patch-Management-Prozess, der die grundlegenden Überlegungen aufzeigt, die in jeden Patch-Management-Plan einfließen müssen. Bevor Sie mit diesem Arbeitsablauf beginnen, sollten Sie sicherstellen, dass Sie klare Rollen und Verantwortlichkeiten für jeden Schritt festgelegt haben und dass alle wichtigen Stakeholder voll und ganz an Bord sind.

⚠️ Um häufige Fallstricke zu vermeiden, sehen Sie sich unser Video über Fehler bei der Patch-Verwaltung und deren Vermeidung an.

Schritt 1: Endpunkt-Erkennung

Zunächst müssen Sie sicherstellen, dass Sie über ein umfassendes Netzwerkinventar verfügen. Dazu gehört, dass Sie die verschiedenen Gerätetypen, Betriebssysteme, Betriebssystemversionen und sogar Anwendungen von Drittanbietern auf der grundlegendsten Ebene verstehen.

Viele Sicherheitsverletzungen entstehen, weil die IT-Abteilung bestimmte Endpunkte vernachlässigt oder vergisst. MSPs sollten proaktiv vorgehen und Netzwerkinventarisierungs-Tools verwenden, um die Umgebungen ihrer Kunden rechtzeitig zu scannen und einen klaren Überblick über das verwaltete Netzwerk zu erhalten.

Schritt 2: Kategorisierung

Segmentierung der verwalteten Systeme und/oder Benutzer:innen nach Risiko und Priorität.

Sie können zum Beispiel nach Rechnertyp (Server, Laptop usw.), Betriebssystem, Betriebssystemversion, Benutzerrolle usw. filtern. Auf diese Weise können Sie detailliertere Patching-Richtlinien erstellen, anstatt einen Ansatz zu wählen, bei dem eine Richtlinie für alle gilt.

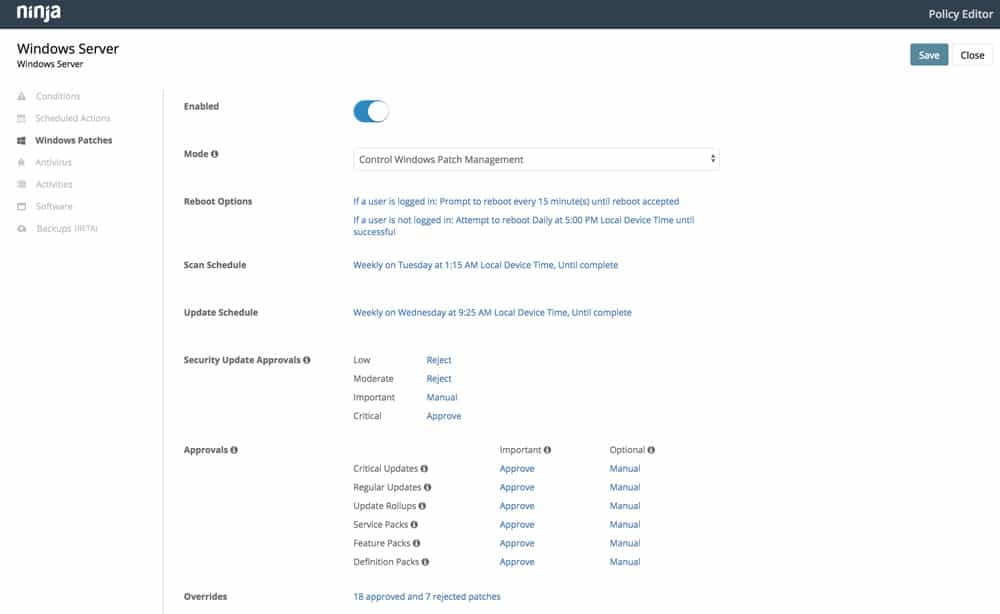

Schritt 3: Erstellung von Patch-Management-Richtlinien

Erstellen Sie Patching-Kriterien, indem Sie festlegen, welcher Endpunkt wann und unter welchen Bedingungen gepatcht werden soll.

Legen Sie zum Beispiel fest, welche Endpunkte automatisch aktualisiert werden müssen und wie häufig sie gepatcht werden müssen. Der Zeitplan für das Patching von Laptops kann wöchentlich sein, während der Prozess bei Servern weniger häufig und manuell erfolgen kann.

Sie können auch flexible Arbeitsabläufe für verschiedene Patches in Erwägung ziehen, wobei einige einen schnelleren oder umfangreicheren Rollout-Prozess erfordern (z. B. Browser-Updates vs. Betriebssystem-Updates; kritische vs. unkritische Updates).

Schließlich sollten Sie Wartungsfenster festlegen, um Unterbrechungen zu vermeiden (berücksichtigen Sie Zeitzonen für „Follow-the-Sun“-Patches usw.), und Ausnahmen schaffen.

Schritt 4: Überwachung auf neue Patches und Schwachstellen

Machen Sie sich mit Patch-Release-Zeitplänen und -Modellen der Anbieter vertraut. Suchen Sie anschließend nach verlässlichen Quellen für zeitnahe Schwachstellenmeldungen. Entwickeln Sie ein Verfahren zur Bewertung von Notfallpatches.

Schritt 5: Testen von Patches

Schaffen Sie eine Testumgebung oder ein isoliertes Segment, um zu vermeiden, dass Sie von unbeabsichtigten Problemen überrumpelt werden. Diese Initiative sollte auch die Erstellung von Backups für ein zuverlässiges und bequemes Rollback-Protokoll umfassen.

Überprüfen Sie außerdem die erfolgreiche Bereitstellung und überwachen Sie diese auf Inkompatibilität oder Leistungsprobleme.

Schritt 6: Konfigurationsmanagement

Dokumentieren Sie alle Änderungen, die durch Patches vorgenommen werden sollen. Dies ist sehr nützlich, wenn Sie Probleme mit der Bereitstellung von Patches haben, die über das erste Testsegment oder die erste Test-Umgebung hinausgehen.

Schritt 7: Patch-Verteilung

Befolgen Sie die in Schritt 3 erstellten Patch-Management-Richtlinien. Ermitteln Sie für mehr Effizienz, welche Systeme, Anwendungen oder Geräte aktualisiert werden müssen, und setzen Sie Prioritäten nach Risikostufe (zum Beispiel Sicherheitspatches gegenüber Funktions-Updates).

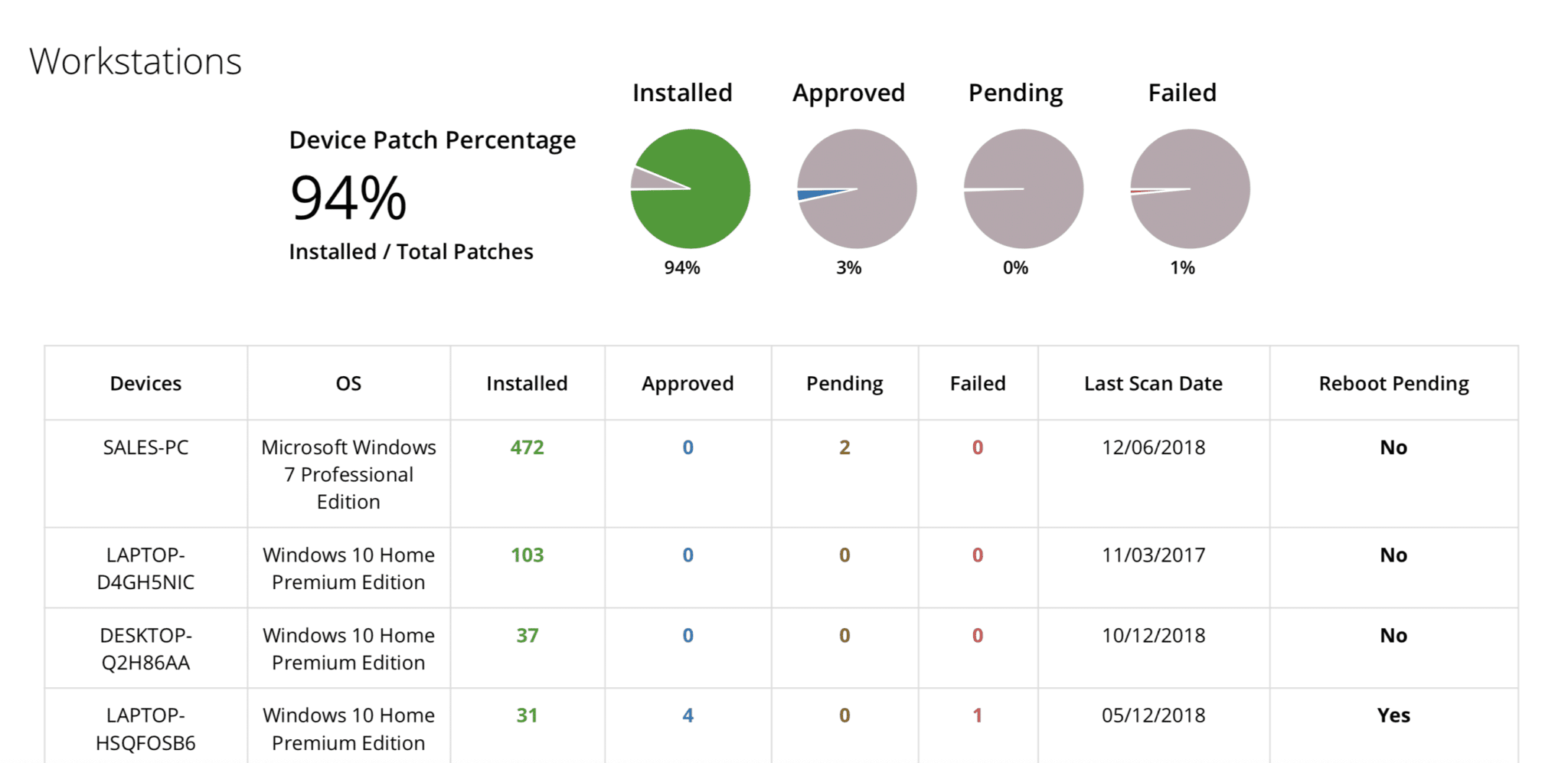

Schritt 8: Patch-Prüfung

Führen Sie ein Patch-Management-Audit durch, um alle fehlgeschlagenen oder noch ausstehenden Patches zu identifizieren.

Gleichzeitig sollten Sie weiterhin auf eventuelle Inkompatibilitäten oder Leistungsprobleme achten. Es ist ebenfalls eine gute Idee, bestimmte Endbenutzer:innen einzubeziehen, die zusätzliche Unterstützung bei der Wahrnehmung und Meldung von Problemen leisten können.

Schritt 9: Überwachung und Berichterstellung

Erstellen Sie einen Patch-Compliance-Bericht, den Sie an Ihre Kunden weitergeben können, um sie einen Überblick über Ihre Arbeit erhalten zu lassen. Verfolgen Sie, welche Patches angewendet wurden, und gewährleisten Sie so die Einhaltung von Sicherheitsstandards. Richten Sie außerdem ein System ein, das den Patching-Status systemübergreifend verfolgt, sodass Abhilfemaßnahmen schneller und zeitnah durchgeführt werden können.

Phase 10: Überprüfen, Verbessern, Wiederholen

Legen Sie einen Rhythmus für die Wiederholung und Optimierung der Schritte 1-9 fest.

Der Arbeitsablauf sollte die Außerbetriebnahme oder Isolierung veralteter oder nicht mehr unterstützter Rechner, die Überprüfung Ihrer Richtlinien und die Überprüfung von Ausnahmen beinhalten, um festzustellen, ob sie noch gelten oder notwendig sind.

Welche Best Practices gibt es für Patch-Management?

Da die Nachfrage nach einem effektiven Patch-Management immer größer wird, müssen MSPs ihre eigenen Prozesse und Angebote verbessern oder riskieren, ins Hintertreffen zu geraten. Hier sind drei Schlüssel für MSPs, die im Jahr 2025 intelligentere, effizientere und effektivere Patch-Management-Services anbieten wollen.

1) Automatisieren Sie Patch-Updates

Beim Patching kann man sehr leicht ins Hintertreffen geraten, vor allem, wenn man sich immer noch darauf verlässt, Patches manuell zu identifizieren, zu bewerten und zu verteilen. Cloudbasierte, automatisierte Patch-Management-Software ermöglicht es MSPs, regelmäßige Update-Scans zu planen und sicherzustellen, dass Patches unter bestimmten Bedingungen oder automatisch angewendet werden.

Wie NinjaOne helfen kann:

- Automatisieren Sie das Patching von Windows und Drittanbietersoftware von über 120 Anbietern.

- Einfache Konfiguration von Patch-Scans und Update-Zeitplänen für bestimmte Geräte- oder Benutzergruppen. Sie können von präziser Kontrolle profitieren oder die Lösung konfigurieren und sie einfach laufen lassen.

- Sie brauchen weniger Zeit, um sich durch neue Updates und Schwachstellenmeldungen zu kämpfen, und haben mehr Zeit, Ihr Geschäft auszubauen.

2) Minimieren Sie die Validierung der Patch-Implementierung mit Audit-Berichten

Obwohl die Patching-Automatisierung immer beliebter wird, können MSPs leider nicht immer davon ausgehen, dass die automatisierten Patching-Lösungen wie versprochen funktionieren.

Das bedeutet eine zeitaufwändige, manuelle Validierung. Die Entwicklung von Skripten oder Prozessen zur Erleichterung dieser Aufgabe (oder, noch besser, die Verwendung von Lösungen, die keine doppelte Überprüfung erfordern) ist eine lohnende Investition.

Wie NinjaOne helfen kann:

- Sie erhalten Zugang zu detaillierten Patch-Audit-Berichten.

- Machen Sie Schluss mit dem Rätselraten, indem Sie sicherstellen, dass Sie Zugang zu zuverlässigen Echtzeitinformationen haben.

3) Rationalisierung der Berichterstellung

Alles, was Sie als MSP unternehmen, sollte als Mehrwert für Ihre Kunden kommuniziert werden. Patch-Verwaltung sollte keine Ausnahme bilden, aber die Bereitstellung von Audit-Berichten zur Patch-Verwaltung sollte so automatisch wie möglich erfolgen. Denn je mehr Zeit die Berichterstattung in Anspruch nimmt, desto weniger Zeit haben Sie für die Bereitstellung zusätzlicher Dienstleistungen und das Wachstum Ihres Unternehmens.

Implementierung Ihres Patch-Management-Prozesses

Das ultimative Ziel der Patch-Verwaltung ist es, sicherzustellen, dass alle Softwarelösungen im IT-Stack und im verwalteten Netzwerk aktualisiert und sicher sind. Im Großen und Ganzen sollte Ihr Patch-Management-Workflow folgende Schritte umfassen.

- Ermittlung der Ausgangsdaten

- Festlegung von Prioritäten auf der Grundlage von Risiko und Wichtigkeit

- Erstellung einer Richtlinie für Patch-Management

- Testen von Patches, neuen Integrationen und Systemkompatibilität

- Einrichtung einer stabilen Backup- und Wiederherstellungslösung

- Überwachung von Patch-Updates und Behebung von Problemen

Überprüfen Sie außerdem regelmäßig einzelne Endpunkte auf die Einhaltung gesetzlicher Standards wie DSGVO und PCI DSS. Ein leistungsfähiges RMM kann auch die Endpunktsicherheit in großem Umfang automatisieren.