L’Essential Eight, una strategia raccomandata dall’Australian Cyber Security Centre (ACSC), fornisce un framework per ridurre i rischi degli incidenti di sicurezza informatica. Questo modello funge da punto di riferimento per le organizzazioni per valutare la propria posizione di sicurezza e implementare i miglioramenti necessari.

Definizione di Essential Eight

L’Essential Eight è una strategia composta da otto strategie di riduzione del rischio. Le organizzazioni possono implementare queste strategie per contrastare le minacce poste dagli attacchi informatici. Non si tratta di raccomandazioni casuali, ma di strategie scelte con cura e basate su ricerche approfondite e sulla comprensione del panorama delle minacce informatiche.

Quali sono gli Essential Eight?

1. Whitelist delle applicazioni

In questa strategia viene creato un elenco di applicazioni autorizzate a funzionare all’interno della rete dell’organizzazione.

2. Patching delle applicazioni

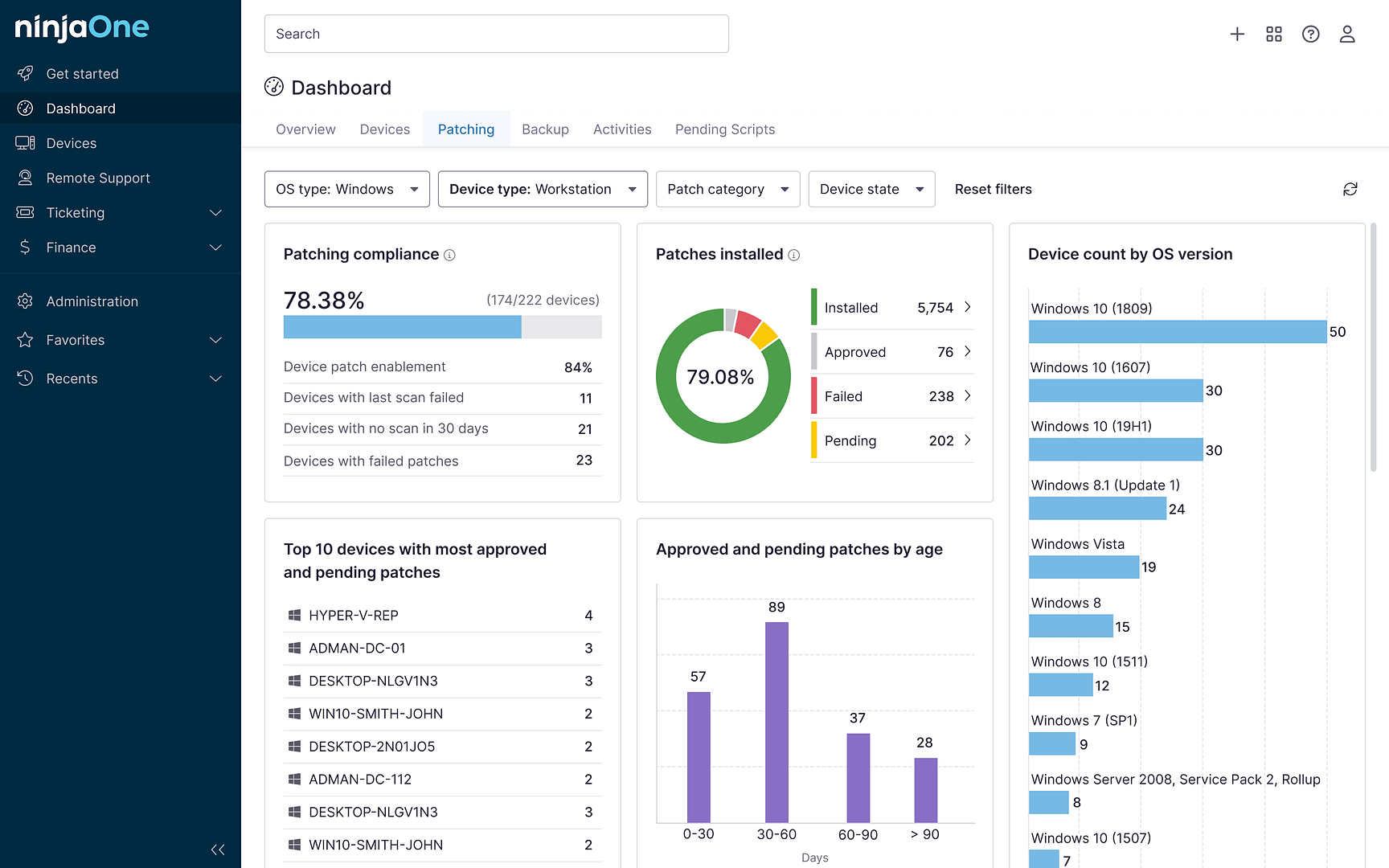

Le vulnerabilità potenzialmente sfruttabili dai criminali informatici possono essere risolte mediante il patch management e l’aggiornamento tempestivo delle applicazioni.

3. Patching dei sistemi operativi

È necessario applicare tempestivamente le patch ai sistemi operativi, come alle applicazioni, per risolvere le vulnerabilità note.

4. Backup giornalieri

Regolari backup dei dati essenziali possono garantire la disponibilità dei dati in caso di incidenti di sicurezza.

5. Limitazione dei privilegi amministrativi

Limitare i privilegi amministrativi agli utenti e alle attività necessarie può ridurre in modo significativo la superficie di attacco potenziale per le minacce informatiche

6. Autenticazione a più fattori

Implementare un’autenticazione a più fattori (MFA) che richiede più metodi di autenticazione che fanno capo a categorie indipendenti di credenziali, aggiunge un ulteriore livello di sicurezza.

7. Hardening delle applicazioni utente

L’hardening delle applicazioni prevede l’implementazione di misure per ridurre la superficie di attacco di un’applicazione attraverso la disabilitazione delle funzionalità e delle configurazioni non necessarie.

8. Configurazione delle impostazioni delle macro di Microsoft Office

La limitazione dell’esecuzione delle macro nei documenti di Office provenienti da Internet contribuisce a ridurre i rischi delle potenziali minacce informatiche.

L’Essential Eight è obbligatorio?

Secondo il mandato del governo australiano, tutte le 98 entità non-corporate del Commonwealth sono tenute a implementare i controlli di sicurezza informatica sul modello Essential Eight. Sebbene non sia universalmente obbligatorio per tutte le organizzazioni, vi è un forte incoraggiamento alla sua adozione e implementazione.

Vantaggi dell’implementazione:

-

Miglioramento della sicurezza

Riducendo il rischio delle minacce legate a molti attacchi informatici attraverso questo modello, può essere ottenuto un miglioramento significativo della posizione di sicurezza di un’organizzazione.

-

Conformità alle normative

Anche la conformità alle varie normative sulla sicurezza delle informazioni può essere ottenuta implementando queste strategie.

-

Riduzione del rischio di violazione dei dati

Grazie a questo insieme di strategie può essere ottenuta una riduzione significativa del rischio di violazioni dei dati e quindi un miglioramento della protezione dei dati sensibili dell’organizzazione.

-

Risparmio sui costi

Prevenire gli incidenti di sicurezza può far risparmiare sui costi associati alla risposta e al ripristino.

Sfide principali nell’adozione

L’adozione degli Essential Eight comporta una serie di sfide, nonostante offra numerosi vantaggi. Tra questi, la necessità di competenze tecniche, la resistenza al cambiamento all’interno dell’organizzazione e la necessità di aggiornamenti e verifiche periodiche. Tuttavia, queste sfide possono essere superate con un approccio proattivo e le giuste risorse.

Che cos’è la maturità Essential Eight?

Il modello di maturità Essential Eight funge da punto di riferimento per le organizzazioni per valutare la propria posizione di sicurezza e implementare i miglioramenti necessari. Composto da tre livelli, il modello di maturità va dal Livello di Maturità Uno, considerato il livello più basso, al Livello di Maturità Tre, riconosciuto come il livello più alto. Ogni livello indica il grado di attuazione del modello Essential Eight da parte di un’organizzazione.

-

Livello di maturità uno

Esiste solo un’implementazione parziale delle strategie Essential Eight

-

Livello di maturità due

Indica la piena attuazione delle strategie Essential Eight, ma non in modo solido o completo.

-

Livello di maturità tre

Significa che un’organizzazione ha implementato pienamente le strategie Essential Eight in modo solido e completo.

In sostanza, il modello di maturità Essential Eight fornisce alle organizzazioni una tabella di marcia per migliorare progressivamente e sistematicamente le proprie misure di cybersecurity.

Come essere conformi con il modello Essential Eight?

La conformità al modello Essential Eight richiede sforzi continui e un approccio proattivo. Anche se inizialmente può sembrare un approccio impegnativo, farne una parte fondamentale della gestione della conformità e della sicurezza degli endpoint di un’organizzazione migliora la sicurezza generale e riduce il rischio di minacce informatiche.

-

Sviluppare una cultura

L’importanza del modello Essential Eight e il suo ruolo nella sicurezza informatica devono essere compresi dai membri dell’organizzazione.

-

Attuare le strategie

Queste strategie devono essere implementate all’interno dell’organizzazione e possono richiedere competenze tecniche.

-

Audit regolari

Dovrebbero essere condotti audit regolari per garantire che le strategie siano implementate correttamente e funzionino come previsto.

-

Aggiornamenti e upgrade

Aggiornamenti e upgrade regolari sono parte integrante della conformità, in quanto garantiscono che tutte le applicazioni e i sistemi siano privi di vulnerabilità note.

-

Formazione e sensibilizzazione

I dipendenti devono ricevere una formazione sul modello Essential Eight e devono essere sensibilizzati sul loro ruolo nel garantire la conformità.

Conclusioni

La comprensione e l’implementazione della strategia Essential Eight può migliorare in modo significativo la posizione di sicurezza informatica di un’organizzazione. Nonostante le sfide, le organizzazioni possono mitigare efficacemente le minacce informatiche e proteggere i loro preziosi dati con una corretta comprensione della loro importanza e un impegno al miglioramento continuo. Rendi più efficace l’adozione del modello Essential Eight nella tua organizzazione con NinjaOne.