Rationalisez la sécurité et les autorisations grâce au contrôle d'accès basé sur les rôles

La gestion des accès informatiques dans des environnements de plus en plus vastes ne devrait pas être complexe ou risquée. De nombreuses entreprises sont confrontées à des utilisateurs ayant trop d’autorisations, à des lacunes en matière de sécurité et à des tâches d’administration fastidieuses.

La solution de contrôle d’accès basé sur les rôles (RBAC) de NinjaOne permet aux équipes informatiques d’attribuer les bons accès aux bonnes personnes. Ayez une confiance totale dans la manière dont les utilisateurs interagissent avec les systèmes, les données et les appareils, tout en accélérant les opérations quotidiennes.

Précision et protection simplifiées avec le RBAC NinjaOne

Un accès sur mesure pour chaque rôle

Gestion des autorisations axées sur la sécurité

Chaque stratégie d’accès est conçue pour soutenir les bonnes pratiques en matière de confiance zéro. Avec des configurations de rôles précises et des autorisations limitées dans le temps, NinjaOne renforce les principes de sécurité RBAC qui s’alignent sur les attentes actuelles en matière de cybersécurité.

Onboarding et offboarding simplifiés

Conformité et rapports prêts pour l'audit

Gestion des rôles multi-tenant intuitive

Efficacité opérationnelle axée sur les stratégies

Des fonctionnalités spécifiques pour un contrôle d'accès plus intelligent

Tableau de bord centralisé de l'attribution des rôles

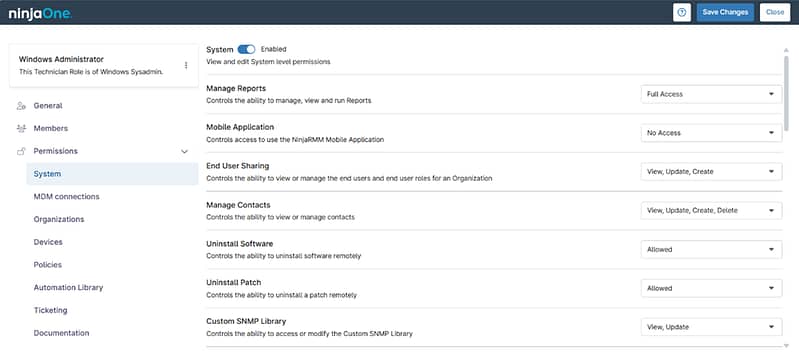

Ensembles d'autorisations précises par rôle

Héritage automatisé des rôles pour les sous-rôles

Modification flexible des rôles avec mises à jour instantanées

Stratégies d'accès administrateur à plusieurs niveaux

Intégration fluide avec les journaux d'audit

Conçu pour la pratique

Sécurisez les effectifs hybrides grâce à un accès personnalisé

Donnez les moyens d'agir aux techniciens MSP avec des autorisations personnalisées

Simplifiez la conformité pour les industries réglementées

Les organismes de santé, financiers et juridiques peuvent utiliser l’application des stratégies RBAC de NinjaOne pour répondre à des normes réglementaires strictes. Les journaux d’accès et le contrôle précis des autorisations prennent en charge les exigences HIPAA, SOC 2 et RGPD. Les auditeurs peuvent rapidement vérifier que l’accès est basé sur les rôles et étroitement géré, ce qui allège la charge des équipes informatiques lors des contrôles de conformité.

Prenez le contrôle de l'accès avec NinjaOne

Le contrôle d’accès basé sur les rôles de NinjaOne permet aux équipes informatiques de renforcer la sécurité, d’augmenter l’efficacité et de réduire les risques en donnant aux utilisateurs exactement l’accès dont ils ont besoin, rien de plus.

Avec des contrôles intuitifs, une transparence facilitant l’audit et la prise en charge d’environnements multi-tenant, NinjaOne simplifie ce qui était auparavant une tâche manuelle complexe. Faites l’expérience d’un système RBAC qui évolue avec vos opérations, s’adapte à vos objectifs de sécurité et soutient le succès quotidien de votre équipe.

FAQ sur le contrôle d'accès basé sur les rôles

Qu'est-ce que le contrôle d'accès basé sur les rôles ?

Le contrôle d’accès basé sur le rôle, ou RBAC, est un modèle de sécurité qui restreint l’accès au système en fonction du rôle de l’utilisateur au sein de l’entreprise. Au lieu d’attribuer des autorisations à des utilisateurs individuels, le système RBAC regroupe les utilisateurs en fonction de leur rôle (administrateur, technicien ou auditeur) et leur accorde des droits d’accès en fonction des responsabilités de chaque rôle. Cela permet de rationaliser la gestion des autorisations, de réduire le risque d’accès non autorisé et de garantir une application cohérente des stratégies de sécurité. Pour faire simple, le RBAC tourne autour du principe du « moindre privilège », permettant aux utilisateurs d’effectuer uniquement les tâches nécessaires à leur rôle, ce qui renforce à la fois l’efficacité opérationnelle et la cybersécurité.

Quel est un exemple de contrôle d'accès basé sur les rôles ?

Un exemple de contrôle d’accès basé sur les rôles (RBAC) peut être vu dans une plateforme de gestion des services informatiques où différents membres de l’équipe ont des responsabilités distinctes. Par exemple, un technicien peut se voir attribuer un rôle qui lui permet d’afficher et de gérer les appareils, mais pas de modifier les stratégies du système. Le rôle d’administrateur, quant à lui, permet de contrôler entièrement la gestion des utilisateurs, les scripts d’automatisation et les paramètres du système. Ces différences sont régies par les autorisations RBAC, qui définissent exactement ce que chaque rôle peut ou ne peut pas faire dans le système. En attribuant des rôles plutôt que des autorisations individuelles, les entreprises peuvent maintenir une structure de contrôle d’accès sûre, évolutive et facilement vérifiable.

Les avantages du système RBAC pour votre terminal ?

L’implémentation d’un contrôle d’accès basé sur les rôles (RBAC) pour vos terminaux offre plusieurs avantages clés qui améliorent directement la sécurité et l’efficacité. En attribuant des droits d’accès en fonction des rôles utilisateur, les entreprises peuvent empêcher les modifications non autorisées, réduire les erreurs humaines et s’assurer que seul le personnel qualifié peut effectuer des tâches sensibles. Ceci est particulièrement important dans les environnements où plusieurs utilisateurs interagissent quotidiennement avec les appareils et les données. Dans le contexte de la cybersécurité RBAC, ce modèle renforce la protection des terminaux en minimisant l’exposition aux menaces potentielles et en favorisant le respect de cadres de sécurité tels que la confiance zéro. En fin de compte, le RBAC aide les équipes informatiques à renforcer le contrôle sans ralentir les opérations.

Comment implémenter le système RBAC ?

Pour implémenter efficacement le système RBAC, commencez par identifier et définir les différents rôles au sein de votre entreprise sur la base des responsabilités professionnelles. Ensuite, définissez les ressources ou les fonctions du système auxquelles chaque rôle doit avoir accès, en veillant à respecter le principe du moindre privilège. Une fois que les rôles et les autorisations associées ont été définis, assignez aux utilisateurs les rôles appropriés plutôt que de leur accorder un accès individuel. Un exemple pratique de contrôle d’accès basé sur les rôles consisterait à donner à un technicien du service d’assistance l’accès aux outils de surveillance des appareils, mais à restreindre l’accès aux paramètres de configuration de la stratégie, qui restent réservés aux administrateurs. Cette approche structurée améliore à la fois la sécurité et l’efficacité opérationnelle en normalisant la manière dont l’accès est accordé et maintenu.

Quels sont les 4 types de contrôle d'accès ?

Il existe quatre principaux modèles de contrôle d’accès : le contrôle discrétionnaire (DAC), le contrôle obligatoire (MAC), le contrôle basé sur les rôles (RBAC) et le contrôle basé sur les attributs (ABAC). Le DAC permet au propriétaire des données de décider qui peut accéder à des ressources spécifiques, ce qui offre une certaine flexibilité mais comporte des risques potentiels pour la sécurité. Le MAC applique des politiques strictes basées sur des classifications et est couramment utilisé dans les environnements gouvernementaux ou hautement réglementés. Le RBAC attribue des autorisations en fonction du rôle professionnel de l’utilisateur, ce qui permet de rationaliser la gestion de l’accès au sein d’une entreprise. L’ABAC va plus loin en utilisant des politiques qui évaluent les attributs de l’utilisateur, les conditions environnementales et les types de ressources pour prendre des décisions d’accès, ce qui permet un contrôle très précis et dynamique.

Ressources

Sécurisez les données de l'entreprise grâce au contrôle d'accès

Comment exécuter des commandes en tant qu'un autre utilisateur dans Windows 10

Configuration de la Protection réseau de la fonction Exploit Guard de Microsoft Defender