L’importance de la surveillance des réseaux et des dispositifs dans les environnements informatiques ne peut être négligée. Le choix entre une surveillance basée sur un agent et une surveillance sans agent est devenu un grand sujet de discussion.

Vue d’ensemble de la surveillance sans agent

La surveillance sans agent est définie comme une méthodologie permettant de surveiller les périphériques de réseau sans installer de logiciel dédié ni d’agent de surveillance sur le périphérique cible. Des protocoles déjà existants, tels que SNMP, WMI ou SSH, sont utilisés pour collecter des informations.

Comparaison entre surveillance sans agent et surveillance basée sur un agent

Lorsqu’il s’agit de surveiller un réseau, un débat s’instaure souvent entre deux méthodologies : la surveillance basée sur un agent et la surveillance sans agent.

Surveillance basée sur un agent

Dans le cadre d’une surveillance basée sur un agent, un “agent de surveillance” doit être installé sur chaque appareil du réseau. Ce logiciel de surveillance basé sur un agent recueille des données sur les performances de l’appareil et les envoie à un serveur central. Bien que cette méthode fournisse des données détaillées, elle présente des inconvénients. Les ressources du système sont consommées et des risques de sécurité potentiels peuvent survenir en raison de la nécessité d’ouvrir des ports et d’installer des logiciels supplémentaires.

Surveillance sans agent

Inversement, la surveillance sans agent ne nécessite pas l’installation d’un logiciel sur l’appareil cible. Elle utilise des protocoles standard pour collecter des informations, ce qui la rend moins intrusive et moins gourmande en ressources. Elle est plus simple, moins risquée et a moins d’impact sur les ressources du système que son homologue basé sur des agents.

Composantes de la surveillance sans agent

3 éléments clés constituent généralement la structure des outils de surveillance sans agent :

- Collecte des données : Ce composant utilise des protocoles standard tels que SNMP, WMI ou SSH pour collecter des données à partir des dispositifs surveillés.

- Traitement des données : Une fois les données collectées, elles sont traitées afin d’identifier les problèmes ou les tendances potentiels. Ce composant comprend souvent des fonctionnalités permettant d’alerter les administrateurs de tout problème identifié.

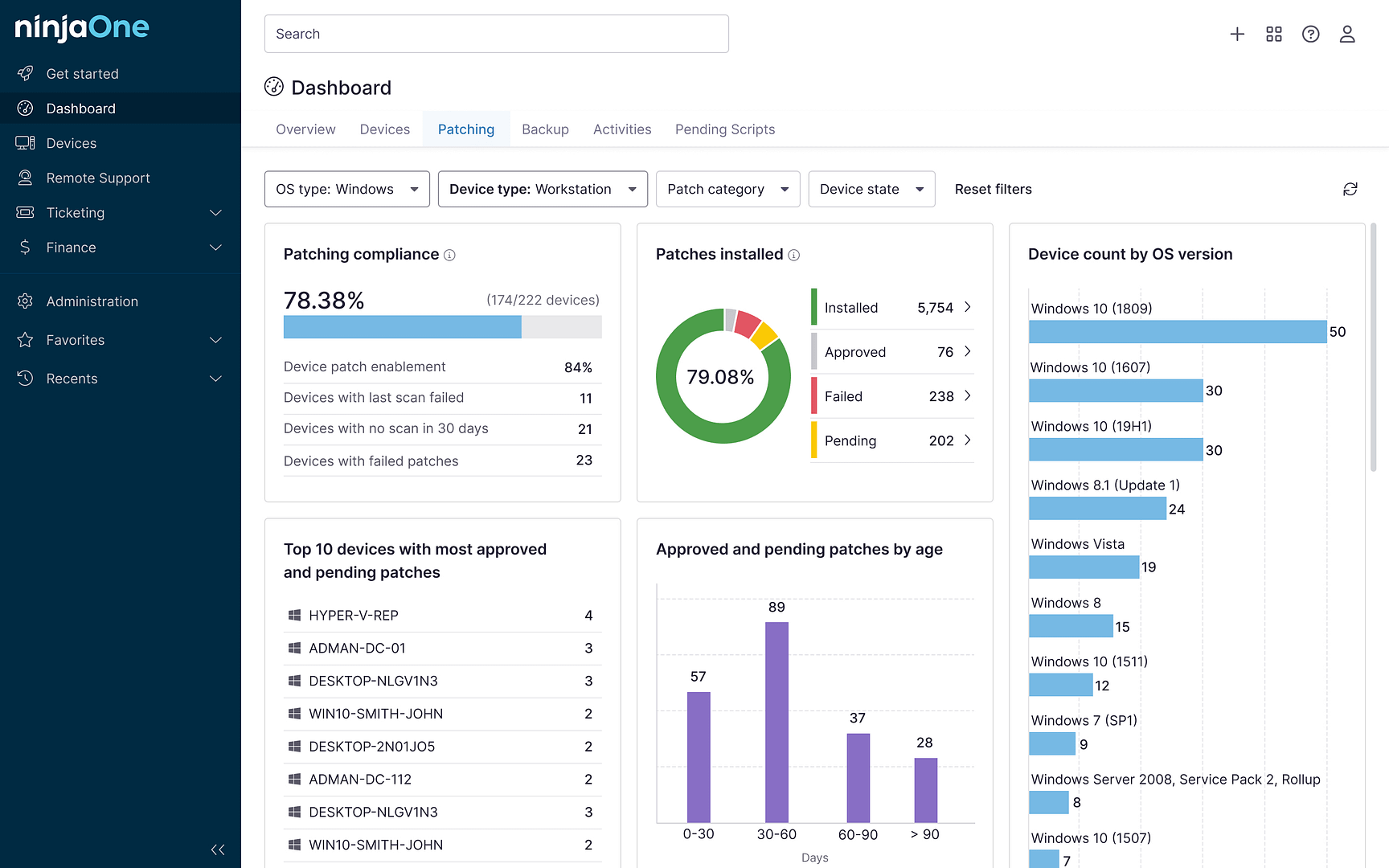

- Présentation des données : Les données traitées sont présentées dans un format facile à comprendre, souvent sous la forme d’un tableau de bord ou d’un rapport.

Cas d’utilisation de la surveillance sans agent

Il existe plusieurs scénarios dans lesquels la surveillance sans agent peut être le meilleur choix :

- Infrastructure avec un grand nombre d’appareils : Dans les environnements comportant de nombreux appareils, la mise en place d’une surveillance sans agent peut s’avérer plus simple et plus rapide.

- Environnements sensibles : Pour les environnements sensibles à la sécurité, la surveillance sans agent élimine le risque lié à l’installation de logiciels supplémentaires.

- Environnements mixtes : Si l’infrastructure comprend un mélange de systèmes d’exploitation et d’appareils différents, la surveillance sans agent offre une plus grande compatibilité.

Les challenges de la surveillance sans agent

Si la surveillance sans agent présente de nombreux avantages, elle n’est pas sans poser de problèmes :

Visibilité limitée

Sans agent dédié à chaque appareil, il peut y avoir des limites à la profondeur des données qui peuvent être collectées.

Dépendance à l’égard de la connectivité du réseau

Étant donné que la surveillance sans agent repose sur des protocoles de réseau pour collecter des données, tout problème de réseau peut perturber la surveillance.

Problèmes de compatibilité

Bien que la surveillance sans agent soit généralement compatible avec un large éventail d’appareils, certains types de matériel ou de logiciel peuvent encore poser problème.

Quand faut-il utiliser la surveillance sans agent ?

La décision d’utiliser la surveillance sans agent dépend largement des besoins et des circonstances spécifiques de votre entreprise. Si la simplicité, la rapidité d’installation et l’impact minimal sur les ressources du système sont des priorités, la surveillance sans agent pourrait être le bon choix. Elle est également particulièrement adaptée à un environnement vaste ou mixte, ou si la sécurité est une priorité.

La puissance et la flexibilité d’une surveillance sans agent

La compréhension de la surveillance sans agent, de ses composants et de ses cas d’utilisation peut grandement aider à prendre des décisions éclairées sur la surveillance des réseaux et des appareils. Sa simplicité, sa sécurité et sa flexibilité en font une option adaptée à de nombreux scénarios, ce qui prouve son importance dans le monde de l’informatique.