Ces dernières années, le nombre de cyberattaques a considérablement augmenté. Ces attaques peuvent être coûteuses et perturbatrices, et peuvent même entraîner la perte de données sensibles. La gestion des correctifs est l’un des moyens les plus efficaces pour prévenir ces attaques, car elle permet de combler les failles de sécurité que les cybercriminels peuvent exploiter. Cependant, la gestion des correctifs peut être un processus complexe. Plusieurs facteurs doivent être pris en compte, tels que le nombre d’applications logicielles utilisées, les partenaires de la solution[DF1] , l’importance du logiciel et le risque d’introduction de nouveaux problèmes.

Malgré ces défis, la gestion des correctifs est essentielle pour les entreprises de toutes tailles. En suivant les bonnes pratiques, les entreprises peuvent réduire considérablement le risque de piratage et protéger leurs données contre les cybercriminels. Des audits réguliers permettent d’identifier et d’éliminer les blocages éventuels avant qu’ils n’entraînent des problèmes. Ils veillent également à ce que le processus utilisé s’adapte toujours à l’évolution des exigences de conformité et soit régulièrement optimisé. De plus, les données obtenues dans le cadre d’un audit fournissent un aperçu clair des détails de la gestion des correctifs et peuvent aider à trouver rapidement la bonne solution en cas de problème. Dans cet article, nous examinons les étapes à suivre pour réaliser un audit et choisir les bons partenaires de solution afin de garantir une bonne hygiène de cybersécurité pour votre entreprise.

Étapes pour réaliser un audit de l’analyse des correctifs

Selon le rapport 2023 Verizon Data Breach Investigations Report, la réparation de la plupart des failles exploitées peut prendre 49 jours. Rien qu’avec une gestion rigoureuse des correctifs, les entreprises pourraient réduire de plus de moitié le risque de cyberattaques. Un audit informatique peut contribuer à garantir l’efficacité de votre programme de gestion des correctifs. L’auditeur examinera vos politiques et procédures de gestion des correctifs, ainsi que votre processus de déploiement des correctifs. Il recherchera également les éventuelles failles de sécurité ou les problèmes de conformité. Les résultats de l’audit peuvent vous aider à identifier les domaines dans lesquels votre programme de gestion des correctifs peut être amélioré.

Lors d’un audit, les équipes informatiques suivent idéalement une check-list structurée. Vous pouvez effectuer les étapes suivantes une par une :

- Analyser le réseau et documenter l’état actuel des correctifs.

- Examiner les vulnérabilités non corrigées afin d’identifier les causes et les tendances.

- Analyser les décisions et les procédures en fonction des risques qui affectent le processus d’application des correctifs.

- Définir les bons indicateurs pour recueillir des informations pertinentes.

- Veiller à ce que toutes les personnes concernées, y compris au niveau de la direction, soient informées de l’état actuel des correctifs.

- Identification des processus et des domaines où il existe un potentiel d’optimisation.

- Noter les attentes en matière de gestion des correctifs et examiner ce qui est stipulé dans les contrats ou les accords.

Choisir les bons partenaires et les bons outils

La gestion des correctifs est une tâche importante nécessitant beaucoup de ressources que certaines entreprises ne peuvent pas facilement effectuer elles-mêmes. Heureusement, il existe de nombreuses solutions sur le marché pour vous aider. Le choix de l’outil adéquat repose sur dix facteurs clés :

- Systèmes d’exploitation : Windows, Linux ou macOS ? Le choix de la solution de gestion des correctifs la mieux adaptée à l’entreprise dépend notamment des systèmes que le fournisseur prend en charge et de ceux qui sont utilisés par les équipes informatiques internes.

- Variété d’applications : Toutes les applications doivent faire l’objet de mises à jour fiables, ce qui inclut bien entendu les logiciels tiers. Ici aussi, il est important de vérifier l’expérience du prestataire et de la comparer à vos besoins.

- Automatisation: Les problèmes graves peuvent souvent être résolus plus rapidement et de manière plus fiable grâce à des processus automatisés. Une solution qui permet d’automatiser l’identification, l’analyse, l’approbation, le déploiement et la validation des correctifs est susceptible de faire gagner du temps et d’améliorer la précision ainsi que la productivité.

- Contrôle : Si l’automatisation facilite l’application de certains correctifs, la meilleure solution devrait également prendre en charge les approbations et les refus manuels de correctifs, ainsi que les déploiements de correctifs ad hoc pour remédier aux attaques de type « zero-day ». Idéalement, ces options sont complétées par des messages d’avertissement automatiques en cas d’erreurs, afin que l’équipe puisse prendre des mesures correctives immédiatement.

- Optimisation : Une bonne solution rend le processus de gestion des correctifs efficace. Cela peut se faire, par exemple, par le biais de flux de désinstallation de correctifs, d’un terminal à distance, d’un éditeur de registre ou d’une fonction de blocage de correctifs.

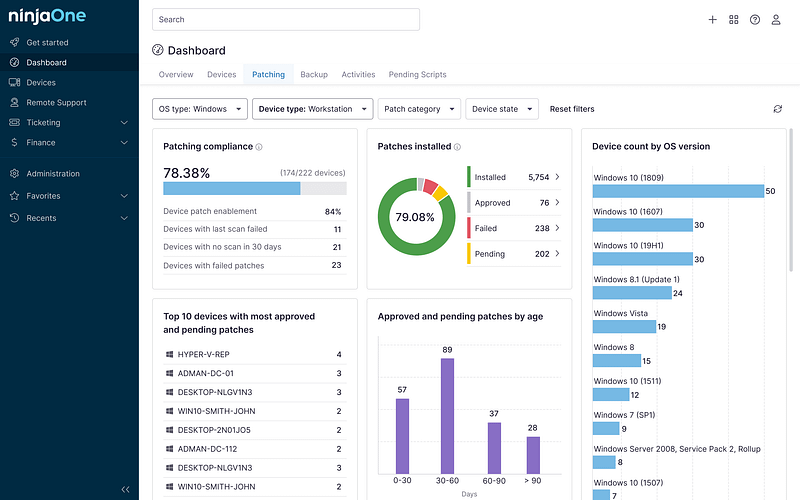

- Données : Les tableaux de bord et les rapports de performance peuvent présenter des informations clés de manière transparente et compréhensible, ce qui permet de mieux identifier et corriger les vulnérabilités au fil du temps. Une documentation complète facilite également la vérification de l’état des correctifs à des fins de gouvernance.

- Efficacité: Le bon outil de gestion des correctifs doit être un soutien et ne doit en aucun cas accroître la complexité et les efforts. Les coûts de maintenance et les formations approfondies sur site peuvent être évités si les entreprises s’appuient sur une solution cloud.

- Travail en mode hybride : Les équipes dispersées qui travaillent de n’importe où sont la nouvelle norme du monde du travail. Les employés travaillant à distance et équipés d’appareils mobiles (même sans connexion VPN) ne devraient donc pas poser de problème pour un outil de gestion des correctifs.

- Interface utilisateur : Une interface utilisateur intuitive garantit un bon fonctionnement et évite que la solution implémentée augmente la charge de travail.

- Prix : Outre la gamme de fonctions, le mode de paiement et les différents forfaits, de nombreux éléments ont une incidence sur le prix des solutions de gestion des correctifs. Les entreprises doivent prendre en compte tous les coûts, y compris les frais cachés, lorsqu’elles prennent leur décision.

Construire une stratégie complète de cybersécurité

La gestion des correctifs est un élément essentiel de l’informatique d’entreprise qui ne doit pas être négligé. Une gestion des correctifs efficace et effectuée en temps voulu est importante car elle permet de renforcer la sécurité, d’assurer la stabilité du système et de garantir le respect des réglementations en vigueur. En mettant régulièrement à jour les logiciels et les systèmes, les entreprises peuvent minimiser les vulnérabilités et protéger les données sensibles contre les menaces potentielles, telles que les logiciels malveillants, les ransomwares et les cyberattaques. La gestion des correctifs permet également d’éviter les pannes de système et les problèmes de performance, ce qui réduit les temps d’arrêt et améliore la productivité globale.

De plus, le respect des réglementations et des normes industrielles devient de plus en plus important pour les entreprises, et la gestion des correctifs joue un rôle essentiel dans le respect de ces obligations. L’absence de stratégie solide de gestion des correctifs peut entraîner des pertes financières importantes, une atteinte à la réputation et des conséquences juridiques. C’est pourquoi les entreprises doivent faire de la gestion des correctifs un aspect fondamental de leurs opérations informatiques afin de protéger leurs actifs, de maintenir la continuité opérationnelle et d’assumer leurs responsabilités vis-à-vis des parties prenantes et des clients.

Découvrez plus d’informations sur l’automatisation de la gestion des correctifs pour tous les types de terminaux.