En el mundo de la ciberseguridad, una frase con la que nunca querrás encontrarte es el siniestro «golden ticket». Lejos de concederte acceso a un sinfín de manjares (y tal vez un dolor de estómago), un ataque golden ticket en tu entorno de TI es un pase rápido a grandes dolores de cabeza y graves riesgos de seguridad.

Al igual que su inspiración literaria, un ataque golden ticket otorga a los actores de amenazas derecho a acceder al dominio de tu organización (como dispositivos y controladores de dominio) a través de los datos almacenados en Microsoft Active Directory (AD). Se trata de uno de los ciberataques más graves que aprovechan las vulnerabilidades de seguridad de Kerberos, permitiendo a los actores maliciosos eludir los procesos normales de autenticación.

Ofrece seguridad para endpoints a través de la conocida plataforma de NinjaOne.

→ Obtén más información sobre la seguridad de los endpoints de NinjaOne.

¿Cómo funciona un ataque golden ticket?

En el libro Charlie y la fábrica de chocolate, un billete dorado ofrece una oportunidad única de entrar en una tierra desconocida, llena de golosinas, chocolates y criaturas extrañas y divertidas. Sin embargo, como ciberataque, un golden ticket elimina la necesidad de múltiples solicitudes de credenciales en AD, asignando en su lugar un ticket a un actor maliciosos para un acceso sin restricciones. Una vez dentro, un actor malicioso explota cualquier vulnerabilidad de seguridad y puede empezar a causar los estragos que se proponga.

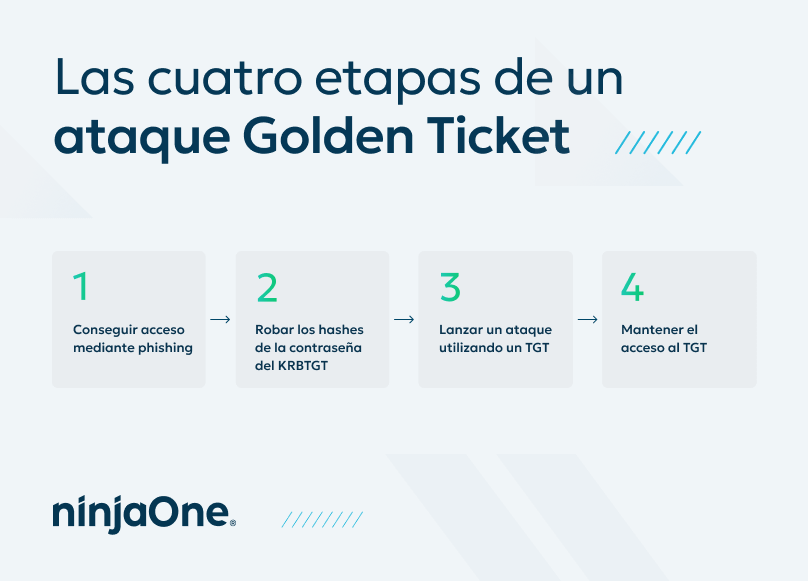

Aunque existen varios métodos para llevar a cabo un ataque golden ticket, normalmente sigue cuatro pasos principales.

- Obtener acceso: los correos electrónicos de phishing suelen utilizarse en primer lugar para obtener acceso a un sistema. A continuación, los ciberdelincuentes utilizan el ataque de phishing para recopilar información sobre AD y Kerberos en el sistema explotado.

- Robo del hash NTML: una vez que un atacante tiene acceso a tu cuenta, intenta robar cuatro datos: el FQDN del dominio (nombre de dominio completo), el SID del dominio (identificador de seguridad), el nombre de usuario de la cuenta que desea explotar y el hash NTML de la cuenta del servicio de distribución de claves de Active Directory (KRBTGT) utilizando varios métodos como el relleno de credenciales, el dumping de credenciales, ataques Pass-the-Hash e incluso ataques de fuerza bruta.

- Ataque de lanzamiento: el actor de la amenaza recibe un Ticket de Otorgamiento de Tickets Kerberos (TGT), un pequeño archivo de identificación cifrado con un periodo de validez limitado. El atacante utiliza el TGT para obtener acceso sin restricciones a los recursos de Active Directory.

- Conservar el acceso: los actores maliciosos tomarán entonces medidas para asegurarse de que conservan el acceso a su TGT. Esto puede incluir la generación de varios TGT uno tras otro para escapar a la detección.

Prevenir los ataques gold ticket

Los ataques gold ticket son difíciles de detectar, pero afortunadamente son fáciles de prevenir. Aquí tienes algunos consejos:

Cambia regularmente tu contraseña KRBTGT

La defensa más sencilla contra los ataques golden ticket es evitar que accedan a tu Active Directory en primer lugar. Aunque cambiar tu contraseña KRBTGT no impide que los hackers creen golden tickets, puede invalidar los que ya están en tus sistemas.

También es aconsejable cambiar la contraseña en circunstancias especiales, como cambios en la dirección o en las partes interesadas. Incluso cuando eliminas su cuenta privilegiada, pueden seguir teniendo TGT y convertirse en una amenaza interna.

Minimiza el número de cuentas que pueden acceder al hash de contraseña KRBTGT

Aquí es donde debes emplear la estrategia de acceso de mínimo privilegio . Asegúrate de que los datos confidenciales (como los hashes de contraseñas KRBTGT) solo sean visibles y accesibles para los usuarios adecuados.

Supervisar las actividades sospechosas

Es esencial que formes a tu equipo de TI para que busque actividades inusuales que puedan sugerir un ataque golden ticket en curso. Algunas señales puede ser:

- TGT con larga vida útil: los TGT típicos tienen una vida útil de unas 8 a 10 horas. Sin embargo, si observas que un ticket Kerberos excede la política de tu dominio para la duración máxima del ticket, esto puede sugerir una vulnerabilidad de Kerberos.

- Actividad inusual de replicación de dominios: esto podría indicar que alguien está intentando robar hashes de contraseñas.

- Cambios en los scripts de PowerShell: busca cualquier cambio sospechoso en los scripts (especialmente en los comandos de PowerShell) que se ejecutan en tus controladores de dominio.

Comprende todo lo que necesitas saber sobre PowerShell con un curso intensivo de 30 minutos de NinjaOne.

- Privilegios no autorizados: presta mucha atención si el privilegio de depuración se activa de repente.

Trabaja con un hacker ético certificado

Un hacker ético certificado trabaja con tu organización para descubrir posibles vulnerabilidades en tu sistema. Dado que los ataques golden ticket son notoriamente difíciles de abordar una vez que han causado daños, es esencial dar prioridad a la prevención. Utilizando las mismas técnicas y herramientas que los hackers malintencionados, un hacker ético puede ayudarte a construir un marco de ciberseguridad más sólido y resistente.

Utiliza la protección de endpoints

Es una buena idea utilizar una solución de software de gestión de endpoints todo en uno con seguridad de endpoints integrada. Esto puede minimizar significativamente el riesgo de que una amenaza acceda a tu entorno de TI. En el caso de que una vulnerabilidad sea explotada , una herramienta de gestión de endpoints como NinjaOne puede desplegar los pasos de remediación necesarios para reducir el impacto en la organización.

NinjaOne refuerza la seguridad de los dispositivos para reducir riesgos

NinjaOne reduce las vulnerabilidades de seguridad con su software de gestión de endpoints todo en uno con funciones integradas de seguridad de endpoints . Con la confianza de más de 20.000 clientes en todo el mundo, NinjaOne no splo reduce la complejidad de tu entorno de TI, sino que mejora la visibilidad y el control para identificar y corregir rápidamente las vulnerabilidades basadas en parches a escala.

Solicita un presupuesto gratuito, programa una prueba gratuita de 14 días o mira una demostración.