Edgescan riporta che il “tempo medio di riparazione (MTTR) per le vulnerabilità di gravità critica è di 65 giorni”. Inoltre, si afferma che un terzo di tutte le vulnerabilità è stato classificato come di gravità elevata o critica nel 2022. Con un numero così elevato di vulnerabilità rischiose che richiedono più di due mesi per essere risolte, gli ambienti IT possono rimanere senza protezione e aperti agli attacchi.

Per evitare le problematiche di una violazione della sicurezza, le organizzazioni devono adottare un approccio proattivo per proteggere efficacemente l’ambiente IT. Per gli MSP e i professionisti IT è fondamentale implementare le best practice relative alle tempistiche di ripristino delle vulnerabilità per garantire che le vulnerabilità vengano corrette e che le risorse IT e i dati associati siano protetti tempestivamente. Queste best practice per le tempistiche di ripristino delle vulnerabilità aiutano inoltre le aziende a stabilire tempi pratici per gestire e affrontare tali vulnerabilità.

7 best practice per le tempistiche di ripristino delle vulnerabilità

1. Stabilisci un processo di gestione delle vulnerabilità

Un processo di gestione delle vulnerabilità è un insieme di procedure che guida l’identificazione, la valutazione e la correzione delle vulnerabilità. Tale processo è essenziale per la tua azienda per sapere come affrontare correttamente alcune vulnerabilità del tuo ambiente IT.

Come fare:

Le quattro fasi chiave di un processo di gestione delle vulnerabilità sono la localizzazione e l’identificazione delle vulnerabilità, la valutazione delle vulnerabilità, il monitoraggio e la correzione delle vulnerabilità identificate e, infine, la conferma dell’avvenuta riduzione delle vulnerabilità. Con l’aiuto del software RMM, i professionisti IT possono semplicemente monitorare l’ambiente alla ricerca di vulnerabilità e rimediare a eventuali problemi utilizzando il software.

Perché è importante:

La definizione di questo processo guiderà le azioni dell’azienda nell’affrontare i punti deboli dei sistemi IT che presentano un’elevata disponibilità di sfruttamento. Questo processo è fondamentale anche per la creazione delle tempistiche di ripristino delle vulnerabilità, poiché contiene tutte le fasi necessarie da tenere in considerazione nelle tempistiche.

2. Segui le linee guida per il ripristino

Quando si stabilisce un piano per affrontare le vulnerabilità, è saggio consultare organizzazioni e agenzie che sono al corrente della situazione. Ad esempio, la Cybersecurity and Infrastructure Security Agency (CISA) afferma che le vulnerabilità elevate devono essere corrette entro 30 giorni e le vulnerabilità critiche entro 15 giorni dal rilevamento. Quindi, quando il team IT crea un piano per le tempistiche di ripristino delle vulnerabilità, queste linee guida possono essere incorporate.

Come fare:

Piuttosto che cercare di stabilire da solo le tempistiche di ripristino delle vulnerabilità, consulta organizzazioni come la CISA. Crea un piano graduale che consenta all’organizzazione di porre rimedio alle vulnerabilità entro i tempi raccomandati.

Perché è importante:

Le vulnerabilità informatiche comportano tutte un rischio di sfruttamento. Tuttavia, alcune possono avere un impatto maggiore sull’organizzazione rispetto ad altre. Qualsiasi vulnerabilità elevata o critica deve essere affrontata rapidamente, ma tutte le vulnerabilità IT devono essere corrette entro i tempi raccomandati.

3. Stabilisci le priorità delle vulnerabilità:

È essenziale definire le priorità delle vulnerabilità IT in base alla loro gravità e sfruttabilità. In questo modo è possibile dedicare e allocare le risorse necessarie per il rimedio e pianificare di conseguenza le tempistiche di ripristino delle vulnerabilità. La classificazione delle vulnerabilità consente inoltre di stabilire l’impatto potenziale che le vulnerabilità avranno sull’organizzazione e aiuta a determinare in che modo determinate misure di risoluzione debbano essere inserite nelle tempistiche di ripristino delle vulnerabilità.

Come fare:

Stabilire un sistema per classificare le potenziali vulnerabilità IT. Basati sul potenziale impatto sull’azienda, sulla gravità e sulla probabilità di sfruttamento. Una volta stabilito il sistema di classificazione della tua organizzazione, dai la priorità e affronta le vulnerabilità più gravi per prime nella tabella di marcia.

Perché è importante:

Dare priorità alle vulnerabilità più problematiche aiuta le aziende ad affrontare e correggere strategicamente le vulnerabilità critiche. La classificazione delle vulnerabilità consente inoltre alle aziende di creare un piano e una tempistiche di ripristino delle vulnerabilità per affrontarle in ordine di gravità.

4. Tieni traccia delle risorse IT

Tieni un inventario aggiornato di tutte le risorse hardware e software. Idealmente, queste informazioni dovrebbero essere conservate in un unico luogo centrale. Tracciando tutte le risorse dell’organizzazione, sarai in grado di identificare le risorse vulnerabili, di assegnare loro una priorità in base al tuo sistema di classificazione e di porvi rimedio di conseguenza.

Come fare:

Per tenere traccia delle risorse IT, utilizza strumenti che ti diano maggiore visibilità sull’ambiente IT, come il software di gestione delle risorse IT di NinjaOne. Esegui regolarmente una scansione dell’ambiente alla ricerca di nuovi dispositivi o applicazioni per garantire che l’inventario delle risorse IT sia costantemente aggiornato.

Perché è importante:

Un inventario delle risorse IT aggiornato fornisce informazioni corrette sull’ambiente IT, in modo da poter identificare con precisione le vulnerabilità dell’intera infrastruttura. La visibilità completa dell’ambiente consente di evitare che le risorse vengano trascurate e di identificare più rapidamente le vulnerabilità. Ciò contribuisce ad accelerare il ripristino, in modo che i sistemi siano vulnerabili per un periodo di tempo più breve.

5. Crea una policy di gestione delle vulnerabilità

Le policy di gestione delle vulnerabilità stabiliscono il modo in cui l’organizzazione affronta la gestione delle vulnerabilità all’interno dell’ambiente IT. Questo tipo di policy stabilisce i piani e gli accordi per come e quando le vulnerabilità saranno affrontate e risolte. Una policy di patch management è un esempio di policy di gestione delle vulnerabilità e contiene la documentazione per la gestione e l’applicazione delle patch agli endpoint di un’organizzazione.

Come fare:

Crea una policy con linee guida specifiche su come gestire l’identificazione, la valutazione e la correzione delle vulnerabilità. Assegna ruoli specifici di gestione delle vulnerabilità ai dipendenti o a utenti finali specifici per garantire l’implementazione della policy.

Perché è importante:

Una policy di gestione delle vulnerabilità rende il team IT responsabile del modo in cui esse vengono gestite. Aiuta a garantire che qualsiasi rischio potenziale nell’ambiente IT venga affrontato in modo efficace e tempestivo. Le policy forniscono inoltre una struttura alla gestione del rischio, che aiuta l’organizzazione a raggiungere gli obiettivi di tempistiche di ripristino delle vulnerabilità.

6. Reportistica del ripristino delle vulnerabilità

Generare un report sui progressi e sui risultati delle attività di ripristino delle vulnerabilità. Questo ti permetterà di determinare ciò che funziona, le aree che potrebbero essere carenti e di decidere dove concentrare gli sforzi futuri.

Come fare:

Genera regolarmente report sul ripristino delle vulnerabilità, sul numero e sul tipo di vulnerabilità identificate e sulla loro efficacia. Includi informazioni sulla rapidità con cui sono stati effettuati i rimedi e se hanno rispettato gli obiettivi di tempistiche di ripristino delle vulnerabilità.

Perché è importante:

Per sapere se si stanno raggiungendo gli obiettivi di tempistiche di ripristino delle vulnerabilità, la reportistica è essenziale. Ti aiuta a capire quanto stiano funzionando i tuoi sforzi di ripristino e a determinare se sia necessario apportare delle modifiche.

7. Implementa l’automazione IT

Gli strumenti di automazione IT possono accelerare i processi di gestione delle vulnerabilità e semplificare le attività di gestione ripetitive. Questo sistema elimina l’errore umano dall’equazione, consentendo di proteggere e mettere in sicurezza rapidamente i dispositivi e l’ambiente IT.

Come fare:

Utilizza un software per automatizzare attività specifiche del tuo processo di gestione delle vulnerabilità, come la distribuzione delle patch e la scansione delle vulnerabilità.

Perché è importante:

Il ripristino manuale delle vulnerabilità IT può essere un processo che richiede molto tempo e può impedire di raggiungere gli obiettivi di tempistiche di ripristino delle vulnerabilità. L’automazione IT consente ai tecnici di svolgere altre attività e garantisce il completamento tempestivo delle attività essenziali di gestione delle vulnerabilità e di ripristino.

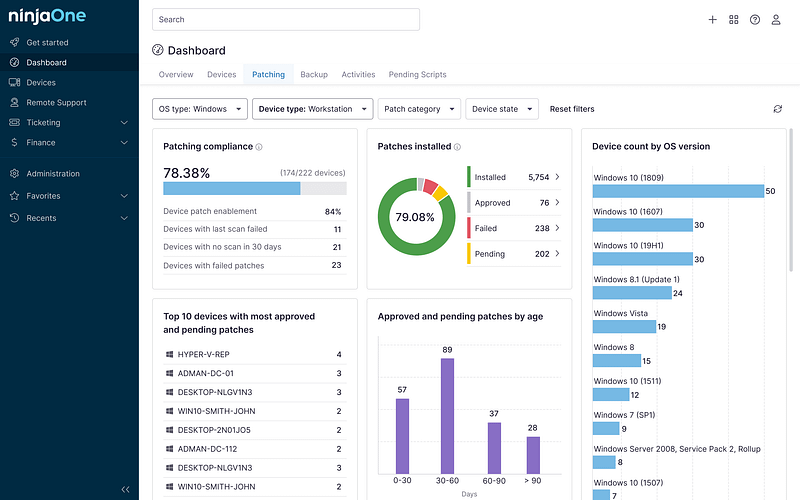

Ripristino automatizzato delle vulnerabilità

Il software di NinjaOne aiuta le organizzazioni a ottenere una visibilità completa del proprio ambiente e a ridurre le vulnerabilità IT. Il nostro software di gestione automatizzata delle vulnerabilità consente alle organizzazioni di essere sicure che il loro ambiente IT sia protetto attivamente a tutte le ore del giorno. Guarda una demo o iscriviti oggi stesso per una prova gratuita del software di gestione delle vulnerabilità di NinjaOne per vedere come NinjaOne può migliorare la tua sicurezza degli endpoint.