L’accesso remoto è un mezzo per estendere l’accessibilità alla rete stabilendo una connessione tramite un server. Consente agli utenti di gestire e visualizzare il sistema da postazioni remote quando non sono in grado di connettersi fisicamente. In breve, l’accesso remoto consente agli utenti di accedere ai propri sistemi e all’infrastruttura IT semplicemente utilizzando una connessione Internet o un protocollo di telecomunicazione. L’accesso remoto è essenziale per i reparti IT che lavorano in remoto o che gestiscono più sedi, nonché per gli MSP che gestiscono una varietà di clienti.

Questo articolo tratterà i seguenti argomenti:

- Che cos’è l’accesso remoto?

- Come funziona l’accesso remoto?

- Quali sono i rischi dell’accesso remoto?

- Buone pratiche di accesso remoto

- Software e strumenti di accesso remoto

Che cos’è l’accesso remoto?

L’accesso remoto è un metodo per connettersi a servizi, applicazioni o dati IT da un luogo diverso da quello in cui si trova l’asset. Questa connessione consente agli utenti di accedere a una rete o a un computer in remoto tramite Internet o altri mezzi, ossia di apportare modifiche a un server pur essendo fuori dalla sede fisica dell’hardware.

L’accesso remoto consente il monitoraggio, la manutenzione e il controllo dei dispositivi purché siano collegati alla stessa rete. Ciò consente ai professionisti IT di risolvere i problemi senza trovarsi nello stesso luogo fisico del dispositivo o del sistema che presenta il problema.

L’accesso remoto può essere utilizzato anche per accedere ai file senza inviarli tramite e-mail o altri mezzi. Gli strumenti di accesso remoto consentono agli utenti di definire chi ha i diritti su file e cartelle, nonché di organizzare gli utenti in diverse categorie per impostare i privilegi di accesso dei gruppi.

L’accesso remoto svolge un ruolo fondamentale in molti piani di continuità aziendale e strategie di disaster recovery. Nel caso in cui il personale d’ufficio sia spostato dal luogo di lavoro abituale a causa di disastri naturali o altre circostanze, questi dipendenti possono continuare a lavorare da casa. Per questo motivo, l’accesso remoto semplifica la vita anche ai fornitori e agli appaltatori, sia all’interno che all’esterno degli scenari di ripristino dei disastri.

Come funziona l’accesso remoto?

L’accesso remoto si ottiene in genere attraverso una combinazione di hardware e software che lavorano in sintonia con una connessione di rete. Molti anni fa (prima dell’avvento del moderno Internet) l’accesso remoto era disponibile attraverso simulazioni di terminali gestiti con un modem hardware collegato a una rete telefonica.

Al giorno d’oggi, l’accesso remoto protetto è solitamente fornito da un software sicuro chiamato VPN, o Virtual Private Network. Viene utilizzato per comunicare tra gli host tramite una rete di interfaccia cablata o una connessione internet/wi-fi.

Utilizzando l’accesso remoto, una VPN può collegare al server VPN un numero qualsiasi di reti private. Ciò consente agli utenti esterni (come i lavoratori remoti) di connettersi alla rete primaria utilizzando protocolli di sicurezza che criptano il traffico di dati prima che raggiunga la destinazione su Internet.

In questo e in altri casi d’uso, l’organizzazione può impiegare un desktop remoto in modo che l’utente possa collegarsi alla rete e alle applicazioni da remoto. Il software di desktop remoto è integrato nel sistema operativo dell’host remoto e consente alle applicazioni di essere eseguite in un metodo remoto su un server di rete. A sua volta, l’utente può utilizzare in sicurezza le applicazioni cloud da qualsiasi luogo e su qualsiasi dispositivo, proteggendo ulteriormente la propria attività con diverse tecniche di autenticazione a seconda della configurazione di rete.

Quali sono i rischi associati all’accesso remoto?

L’accesso remoto, per sua stessa natura, può essere un punto di ingresso per le minacce informatiche. Molte minacce e vulnerabilità emergono quando due dispositivi sono collegati in remoto. Detto questo, l’utilizzo dei giusti metodi di protezione degli endpoint, dell’autenticazione a più fattori (MFA) e del software di sicurezza contribuirà a rendere l’accesso remoto un modo sicuro per collegare due dispositivi.

Questi strumenti di sicurezza a più livelli contribuiranno a eliminare il rischio di intrusioni da parte di minacce come i trojan. Questi attacchi dannosi possono facilmente passare da un dispositivo all’altro senza essere rilevati perché spesso sembrano innocui. Allo stesso modo, un Trojan ad accesso remoto (Remote Access Trojan o RAT) può ottenere l’accesso a un computer e fornire il controllo a una persona malintenzionata al di fuori della rete. Possono quindi accedere ai file e in genere ottenere il controllo completo del dispositivo.

Come nella maggior parte dei casi, gli utenti dovranno anche fare attenzione che file dannosi e virus non vengano diffusi accidentalmente attraverso i file inviati da un computer all’altro. È comune che ransomware, spyware e altre minacce informatiche si diffondano in questo modo; una volta che la minaccia è diffusa, può essere molto difficile da contenere.

Tipi di accesso remoto e protocolli di accesso remoto

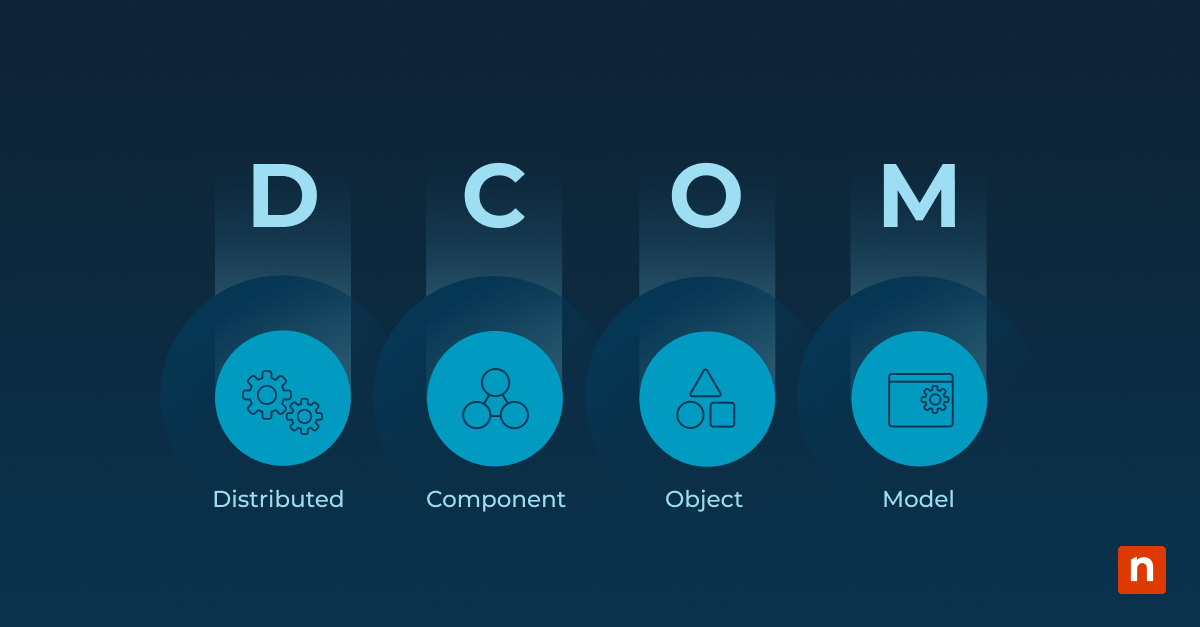

Sebbene esistano molti protocolli di accesso remoto diversi, i più comuni sono tre:

- Rete privata virtuale (VPN)

- Protocollo desktop remoto (RDP)

- Computing di rete virtuale (VNC)

VPN, VNC e RDP consentono agli utenti di accedere e avere il pieno controllo di un computer o di un altro dispositivo tramite una rete remota, mentre la maggior parte degli altri protocolli pone limitazioni su quanto può essere fatto da remoto.

- Rete privata virtuale

Una VPN offre agli utenti la possibilità di inviare e ricevere dati tra dispositivi o tramite una rete privata estesa su una rete pubblica. Questo metodo richiede che entrambi i computer siano connessi alla stessa VPN e utilizzino lo stesso software di accesso.

- Protocollo desktop remoto

RDP è un programma Microsoft che fornisce un’interfaccia grafica per collegarsi a un altro computer tramite una connessione di rete. L’utente esegue semplicemente il software client RDP per connettersi a un altro computer che esegue il software RDP.

- Computing di rete virtuale

VNC fornisce un sistema grafico per la condivisione di desktop tra utenti. È utile quando un utente, ad esempio un agente dell’helpdesk IT, deve prendere il controllo del computer di un altro utente come se fosse il proprio. Questo permette all’utente remoto di controllare tutto, come se fosse lui a sedersi alla tastiera, consentendo al contempo all’utente locale di vedere ciò che sta facendo sul proprio schermo.

- Server Proxy Internet

I server proxy Internet aggiungono un server come intermediario, consentendo agli utenti di connettersi con un altro computer all’interno dell’ambiente del server proxy. Entrambi i computer si collegano allo stesso server proxy che funge da intermediario, a questo punto un utente può accedere al computer dell’altro.

- Altri tipi di accesso remoto

Diversi metodi di accesso remoto consentono diversi livelli di controllo e condivisione dei dati. I seguenti metodi sono tipi di accesso remoto con autorizzazioni limitate (spesso molto limitate):

- Il servizio Internet cellulare è un tipo di condivisione di dati che prevede la creazione di una connessione wireless tra dispositivi mobili.

- Gli utenti della banda larga via cavo in genere condividono la larghezza di banda con altri utenti, al punto che il loro router domestico funge anche da hotspot wifi pubblico per il provider.

- La DSL (Digital Subscriber Line) utilizza una rete telefonica per condividere i dati.

- La rete di area locale/rete di area vasta (LAN/WAN) comporta la creazione di una rete crittografata che collega gli utenti che vi accedono.

- La Gestione degli accessi privilegiati dei fornitori (VPAM) è un protocollo di condivisione della rete controllato da un fornitore esterno che limita i privilegi di connessione.

- Diversi software/strumenti di condivisione del desktop consentono agli utenti di condividere il proprio desktop con diverse altre persone contemporaneamente.

- La gestione degli accessi privati (PAM) limita l’accesso degli utenti remoti a determinati file e applicazioni in rete.

Le migliori pratiche per l’accesso remoto per mantenere la rete sicura

Indipendentemente dal protocollo utilizzato, è importante ricordare che il computer sarà esposto agli utenti esterni quando si utilizza l’accesso remoto. La porta aperta per il trasferimento di file consente non solo di spiare o rubare dati, ma anche di trasferire malware in modo esponenziale. Per contribuire ad attenuare questo aumento del rischio, ecco sette migliori pratiche di accesso remoto per garantire la sicurezza e la stabilità IT.

- Utilizzare una soluzione di protezione degli endpoint: Il software di sicurezza dell’endpoint assicurerà che ogni dispositivo che partecipa alla connessione remota sia sicuro. Le misure di protezione degli endpoint possono includere diversi livelli di sicurezza, tra cui firewall, antivirus e persino funzioni di gestione delle password.

- Usare sempre una connessione sicura: Il wifi pubblico può essere un chiaro invito per gli intrusi. Per creare un collegamento diretto che escluda gli utenti non autorizzati, si dovrebbe sempre utilizzare una connessione sicura e affidabile.

- Sicurezza delle password: Utilizzare password forti con almeno dieci caratteri e una combinazione di numeri, simboli e lettere. Cambiare regolarmente le password e non riutilizzarle tra le varie applicazioni.

- Utilizzare l’autenticazione a più fattori (MFA) ogni volta che è possibile: L’autenticazione a più fattori, spesso un sistema che verifica l’identità dell’utente tramite un messaggio di testo, aggiunge un ulteriore livello che un hacker dovrebbe risolvere per ottenere l’accesso.

- Impostare i criteri di blocco dell’account: L’inserimento di una password sbagliata per un certo numero di volte dovrebbe impedire di provare a connettersi di nuovo. Questa misura aiuta a difendersi dagli attacchi brute force e dagli strumenti di cracking delle password.

- Rimani al passo con le patch Mantenendo aggiornato il software, il computer è al sicuro da virus o malware maligni progettati per sfruttare le vulnerabilità note. La gestione delle patch è una parte fondamentale di tutti i piani di cybersicurezza.

- Limitare l’uso del servizio: Più utenti sono autorizzati a utilizzare gli strumenti di accesso remoto, maggiore è il rischio. Limitare l’uso dell’accesso remoto solo agli utenti che ne hanno bisogno per svolgere il proprio lavoro. Rimuovere sempre il più rapidamente possibile i privilegi di accesso degli utenti vecchi e non necessari.

Software di accesso remoto

Il software per l’accesso remoto può apportare molti vantaggi a un’azienda, soprattutto alle grandi imprese che fanno tanto affidamento sulla tecnologia. In questo senso, anche le aziende più piccole possono trarre grandi vantaggi dall’accesso remoto, a seconda delle circostanze. Vediamo alcuni dei principali vantaggi dell’accesso remoto:

Produttività e flessibilità. Non molto tempo fa, l’idea di separare il dipendente da una scrivania in ufficio era una questione di equilibrio tra lavoro e vita privata. Ora è una questione di continuità operativa, come abbiamo imparato dopo la pandemia. Al giorno d’oggi, i dipendenti devono disporre di un modo sicuro e protetto per accedere alle risorse di lavoro dall’esterno dell’ufficio. L’accesso remoto può fornire ai lavoratori gli strumenti necessari per essere produttivi su qualsiasi dispositivo e da qualsiasi luogo.

Miglioramenti della sicurezza. I dipendenti hanno spesso bisogno di accedere alle applicazioni Web, cloud o SaaS tramite più dispositivi e connessioni. Ciò lascia ai professionisti IT l’onere di garantire un’esperienza utente di alta qualità, mantenendo al contempo la sicurezza e il controllo. Sfruttando i controlli di accesso contestuali e l’autenticazione a più fattori nell’ambito dell’accesso remoto, l’IT può mantenere la sicurezza end-to-end pur consentendo agli stakeholder l’accesso richiesto.

BYOD.La forza lavoro mobile e decentralizzata di oggi ha cambiato la natura degli uffici fisici e degli orari di lavoro tradizionali. La stessa tendenza ha avuto un impatto sui dispositivi sul posto di lavoro, in quanto i programmi BYOD (bring-your-own device) consentono ai dipendenti di sfruttare la tecnologia di accesso remoto per lavorare da qualsiasi luogo, sul dispositivo di loro scelta. Questo introduce tutta una serie di nuove sfide per la sicurezza, ma l’accesso remoto assicura che i dati rimangano al sicuro e che i lavoratori possano essere produttivi in qualsiasi luogo.

Un pool di risorse più ampio. Una volta che un’azienda abbraccia i lavoratori a distanza, può assumere da un bacino di talenti molto più ampio. L’accesso remoto consente ai dipendenti di lavorare da qualsiasi luogo, quindi le assunzioni sono limitate solo dalla portata geografica di Internet.

Continuità aziendale. Mantenere le funzionalità mission-critical durante e dopo una grave interruzione è importante, e molte aziende se ne stanno rendendo conto ora più che mai. Se un dipendente non può raggiungere l’ufficio a causa di un disastro naturale o di un altro evento, può continuare ad essere produttivo utilizzando una connessione di accesso remoto sicura.

Conclusione

L’accesso remoto consente di collegarsi al computer di un’altra persona e di utilizzarlo come se si fosse seduti di fronte ad esso. Può anche consentire la condivisione di file tra i computer e facilitare la risoluzione rapida e continua dei problemi per i professionisti IT remoti.

I vari protocolli di accesso remoto, come la rete privata virtuale (VPN), il computing di rete virtuale (VNC) o il Remote Desktop Protocol (RDP), rendono possibili queste connessioni. Sebbene esistano funzioni di sicurezza innate nella maggior parte dei tipi di software di accesso, l’atto stesso di collegare direttamente due dispositivi crea nuove sfide di sicurezza che devono essere affrontate.

È fondamentale adottare misure di sicurezza avanzate ogni volta che si utilizza l’accesso remoto. Alcune best practice includono la crittografia, password sicure, MFA e la limitazione del numero di utenti che possono utilizzare il servizio. Si consiglia inoltre di utilizzare un software di sicurezza degli endpoint appositamente creato, come NinjaOne, per proteggere l’intero ambiente IT dalle intrusioni. NinjaOne è una suite completa per il monitoraggio e la gestione remota su scala, e le sue funzioni di sicurezza incluse assicurano che si possa ottenere il massimo dall’accesso remoto senza sacrificare la sicurezza.