L’ère numérique a apporté de nombreuses avancées, mais elle est accompagnée d’une augmentation des cybermenaces. L’une de ces menaces, qui se distingue par sa complexité et ses dommages potentiels, est la menace persistante avancée (Advanced Persistent Threat (APT)). Ces menaces ne sont pas des cyber-attaques ordinaires; elles sont sophistiquées, implacables et peuvent causer beaucoup de dommages.

Qu’est-ce qu’une menace persistante avancée ?

Une menace persistante avancée (APT) est une attaque de réseau par laquelle une personne non autorisée accède à un réseau et le reste sans être détectée pendant une longue période. L’objectif des APT est généralement de surveiller l’activité du réseau, de voler des données ou de provoquer des perturbations plutôt que de causer des dommages immédiats. Les APT sont souvent parrainés par des États-nations ou des organisations criminelles, ce qui les rend très organisés et extrêmement dangereux.

Caractéristiques d’une attaque APT

Plusieurs caractéristiques distinguent les attaques APT des autres cybermenaces. Tout d’abord, les APT sont très ciblées et se concentrent sur des entreprises ou des individus spécifiques. Cette focalisation permet à l’attaquant de ne pas être détecté pendant plus longtemps.

Deuxièmement, les APT sont persistantes. Contrairement à d’autres attaques qui cessent une fois détectées, les APT continuent d’évoluer et de s’adapter, ce qui les rend difficiles à éliminer complètement.

Enfin, les APT sont complexes. Ils utilisent des techniques sophistiquées et des logiciels malveillants pour pénétrer les défenses, en exploitant souvent des vulnérabilités de type “zero-day” qui n’ont pas encore été corrigées.

Cibles communes des attaques APT

Les cibles des attaques APT sont généralement des organisations qui détiennent des informations de grande valeur. Il s’agit notamment d’agences gouvernementales, d’entreprises de défense et de grandes sociétés. Cependant, les petites entreprises et les particuliers ne sont pas à l’abri, surtout s’ils sont liés à des organisations plus importantes ou s’ils possèdent des données précieuses.

5 étapes pour prévenir une attaque APT

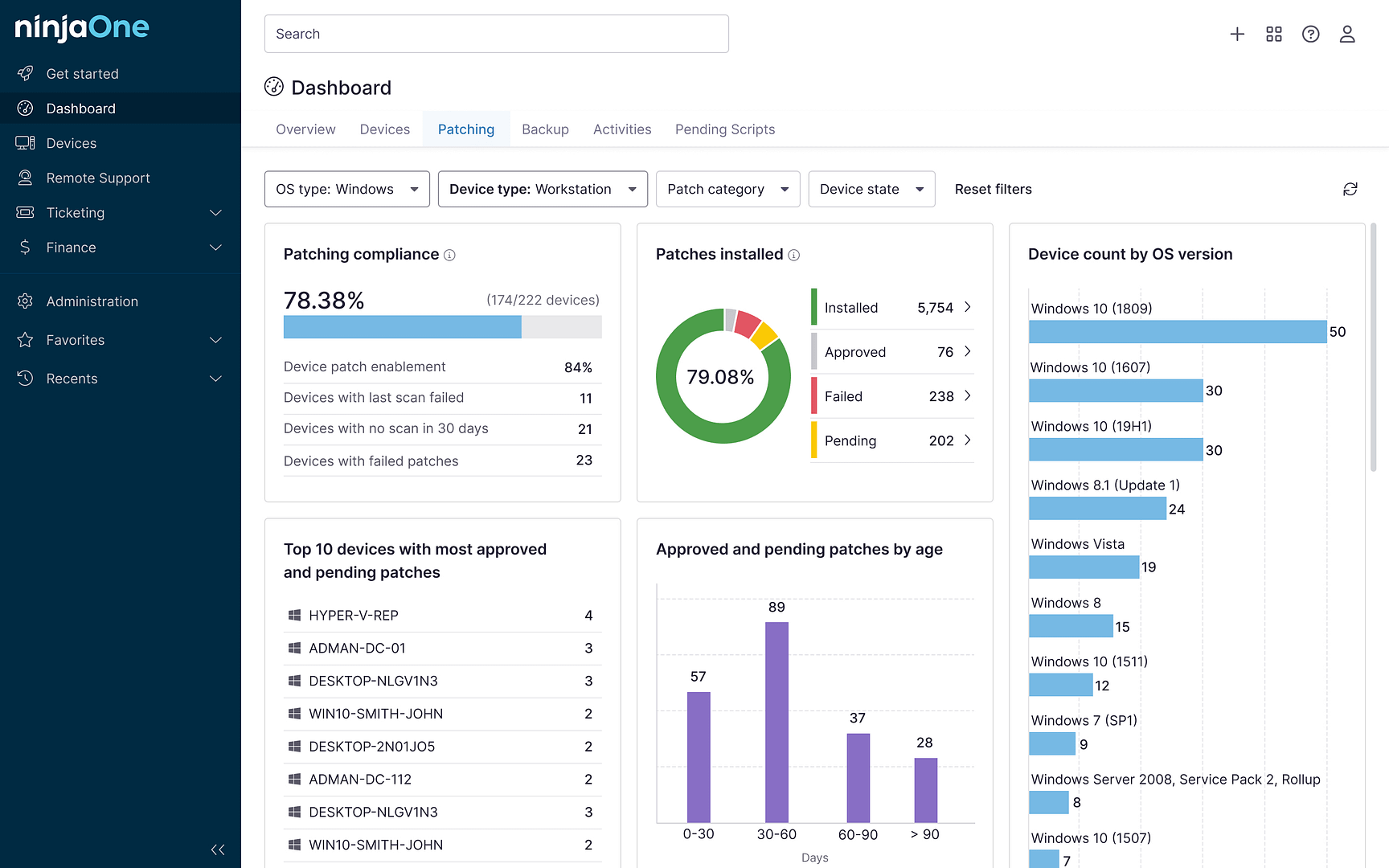

- Mises à jour et gestion des correctifs logiciel: Il est de la plus haute importance que les logiciels soient mis à jour et corrigés régulièrement. En suivant les bonnes pratiques en matière de gestion des correctifs les professionnels de l’informatique empêchent l’exploitation des vulnérabilités par les cyberattaquants.

- Surveillance de l’activité du réseau: Une activité inhabituelle au sein d’un réseau peut être détectée grâce à une surveillance constante du réseau. Cela permet d’identifier les menaces éventuelles et de prévenir les accès non autorisés.

- Formation des employés: Les connaissances sont synonymes de pouvoir et, dans le cas présent, de protection. Les employés doivent être sensibilisés et formés en permanence aux dangers des tentatives d’hameçonnage (phishing) et à la façon de les éviter.

- Implémentation d’un plan solide de réponse aux incidents: Un plan complet de réponse aux incidents est essentiel dans la lutte contre les attaques APT. Ce plan doit décrire les étapes à suivre pour identifier, contenir, éradiquer et se rétablir suite à une attaque. De plus, il devrait également inclure des mesures préventives pour contrecarrer les attaques futures.

- Audits de sécurité et évaluations des risques régulièrement effectués: Des audits de sécurité et des évaluations des risques réguliers sont nécessaires pour identifier les vulnérabilités et les lacunes potentielles de l’infrastructure de sécurité. Il est nécessaire de les traiter rapidement.

- Utilisation d’outils de protection contre les menaces avancées: Pour lutter contre les menaces avancées, des outils avancés sont nécessaires. Le déploiement d’outils de protection contre les menaces avancées qui utilisent l’apprentissage automatique (machine learning) et l’IA peut aider à identifier et à atténuer les menaces avant qu’elles ne causent des dégâts.

Menace persistante avancée (Advanced persistent threat (APT)): ce que les équipes informatiques peuvent faire pour remédier à ce problème

Bien que les menaces persistantes avancées (APT) représentent une menace importante, les équipes informatiques peuvent minimiser les risques en comprenant leur nature et en implémentant des mesures de prévention solides. Tant que vous êtes conscient de la menace et que vous utilisez les bons outils de sécurité et de RMM vous avez la possibilité d’empêcher les menaces de sécurité d’envahir votre entreprise.