Fallas del disco duro. Ransomware. Fallas en los dispositivos. Eliminación accidental. Robo.

Hay muchas razones por las que los usuarios finales desean tener una copia de seguridad protegida y actualizada de sus archivos más importantes. Además, existen tantos enfoques para realizar copias de seguridad y recuperaciones como razones para querer disponer de ellas.

En este artículo, analizaremos las estrategias de copia de seguridad y mejores prácticas para proteger los datos más importantes, incluyendo las opciones a nivel de consumidor, y cómo sacar el máximo partido de una solución de copia de seguridad a nivel empresarial. En definitiva, queremos saber cómo crear estrategias de copia de seguridad sólidas que puedan salvar a una organización de un desastre y sin tener que endeudarse.

Temas que tratará este artículo:

- Qué es la copia de seguridad y la recuperación de datos

- ¿Por qué son importantes las copias de seguridad?

- Principales estrategias de copia de seguridad

- Mejores prácticas para hacer copias de seguridad de datos importantes

Copia de seguridad y recuperación de datos

Gracias a su importancia en el panorama informático actual, la mayoría de las personas conoce la definición básica de un proceso de copia de seguridad. En pocas palabras, es el proceso de hacer copias de seguridad de los datos y establecer sistemas seguros que permitan recuperarlos en caso de desastre o pérdida de datos.

Sin embargo, una copia de seguridad adecuada no es simplemente una copia de un archivo. La copia también debe estar tan actualizada como sea necesario. Debe ser fácil de restaurar, y dichas restauraciones deben ser confiables. También debe estar protegida para que no esté expuesta a los mismos peligros que los datos originales.

Con estos requisitos, los usuarios finales pueden estar seguros de que sus datos críticos están siempre disponibles, o al menos se pueden recuperar en caso de pérdida.

¿Por qué son importantes las copias de seguridad?

El propósito de una copia de seguridad es bastante sencillo: crear copias de datos que puedan recuperarse cuando los datos principales fallen. Las fallas de los datos principales pueden ocurrir de muchas maneras, incluidas fallas de software o hardware, errores humanos, corrupción de datos, ataques de ransomware y desastres naturales. Una solución de copia de seguridad de calidad permite al usuario “volver atrás en el tiempo” después de uno de estos eventos y restaurar sus datos o todo el sistema a un momento anterior a lo ocurrido.

La primera regla de una copia de seguridad es que debe almacenarse en un soporte independiente para evitar que se corrompa o se pierda. Tradicionalmente, esto significaba utilizar un dispositivo externo, desde una memoria USB hasta una unidad de cinta. El enfoque más moderno consiste en almacenar los datos de la copia de seguridad de forma remota en la nube.

Lo fundamental es que los datos se almacenen de forma segura lejos de los datos principales.

Las copias de seguridad deben hacerse de forma periódica y consistente para minimizar la cantidad de datos que se pierden entre unas y otras. La frecuencia de las copias de seguridad depende de las necesidades del usuario y de la cantidad de datos que sea capaz de perder definitivamente sin tener efectos negativos significativos. A diferencia del proceso de “sincronización de archivos”, que a menudo se confunde con la copia de seguridad de datos, no debería existir el riesgo de que cambios malintencionados o accidentales en los datos sobrescriban las copias de seguridad. (Esto, por supuesto, las volvería inutilizables).

Siete estrategias de copia de seguridad

Hay muchas maneras en las que un usuario final puede ejecutar sus propias estrategias de copia de seguridad. Como suele ocurrir con la tecnología, habrá que hacer concesiones en cuanto a comodidad, costos, confiabilidad y tiempo. Mientras que algunas de las opciones más baratas pueden ser lo suficientemente buenas para un usuario particular que quiera hacer una copia de seguridad de sus archivos personales, estas serían insostenibles incluso para una pequeña empresa con varios ordenadores, unidades compartidas, tiempo limitado y una necesidad innata de minimizar el riesgo.

Veamos las opciones más comunes:

1) Dispositivos “plug-and-play”

Estas opciones suelen ser las preferidas por los usuarios particulares por su comodidad. Todo lo que hay que hacer es comprar el dispositivo USB, conectarlo a la PC y comenzar la copia de seguridad. No hay necesidad de configurar nada, no hay que instalar ningún software y no es necesario complicarse la vida. Esencialmente, es una forma infalible para un usuario a nivel de consumidor de hacer copias de seguridad de grandes cantidades de datos.

Lamentablemente, esta sencilla opción tiene sus inconvenientes. En primer lugar, hay una dependencia ciega del propio dispositivo. Al ser tan sencillo, puede resultar difícil para los usuarios poco experimentados garantizar una copia de seguridad completa y adecuada. Por ejemplo, algunos dispositivos no hacen copias de seguridad automáticas de todas las particiones del disco duro a pesar de que afirman hacerlo.

Otra desventaja puede ser el coste. Si alguien quiere hacer una copia de seguridad de un disco duro de varios TB, podría necesitar dispositivos que cuestan miles de euros. Para evitar este problema, es posible comprar un disco duro externo e instalarle un software de copia de seguridad automática.

Pero incluso si se opta por esta solución, hay un problema. Lo más probable es que el disco duro externo esté al junto al ordenador del que se hace la copia de seguridad. Esto significa que es tan vulnerable al robo o a la destrucción como el sistema principal.

2) Servicios de copia de seguridad en Internet

El problema anterior puede solucionarse siempre que el usuario disponga de una conexión a Internet estable. Las herramientas de copia de seguridad en Internet no requieren hardware, solo precisan software, y permiten acceder a los datos desde cualquier ordenador con acceso a Internet. Esto ahorra al usuario el gasto de comprar un dispositivo de copia de seguridad o una unidad externa.

Pero… como era de esperar, también tiene sus desventajas.

Para empezar, estos sistemas son extremadamente lentos. Las copias de seguridad completas pueden tardar días o incluso semanas porque se ejecutan en segundo plano y solo utilizan una cantidad mínima de ancho de banda de datos mientras lo hacen. Al ser tan lentos, la mayoría de estos servicios no ofrecen copias de seguridad de las aplicaciones o del sistema operativo, por lo que no serán de mucha ayuda si un sistema sufre un ataque de ransomware o directamente falla en su totalidad.

3) Copias de seguridad de la red doméstica

Esta opción a nivel de consumidor está diseñada especialmente para familias que quieren asegurarse de que todos los dispositivos de la casa están protegidos. Esta sencilla configuración consiste en comprar un dispositivo de almacenamiento conectado a la red (network-attached storage, NAS) (una caja que contiene uno o varios discos duros) y conectarlo al router mediante un cable ethernet. Cualquier persona de la red que tenga el permiso adecuado puede acceder a esos discos duros.

Las unidades NAS pueden almacenar archivos de fotos, vídeo y música, además de realizar copias de seguridad. Muchas unidades NAS también funcionan como servidores de impresión, y facilitan a los ordenadores conectados el acceso a cualquier impresora de la red.

La mayoría de las unidades NAS incluyen software para hacer copias de seguridad de los datos. De este modo, todos los ordenadores de la red tienen acceso instantáneo a una unidad de gran capacidad y a una copia de seguridad automatizada. Estos dispositivos son relativamente fáciles de instalar, pero pueden ser costosos. Los usuarios particulares pueden llegar a pagar más de 400 € por una unidad NAS, sin contar las propias unidades.

Como te puedes imaginar, no es la opción ideal para las pequeñas empresas. De nuevo nos enfrentamos al problema de que los datos de la copia de seguridad se almacenan en la misma ubicación que los datos principales. También hay que tener en cuenta cuestiones de configuración, porque la solución de copia de seguridad NAS también necesita que el usuario configure sus automatizaciones. Además, el hardware debe mantenerse, protegerse y, en última instancia, sustituirse.

En el mundo moderno de las copias de seguridad en la nube, para la mayoría de las empresas esta solución supone más problemas de los beneficios que pueden obtenerse.

4) Copias de seguridad manuales de archivos multimedia

Tenemos que mencionar este método de copia de seguridad, aunque sea en gran medida por razones nostálgicas.

Hoy en día, no hay mucha gente que copie todos sus archivos multimedia en DVD-R, pero era y sigue siendo un medio viable de hacer copias de seguridad de los datos. Es barato, pero puede resultar tedioso. No es la forma ideal de que una empresa haga copias de seguridad de sus datos importantes, y mucho menos de todo su sistema.

5) Recuperación ante desastres de todo el sistema

Ahora entramos en las opciones modernas más comunes. Una solución de copia de seguridad del sistema (o de recuperación ante desastres) permite a los usuarios restaurar todo de una sola vez. Con solo pulsar un botón o llamar al MSP o al departamento de TI, todo el sistema puede volver a una versión anterior.

Estos métodos suelen utilizar la clonación o la creación de imágenes para hacer copias de seguridad de unidades enteras. La clonación consiste en transferir una copia exacta del disco duro principal a otra unidad. Para restaurar Windows, el usuario puede clonar en la dirección inversa o intercambiar físicamente las unidades.

La creación de imágenes consiste en copiar la estructura y el contenido de una unidad en un archivo comprimido, pero de gran tamaño, en otra unidad. Para restaurar la imagen y llevar el sistema a un punto de restauración anterior, el usuario debe utilizar el mismo software de copia de seguridad de imagen que creó la copia de seguridad. La mayoría de los sistemas comerciales utilizan este método para ahorrar costes y acelerar sus procesos.

6) Archivado

El archivado es una variante ligeramente distinta de las copias de seguridad que se aplica, sobre todo, en dos casos: empresas que necesitan cumplir la normativa sobre datos y privacidad, y usuarios que quieren conservar los datos durante mucho tiempo por motivos personales.

En el primer caso, las empresas pueden necesitar archivar correos electrónicos o documentos financieros durante un tiempo determinado. Su especialista en TI puede cumplir fácilmente estos requisitos utilizando cualquier herramienta, incluidas las soluciones de copia de seguridad o software de archivado específico.

Para el usuario personal, archivar puede significar simplemente guardar archivos multimedia digitales para la posteridad, es decir, almacenar fotos familiares digitales en DVD para asegurarse de que nunca se pierdan, incluso dentro de cincuenta años. En estos casos, el paso más importante es elegir un soporte físico que perdure sin corromperse. Si bien los DVD se consideran seguros para almacenar indefinidamente, aún no hay datos confiables sobre cuánto tiempo estos discos almacenarán realmente los datos sin corromperse. Sin duda, hay que tener en cuenta la seguridad del almacenamiento, ya que el calor y la exposición a la luz degradarían el soporte con el tiempo.

7) Múltiples copias de seguridad

Esta opción no es tanto un método de copia de seguridad en sí, sino una estrategia de copia de seguridad propiamente dicha. Se trata, simplemente, de tener copias de seguridad redundantes siempre que sea posible.

Si bien la probabilidad de que un sistema principal y un sistema de copia de seguridad fallen al mismo tiempo puede ser baja (menor en algunos casos que en otros), siempre puede ocurrir. Para mayor tranquilidad, el usuario debe tener copias de seguridad de sus copias de seguridad.

Esto puede ser tan sencillo como utilizar una solución de copia de seguridad basada en la nube como copia de seguridad primaria, y luego crear manualmente copias de seguridad cada cierto tiempo en una unidad externa. Hay relativamente poco riesgo en realizar copias de seguridad redundantes como esta, aunque los usuarios deben consultar con su profesional de TI para determinar cómo obtener el máximo rendimiento de este tipo de configuración.

Mejores prácticas de copia de seguridad y recuperación de datos

Independientemente de las estrategias de copia de seguridad que se utilicen, hay mejores prácticas que deben seguirse para garantizar la recuperación más rápida, sencilla y confiable después de un desastre.

-

Configura la frecuencia adecuada de las copias de seguridad

Elegir las frecuencias suele ser un acto de equilibrio entre la seguridad y el coste o uso de recursos. En un momento dado, la mayoría de las pequeñas empresas podían conformarse con copias de seguridad relativamente poco frecuentes. Ahora ya no es así.

Debido al ransomware, los expertos recomiendan aumentar la frecuencia de las copias de seguridad para que se realicen a diario, o incluso varias veces al día. El aumento de la tecnología de copia de seguridad permite realizar estas copias rápidas de casi cualquier conjunto de datos en cuestión de minutos, ya que solo se copia en el almacenamiento de copia de seguridad el archivo modificado, no toda la unidad.

La recuperación local es otra solución de respuesta rápida que suele recomendarse. Aunque no son tan comunes entre las PYMES, estos sistemas actúan como una conmutación por error para todo el entorno de TI, lo que permite que la versión de copia de seguridad del sistema funcione de forma remota para que el usuario pueda seguir operando casi al instante. Así, se ahorra tiempo en copiar los archivos de copia de seguridad en las unidades de producción antes de poder reanudar el trabajo.

-

Alinea la estrategia de copia de seguridad con las exigencias del nivel de servicio

Hoy en día, la mayoría de las organizaciones, incluso las pequeñas empresas, dependen de más de una docena de aplicaciones para realizar su trabajo. Las organizaciones más grandes pueden tener más de 50 aplicaciones consideradas críticas o importantes para su funcionamiento. La mayoría de los profesionales de TI no disponen del tiempo necesario para auditar todas estas aplicaciones y determinar las prioridades de copia de seguridad.

El nivel de servicio de recuperación de datos es una forma más sencilla de dictar los tiempos de recuperación de todas las aplicaciones. También determina la frecuencia de las copias de seguridad. Si el nivel de servicio es de 15 minutos, las copias de seguridad deben realizarse al menos cada 15 minutos. Esto es factible con las copias de seguridad incrementales a nivel de bloque, pero puede ser insostenible si se utilizan otros métodos. Naturalmente, no realizarías (ni podrías hacerlo) copias de seguridad completas con esa frecuencia.

-

Sigue la regla de copias de seguridad 3-2-1

La regla de copias de seguridad 3-2-1 es sencilla y sigue siendo válida:

Las organizaciones deben mantener tres copias completas de sus datos, dos de las cuales deben ser locales pero deben almacenarse en diferentes tipos de medios, y al menos una debe almacenarse fuera de las instalaciones.

Una organización que aplique esta regla podría realizar copias de seguridad en un sistema de almacenamiento de copias de seguridad local, copiar esos datos en otro sistema de almacenamiento de copias de seguridad local y, luego, replicar esos datos en la nube.

-

Elige las herramientas adecuadas de copia de seguridad en la nube

La copia de seguridad en la nube es una consideración clave para las organizaciones que desean renovar su estrategia de protección de datos y recuperación ante desastres. Los profesionales de TI y los MSP deben evitar asumir que todos los proveedores de copias de seguridad admiten la nube por igual. Si bien muchos proveedores ofrecen copia de seguridad de datos en la nube, o incluso algo similar, no todos los sistemas de copia de seguridad son lo suficientemente flexibles o confiables como para encomendarles los datos de sus clientes.

-

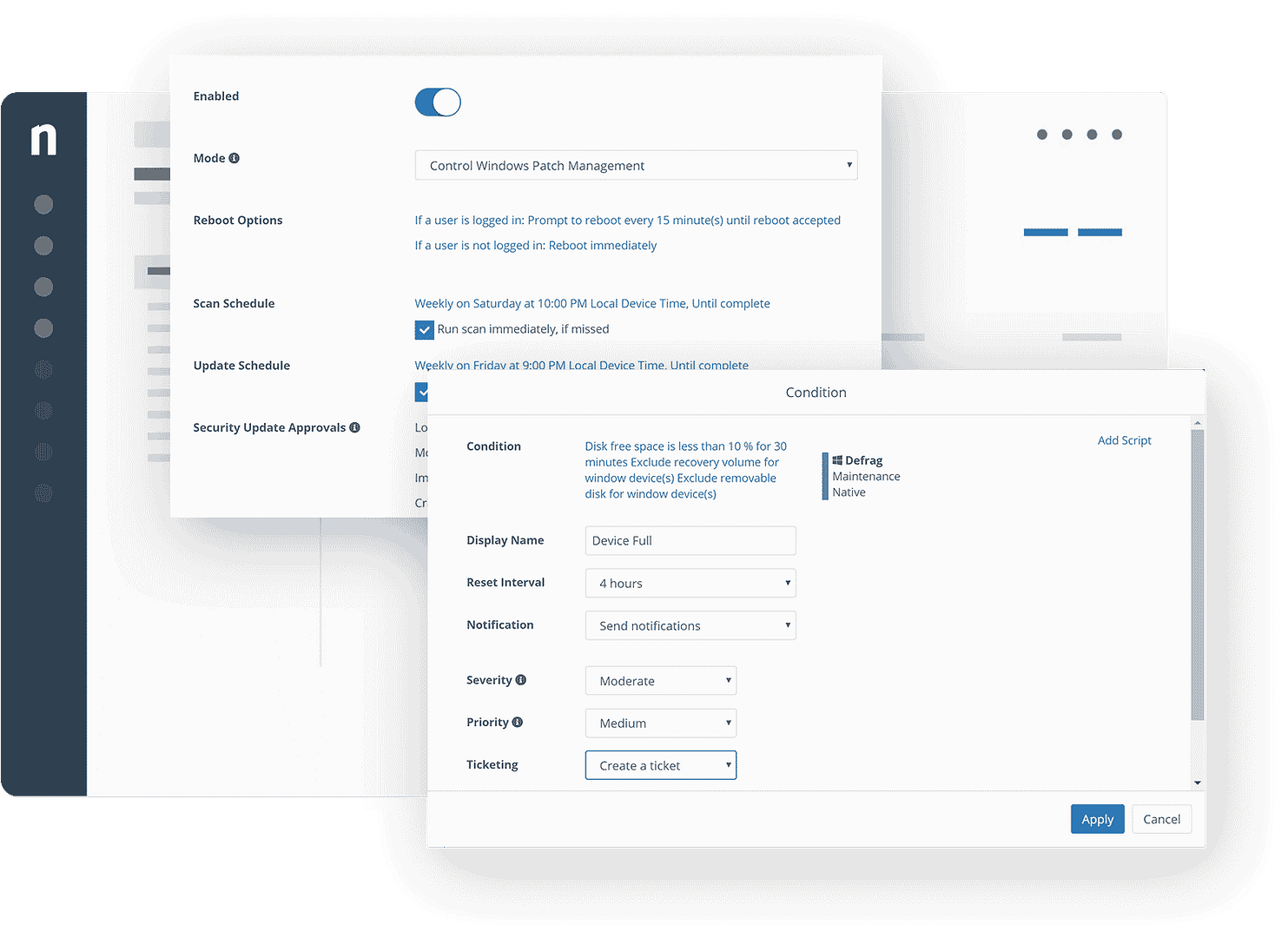

Automatiza la recuperación ante desastres

Las recuperaciones más habituales son las de un solo archivo o una sola aplicación, no las recuperaciones completas ante desastres. Es posible que, de vez en cuando, necesites recuperar datos de un sistema de almacenamiento averiado, pero es extremadamente raro que un MSP necesite recuperar datos de un desastre completo en el que se pierda todo el sistema.

Por supuesto, es necesario planificar la posibilidad de este tipo de recuperación, especialmente con la creciente amenaza del ransomware. En caso de desastre o ciberataque, el departamento de TI necesita recuperar docenas de aplicaciones y esas aplicaciones pueden depender de otros procesos que se ejecutan en otros servidores. En muchos casos, los demás servidores tienen que estar disponibles en un orden muy concreto, por lo que el momento en que puede iniciarse cada recuperación es fundamental para tener éxito.

Todo esto es una carrera contrarreloj, por lo que la automatización es el mejor amigo del MSP cuando se trata de dar una respuesta rápida. Mediante la automatización de las estrategias de recuperación, se pueden ahorrar valiosas horas y cumplir los acuerdos de nivel de servicio a tiempo.

-

Protege los endpoints y las aplicaciones SaaS

Los endpoints se están convirtiendo en el nuevo objetivo preferido de los ciberatacantes, en gran parte debido a la eficacia de los ataques de phishing que ingresan a través del usuario final. Los ordenadores portátiles y de escritorio, las tablets y los móviles también corren el riesgo de ser robados, y todos contienen datos valiosos que podrían estar almacenados de forma exclusiva en ellos.

Dicho esto, sabemos que los datos de los dispositivos individuales necesitan copias de seguridad con la misma celeridad que los datos de los servidores de una empresa. La protección de endpoints es ahora más práctica que nunca gracias a la nube. Los modernos sistemas de copia de seguridad de endpoints permiten realizar copias de seguridad en la nube, gestionadas por el MSP.

Igualmente dignas de mención son las aplicaciones como Office 365 y Salesforce, que a menudo son ignoradas por las empresas al asumir que los datos de estas plataformas están protegidos automáticamente. En realidad, los acuerdos de usuario de las aplicaciones empresariales más comunes dejan muy claro que la protección de los datos es responsabilidad del usuario o de la organización. Los MSP deben buscar una aplicación de protección de datos que también pueda proteger las ofertas SaaS que utilizan sus clientes.

Conclusión

La lista de riesgos que afectan a la tecnología empresarial ya es larga y crece cada año. Ya sean naturales, accidentales o intencionados, los desastres pueden ocurrir en cualquier momento y paralizar una organización. Las empresas modernas que dependen de las TI simplemente no pueden permitirse que esto ocurra.

Por eso, el proceso de copia de seguridad es más importante que nunca. Una empresa espera que no haya tiempos de inactividad ni pérdidas de datos. Muchas de las estrategias que hemos descrito anteriormente simplemente no pueden ofrecer esos resultados.

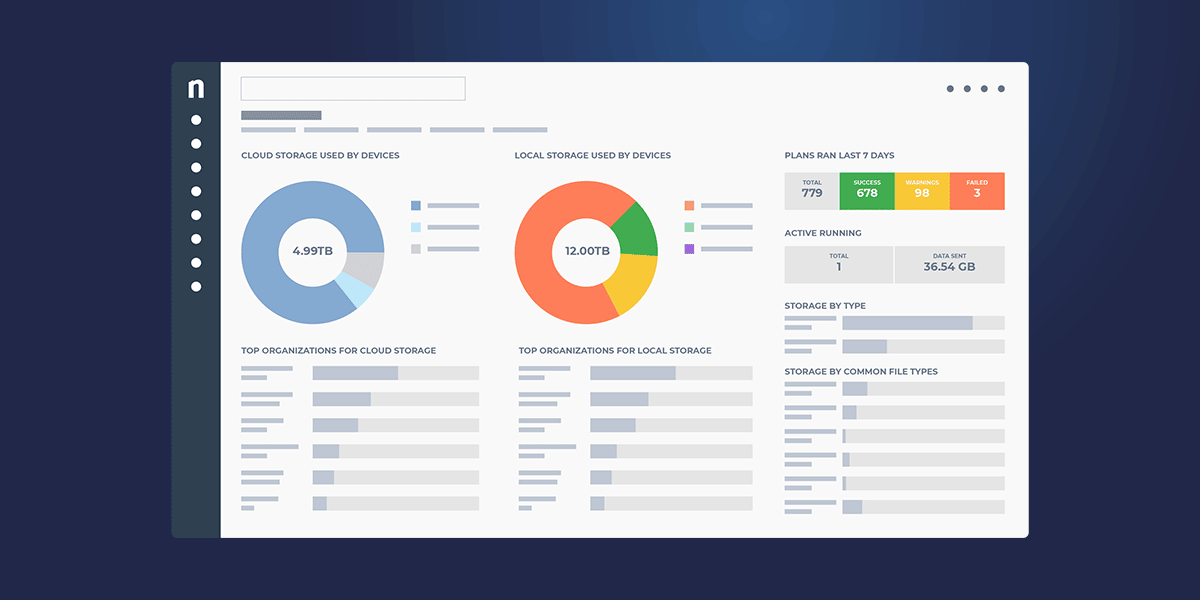

Afortunadamente, el software específico de copia de seguridad puede ofrecer funciones como copias de seguridad intermitentes y frecuentes, recuperación en el sitio, seguridad en la nube, DRaaS y automatización de la recuperación ante desastres. Gracias a estas tecnologías modernas, los proveedores como NinjaOne pueden ofrecer soluciones de copia de seguridad y recuperación de datos que permiten a la organización ofrecer una recuperación rápida a un gran número de aplicaciones y sin afectar el presupuesto de TI.