In jedweder IT-Umgebung bildet ein Server die Grundlage für die Bereitstellung von Diensten für Endpunkte zur Durchführung verschiedener Aktionen. Sie sind für Computernetzwerke unerlässlich, um gemeinsamen Zugriff auf Informationen zu ermöglichen. Leider sind Server häufig Ziel von Cyberangriffen, da sie einzelne Teile der IT-Umgebung miteinander verbinden und sich daher perfekt eignen, um großflächigen Schaden anzurichten. Angesichts dieser zunehmenden Zahl an Angriffen hilft die Entwicklung eines Prozesses zum Server-Hardening Unternehmen dabei, ihre Sicherheitslage zu verbessern.

Was ist Server-Hardening?

Server-Hardening ist ein Risikoabwehrprozess für Systeme, mit dem Ziel, einen Server vor Cyberangriffen zu schützen und zu ihn zu sichern, indem man die Angriffsfläche verringert, die dieser Server bietet. Diese Angriffsfläche setzt sich aus allen möglichen Punkten eines Systems zusammen, an denen ein nicht autorisierter Angreifer versuchen kann, einzudringen. Die Minimierung der Anzahl dieser Schwachstellen „härtet“ einen Server gegen Angriffe ab und erhöht die Datensicherheit.

Wie funktioniert Server-Hardening?

Beim Server-Hardening werden Schritte unternommen, um zu gewährleisten, dass alle Aspekte eines Servers so sicher wie möglich sind. Mit Hilfe von Tools wie IT-Operations-Management-Software erhalten Sie einen besseren Überblick über die verschiedenen Komponenten Ihres Servers und können sicherstellen, dass die verschiedenen Teile des Prozesses ordnungsgemäß ausgeführt wurden. Jeder Schritt im Sicherheitsprozess des Server-Hardenings hilft Ihnen, den Schutz Ihres Server weiter zu erhöhen und ihn abzusichern.

Server-Hardening-Prozess: 9 Schritte

Ein Server-Hardening-Prozess umfasst zahlreiche Maßnahmen, die durchgeführt werden müssen. Sie müssen nicht unbedingt in einer bestimmten Reihenfolge durchgeführt werden, aber jeder Schritt sollte ausgeführt werden, um sicherzustellen, dass Ihre Serversicherheit gestärkt wird und er vor Cyberangriffen geschützt ist.

1) Sicherer Serverstandort

Richten Sie Ihren Server an einen sicheren Ort ein. Vergewissern Sie sich, dass die Bedingungen ideal sind (Temperatur, Umgebung, etc.) und dass der Standort nur für befugtes Personal zugänglich ist.

2) Kontrolle der Zugangsberechtigungen

Das „Zugriffsmodell mit minimalen Zugriffsprivilegien“ ist ein wirksames Mittel, um zu gewährleisten, dass wichtige Systeme, Programme, Konfigurationen und andere Abläufe nur denjenigen zugänglich sind, die diesen Zugriff unbedingt benötigen. Durch die Beschränkung des Zugriffs auf die wichtigsten Technologien und Abläufe des Unternehmens wird eine zusätzliche Sicherheitsebene geschaffen, die eine Kompromittierung des Servers weniger wahrscheinlich macht.

3) Einrichtung der Firewall

Eine Firewall ist eine Barriere, die das Computernetzwerk von allen externen Quellen trennt. Sie ist ein Sicherheitssystem für Ihr Computernetzwerk, das den ein- und ausgehenden Datenverkehr überwacht. Die Einrichtung einer Firewall ist eine sinnvolle Maßnahme, um den Datenverkehr innerhalb Ihres Netzwerks zu überwachen und unerwünschten Datenverkehr von außerhalb des Netzwerks zu blockieren. So wird verhindert, dass Angreifer überhaupt erst in das Netzwerk eindringen können.

4) Verwaltung der Konfiguration

Es gibt verschiedene Arten von Konfigurationen, die in Ihrer IT-Umgebung zu verwalten sind. Dazu zählen Benutzerkonten, Server, Netzwerk und NTP (Netzwerkzeitprotokoll). Die aktive Verwaltung dieser verschiedenen Einstellungen gewährleistet die Konsistenz aller Systeme in Ihrer IT-Umgebung. So erhalten Sie auch einen Überblick über die Systeme auf Ihrem Server und wissen, wie sie sich gegenseitig beeinflussen.

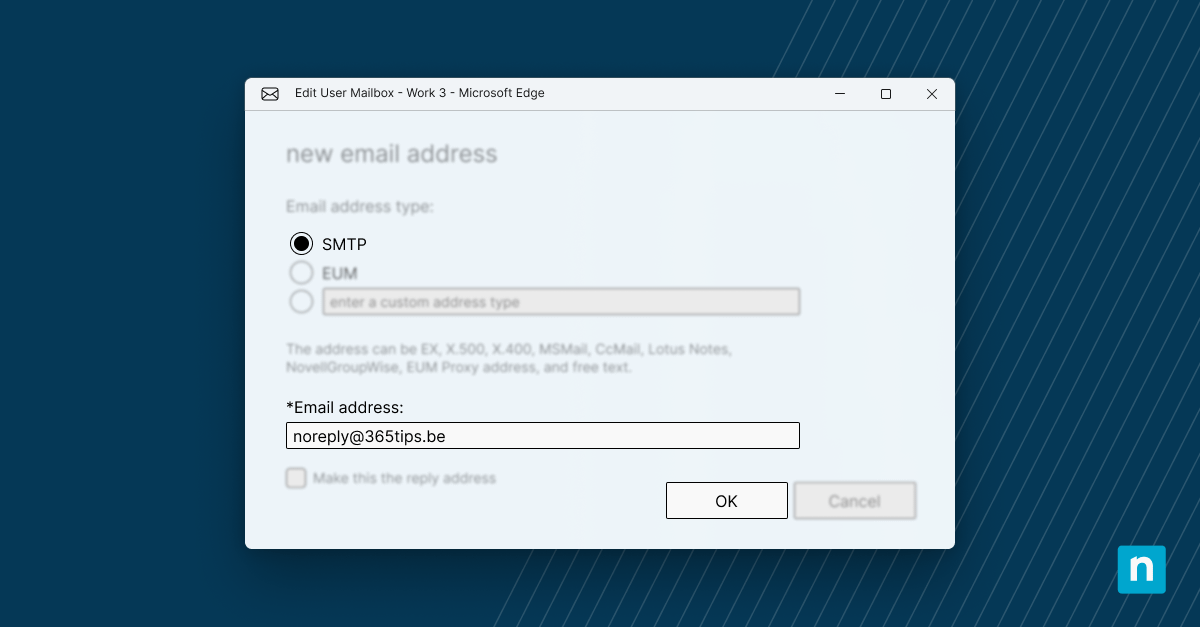

5) Sichere Benutzerkonten

Schützen Sie die Benutzerkonten auf Ihrem Server. Halten Sie Benutzernamen und Passwörter geheim, und gestalten Sie sie sicher und einzigartig. Ziehen Sie auch die Verwendung von MFA in Betracht, wenn möglich, um die Sicherheit zu erhöhen.

6) Anwendung von Patches für Sicherheitslücken

Installieren Sie Software-Patches so schnell wie möglich und sorgen Sie dafür, dass Aktualisierungen in Ihrer IT-Umgebung ständig angewendet werden, um ein Höchstmaß an Sicherheit zu gewährleisten. Ungepatchte Server-Software kann leicht von Cyberkriminellen ausgenutzt werden. Installieren Sie daher unbedingt aktuelle Softwarepatches, um diese Schwachstellen zu schützen. Wenn Sie mehr über die effektive Verteilung von Patches erfahren möchten, empfehlen wir Ihnen diesen Beitrag über den Patch-Management-Prozess.

7) Entfernen von unnötiger Software

Sorgen Sie für Ordnung in Ihrem Netzwerk, indem Sie Software und Anwendungen entfernen, die Sie nicht mehr verwenden. Es ist schweirig, Hacker zu identifizieren, wenn sie über Software eindringen, die Sie nicht aktiv nutzen, um auf Ihre Daten zuzugreifen. Außerdem lässt sich ein durchorganisiertes Netzwerk viel einfacher schützen.

8) Entwicklung einer Backup-Strategie

Sichern Sie Ihre Serverdaten, um sicherzustellen, dass wichtige Unternehmensdaten im Falle eines Cyberangriffs nicht verloren gehen. Die Verwendung einer speziellen Backup-Software kann Ihnen bei der korrekten Absicherung Ihrer Daten unverzichtbare Dienste leisten. Erstellen Sie eine Backup-Strategie, die den Anforderungen Ihres Unternehmens bestmöglich gerecht wird.

9) Kontinuierliche Überwachung

Die permanente Überwachung Ihres Servers ist ein Schritt, der im Sinne des Server-Hardening-Prozesses nie erledigt sein wird. Auf diese Weise können Sie alle Aktivitäten auf Ihrem System nachvollziehen, Log-Ins nachverfolgen und wissen, wer auf bestimmte Bereiche des Servers zugreift. Mit diesem Wissen können Sie bei Ihren Bemühungen um die Sicherheit Ihres Servers proaktiv vorangehen.

Die Bedeutung der von Server-Hardening

Es ist wichtig, vorbeugende Maßnahmen zu ergreifen und den Server Ihres Unternehmens zu sichern. Wenn Ihr Server durch einen Hacker kompromittiert wird, der seine Schwachstellen ausnutzt, bedeutet dies, dass Sie nicht mehr die volle Kontrolle über den Server haben. Mit dem so gewonnenen Zugang könnten Hacker Spam-Mails versenden, andere Server attackieren oder Malware installieren, was zu Gerätefehlfunktionen oder Datenverlust, ungeplanten Ausfallzeiten, Vertrauensverlust und enormen finanziellen Kosten führen kann.

Das Server-Hardening ist entscheidend, da es die Auswirkungen möglicher Cyberangriffe abmildern kann und den Schlüssel zur Sicherung der Daten auf Ihrem Server darstellt sowie den ordnungsgemäßen Weiterbetrieb garantiert. Der Hardening-Prozess ist ein bedeutender Bestandteil Ihrer Unternehmensstrategie und unterstützt den dauerhaften und problemfreien Betrieb, an dem letztendlich die Handlungsfähigkeit Ihres Unternehmens hängt.

Erhöhen Sie Ihre Serversicherheit durch Server-Hardening

Cybersicherheit ist für alle Unternehmen wichtig, die in ihrem alltäglichen Geschäftsbetrieb auf den Einsatz von Technologien angewiesen sind. Server-Hardening ist vor allem ein wichtiger Prozess, um die Daten und die IT-Umgebung Ihres Unternehmens sicher und voll funktionsfähig zu halten. Weitere Tipps und Best Practices zur optimalen Überwachung und Wartung Ihrer Server finden Sie im Bereich Server-Management.

Durch den Einsatz von Fernwartungs- und Überwachungssoftware ermöglicht NinjaOne ein einfaches und komfortables Server-Hardening, bei dem Sie Einstellungen, Konfigurationen und den allgemeinen Zustand des Servers direkt überblicken können. Nutzen Sie die Möglichkeit einer kostenlose Testversion und erfahren Sie, wie Sie Ihren Server mit NinjaOne absichern können.