Hai clienti che non sono disposti a pagare per strumenti di sicurezza di terze parti o semplicemente vogliono livelli di sicurezza più elevati? Guarda quante tattiche di attacco puoi bloccare o monitorare usando strumenti Windows integrati.

Da più di un mese praticamente ogni discussione sulla sicurezza informatica è stata incentrata sulla stessa storia. Sai di cosa stiamo parlando.

Ed è normale che sia così, perché si tratta di una storia intricata che ha davvero tutto: vittime dai nomi altisonanti, presunti attori di minacce sponsorizzati dallo stato, tradecraft sofisticata, minacce alla sicurezza nazionale, per non parlare delle potenziali enormi ramificazioni sulla politica e sui regolamenti informatici degli Stati Uniti.

In più, la questione si ingigantisce di giorno in giorno!

E’ importante imparare a interrompere le catene di attacchi informatici.

Ma mentre le nostre news feed continuano ad essere invase di aggiornamenti e le organizzazioni continuano a riflettere su come gestirebbero un attacco simile, i pirati informatici comuni continuano i loro traffici indisturbati. Ogni giorno le campagne di malspam standard fanno orde di nuove vittime. Se è vero che il ransomware potrebbe trovarsi nell’insolita posizione di non essere più “la” minaccia, è anche vero che continua a rimpinzare i portafogli degli utenti malintenzionati con nuovi Bitcoin.

Come hanno sottolineato sia Chris Krebs, ex direttore dell’Agenzia statunitense per la cybersecurity e della sicurezza delle infrastrutture, sia Katie Nickels, direttrice dell’intelligence sulle minacce di Red Canary, c’è una tendenza a “feticizzare” gli attori sponsorizzati dallo stato e trascurare il problema rappresentato dal “criminale noioso”.

Il “criminale noioso” rappresenta la maggior parte delle minacce che gli MSP e i loro clienti dovranno affrontare e nonostante gli anni di costruzione di stack e di sensibilizzazione, molti attacchi informatici continuano a superare tutte le difese. Anzi, diventano sempre più dannosi e gravosi.

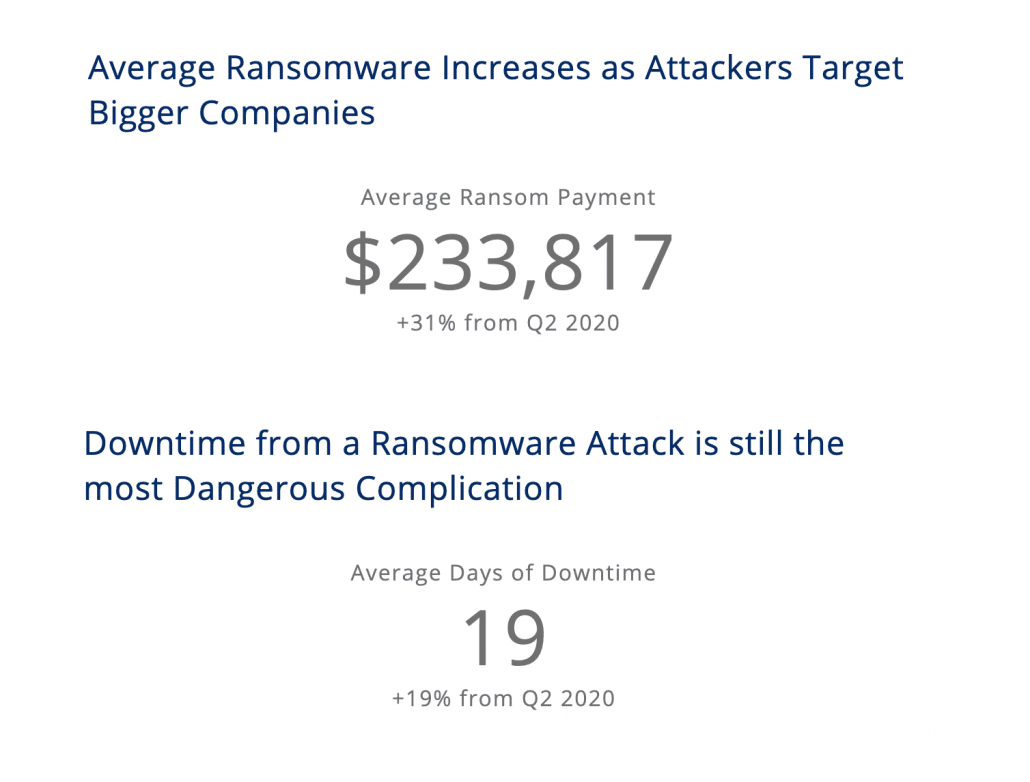

Secondo il fornitore di risposta agli incidenti ransomware Coveware, il pagamento medio del riscatto è balzato a $ 233.817 durante il terzo trimestre dello scorso anno, con un aumento del 31% rispetto al secondo trimestre. Anche la durata media del tempo in cui le vittime hanno subito i tempi di inattività causati da incidenti di ransomware è salita a 19 giorni.

Fonte: Rapporto Coveware Q3 sui ransomware

In uno sviluppo leggermente più recente ma anche in crescita, Coveware ha anche riferito che il 50% degli incidenti di ransomware che hanno affrontato nel terzo trimestre del 2020 includevano minacce al rilascio pubblico di dati rubati.

Con la posta in gioco che continua a salire, è importante che gli MSP facciano un passo indietro prendendo in considerazione le proprie capacità, non solo in termini di blocco di eseguibili dannosi, ma per individuare, bloccare e reagire a segnalazioni dannose nelle prime fasi della catena di attacco.

Migliorare le difese mappando gli strumenti delle catene di attacchi informatici

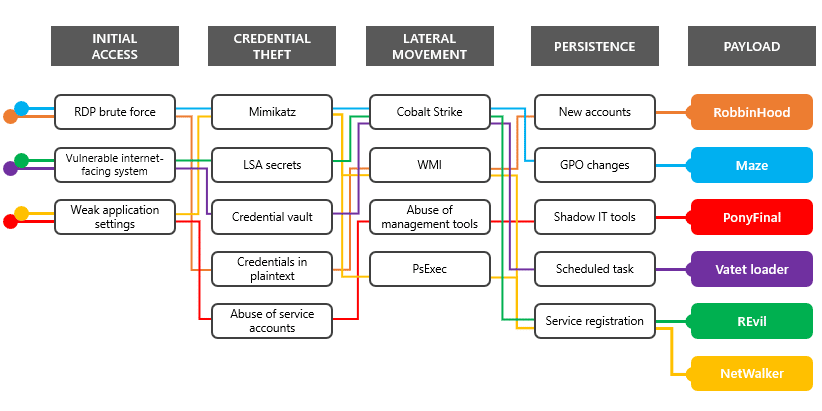

Diamo un’occhiata al diagramma che il Defender Intelligence Team di Microsoft 365 ha realizzato alla fine di aprile 2020. Il grafico fornisce una chiara visione d’insieme di quello che i ricercatori considerano essere il segno distintivo del post-compromesso (furto di credenziali, movimento laterale e persistenza) delimitate dalle fasi sulle quali si concentrano maggiormente gli esperti di non sicurezza: accesso iniziale ed esecuzione del payload.

Fonte: Defender Intelligence Team di Microsoft 365

Il diagramma è molto utile per vedere anche quanto siano simili gli schemi di attacco generali. I pirati informatici prima stabiliscono un punto d’appoggio, poi spesso si concentrano sullo scavare a fondo all’interno di un’organizzazione, disabilitando i backup e le difese e preparando adeguatamente il terreno per garantire che quando loro (o un altro attore a cui vendono l’accesso) distribuiscono il payload del ransomware, questo abbia il massimo impatto e lasci alle vittime il minor numero di opzioni disponibili.

Spezzettare le catene di attacco in questo modo farà venire in mente ad alcuni lettori il framework di MITRE ATT&CK, che è molto più approfondito e copre una gamma molto più ampia di tattiche e tecniche di attacco.

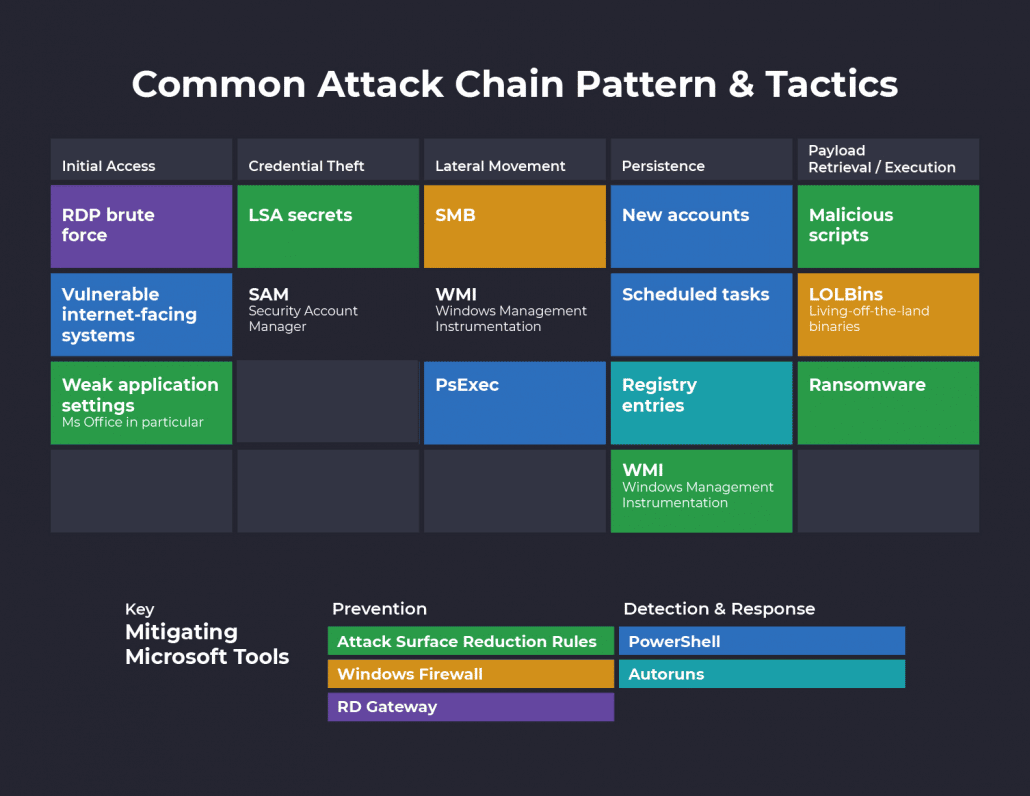

In realtà io preferisco questo approccio semplificato perché la matrice ATT&CK è diventata fin troppo intricata, quindi ho pensato di fare un tentativo di creazione di un diagramma accessibile di catena d’attacco. In più ho deciso di andare verso una direzione leggermente diversa e illustrare come si possono realmente bloccare o perlomeno monitorare un’ampia percentuale delle tattiche d’attacco ransomware più comuni usando cinque strumenti Microsoft ai quali hai già accesso. Questi cinque strumenti sono:

- Regole di Attack Surface Reduction (ASR)

- Autoruns

- PowerShell

- RD Gateway

- Firewall di Windows

Oltre ad evitare costi di sicurezza di terze parti, questi strumenti hanno il valore aggiunto che la maggior parte delle mitigazioni che copriremo sotto possono essere distribuite e/o configurate dal tuo RMM o Intune.

Avvertenza scontata: questo elenco non è assolutamente da considerarsi esaustivo, cosicché è pensato per presentare alcune informazioni di base in un modo leggermente nuovo che faccia riflettere gli MSP. Spero che possa aiutarti a identificare delle semplici modifiche aggiuntive per migliorare la tua sicurezza e quella dei tuoi clienti rendendo la vita un po’ più difficile agli utenti malintenzionati.

Scaviamo a fondo in questo diagramma per spiegare come ogni strumento può darti delle opportunità per identificare un comportamento sospetto o addirittura interrompere la catena di attacco.

Strumento n° 1: RD Gateway

Tattica mitigata:

- Accesso iniziale: forza bruta all’RDP

Tutti alzano gli occhi al cielo dicendo che sanno bene di non aver il proprio protocollo di desktop remoto (RDP) esposto su internet. Eppure più della metà delle vittime di ransomware con cui Coveware ha lavorato nel terzo trimestre del 2020 inizialmente sono state compromesse a causa di un RDP scarsamente protetto.

Si possono prendere misure per prevenire la compromissione di un protocollo di desktop remoto (RDP) configurando un RD Gateway ed eseguendo ulteriori passaggi, tra cui l’attivazione del’autenticazione a più fattori (MFA)descritta qui.

Se sei sicuro al 100% di non avere un server da qualche parte con un RDP esposto, allora puoi fare un controllo aggiuntivo con uno dei seguenti script PowerShell dell’autore di Cyberdrain Kelvin Tegelaar. Questo ti aiuta ad eseguire scansioni di porte, mentre qquest’altro ti aiuta ad eseguire scansioni Shodan (anche se richiede l’iscrizione a un account Shodan a pagamento).

Strumento n° 2: regole di Attack Surface Reduction (ASR)

Tattiche mitigate:

- Accesso iniziale: impostazioni deboli delle applicazioni (Microsoft Office, Adobe, client email)

- Furto di credenziali: furto di credenziali da Isass.exe

- Movimento laterale: abuso di WMI e PsExec

- Persistenza: abuso di sottoscrizione a eventi WMI

- Recupero / esecuzione payload: script dannosi, ransomware

Okay, non lo nascondo. Sono praticamente ossessionato dalle regole Attack Surface Reduction (ASR) di Microsoft. Come puoi vedere da questo elenco, forniscono una copertura piuttosto buona, affrontando le tattiche in più fasi di attacco. Microsoft ha ammesso di aver creato le regole ASR per mitigare alcune delle aree più comunemente attaccate e fornire protezione alle organizzazioni che fanno affidamento alle potenti, ma anche altamente abusate, funzionalità e programmi come le macro di Office, il WMI, PsExec e altri.

I requisiti per le regole ASR includono:

- Windows 10, versioni 1709 e successive

- Microsoft Defender deve essere attivo (non in modalità passiva)

- Alcune regole richiedono che la protezione data dal cloud venga attivata

Il problema con le regole ASR è che Microsoft ha racchiuso le piene funzionalità ASR dietro le licenze enterprise (E5 se si desidera il complemento completo dell’integrazione di Defender for Endpoint più monitoraggio, avvisi e visibilità dei rapporti migliorati). Detto ciò, l’azienda ha documentato che le regole ASR SI POSSONO utilizzare con una licenza Microsoft 365 Business, semplicemente non è supportata ufficialmente. Quindi, se c’è l’intenzione, il modo si trova.

L’altra preoccupazione che ho sentito a riguardo delle regole ASR è il potenziale di falsi positivi e avvisi rumorosi. Il team di sicurezza interna di Palantir ha messo insieme un post estremamente utile che illustra dettagliatamente le proprie esperienze con ciascuna delle 15 regole ASR disponibili, incluse le raccomandazioni per le quali configurare le regole in modalità di blocco e quali è meglio lasciare in modalità di controllo o totalmente disattivate in base all’ambiente.

Regole ASR per bloccare l’abuso di Microsoft Office:

- Impedire alle applicazioni Office di creare contenuti eseguibili (modalità di blocco consigliata*)

- Nota: può interferire con la funzionalità Smart Lookup di Microsoft Office.

- Bloccare le chiamate API Win32 dalle macro di Office (modalità di blocco suggerita per prima*)

- Impedire alle applicazioni Office di iniettare il codice dentro altri processi (modalità di blocco suggerita per prima*)

- Impedire alle applicazioni Office di creare processi figli (modalità di blocco suggerita per prima*)

Regole ASR per bloccare l’abuso di malware e applicazioni aggiuntive:

- Impedire ad Adobe Reader di creare processi figli (modalità di blocco consigliata*)

- Nota: interferisce con il processo di aggiornamento Adobe a meno che non sia gestito da un servizio di patching di software centrale.

- Bloccare il contenuto eseguibile dalle client email e dalla webmail (modalità di blocco consigliata*)

- Bloccare processi non attendibili e non firmati che vengono eseguiti da una USB (modalità di blocco consigliata*)

Regole ASR per bloccare script dannosi:

- Impedire a JavaScript o VBScript di lanciare contenuto eseguibile scaricato (modalità di blocco consigliata*)

- Bloccare l’esecuzione di script potenzialmente offuscati (modalità di blocco consigliata con l’eccezione delle macchine sviluppatore*)

Regole ASR per bloccare le attività post-sfruttamento:

- Bloccare il furto di credenziali da Isass.exe (modalità di blocco consigliata*)

- Bloccare la creazione di processi originati dai comandi PsExec e WMI (non compatibile se si usa SCCM*)

- Bloccare la persistenza tramite la sottoscrizione agli eventi WMI (modalità di blocco consigliata*)

* Raccomandazioni dall’azienda di sicurezza Palantir basata su uso e ricerche interni.

Strumento n° 3: Windows Firewall

Tattiche mitigate:

- Movimento laterale: Tramite Server Message Block (SMB)

- Recupero/esecuzione payload: LOLbins che effettuano connessioni in uscita

Windows Firewall è uno strumento sottoutilizzato che può essere un’ottima aggiunta agli strati di difesa profondi di qualsiasi organizzazione. Come spiega Dan Stuckey, responsabile della sicurezza delle informazioni di Palantir, non solo è presente di default, ma è “uno dei modi più semplici per limitare l’accesso remoto a molti servizi comunemente abusati”.

Una delle principali opportunità è che fornisce ai difensori la capacità di isolare ciò che è stato compromesso restringendo l’abilità dell’aggressore di gestire il movimento laterale basato su Server Message Block (SMB). Per capire perché i pirati informatici amano usare il Server Message Block (SMB) di Windows per il movimento laterale, vedi questo post, che dà una panoramica concisa e mette in evidenza come può essere usato per bypassare l’autenticazione a più fattori.

Il post spiega anche in dettaglio i controlli che il team di sicurezza di Palantir ha trovato efficaci nel limitare il movimento laterale basato su SMB, inclusa l’implementazione di un semplice modello di amministrazione a più livelli e l’utilizzo di una semplice regola di Windows Firewall distribuita tramite group policy (GPO), che nega tutte le comunicazioni in entrata sulle porte 139 e 445. Raccomandano inoltre di negare WinRM e RDP in entrata alle workstation e di non consentire loro di utilizzare LLMNR, Netbios o mDNS in uscita (vedi il link precedente e ulteriori dettagli qui).

Strumento n° 4: PowerShell

Tattiche monitorate:

- Accesso iniziale: RDP esposto e sistemi vulnerabili con connessione a internet

- Movimento laterale: Abuso di PsExec

- Persistenza: Nuovi account, attività programmate, iscrizione a eventi WMI

I casi d’uso che abbiamo discusso per i primi tre strumenti erano incentrati sulla prevenzione: negare o restringere l’accesso iniziale e bloccare attività malevole. Con questo e con il prossimo strumento spostiamo il focus sull’identificazione e sulla risposta.

Molti MSP usano già attivamente PowerShell per automatizzare un host di attività di gestione da remoto, ma grazie al lavoro di esperti di scripting come l’autore di Cyberdrain, Kelvin Tegelaar, sempre più MSP stanno usando PowerShell anche per rafforzare le proprie capacità di monitoraggio.

Ovviamente chiunque vuole scoprire le avvisaglie di un problema sul proprio client network prima che il ransomware venga distribuito. I seguenti script di Kelvin possono aiutarti a identificare delle falle nella sicurezza e una varietà di attività sospette da investigare:

Script di PowerShell per identificare sistemi esposti e a rischio:

- Eseguire scansioni delle porte esterne (hai l’assoluta certezza di non avere un server da qualche parte là fuori con un RDP esposto? Ricontrolla.)

- Avviso sui risultati Shodan (necessita di un account Shodan a pagamento)

Script di PowerShell per identificare un potenziale movimento laterale, persistenza e attività ransomware:

- Creare avvisi basati sull’utilizzo di PsExec (PsExec è un altro strumento amministrativo legittimo che i pirati informatici usano per l’esecuzione di un comando remoto)

- Monitorare la creazione di un nuovo account (creazione utenti di dominio e locali, utenti aggiunti a gruppi privilegiati ecc.)

- Monitorare la creazione di attività programmate

- Creare e monitorare file canary

Kelvin aggiorna regolarmente il blog di Cyberdrain con nuovi script, quindi vai a dare un’occhiata.

Strumento n° 5: Autoruns

Tattiche monitorate:

- Persistenza: Voci di registro

Uno dei modi più comuni per garantire la persistenza è impiantare script malevoli nel registro di Windows, progettato per eseguire un riavvio o quando vengono richiamati una scorciatoia di tastiera o file batch.

Autoruns di Microsoft è lo strumento da usare per vedere quali programmi sono configurati per l’esecuzione durante l’avvio o il login. Questo articolo ti mostra come impostarlo e usarlo per ispezionare e identificare chiavi di registro sospette. Offre anche alcuni esempi di voci sospette dalle quali proteggersi.

Si tratta solo di aggiungere strati alla tua sicurezza e darti più armi per rispondere prontamente.

Questi cinque strumenti non eliminano il rischio di ransomware, ma sicuramente ti aiuteranno a risolvere falle nelle tue difese e rendere la vita più difficile ai pirati informatici, privandoli di routine e conquiste facili.

Sai come si dice, la questione non è se dovrai affrontare un attacco, ma quando. Ecco, quando accade bisogna poi vedere il danno che ha causato. Usare questi tool e ricorrere ad altre procedure consigliate per rafforzare i tuoi sistemi e mettere in campo più opportunità di avviso può aiutarti a individuare e bloccare attacchi informatici inevitabili in anticipo, prima che possano causare una vera crisi.