Haben Sie Kunden, die nicht für Sicherheitssoftware von Drittanbietern bezahlen möchten oder sich zusätzlichen Schutz erhoffen? Wir verraten Ihnen, wie Sie viele Angriffstaktiken mit integrierten Windows-Werkzeugen blockieren oder überwachen können.

Die große Attacke auf einen bekannten IT-Anbieter und dessen Kunden Ende letzten Jahres hat das Thema ins öffentliche Interesse gerückt. Kein Wunder, denn dieser Angriff bot alle Merkmale, um maximale Aufmerksamkeit zu erregen: Opfer mit großen Namen; Angreifer, die sehr wahrscheinlich von einem Staat finanziert wurden; hochmoderne Angriffsmethoden; Bedrohungen der nationalen Sicherheit anderer Staaten und nicht zuletzt gravierende Auswirkungen auf die zukünftige politische Cyberstrategie der USA, die entsprechende Gegenmaßnahmen einleiten dürften.

Doch während nach und nach immer weitere Details in den News-Feeds auftauchen und Unternehmen darüber nachdenken, wie sie mit einem ähnlichen Angriff umgehen würden, geht das weniger spektakuläre Geschäft gewöhnlicher cyberkrimineller Akteure still und leise weiter. Jeden Tag fangen Horden von Malspam-Aktivitäten neue Opfer. Ransomware mag sich in der ungewohnten Position befinden, nicht mehr die IT-Bedrohung Nummer Eins zu sein, aber sie füllt weiterhin die Geldbörsen krimineller Akteure mit frischen Bitcoins.

Chris Krebs, ehemaliger Director der U.S. Agency für Cyber- und Infrastruktursicherheit und Katie Nickels, Director of Threat Intelligence bei Red Canary , machen darauf aufmerksam, dass eine beunruhigende Tendenz zu beobachtet ist, dass sich allein auf staatliche Akteure konzentriert wird und das „langweilige, kriminelle Zeug“ dabei vernachlässigt würde.

Diese „langweilige Kriminalität“ ist für die Mehrzahl der Gefahren verantwortlich, mit denen es MSP’s und ihre Kunden zu tun bekommen. In den letzten Jahren wurde viel in die Entwicklung sicherer Unternehmensnetzwerke und in Trainings für Mitarbeiter investiert, trotzdem finden Angreifer weiterhin Wege, um großen Schaden anzurichten. Schlimmer noch: Diese Schäden werden umfangreicher und verursachen mehr und mehr Kosten.

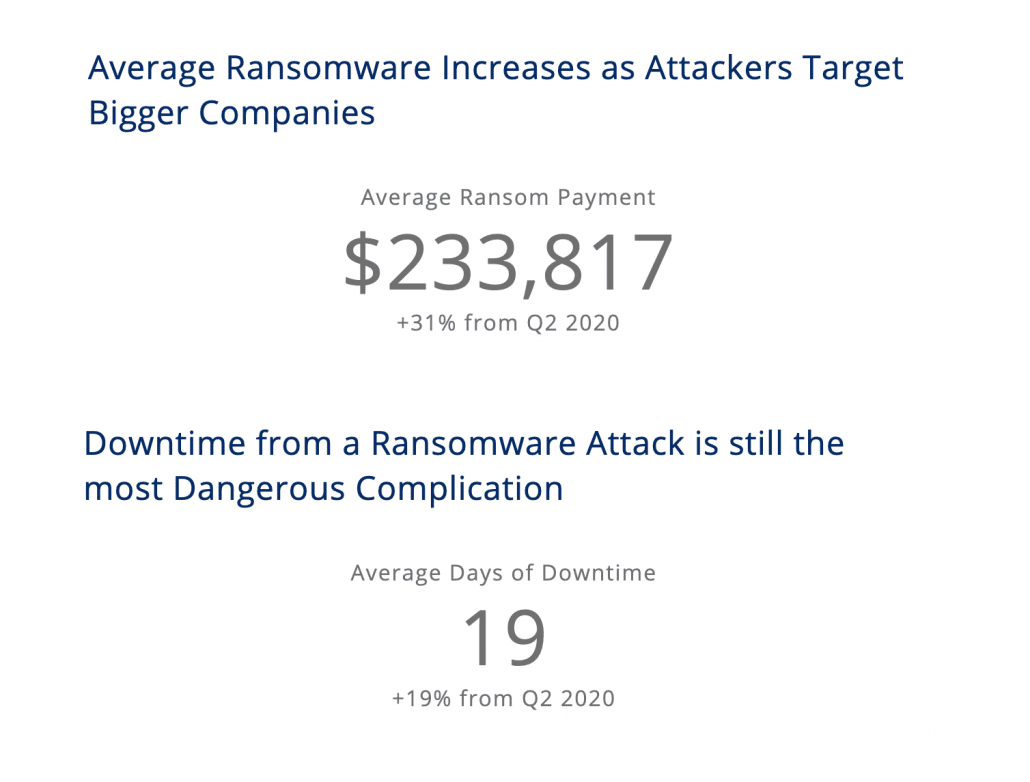

Laut dem Ransomware Incident Response Anbieter Coveware stieg die durchschnittliche Summe für gezahlte Lösegelder im 3. Quartal 2020 auf 196.624 Euro an. Das entspricht einer Steigerung um 31% gegenüber dem 2. Quartal. Die durchschnittliche Ausfallzeit, die von Ransomware verursacht wurde, stieg ebenfalls auf 19 Tage an.

Quelle: Coveware Q3/2020 Ransomware Report

Coveware berichtet für das 3. Quartal 2020 auch von einer ansteigenden Zahl an Fällen (50% aller Ransomware Attacken, mit denen das Unternehmen befasst ist), bei denen Angreifer mit der Veröffentlichung der gestohlenen Daten drohten.

Die sich verschärfende Bedrohungslage, erfordert von MSP’s, nach besseren Wegen zur Verteidigung zu suchen. Dabei geht es nicht allein um das Blockieren von Schadsoftware, sondern um das Suchen, Blockieren und Beantworten von Hinweisen auf Cyberattacken, die am Anfang des Cyber Attack Chain zu beobachten sind.

Verbesserung der Verteidigung durch die Kalibrierung von Werkzeugen auf den Cyber Attack Chain

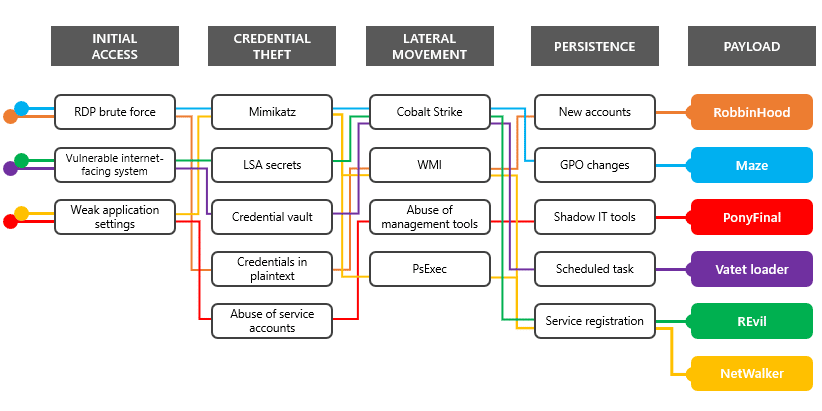

Das folgende Diagramm wurde vom Microsoft 365 Defender Intelligence Team im April 2020 erstellt. Die Grafik bietet einen guten Überblick, welche charakteristischen Aktivitäten IT-Experten nach einem Angriff beobachten. Diebstahl von Zugangsdaten, Seitwärtsbewegungen innerhalb der IT-Umgebung und Persistance-Strategien (zielgerichtete, andauernde Angriffsmethoden) – neben der Tätigkeit, auf die sich Laien am meisten fokussieren: dem letztendlichen Zugriff und der Ausführung der Schadsoftware.

Quelle: Microsoft 365 Defender Intelligence Team

Das Diagramm veranschaulicht, wie sehr sich die Angriffsmuster ähneln. Anfangs versuchen die Angreifer einen Fuß in die Tür zu bekommen, um sich tiefer in das System vorzuarbeiten, Backups und andere Verteidigungsmaßnahmen zu deaktivieren, damit sie (oder ein anderer Akteur, dem sie den Zugang verkaufen) die Ransomware ausführen können. So erzeugt der erpresserische Angriff die größtmögliche Wirkung und die Opfer haben kaum mehr Optionen, als das Lösegeld zu bezahlen.

Das Unterteilen des Cyber Attack Chains in einzelne Kettenglieder mag den ein oder anderen fachkundigen Leser an das MITRE ATT&CK Framework erinnern, dass deutlich tiefer ins Detail geht und zahlreiche weitere Angriffstaktiken beleuchtet.

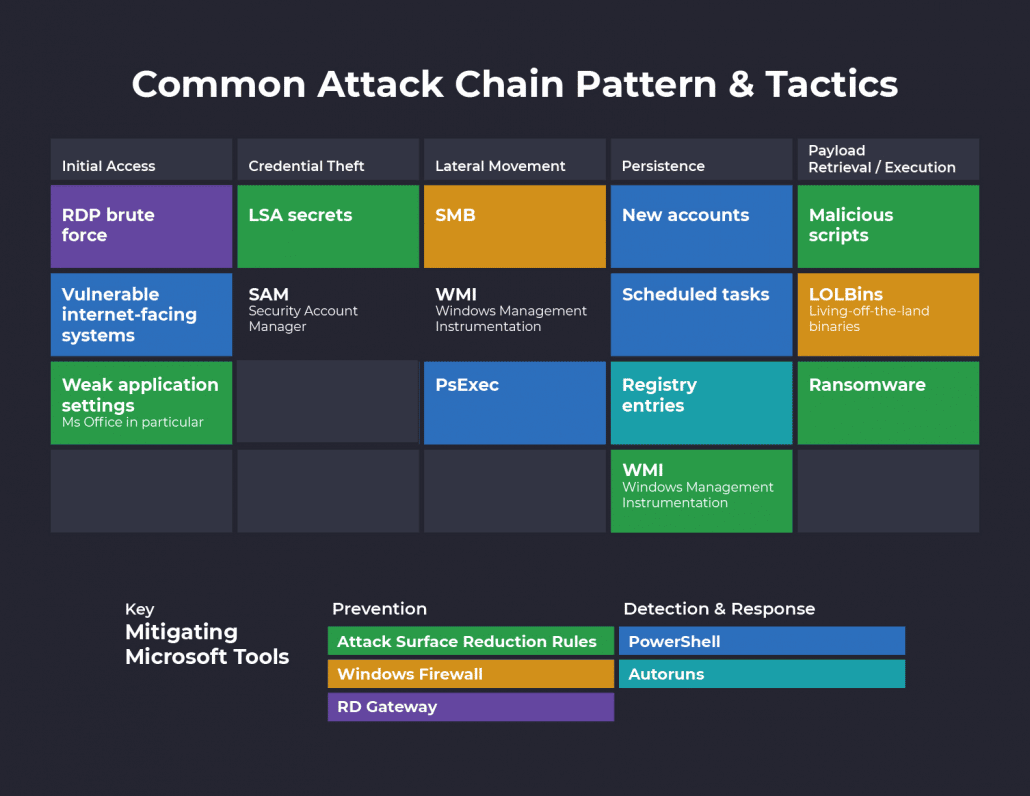

Mir gefällt diese vereinfachte Herangehensweise. Die ATT&CK Matrix ist inzwischen unübersichtlich geworden, daher dachte ich mir, ich würde lieber einen eigenen Versuch wagen, ein zugänglicheres Attack-Chain-Modell zu erstellen. Mein Ansatz geht jedoch etwas in eine andere Richtung: Ich möchte mich auf 5 Werkzeuge von Microsoft konzentrieren, zu denen Unternehmen bereits einen Zugang haben sollten. Damit lassen sich die meisten der gebräuchlichen Angriffstaktiken blockieren, oder zumindest erkennen. Bei den 5 Werkzeugen handelt es sich um folgende:

- Regeln zur Reduzierung der Angriffsfläche (ASR rules)

- Autoruns

- PowerShell

- RD Gateway

- Windows Firewall

Neben der Vermeidung von Zusatzkosten für Drittanbieter von Sicherheitssoftware, bietet sich mit diesen Werkzeugen der zusätzliche Vorteil, dass die meisten der Verteidigungsstrategien, die wir unten behandeln, zentral über Ihr RMM oder Intune bereitgestellt und/oder konfiguriert werden können.

Hinweis zum Haftungsausschluss: Diese Liste erhebt beim besten Willen keinen Anspruch auf Vollständigkeit. Sie soll vielmehr einige grundlegende Informationen auf eine etwas neue Art und Weise präsentieren, die MSP’s zum Nachdenken anregt. Wir hoffen, dass sie Ihnen helfen kann, zusätzliche, relativ einfache Möglichkeiten zu identifizieren, um Ihre Sicherheitsmaßnahmen und die Ihrer Kunden zu verbessern, indem Sie Angreifern das Leben ein wenig schwerer machen.

Beschäftigen wir uns intensiver mit dem dargestellten Diagramm und versuchen wir zu verstehen, welche Möglichkeiten zur Identifikation fragwürdigen Verhaltens oder zum Unterbrechen des Attack Chains Ihnen die jeweiligen Werkzeuge anzubieten haben.

Werkzeug #1: RD Gateway

Entschärft folgende Taktik:

- Erstes Eindringen: RDP Brute Force

Natürlich ist bekannt, dass man das Remote Desktop Protocol (RDP) nicht dem Internet offenlegen sollte. Trotzdem war ein nicht angemessen abgesichertes RDP für mehr als 50% der Ransomware-Opfer, mit denen Coveware es im 3. Quartal 2020 zu tun bekam, die Schwachstelle, die den Angriff ursprünglich erst möglich gemacht hatte.

Sie können Kompromittierungen durch eine Konfiguration von RD Gateway und durch das Befolgen zusätzlicher Maßnahmen (darunter: MFA) vermeiden.

Sollten sie zu 100% sicher sein, dass es nirgendwo einen Server gibt, dessen RDP Sie in Schwierigkeiten bringen könnte, dann wäre es trotzdem gut, Sie würden diese Tatsache durch den Test mit einem der folgenden PowerShell Skripte von Cyberdrain Autor Kelvin Tegelaar bestätigen. Dieses Skript hilft Ihnen dabei, Port-Scans durchzuführen, und und mit diesem können Sie Shodan-Scans durchführen (dafür müssen Sie allerdings einen bezahltes Benutzerkonto bei Shodan anlegen).

Werkzeug #2: Attack Surface Reduction (ASR): Regeln zur Verkleinerung der Angriffsfläche

Entschäfte Taktiken:

- Erstes Eindringen: Über problematisch konfigurierte Anwendungen (Microsoft Office, Adobe, email client)

- Diebstahl von Zugangsdaten: Stehlen von Zugangsdaten über lsass.exe

- Seitwärtsbewegung: Ausnutzen von WMI and PsExec

- Andauernde Bedrohung: Ausnutzen von WMI-Ereignisabonnement

- Payload herunterladen / ausführen: Schad-Skripte, Ransomware

Ich empfehle Ihnen die Microsoft’s Attack Surface Reduction (ASR) Regeln. Wie man an der Liste entschärfter Taktiken sehen kann, bieten sie Schutz vor einer Menge an Gefährdungen in verschiedenen Angriffsstadien. Microsoft bestätigt, dass die von Ihnen entwickelten ASR-Regeln dazu dienen, einige der Bereiche abzuschirmen, in denen Microsoft mit am häufigsten Angriffe beobachtet. Ziel ist es, Organisationen, die auf leistungsstarke, aber eben auch oft missbrauchte Funktionen und Programme wie Office-Macros, WMI, PsExec, etc. angewiesen sind, besser zu schützen.

Voraussetzungen zur Umsetzung von ASR Regeln beinhalten:

- Windows 10, Versionen 1709 und spätere

- Microsoft Defender muss aktiv sein (nicht im passiven Modus)

- Einige Regeln benötigen Cloud-basierten Schutz zur Aktivierung

Der Haken an ASR Regeln besteht darin, dass Microsoft Unternehmenslizenzen dafür verlangt (E5, falls Sie die gesamte Palette an Integrationen mit „Defender für Endpunkte“ plus erweiterte Funktionen für Monitoring, Benachrichtigungen und Berichterstellung erhalten möchten. Jedoch hat das Unternehmen in seiner Dokumentation bestätigt, dass Sie mittels einer 365 Business Lizenz die ASR Regeln verwenden können — Es wird nur nicht offiziell unterstützt.

Ein anderer Einwand, den ich bezüglich der ASR-Regeln gehört habe, ist das Problem von falschen Positiv-Meldungen und potenziell hohem Benachrichtigungsaufkommen. Das interne Sicherheitsteam bei Palantir hat dazu einen extrem hilfreichen (englischen) Blog-Artikel veröffentlicht, in dem sie detailliert ihre Erfahrungen mit den 15 verfügbaren ASR Regeln darstellen, wozu auch Ratschläge gehören, welche Regeln sicher im Blockierungsmodus konfiguriert werden können, welche besser im Beobachtungsmodus bleiben sollten und welche Regeln, abhängig von Ihrer IT-Umgebung, ganz deaktiviert werden sollten.

ASR Regeln zum Blockieren von Angriffen gegen Microsoft Office:

- Office-Anwendungen am Erstellen ausführbarer Inhalte hindern (Blockierungsmodus empfohlen*)

- Anmerkung: Dadurch kann es zu Problemen mit der Microsoft Office Funktion Smart Lookup kommen.

- Win32 API Aufrufe von Windows-Macros blockieren (Überwachungsmodus anfangs empfohlen*)

- Office-Anwendungen am Einfügen von Code in untergeordnete Prozesse hindern (Überwachungsmodus anfangs empfohlen*)

- Alle Office-Anwendungen am Erstellen von untergeordneten Prozessen hindern (Überwachungsmodus anfangs empfohlen*)

ASR Regeln zum Blockieren zusätzlicher Malware und dem Missbrauch von Anwendungen:

- Adobe Reader am Erstellen von untergeordneten Prozessen hindern (Blockierungsmodus empfohlen*)

- Anmerkung: Kann zu Komplikationen mit dem Adobe Patching Prozess führen, außer wenn dieser von einem zentralen softwaregesteuerten Patch-Service verwaltet wird.

- Ausführbare Inhalte aus E-Mail-Client und Web-E-Mail blockieren (Blockierungsmodus empfohlen*)

- Nicht vertrauenswürdige und nicht signierte Prozess, die von USB ausgeführt werden, blockieren (Blockierungsmodus empfohlen*)

ASR Regeln für das Blockieren von bösartigen Skripten:

- JavaScript und VBScript am Starten heruntergeladener ausführbarer Inhalte hindern (Blockierungsmodus empfohlen*)

- Ausführung potenziell verborgener Skripts blockieren (Blockierungsmodus empfohlen mit Ausnahme von Entwickler-PC’s*)

ASR Regeln zur Blockierung von böswilligen Handlungen nach einer Kompromittierung:

- Diebstahl von Anmeldeinformationen aus dem Subsystem für die lokale Sicherheitsautorität (lsass.exe) blockieren (Blockierungsmodus empfohlen*)

- Erstellung von Prozessen durch PSExec- und WMI-Befehle blockieren (Inkompatibel bei Verwendung von SCCM*)

- Persistenz durch WMI-Ereignisabonnement blockieren (Blockierungsmodus empfohlen*)

* Empfehlungen der Sicherheitsfirma Palantir basierend auf internen Erfahrungswerten und Recherche.

Werkzeug #3: Windows Firewall

Entschärfte Taktiken:

- Seitwärtsbewegung: SMB-basiert

- Payload herunterladen / ausführen: LOLbins Oubound-Verbindungen

Windows Firewall ist eines der zu wenig ausgenutzten Werkzeuge, das einen großen Beitrag zur Sicherheitsstrategie eines Unternehmens leisten kann. Wie Palantirs Chief Information Security Officer Dan Stuckey verdeutlicht, ist sie nicht nur bereits vorkonfiguriert und vorhanden, sondern „stellt auch einen der einfachsten Wege dar, den Fernzugriff auf oft missbräuchlich ausgenutzte Services zu beschränken.“

Eine der größten Chancen, die sie Sicherheitsexperten bietet, ist die Möglichkeit, Kompromittierungen zu isolieren, indem Angreifer daran gehindert werden, SMB-basierte Seitwärtsbewegungen durchzuführen. Um zu verstehen, warum Angreifer das Windows Server Message Block (SMB) Protokoll nutzen, um sich horizontal vorzuarbeiten, sollten Sie diesen englischsprachigen Post lesen. Darin finden Sie einen genauen Überblick und die wichtigsten Infos darüber, wie man es nutzen kann, um MFA zu umgehen.

Der Artikel gibt auch detailliert Auskunft über die Kontrollmechanismen, die sich für das Sicherheitsteam von Palantir als effektiv erwiesen haben, bei der Restriktion von SMB-basierten Seitwärtsbewegungen in einer kompromittierten IT-Umgebung. Dazu gehört die Implementation eines einfachen abgestuften Administrationsmodells und die Verwendung einer einfachen Windows Firewall Regel, via GPO, die alle nach innen gerichteten Kommunikationsversuche über die Ports 139 und 445 blockiert. Darüber hinaus empfehlen sie, inbound WinRM und RDP zu Workstations zu unterbinden und ihnen die Verwendung von LLMNR, Netbios, oder mDNS outbound zu untersagen (siehe Link weiter oben und ebenfalls hier für weitere Details).

Werkzeug #4: PowerShell

Entschärfte Taktiken:

- Erstes Eindringen: Angreifbares RDP und gefährdete, mit dem Internet verbundene Systeme

- Seitwärtsbewegung: Missbrauch von PsExec

- Beharrlichkeit: Neue Benutzerkonten, geplante Aufgaben, WMI Event Abonnement

Die bisher beschriebenen Verwendungsmöglichkeiten für die ersten drei Werkzeuge konzentrierten sich vorwiegend auf Präventionsmaßnahmen. Sie helfen primär, das Eindringen zu verhindern oder zu erschweren und böswillige Aktivitäten zu blockieren. Mit diesem und dem folgenden Werkzeug verlagern wir unsere Aufmerksamkeit in Richtung Aufspürung von Kompromittierungen und die Reaktion darauf.

Viele MSP’s verwenden PowerShell bereits aktiv, um eine Vielzahl an Fernverwaltungsaufgaben zu automatisieren. Dank der hervorragenden Arbeit von Skripting-Experten wie Cyberdrain Autor Kelvin Tegelaar, gelingt es mehr und mehr MSP’s Ihre Überwachungsprozesse ebenfalls mit PowerShell zu optimieren.

Es ist wichtig, dass man sofort von Anzeichen für Probleme bei Kundennetzwerken erfährt, und zwar logischerweise, bevor Ransomware installiert werden kann. Das folgende von Kelvin verfasste Skript kann Ihnen dabei helfen, Sicherheitslücken sowie viele unterschiedliche verdächtige Aktivitäten einer näheren Untersuchung zu unterziehen:

PowerShell Skripte zur Identifikation von Risiken angreifbarer Systeme:

- Durchführung externer Port-Scans (Sind Sie zu 100 Prozent sicher, dass wirklich nirgendwo ein Server steht, dessen RDP angreifbar sein könnte? Lieber einmal zu viel testen.)

- Alarmierungen bezüglich Shodan-Suchergebnissen (Ein kostenpflichtiges Benutzerkonto ist notwendig)

PowerShell Skripte zur Identifikation möglicher Seitwärtsbewegungen, andauernder Bedrohungen und Ransomware-Aktivitäten:

- Erzeugen Sie Alarmierungen bezüglich der Nutzung von PsExec (PsExec ist ein weiteres legitimes, administratives Werkzeug, dass Angreifer gern zur Ausführung von Remote Commands verwenden)

- Überwachung auf neu eingerichtete Benutzerkonten (Erstellte lokale oder Domain-Benutzer, hinzufügen von Nutzern zu Gruppen mit hohen Berechtigungsleveln, etc.)

- Überwachung der Erstellung von geplanten Aufgaben

- Erstellung und Überwachung von Canary Files

Kelvin veröffentlicht regelmäßig neue Skripte über den Cyberdrain Blog, also lohnt es sich, immer mal wieder einen Blick darauf zu werfen.

Werkzeug #5: Autoruns

Entschärfte Taktiken:

- Andauernde Bedrohungen: Einträge in die Registrierungsdatenbank

Eine der andauernden Strategien für gezielte Angriffe besteht darin, bösartige Skripte in der Windows-Registrierungsdatenbank zu platzieren, mit der Absicht, sie bei Systemneustarts auszuführen, oder sie von Shortcuts oder Batch Files auslösen zu lassen.

Microsoft Autoruns ist das Werkzeug, mit dem Sie herausfinden können, welche Programme dazu bestimmt sind, während des Neustarts oder Einloggens zu Laufen. Dieser Artikel beschreibt, wie man es konfiguriert und zur Identifikation und Inspektion verdächtiger Registrierungseinträge verwendet. Es werden auch verschiedene Beispiele für verdächtige Registrierungseinträge erörtert, nach denen man Ausschau halten sollte.

All diese Möglichkeiten dienen dazu, zusätzliche Sicherheitsebenen zu generieren und die eigenen Handlungsmöglichkeiten und Chancen zu verbessern

Es ist klar, dass diese 5 Werkzeuge das Risiko, von Ransomware betroffen zu sein, nicht eliminieren können. Aber sie werden Ihnen auf jeden Fall dabei helfen, vorhandene Sicherheitslücken zu erkennen und zu beheben. Sie können es potenziellen Angreifern damit sehr viel schwerer machen, Ihnen oder Ihren Kunden mit wenig Aufwand großen Schaden zuzufügen.

Wie es so schön heißt, lautet die Frage nicht ob Sie angegriffen werden, sondern wann. In Wirklichkeit gibt es aber auch noch eine zweite Frage: Wie schlimm werden die Konsequenzen sein? Mit diesen Werkzeugen und dem Einsatz weiterer Best Practices zum Schutz Ihrer Systeme, wie zum Beispiel der Erhöhung von Alarmierungskapazitäten, können Sie unvermeidliche Angriffe früher erkennen und bekämpfen. Das kann den Unterschied zwischen einem unerfreulichen Zwischenfall und der ganz großen Katastrophe bedeuten. Ich hoffe, ich konnte Ihnen dabei helfen.