C’è un motivo per cui il mercato del monitoraggio delle reti ha raggiunto circa 2 miliardi di dollari nel 2019 e si prevede che raggiungerà i 5 miliardi di dollari entro il 2026. Nell’odierno mondo tecnologico, le organizzazioni hanno bisogno di monitorare la rete per proteggere e gestire le proprie infrastrutture IT. Uno dei sistemi cruciali di cui ogni operazione di monitoraggio e gestione della rete ha bisogno per avere successo è noto come network discovery.

Che cos’è l’individuazione della rete?

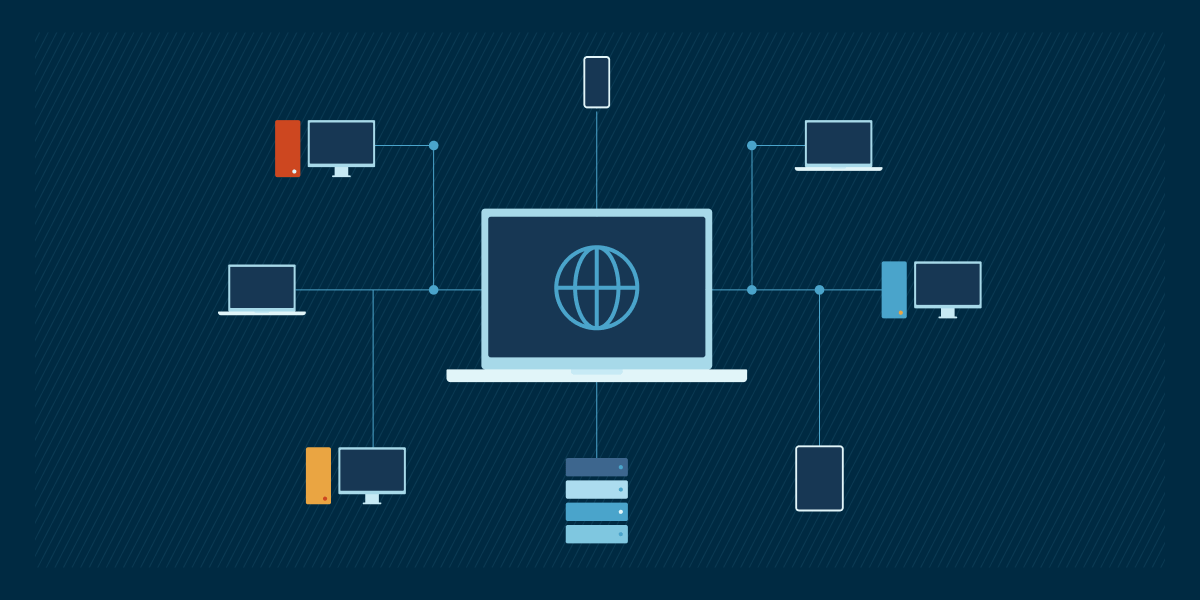

L’individuazione della rete è una ricerca automatica che individua e tiene traccia di tutti i dispositivi connessi a una rete; rivela inoltre a cosa hanno accesso i dispositivi e come interagiscono tra loro. Questo processo è solitamente incluso nella prima e nella seconda fase di un processo di monitoraggio della rete. Utilizzando uno strumento di individuazione della rete, gli amministratori possono creare inventari di dispositivi, modificare i criteri di accesso ai dispositivi e ottenere visibilità sull’infrastruttura della rete.

Alcuni strumenti di individuazione della rete utilizzano un approccio basato su agenti, che prevede l’hosting di un agente sugli endpoint per raccogliere informazioni sui dispositivi. Le organizzazioni possono anche adottare un approccio agentless, che prevede la raccolta dei dati tramite uno strumento centrale collocato su un server.

Come funziona l’individuazione della rete

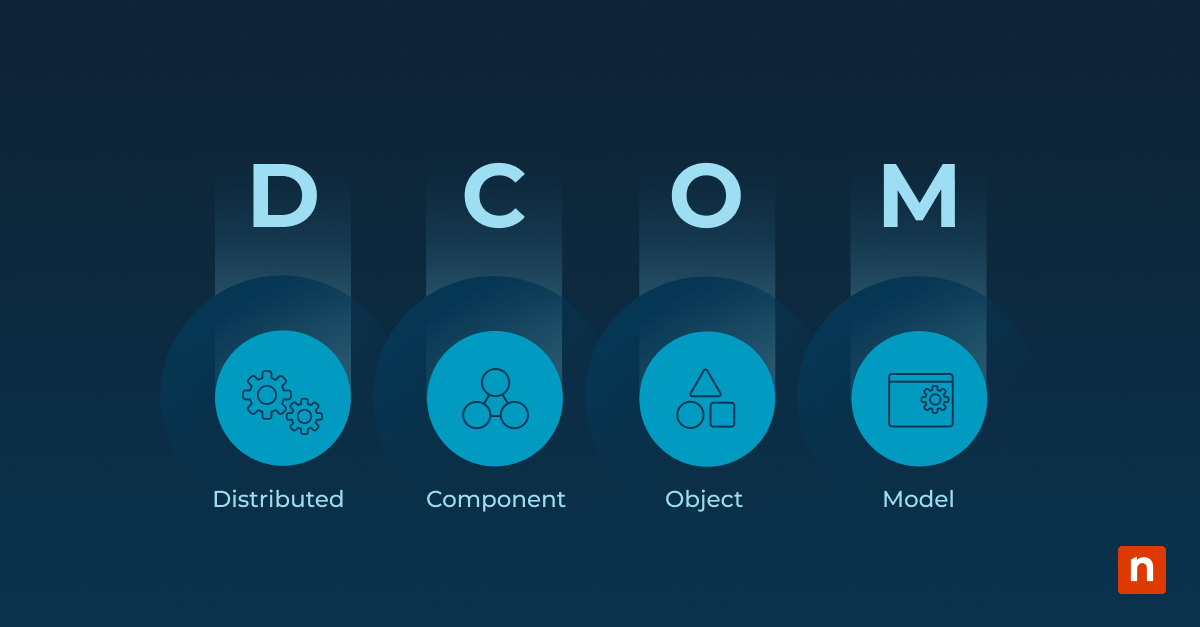

Gli amministratori si affidano a tre protocolli di consegna per effettuare l’individuazione della rete: SNMP, LLDP e ping. Per spiegare in dettaglio questi protocolli, utilizzeremo tre citazioni tratte dalla recensione di ServiceNow sull’individuazione della rete:

SNMP

“Il Simple Network Management Protocol (SNMP) consente ai team IT di raccogliere e organizzare i dati relativi ai dispositivi presenti in rete”. Attualmente esistono tre versioni di SNMP. SNMPv2 è il protocollo più comunemente utilizzato oggi, mentre SNMPv3 è la versione più aggiornata che si concentra sul miglioramento della sicurezza.

LLDP

“Link Layer Discovery Protocol (LLDP) è neutrale rispetto ai fornitori e trasmette informazioni sul dispositivo a un dispositivo direttamente collegato a intervalli regolari”. LLDP funziona sul livello di collegamento dati (Layer 2) e consente a due dispositivi di raccogliere informazioni, come indirizzi IP, nomi di sistema, descrizioni di porte e altro ancora, dai dispositivi vicini.

Ping

“I ping sono una funzionalità software che consente ai team di testare la raggiungibilità di un dispositivo su una rete IP: inviano un messaggio ICMP (Internet Control Message Protocol) a un dispositivo collegato e misurano il tempo necessario per ricevere una risposta”. Un Internet Control Message Protocol (ICMP) è un protocollo di livello rete che i dispositivi utilizzano per diagnosticare i problemi di rete. È importante notare che ICMP si concentra solo sulla segnalazione e sulla diagnosi dei problemi di rete, non sulla loro risoluzione o riparazione.

Qual è lo scopo dell’individuazione della rete?

In parole povere, lo scopo principale della network discovery è migliorare la visibilità di un’infrastruttura IT. I risultati dell’individuazione della rete possono essere utilizzati per creare mappe di rete, che forniscono dati e informazioni preziose sullo stato attuale di un ambiente IT. I team IT analizzano i dati e le informazioni per migliorare i sistemi, semplificare le operazioni e fornire supporto alle forze di lavoro ibride e remote.

Punti di forza e di debolezza della scoperta della rete

Ogni strumento e sistema informatico ha i suoi vantaggi e svantaggi. Analizziamo i punti di forza e di debolezza dell’individuazione della rete:

Punti di forza dell’individuazione della rete:

-

Visibilità dell’infrastruttura di rete

Il motivo principale per cui i team IT adottano uno strumento di network discovery è ottenere una maggiore visibilità sulle infrastrutture di rete. Con le informazioni e le mappe di rete, i team IT hanno a disposizione i dati necessari per far funzionare le operazioni IT in modo fluido ed efficiente.

-

Automatizza l’individuazione del dispositivo

Gli strumenti di individuazione della rete consentono di risparmiare tempo e fatica automatizzando l’individuazione dei dispositivi. I team IT non devono più affidarsi a noiosi processi manuali per ottenere le informazioni sulla rete e sui dispositivi di cui hanno bisogno.

-

Linea di comunicazione aggiuntiva

Sebbene lo scopo principale della network discovery sia quello di ottenere informazioni sull’infrastruttura di rete, uno scopo secondario è quello di consentire ai team IT di comunicare con i dispositivi. Ad esempio, un team IT può utilizzare il network discovery per connettersi a una stampante senza cavo o trasferire file tra dispositivi tramite WIFI.

Punti deboli dell’individuazione della rete:

-

Rischi per la sicurezza

Mentre la maggior parte degli strumenti di individuazione della rete sono sicuri e utilizzabili, alcuni strumenti e processi di individuazione della rete creano rischi per la sicurezza, consentendo agli hacker di sfruttare le vulnerabilità della rete.

-

Fughe di dati

Un altro punto debole dell’individuazione della rete è che può creare fughe di dati. La prima debolezza dell’individuazione della rete, elencata in precedenza, spesso causa questa seconda debolezza. Quando i team IT effettuano l’individuazione della rete, a volte gli hacker riescono a eludere le misure di sicurezza e a ottenere dati riservati.

Tre soluzioni per l’individuazione della rete da ricordare

1) NinjaOne

NinjaOne incorpora l’individuazione e il monitoraggio della rete nel suo software RMM per creare una soluzione IT più unificata per la gestione della rete. Gli utenti di NinjaOne ottengono i dati di rete in tempo reale e possono utilizzare le procedure guidate di individuazione per eseguire automaticamente l’individuazionene della rete.

2) SolarWinds

SolarWinds offre uno strumento di individuazione della rete come parte del suo Network Performance Monitor (NPM). Esegue automaticamente la scansione delle reti per effettuare l’individuazione della rete e offre funzioni di monitoraggio della rete che ne analizzano la salute.

3) Auvik

Auvik è uno strumento basato sul cloud che può essere utilizzato per il monitoraggio e la gestione della rete. Individua automaticamente i dispositivi collegati a una rete e fornisce informazioni sulla connettività di ogni endpoint della rete.

Gestisci e monitora la tua rete con NinjaOne

NinjaOne offre sia il monitoraggio della rete che l’RMM in un’unica soluzione, in modo che gli utenti possano adottare un approccio più unificato alla gestione IT. Grazie al monitoraggio in tempo reale, ai dati sulle prestazioni dei dispositivi, alle procedure guidate di individuazione, ai dati sul traffico e altro ancora, la soluzione NinjaOne fornisce automaticamente tutte le informazioni necessarie per mantenere la rete in perfetta forma. Scopri tutte queste caratteristiche e molto altro ancora iniziando subito la prova gratuita di NinjaOne.