Es gibt gute Gründe dafür, dass der Markt für Netzwerk-Monitoring im Jahr 2019 etwa 2 Milliarden Dollar erreicht hat und bis 2026 voraussichtlich auf 5 Milliarden Dollar anwachsen wird. In der modernen, technickorientrierten Welt benötigen Unternehmen eine gewisse Netzwerküberwachung, um ihre IT-Infrastrukturen zu sichern und zu managen. Eines der wichtigsten Systeme, die Netzwerküberwachung und -management zum Erfolg führen, ist die sogenannte Netzwerkerkennung.

Was ist Netzwerkerkennung?

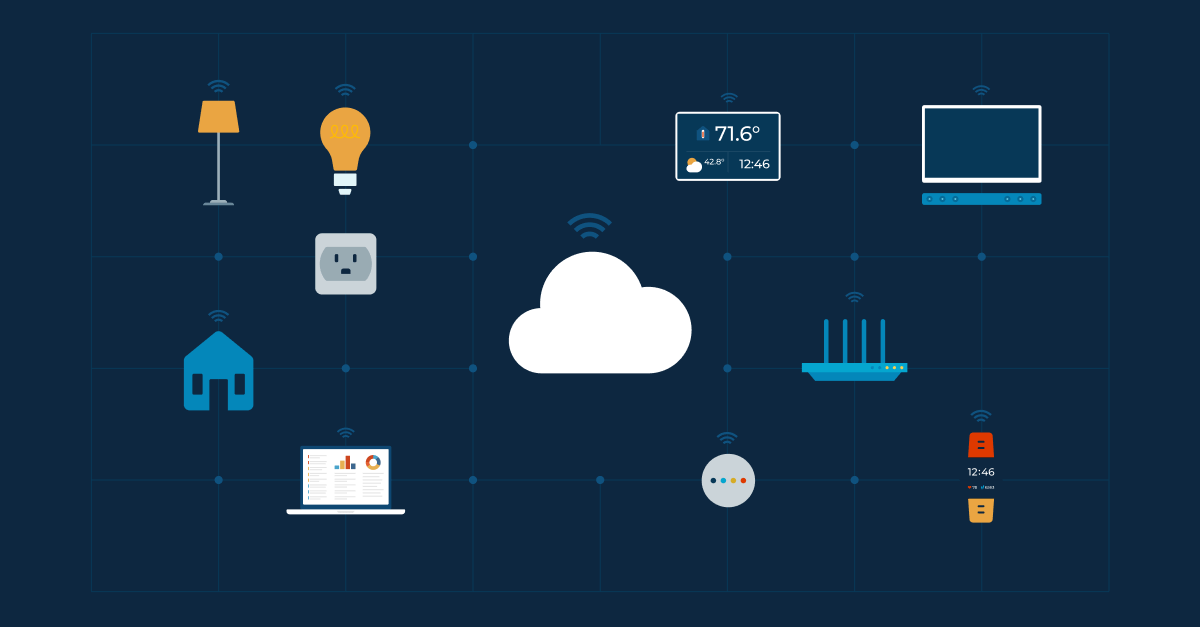

Bei der Netzwerkerkennung handelt es sich um eine automatische Suche, bei der netzwerkverbundene Geräte lokalisiert und erfasst werden; außerdem wird festgestellt, worauf die Geräte Zugriff haben und wie sie miteinander interagieren. Dieser Prozess ist in der Regel Teil der ersten und zweiten Phase eines Netzwerküberwachungsprozesses. Mit einem Netzwerkerkennungs-Tool können Administratoren Geräteinventare erstellen, Richtlinien für den Gerätezugriff ändern und sich einen Überblick über die Infrastruktur eines Netzwerks verschaffen.

Einige Tools zur Netzwerkerkennung verwenden einen agentenbasierten Ansatz. Hier wird ein Agent auf den Endpunkten installiert, um Informationen über einzelne Geräte zu sammeln. Unternehmen können aber auch einen Ansatz ohne Agenten wählen. Bei diesem Ansatz werden die Daten über ein zentrales Tool gesammelt, das auf einem Server installiert ist.

Wie Netzwerkerkennung funktioniert

Administratoren verlassen sich bei der Netzwerkerkennung auf drei Übertragungsprotokolle: SNMP, LLDP und Pings. Um diese Protokolle im Detail zu erläutern, greifen wir auf drei Zitate aus dem Netzwerkerkennung-Bericht von ServiceNow zurück:

SNMP

„Mit einem Simple Network Management Protocol (SNMP) können IT-Teams Daten über Geräte in einem Netzwerk sammeln und strukturieren.“ Derzeit gibt es drei SNMP-Versionen. SNMPv2 ist das heute am häufigsten verwendete Protokoll, während SNMPv3 die aktuellste Version ist, die sich besonders auf die Verbesserung der Sicherheit konzentriert.

LLDP

„Ein Link Layer Discovery Protocol (LLDP) ist herstellerunabhängig und überträgt in regelmäßigen Abständen Geräteinformationen an ein direkt angeschlossenes Gerät.“ LLDP funktioniert über die Datenverbindungsebene Layer 2 und ermöglicht es zwei Geräten, Informationen wie IP-Adressen, Systemnamen, Portbeschreibungen und mehr von benachbarten Geräten zu sammeln.

Pings

„Pings sind Softwareprogramme, mit denen Teams die Erreichbarkeit eines Geräts in einem IP-Netzwerk testen können. Sie senden ein Internet Control Message Protocol (ICMP) an ein angeschlossenes Gerät und messen die Zeit, die bis zum Erhalt einer Antwort vergeht.“ Ein Internet Control Message Protocol (ICMP) ist ein Protokoll auf Netzwerkebene, das Geräte für die Einschätzung von Netzwerkproblemen nutzen. Es sollte betont werden, dass ein ICMP nur dazu dient, Netzwerkprobleme zu melden und zu diagnostizieren, nicht aber, sie zu lösen oder zu beheben.

Was ist der Nutzen einer Netzwerkerkennung?

Einfach ausgedrückt, besteht der Hauptzweck der Netzwerkerkennung darin, die Übersicht über eine IT-Infrastruktur zu verbessern. Die Ergebnisse einer Netzwerkerkennung können zur Erstellung von Netzwerkübersichten (Network Maps) verwendet werden, die wertvolle Daten und Einblicke in den aktuellen Zustand einer IT-Umgebung liefern. IT-Teams analysieren diese Daten und Einblicke, um Systeme zu verbessern, Abläufe zu rationalisieren und Unterstützung für hybrid und remote arbeitende Angestellte zu bieten.

Stärken und Schwächen der Netzwerkerkennung

Jedes IT-Tool und System hat seine eigenen Vor- und Nachteile. Schauen wir uns die Stärken und Schwächen der Netzwerkerkennung an:

Stärken der Netzwerkerkennung:

-

Ein-/Übersicht in die Netzwerk-Infrastruktur

Der Hauptgrund, warum IT-Teams ein Netzwerkerkennungs-Tool einsetzen, besteht darin, einen besseren Einblick in ihre Netzwerkinfrastrukturen zu erhalten. Mit Netzwerkinformationen und Maps erhalten IT-Teams einen Satz an Daten, die für einen reibungslosen und effizienten IT-Betrieb erforderlich sind.

-

Automatisierte Geräteerkennung

Netzwerkerkennungs-Tools sparen Zeit und Mühe, indem sie die Geräteerkennung automatisieren. IT-Teams müssen sich nicht mehr auf mühsame, manuelle Prozesse verlassen, um alle benötigten Netzwerk- und Geräteinformationen zu erhalten.

-

Zusätzliches Kommunikationsmittel

Der Hauptzweck der Netzwerkerkennung ist es zwar, Einblick in die Infrastruktur eines Netzwerks zu erhalten, doch IT-Teams können damit auch mit Geräten kommunizieren. So kann ein IT-Team die Netzwerkerkennung beispielsweise nutzen, um eine kabellose Verbindung zu einem Drucker herzustellen oder Dateien zwischen Geräten über WLAN zu übertragen.

Schwächen der Netzwerkerkennung:

-

Sicherheitsrisiken

Auch wenn die meisten Tools zur Netzwerkerkennung sicher und gefahrlos zu verwenden sind, gibt es einige Tools und Prozesse zur Netzwerkerkennung, die Sicherheitsrisiken bergen und es Hackern ermöglichen, Schwachstellen im Netzwerk auszunutzen.

-

Datenverlust

Eine weitere Schwäche der Netzwerkerkennung ist, dass sie zu Datenverlusten führen kann. Die oben genannte erste Schwäche der Netzwerkerkennung (Sicherheitsrisiken) ist häufig die Ursache für diese zweite Schwäche. Wenn IT-Teams eine Netzwerkerkennung durchführen, kann es Hackern gelingen, die Sicherheitsmaßnahmen zu umgehen und an vertrauliche Daten zu gelangen.

3 wichtige Lösungen für Netzwerkerkennung

1) NinjaOne

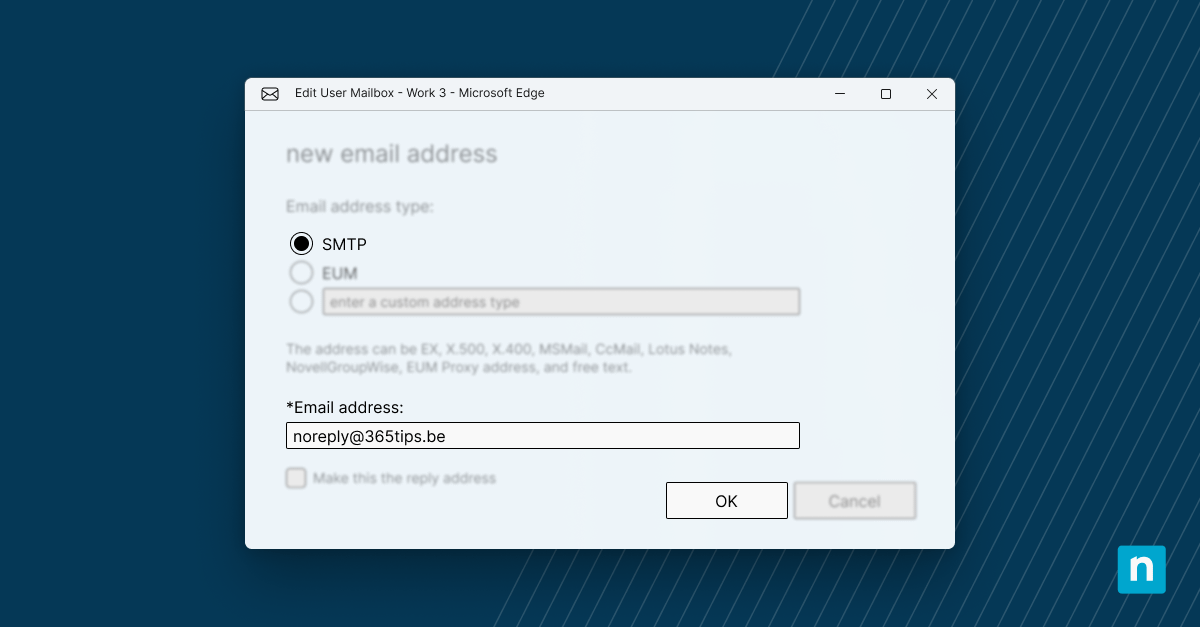

NinjaOne integriert Netzwerkerkennung und Netzwerk-Monitoring in seine RMM-Software, um eine einheitliche IT-Lösung für das Netzwerkmanagement zu schaffen. Benutzer:innen von NinjaOne erhalten ihre Netzwerkdaten in Echtzeit und können Erkennungsassistenten verwenden, um automatisch eine Netzwerkerkennung durchzuführen.

2) SolarWinds

SolarWinds bietet ein Tool zur Netzwerkerkennung als Teil seines Network Performance Monitor (NPM). Es scannt für die Netzwerkerkennung automatisch die bestehenden Netzwerke und bietet Funktionen zur Netzwerküberwachung, mit denen der aktuelle Zustand der Netzwerke analysiert werden kann.

3) Auvik

Auvik ist ein cloudbasiertes Tool, das für die Netzwerküberwachung und das Netzwerkmanagement verwendet werden kann. Es erkennt automatisch die mit einem Netzwerk verbundenen Geräte und liefert Informationen über die Verbindungen der einzelnen Endpunkte im Netzwerk.

Verwalten und überwachen Sie Ihr Netzwerk mit NinjaOne

NinjaOne bietet sowohl Netzwerküberwachung als auch RMM in einer einzigen Lösung, sodass Benutzer:innen einen vereinheitlichten Ansatz für das IT-Management wählen können. Mit Echtzeit-Überwachung, Leistungsdaten von Geräten, Erkennungsassistenten, Traffic-Daten und vielem mehr liefert die Lösung von NinjaOne automatisch alle Informationen, die Sie benötigen, um Ihr Netzwerk in Topform zu halten. Überzeugen Sie sich selbst von all diesen Funktionen, indem Sie jetzt Ihre kostenlose Testversion von NinjaOne starten.