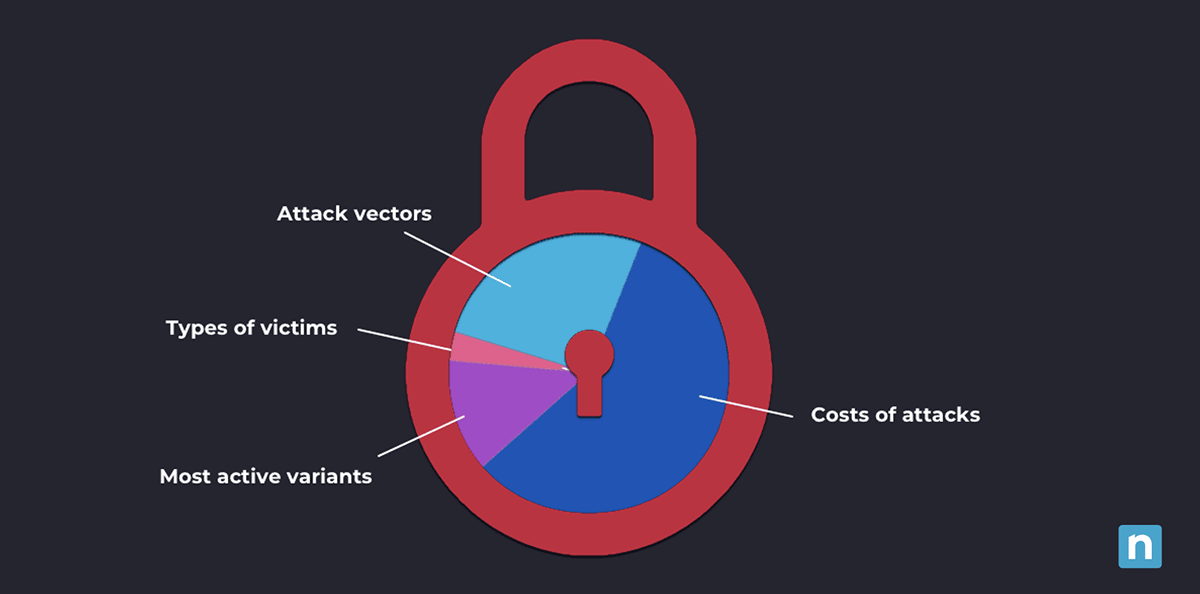

Der vertrauensfreie Netzzugang funktioniert nach dem Prinzip „never trust, always verify“ für alle Netzverbindungen. Im Gegensatz zu herkömmlichen Sicherheitsmodellen, die sich auf den Schutz der Umgebung konzentrieren, erfordert ZTNA eine Überprüfung jedes Benutzers und jedes Geräts, das versucht, auf Ressourcen zuzugreifen, unabhängig von seinem Standort oder Netzwerk.

Was ist ZTNA?

Was ist Zero Trust im Kern? Es ist ein grundlegender Wechsel von netzzentrierter Sicherheit zu identitäts- und kontextbasierten Zugangskontrollen. Anstatt davon auszugehen, dass alles innerhalb des Unternehmensnetzwerks sicher ist, wird beim vertrauensfreien Netzwerkzugang jede Zugriffsanfrage als potenziell feindlich eingestuft, bis das Gegenteil durch mehrere Überprüfungsfaktoren bewiesen ist.

Grundprinzipien von Zero Trust

Der vertrauensfreie Netzzugang beruht auf mehreren Grundprinzipien, die ihn von herkömmlichen Sicherheitsansätzen unterscheiden. Der Verifizierungsprozess geht über einfache Kombinationen von Benutzernamen und Passwort hinaus und umfasst mehrere Authentifizierungsfaktoren, Geräteprüfungen und Verhaltensanalysen. Die Zugriffsrechte der Benutzer folgen dem Prinzip der geringsten Privilegien, d. h. es werden nur die für bestimmte Aufgaben erforderlichen Mindestrechte erteilt.

Kontextabhängige Zugriffsentscheidungen sind eine weitere Komponente von ZTNA-Implementierungen. Das System bewertet nicht nur, wer Sie sind, sondern auch Ihren Gerätestatus, Ihren Standort, den Zeitpunkt des Zugriffs und Ihre Verhaltensmuster, bevor es den Zugriff auf Ressourcen gewährt. Dieser kontinuierliche Validierungsprozess hört nicht nach der ersten Authentifizierung auf – die ZTNA-Plattformen überwachen die Sitzungen ständig auf Anomalien oder Änderungen der Risikofaktoren.

Wie sich ZTNA von VPNs unterscheidet

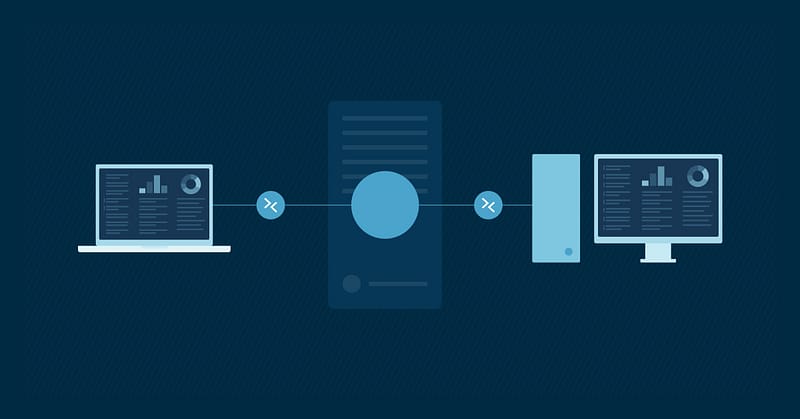

Traditionelle VPNs erstellen verschlüsselte Tunnel zwischen Benutzern und Unternehmensnetzwerken und erweitern damit im Wesentlichen die Netzwerkgrenzen, sodass auch entfernte Geräte einbezogen werden. Sobald eine Verbindung über ein VPN hergestellt ist, erhalten die Benutzer in der Regel auf der Grundlage ihrer Authentifizierungsdaten umfassenden Zugang zu den Netzwerkressourcen. Dies folgt einem überholten „Schloss-und-Moor“-Sicherheitsmodell, bei dem der Zugang zum Netz weitreichende Zugriffsrechte gewährt.

ZTNA ändert diese Dynamik grundlegend, indem es das implizite Vertrauen aufhebt. Beim Vergleich von ZTNA mit der VPN-Technologie liegt der Hauptunterschied im Zugangsbereich. VPNs bieten im Allgemeinen Zugang auf Netzebene, während ZTNA anwendungsspezifische Verbindungen bereitstellt. Ein Benutzer, der eine Verbindung über die ZTNA herstellt, kann nur auf die spezifischen Anwendungen zugreifen, die er benötigt, und nicht auf das gesamte Netzsegment.

Vorteile für moderne IT-Umgebungen

Die Implementierung eines vertrauenswürdigen Netzwerkzugangs bietet starke Sicherheitsvorteile, insbesondere für die heutigen verteilten und hybriden IT-Umgebungen. Indem implizites Vertrauen durch kontinuierliche Verifizierung ersetzt wird, hilft ZTNA Unternehmen, sich gegen die sich entwickelnden Cyber-Bedrohungen zu wappnen.

Die wichtigsten Vorteile sind:

- Stärkere allgemeine Sicherheit durch kontinuierliche Authentifizierung und Überprüfung an jedem Zugangspunkt.

- Granulare, rollenbasierte Zugriffskontrollen, die die Angriffsfläche reduzieren, indem sie die Benutzer nur auf das beschränken, was sie benötigen.

- Netzwerksegmentierung, die Einbrüche eindämmt und seitliche Bewegungen verhindert, um den Schaden zu minimieren.

- Sicherer Fernzugriff für Mitarbeiter und Dritte, ohne die gesamte Infrastruktur zu gefährden.

Innerhalb der ZTNA-Architektur

Die Zero-Trust-Netzzugangsarchitektur besteht aus mehreren miteinander verbundenen Komponenten, die strenge Zugangskontrollen erzwingen. Die Grundlage von ZTNA bildet ein sicherer Zugangsdienst, der alle Verbindungen zwischen Benutzern und Anwendungen vermittelt. Diese Vermittlungsschicht führt eine kontinuierliche Überprüfung durch und wendet die Durchsetzung von Richtlinien an, bevor sie eine Kommunikation zulässt.

Identitäts- und Geräteüberprüfung

Die Identitätsüberprüfung ist der Eckpfeiler einer jeden ZTNA-Implementierung. Das System muss sicher feststellen, wer den Zugang beantragt, bevor es festlegt, welche Ressourcen er sehen kann. Moderne ZTNA-Plattformen lassen sich mit Identitätsanbietern integrieren, um eine Multi-Faktor-Authentifizierung zu implementieren, bei der die Benutzer ihre Identität mit mehreren Methoden wie Passwörtern, biometrischen Merkmalen, Sicherheitstoken oder Einmalcodes überprüfen müssen.

Die Geräteüberprüfung fügt eine weitere kritische Sicherheitsebene hinzu, indem sie den Zustand des Endgeräts bewertet, bevor der Zugriff gewährt wird. Bei der Überprüfung werden die folgenden Faktoren untersucht:

- Version des Betriebssystems und Patch-Status

- Vorhandensein und Status von Sicherheitssoftware

- Implementierung der Geräteverschlüsselung

- Einhaltung der Sicherheitsrichtlinien des Unternehmens

- Erkennung von Jailbreaking- oder Rooting-Modifikationen

Mikro-Segmentierung in der Praxis

Durch Mikrosegmentierung werden IT-Umgebungen in sichere Zonen mit separaten Zugriffsanforderungen unterteilt, wodurch der potenzielle Schaden durch Sicherheitsverletzungen erheblich reduziert wird. Im Gegensatz zur herkömmlichen Netzwerksegmentierung, die auf VLANs oder Firewalls beruht, schafft die ZTNA-Mikrosegmentierung softwaredefinierte Perimeter um einzelne Anwendungen oder Ressourcen.

Sicherheitsteams müssen ermitteln, welche Benutzer unter welchen Bedingungen Zugang zu bestimmten Ressourcen benötigen. Die Granularität dieser Kontrollen ermöglicht es Unternehmen, präzise, auf ihre geschäftlichen Anforderungen zugeschnittene Least-Privilege-Zugriffsmodelle zu implementieren.

Durchsetzung von Richtlinien in Echtzeit

Die Durchsetzung von Richtlinien in Echtzeit stellt die aktive Sicherheitskomponente in ZTNA-Systemen dar. Nach der Überprüfung der Identität und des Gerätestatus wendet das System Zugriffsrichtlinien an, um festzustellen, ob die Verbindungsanfrage zugelassen werden soll. In diese Richtlinien fließen zahlreiche Variablen ein, darunter die Rolle des Benutzers, die Empfindlichkeit der Ressourcen, der Ort des Zugriffs, die Tageszeit und Verhaltensmuster.

Policy Engines in ZTNA-Lösungen unterstützen in der Regel attributbasierte Zugangskontrollmodelle, die mehrere Faktoren bei Zugangsentscheidungen kombinieren. Beispielsweise könnte eine Richtlinie den Mitgliedern des Finanzteams den Zugriff auf Buchhaltungssysteme nur während der Geschäftszeiten, von verwalteten Geräten und mit Multi-Faktor-Authentifizierung erlauben. Dieselbe Richtlinie könnte zusätzliche Überprüfungsschritte für Zugriffsversuche außerhalb der normalen Arbeitszeiten oder von unbekannten Orten aus vorschreiben.

ZTNA-Umsetzungsstrategien

Viele Unternehmen stellen fest, dass hybride Implementierungsmodelle in Übergangsphasen am besten funktionieren. Bei diesen Ansätzen werden die bestehenden Sicherheitskontrollen beibehalten und gleichzeitig schrittweise ZTNA-Funktionen für bestimmte Anwendungen oder Benutzergruppen eingeführt.

Bewertung Ihres derzeitigen Umfelds

Bevor Sie ZTNA implementieren, sollten Sie Ihre bestehende IT-Infrastruktur, Sicherheitskontrollen und Zugriffsmuster bewerten. Diese Bewertung hilft Ihnen dabei, ein grundlegendes Verständnis Ihrer aktuellen Umgebung zu entwickeln und potenzielle Herausforderungen für die Zero-Trust-Implementierung zu identifizieren. Bei der Bewertung sollten die Netzarchitektur, die Identitätsmanagementsysteme, der Anwendungsbestand und die vorhandenen Sicherheitstechnologien untersucht werden.

Eine weitere wichtige Bewertungskomponente ist das Verständnis der Benutzerzugriffsanforderungen. Sicherheitsteams sollten dokumentieren, welche Benutzer unter welchen Umständen und mit welchen Berechtigungsstufen Zugang zu bestimmten Anwendungen benötigen.

Integration mit bestehenden Tools

Um erfolgreich zu sein, muss Ihre ZTNA-Implementierung vollständig in Ihre bestehenden Sicherheits- und Identitätsmanagement-Tools integriert werden. Die meisten IT-Umgebungen verlassen sich bereits auf eine Mischung aus Identitätsanbietern (IdPs), Tools für die Endpunktverwaltung und Plattformen für das Sicherheitsinformations- und Ereignis-Management (SIEM) . Anstatt redundante Systeme zu schaffen, sollte die ZTNA als vereinheitlichende Schicht fungieren, die den Wert dieser bestehenden Investitionen stärkt und erweitert.

- Die Identitätsintegration ist hier von entscheidender Bedeutung. ZTNA-Lösungen sollten über die grundlegende Authentifizierung hinausgehen, indem sie Echtzeitattribute – wie Benutzerrolle, Gerätestatus und Standort – von Ihrem IdP abrufen. Dies ermöglicht dynamische Zugriffsrichtlinien, die sich an den Kontext und nicht nur an die Anmeldedaten anpassen.

- Endgerätedaten müssen den Zugriff steuern. Durch die Integration mit Endgeräteverwaltungssystemen können Sie den Zustand des Geräts, z. B. die Betriebssystemversion, den Verschlüsselungsstatus oder das Vorhandensein von Antivirenprogrammen, bewerten und den Zugriff darauf automatisch steuern.

- SIEM-Integration sorgt für mehr Transparenz. Die Einspeisung detaillierter Zugriffsprotokolle in Ihre SIEM-Plattform (Security Information and Event Management) unterstützt die Erkennung von Bedrohungen und die Einhaltung von Vorschriften.

Suchen Sie nach Lösungen, die Ihre Protokollierungswerkzeuge und -standards unterstützen. Bevorzugen Sie ZTNA-Plattformen, die offene Standards (wie SAML, SCIM und OAuth) unterstützen, um Interoperabilität zu gewährleisten und die Bindung an einen bestimmten Anbieter zu vermeiden.

Überlegungen zur Benutzerfreundlichkeit

Die Benutzererfahrung spielt eine Schlüsselrolle für den Erfolg Ihrer ZTNA-Implementierung. Wenn Sicherheitskontrollen zu große Reibungsverluste verursachen, können Benutzer nach Umgehungsmöglichkeiten suchen, die das Sicherheitsmodell untergraben. Effektive ZTNA-Implementierungen sorgen für ein Gleichgewicht zwischen Sicherheitsanforderungen und Überlegungen zur Benutzerfreundlichkeit, um die Akzeptanz zu erhalten, ohne den Schutz zu beeinträchtigen.

Der Authentifizierungsprozess ist ein besonders wichtiger Aspekt der Benutzerfreundlichkeit von ZTNA. Wählen Sie Authentifizierungsmethoden, die hohe Sicherheit bei minimaler Reibung für den Benutzer bieten, z. B. biometrische Verifizierung oder Push-Benachrichtigungen anstelle der manuellen Codeeingabe.

ZTNA-Best Practices für IT-Teams und MSPs

Die Einführung von ZTNA erfordert Disziplin, Wachsamkeit und die Weigerung, irgendetwas standardmäßig zu vertrauen. Beachten Sie diese bewährten ZTNA-Verfahren:

- Erfordern Sie MFA an allen Zugangspunkten, um Identitäten zu überprüfen.

- Kontinuierliche Aktualisierung der Zugriffsrichtlinien nach Rolle, Gerät und Kontext.

- Überwachen Sie Netzwerkaktivitäten und Benutzerverhalten, um Bedrohungen in Echtzeit zu erkennen.

Zero Trust leicht gemacht – mit NinjaOne.

Verlassen Sie sich nicht auf Annahmen – sondern auf vollständige Transparenz und Kontrolle. Mit NinjaOne automatisieren Sie Sicherheitsprozesse, schützen Endpunkte zuverlässig und erkennen Bedrohungen, bevor sie sich ausbreiten.

Testen Sie NinjaOne jetzt kostenlos – und machen Sie den nächsten Schritt in Richtung Zero Trust.