Das Sicherheitsbewusstsein in der Branche nimmt zu, aber alte Gewohnheiten und Missverständnisse in der Cybersicherheit sind leider hartnäckig.

Gemeinsam erstellt von:

Jonathan Crowe

Director of Content and Community bei NinjaOne

Tom Watson

Channel Chief Advisor bei NinjaOne

Haben Sie es eilig? Sehen Sie sich eine 3-minütige Videoversion dieses Beitrags an:

Kürzlich veranstaltete NinjaOne seinen zweiten jährlichen virtuellen MSP Security Summit mit dem Ziel, MSPs zu helfen, ihre Fähigkeiten im Bereich Sicherheit zu verbessern. Dieses Ziel hat seit der letztjährigen Veranstaltung an Priorität gewonnen, und in diesem Jahr haben wir uns gefreut, dass Experten und Anbieter aus einer Vielzahl von Branchen (einschließlich eines direkten Konkurrenten) teilgenommen haben und die Veranstaltung zu einer wirklich kanalübergreifenden Initiative wurde.

Als ehemaliger MSP-Besitzer kam Tom zu der Veranstaltung mit dem Ziel, die wichtigsten Erkenntnisse zu gewinnen, und er verbrachte viel Zeit damit, darüber nachzudenken, wie sehr sich die Anforderungen an einen MSP-Besitzer heute verändert haben. Als er sein MSP-Unternehmen gründete, ging es vor allem um technischen Support. Der Schwerpunkt lag auf der Hardware und der darauf laufenden Software. Der Verkauf und die Verwaltung von kritischen Produkten wie Microsoft Exchange-Servern waren für uns ein großes Geschäft, das technische Fähigkeiten erforderte. Wie wir alle wissen, hat sich der Fokus auf die Cloud verlagert, und die Rolle des MSP hat sich insgesamt weiterentwickelt.

„Wenn es um Sicherheit geht, sind die Zeiten vorbei, in denen man eine Antivirus-Software und eine Firewall installierte und einfach nur die Daumen drückte.“

Tom Watson, Channel Chief Advisor bei NinjaOne

Wir sind an einem Punkt angelangt, an dem MSPs die Verantwortung übernehmen, sich mit dem Thema Sicherheit auskennen und die richtigen Ressourcen nutzen müssen, um ihren Kunden spezialisierte Sicherheitsdienste zu bieten.

Diese Botschaft kam während der Tagessitzungen immer wieder zur Sprache. Dazu gehörten eine detaillierte Aufschlüsselung der jüngsten Ransomware-Kampagnen, Lektionen aus erster Hand von einem führenden Incident-Response-Anbieter und ein Überblick darüber, wie IT-Dienstleister die ihnen bereits zur Verfügung stehenden Tools besser einsetzen können.

Der Inhalt und die Diskussionen während des Gipfels waren hervorragend, aber es wurde uns klar, dass es einige hartnäckige Missverständnisse gibt, die immer noch Stolpersteine für eine große Anzahl der heutigen MSPs darstellen (ganz zu schweigen von ihren KMU-Kunden). Solange diese nicht geklärt sind, wird der Mangel an effektiver Sicherheit weiterhin ein Problem bleiben, weshalb wir im Folgenden auf die einzelnen Punkte eingehen.

Missverständnis Nr. 1: Sicherheitsexpertise ist optional

Während des Gipfels gab es zahlreiche Weckrufe, aber zwei der denkwürdigsten kamen von Alex Fields, Autor des beliebten Blogs ITProMentor und Microsoft MVP. Alex machte deutlich, dass MSPs aus zwei Gründen aktiv ihren Zugang zu Sicherheitsfunktionen und Fachwissen ausbauen müssen.

„Sie können Ihre Verantwortung für die IT-Sicherheit nicht auslagern.“

Warum? Ganz einfach. Ihre Kunden glauben, dass alles, was mit IT zu tun hat, in Ihren Zuständigkeitsbereich fällt. Warum sollten sie sich um die Sicherheit sorgen? Ist das nicht der Grund, warum Kunden Ihre Services in Anspruch nehmen? Bis zu einem gewissen Grad haben sie auch Recht. Als ihr Anbieter haben Sie die Schlüssel zum Königreich, und es ist zwingend notwendig, dass Sie diese Verantwortung ernst nehmen. Das heißt aber nicht, dass Sie selbst die ganze Verantwortung übernehmen müssen. Sicherheit ist ein weites Feld mit zahlreichen Disziplinen, und in vielen Fällen ist die Auslagerung bestimmter Aspekte an geschulte Spezialisten, zum Beispiel die Reaktion auf Vorfälle, absolut der richtige Weg. Aber das entbindet Sie nicht von Ihrer Verantwortung, dies zu tun. Letztendlich liegt die Verantwortung bei Ihnen.

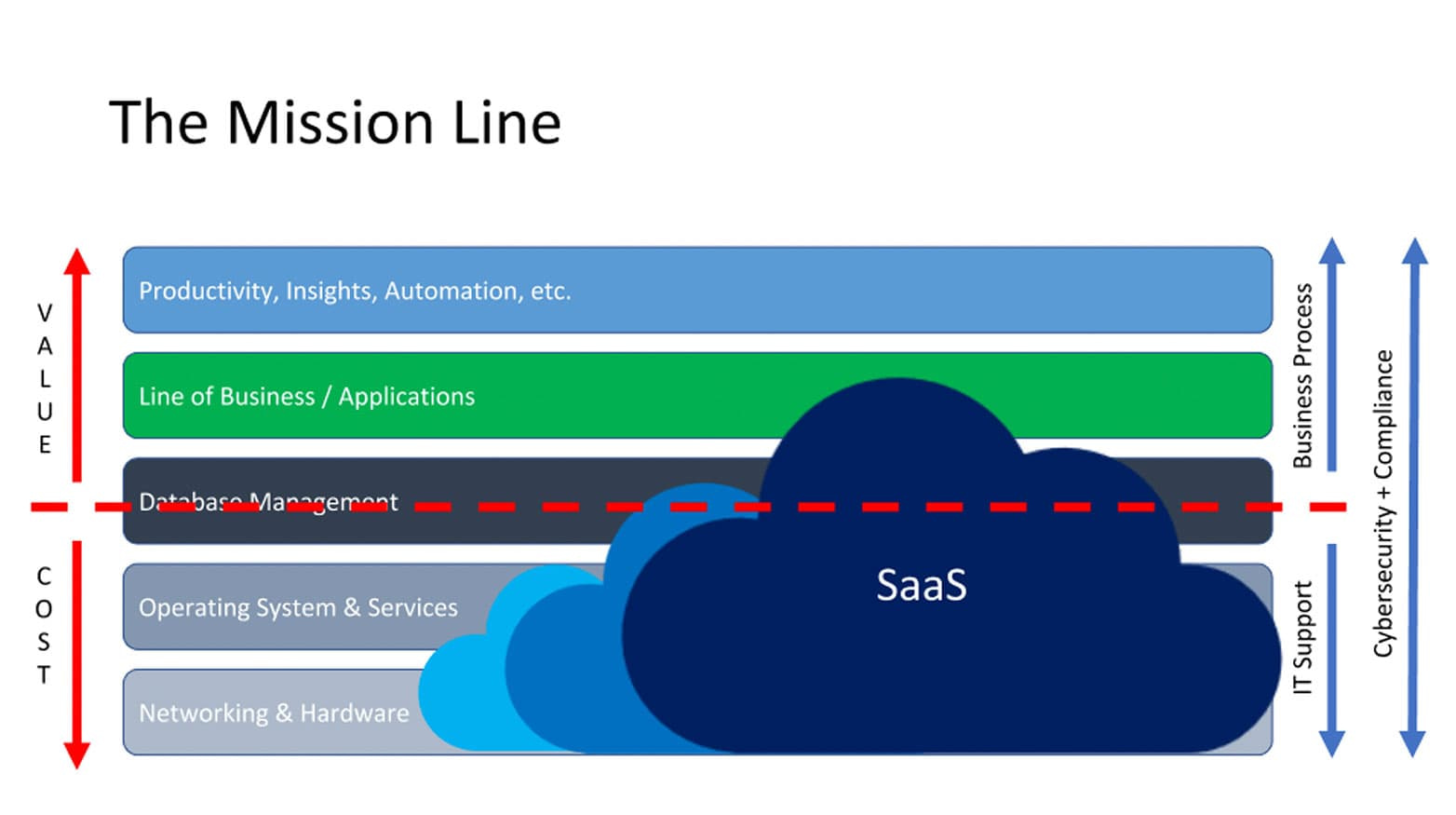

„Der IT-Support ist kostenorientiert und stark kommodifiziert. Man versucht, ständig die Preise zu senken.“

Zur Veranschaulichung dieses Punktes zeigte Alex das folgende Diagramm und erklärte, dass alles, was unterhalb der „Missionslinie“ liegt, mit dem traditionellen IT-Support verbunden ist, der von der Unternehmensleitung als Kostenstelle betrachtet wird. Alles, was über der Linie steht, hilft dem Unternehmen, seinen Auftrag zu erfüllen, und schafft einen Mehrwert für das Unternehmen. Sicherheits- und Compliance-Anforderungen bestehen auf jeder Ebene und werden im Laufe der Zeit durch neue Bedrohungen und Vorschriften noch zunehmen.

Toms wichtigste Erkenntnis

Um zu überleben und zu gedeihen, müssen MSPs Wege finden, sich auf die Verwaltung und Sicherung dieser wertschöpfungsrelevanten Bereiche zu spezialisieren. Wenn er heute einen MSP gründen würde, wäre der angebotene Standard-IT-Support eine Ergänzung zu seinem Hauptangebot, das sich auf Sicherheit konzentriert und darauf zugeschnitten ist, Unternehmen bei der Skalierung zu helfen (Automatisierung, Produktivität, Schulung usw.).

Missverständnis Nr. 2: Sicherheit ist ein rein technisches Problem

Apropos Schulung: Wir fanden es interessant, dass die technischste Sitzung des Gipfels, die Präsentation „Analyzing Ryuk“ von Huntress Senior Security Researcher John Hammond, diese wichtige Erkenntnis enthielt:

„Benutzererziehung, auch wenn sie langweilig und vielleicht kitschig ist, ist das Beste, was wir im Moment tun können. Das Problem lässt sich nicht dadurch lösen, dass man die Fenster vernagelt und die Türen verschließt. Cybersicherheit ist kein technologisches Problem. Es ist ein Problem der Menschen.“

John Hammond, Senior Security Researcher at Huntress

Diese Erkenntnis wurde im Zusammenhang mit Johns forensischer Untersuchung des Ryuk-Ransomware-Angriffs auf Universal Health Services (UHS) vermittelt. Trotz der ausgefeilten Techniken, Taktiken und Verfahren, die während des Angriffs nach der Ausnutzung eingesetzt wurden, war der ursprüngliche Angriffsvektor ein bemerkenswert gewöhnlicher: eine Phishing-Kampagne.

Wir können und sollten zwar versuchen, Angriffen durch Software vorzubeugen, aber Tatsache ist, dass viele Angriffe nach wie vor über Benutzer:innen und die mangelnde Durchsetzung grundlegender bewährter Sicherheitsverfahren erfolgen. Wir sprechen hier von gemeinsam genutzten Passwörtern, Benutzer:innen mit lokalen Administratorrechten, fehlender MFA und ordnungsgemäßer Netzwerksegmentierung, ungeschütztem RDP und anderen anfälligen Diensten. Tatsache ist, dass die Schulung von Benutzer:innen und eine solide Basis-System-Hardening genauso wichtig (wenn nicht sogar wichtiger) sind wie die Verwaltung jedes Sicherheitsprodukts.

Toms wichtigste Erkenntnis

Wenn er heute einen MSP führen würde, würde er der Schulung des Sicherheitsbewusstseins einen sehr hohen Stellenwert beimessen. Er würde von seinen Mitarbeiter:innen verlangen, dass sie sich mit den Best Practices auskennen, ihnen klare Dokumentation und Richtlinien an die Hand geben und ihnen die Zeit und die Ressourcen zur Verfügung stellen, die sie für die erforderlichen Schulungen benötigen. Wenn es um Kunden geht, würde er in seinen Vereinbarungen Schulungen zum Sicherheitsbewusstsein und die Einhaltung der Sicherheitsgrundsätze seines Unternehmens zur Pflicht machen. Die Nichteinhaltung wäre ein Grund, den Vertrag zu kündigen. Das Risiko und die Haftung sind sowohl für MSPs als auch für ihre Kunden einfach zu hoch, um bei den Sicherheitsprotokollen weniger als die vollständige Einhaltung zuzulassen.

Missverständnis Nr. 3: Die Grundlagen sind uns fremd

Wir alle haben uns angewöhnt, mit den Augen zu rollen und den Kopf zu schütteln, wenn wir hören, dass ein weiteres Ransomware-Opfer „admin“ als Passwort verwendet oder RDP dem Internet ausgesetzt hat. Aber wir alle müssen vorsichtig sein. Arroganz ist in der Sicherheitsbranche folgenschwer, und wie Tyler Hudak, Incident Response Lead bei TrustedSec, feststellte, ist der Weg zu Kompromittierungen übersät mit Aussagen wie „Wir haben das im Griff.“

Tyler erklärte, dass er an zahlreichen Sicherheitsvorfällen mit MSPs gearbeitet hat und dass der MSP bei mehr als einer Gelegenheit darauf beharrte, dass es kein ungeschützes RDP gäbe, bis ein einfacher Scan aufdeckte, dass genau das auf einem älteren Server der Fall war, den sie einfach vergessen hatten. Sich zu vergewissern ist immer besser als sich sicher zu fühlen, und Tyler empfiehlt, Shodan regelmäßig zu überprüfen, um festzustellen, was auf den IP-Adressen Ihrer Kunden tatsächlich geöffnet ist.

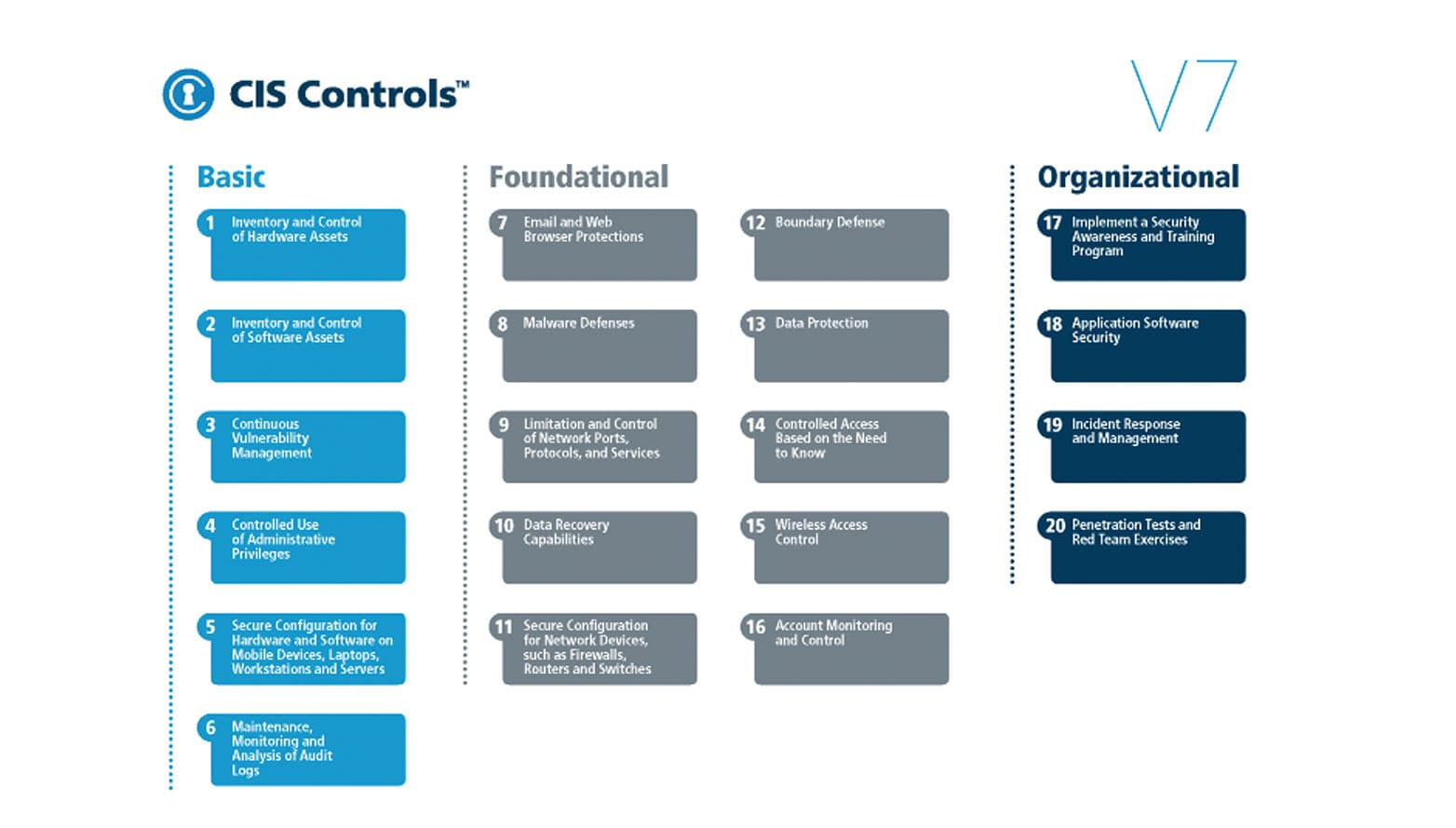

Das Versäumnis, RDP zu sichern, ist eines der ungeheuerlichsten Beispiele für die Vernachlässigung der Grundlagen, aber es ist bei weitem nicht das einzige. Alex Fields riet, dass sich mehr MSPs auf die Übernahme etablierter Standards wie die CIS-Kontrollen konzentrieren sollten. Falls sie nicht zumindest die ersten sechs aktiv angehen, Sie werden zwangsläufig Lücken haben, die sie und ihre Kunden in Gefahr bringen.

Toms wichtigste Erkenntnis

MSPs müssen sich nicht nur bemühen, die grundlegenden CIS-Kontrollstandards zu übernehmen, sondern sie müssen auch gegenüber ihren Kunden transparent sein und deren Zustimmung und aktive Beteiligung anfordern.

Missverständnis Nr. 4: Einen Plan zu haben ist genug

Bevor man einen solchen Vorfall nicht selbst erlebt hat, kann man nur schwer einschätzen, wie chaotisch und stressig ein aktiver Sicherheitsvorfall sein kann. In seiner Rolle als Incident Responder hat Tyler erklärt, dass er oft erlebt hat, dass sowohl MSPs als auch interne IT-Teams völlig überfordert waren. In vielen dieser Fälle bedeutet das Fehlen von Richtlinien und Verfahren, dass sie nicht in der Lage sind, spontan zu planen, was das Letzte ist, was man will, wenn die Uhr tickt und man eine potenzielle Katastrophe vor sich hat.

Teams, die über Notfallpläne verfügen, können besser abschneiden, aber selbst dann, wenn die Verfahren nie getestet wurden, können auch sie sich verzweifelt an Bedingungen und Szenarien anpassen, die sie nicht einkalkuliert hatten.

Wie Mike Tyson sagte : „Jeder hat einen Plan, bis er eins aufs Maul bekommt.“

Zwischenfälle werden fast immer unvorhergesehene Überraschungen mit sich bringen, aber um diese auf ein Minimum zu beschränken, müssen Sie aktiv an Ihrer Vorbereitung arbeiten. Es reicht nicht aus, über ein tolles Handbuch zu verfügen. Man muss die Spielzüge tatsächlich üben und ein gewisses Muskelgedächtnis aufbauen, damit man nicht zu viel nachdenken muss, um schnell und effektiv handeln zu können (selbst nach dem ersten unerwarteten Schlag).

Tyler empfahl MSPs, sich die Zeit zu nehmen, Tabletop-Übungen durchzuführen, entweder allein oder mit einem Spezialisten für die Reaktion auf Vorfälle. Ich weiß, dass es zeitaufwändig ist, Simulationen durchzuführen und „Was-wäre-wenn“-Pläne zu aktualisieren, aber wir sind jetzt an einem Punkt angelangt, an dem wir die Botschaft, die wir unseren Kunden und Interessenten vermitteln, selbst vollständig verinnerlichen müssen: Es geht nicht mehr darum, ob ein Sicherheitsvorfall eintritt, sondern wann.

Erhalten Sie Zugang zu allen Sitzungen des MSP Security Summit auf Abruf

Wenn Sie mehr von Tyler, Alex und John hören möchten, können Sie sich hier Aufzeichnungen ihrer Sitzungen auf Abruf ansehen.